文章目录

xctf 逆向 getit

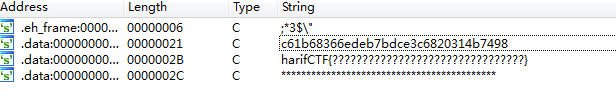

载入IDA,shfit+F12查找字符串:

得知 s 为c61b68366edeb7bdce3c6820314b7498

t 为 53h+harifCTF{???}:

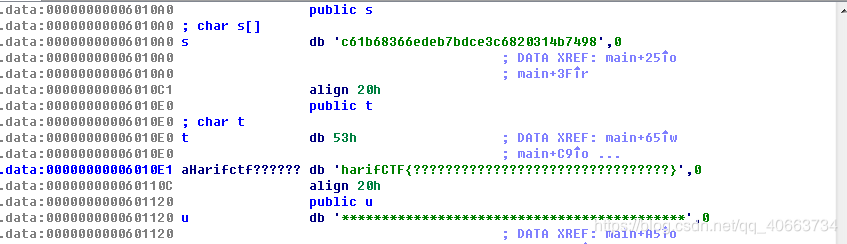

F5查看s和t所在的函数:

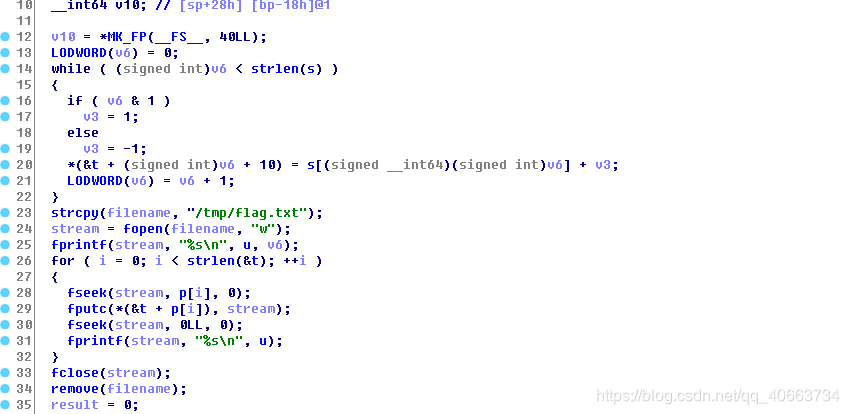

分析得知关键在while循环里,写代码运行得到flag:

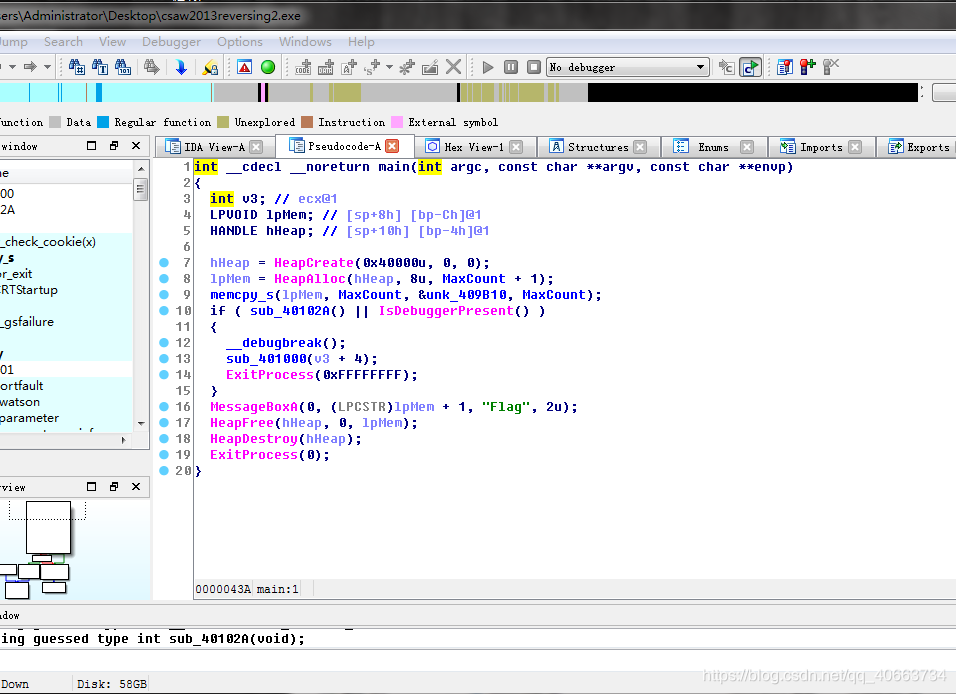

xctf 逆向 csaw2013reversing2

此题主要考查IDA静态分析:

sub_40100 为解密函数,必须经过,所以修改 jz short loc_4010B9 为 jmp short loc_401096.

loc_4010B9输出flag的函数,解密完应跳转到loc_4010B9

具体修改步骤:

修改 int 3 为 NOP. (汇编中int是中断指令。这里是要引发中断3的中断。所以要改)

修改 jmp short loc_4010EF 为 jmp short loc_4010B9.

修改 jz short loc_4010B9 为 jmp short loc_401096.

IDA修改指令教程https://blog.csdn.net/weixin_43206704/article/details/86582543

保存运行得到flag。

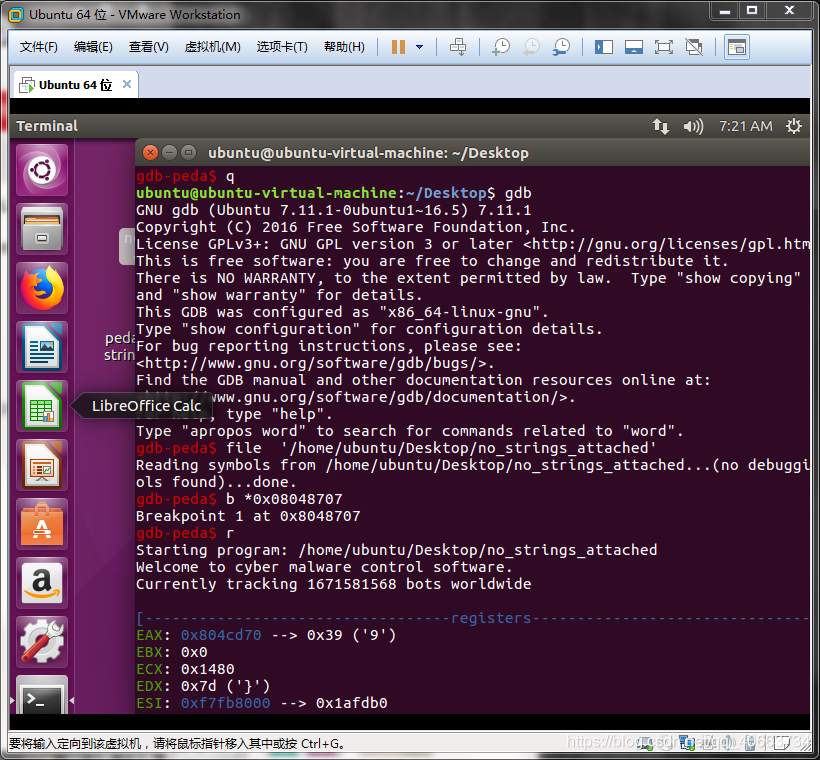

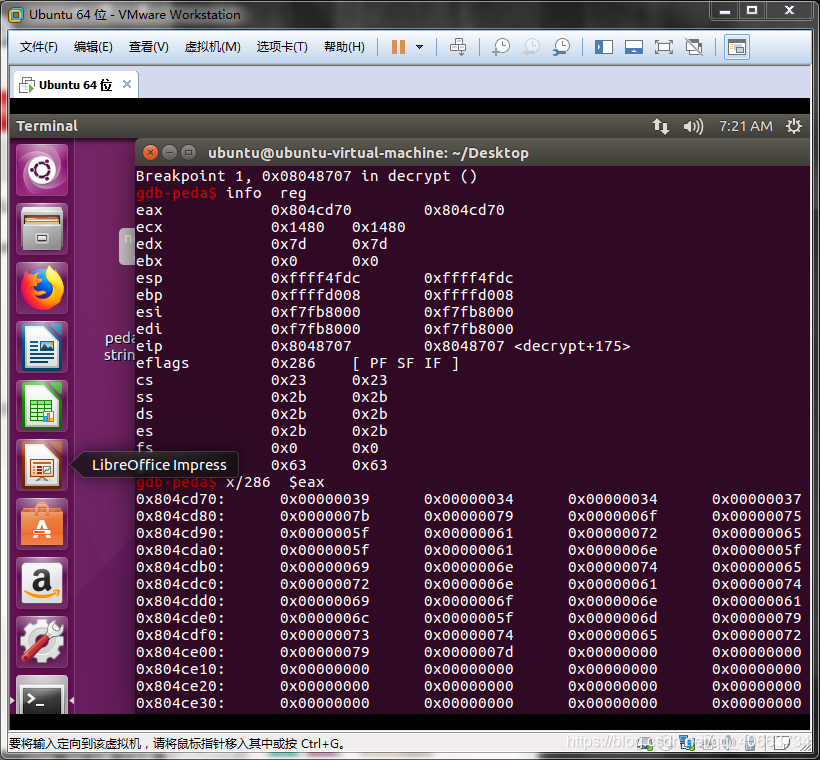

xctf 逆向 no-strings-attached

下载附件,用记事本打开发现文件开头为ELF,为Linux执行程序。

用IDA打开查看得知关键处在main函数中的authenticate函数中的decrypt函数

来到Linux中,用gdb打开文件开始调试:

gdb: 打开gdb

file 文件: 在gdb中加载文件

b *0x08048707: 在0x08048707处设置断点(0x08048707为函数decrypt的结束地址,在IDA中可以看到)

r:运行

运行后查看寄存器eax中的值

info reg:查看寄存器

x/286 $eax:查看eax中内容

eax中的16进制数转成字符就是flag

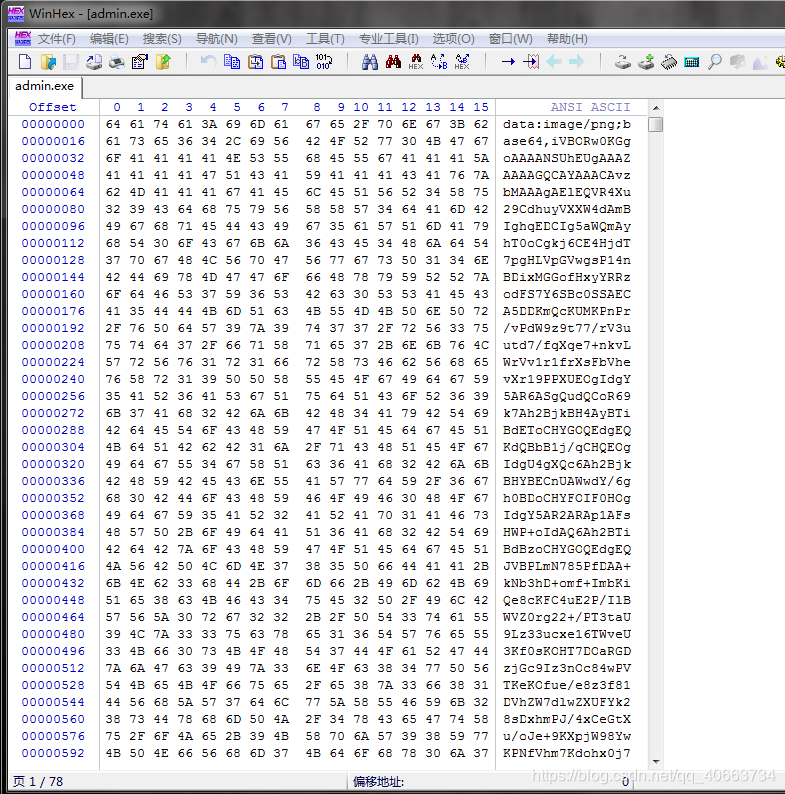

bugku 逆向 逆向入门

这是一道隐写题

用OD,IDA打开没发现什么,也运行不了

这时候想到的就是WinHex或者记事本了,哈哈

发现这是base64的图片编码,搞笑的是好像只有这个网站才能转成图片

http://www.vgot.net/test/image2base64.php

得到二维码图片,扫码得到flag。

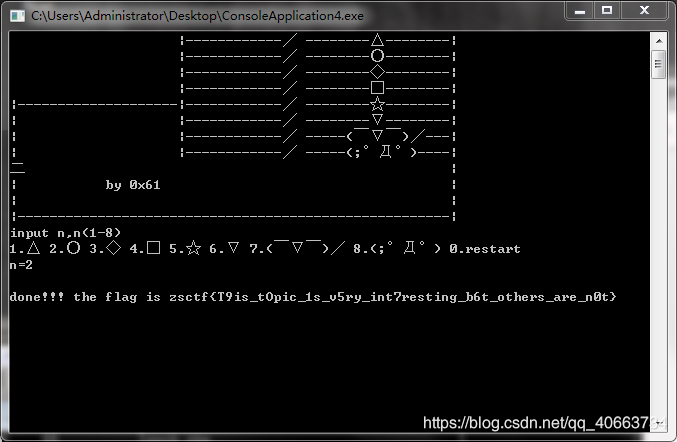

bugku 逆向 游戏过关

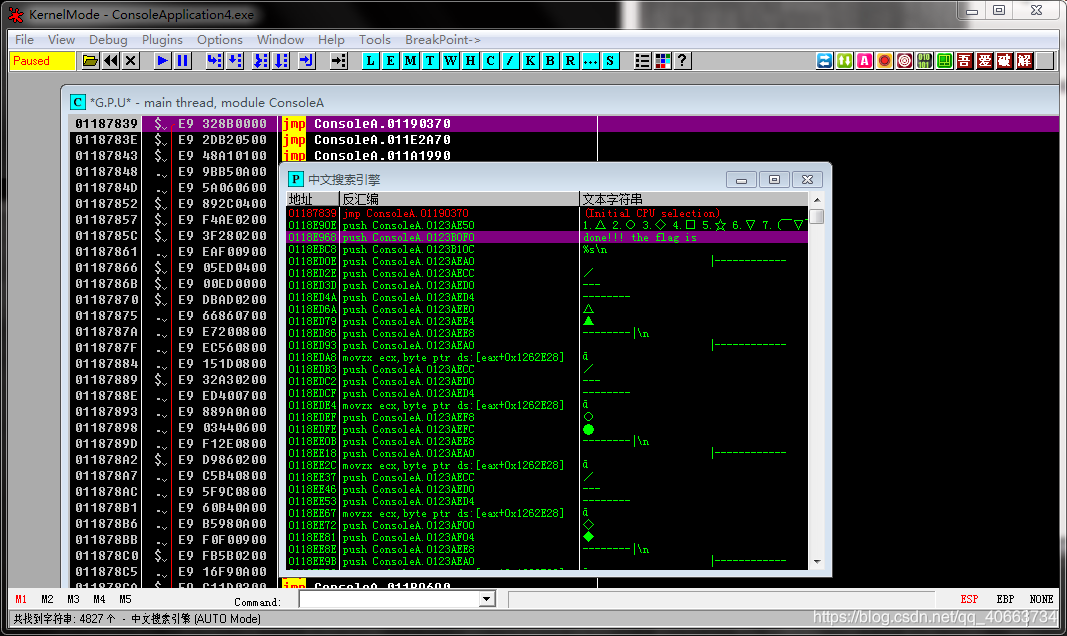

将下载的程序拖入OD,右键中文搜索引擎 --> 智能搜索:

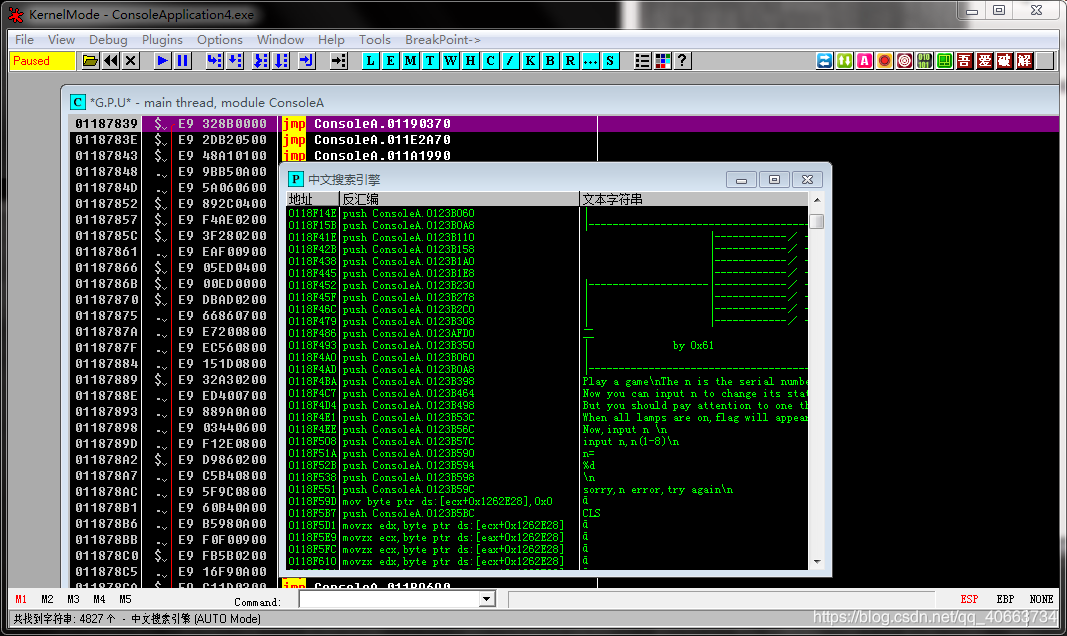

找到程序的入口和出flag的地方

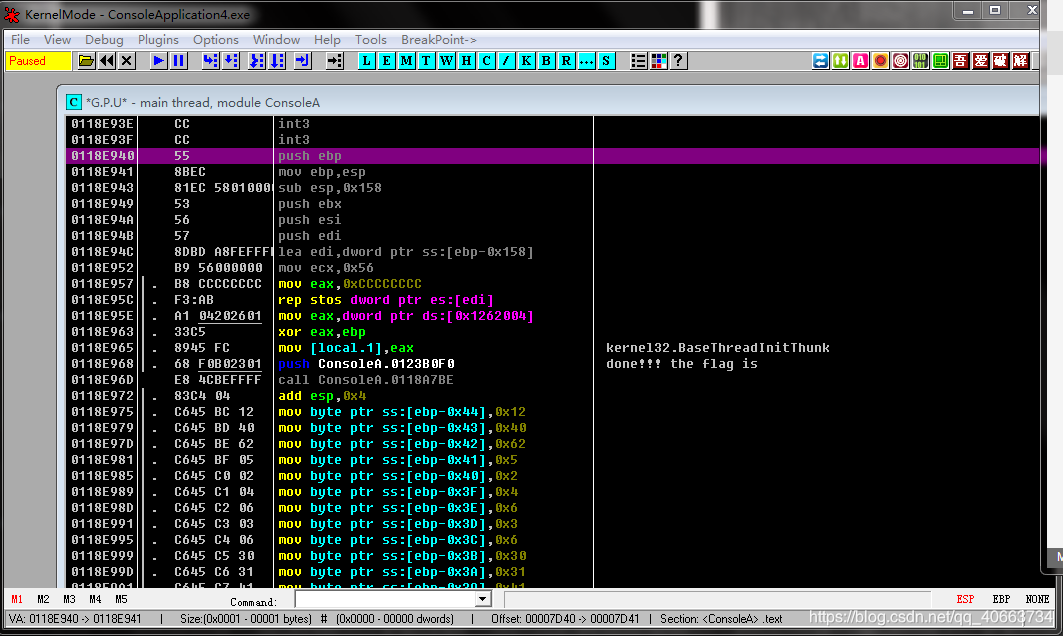

可以利用跳转直接跳到出flag的函数,地址为0118E940(会变的哦)

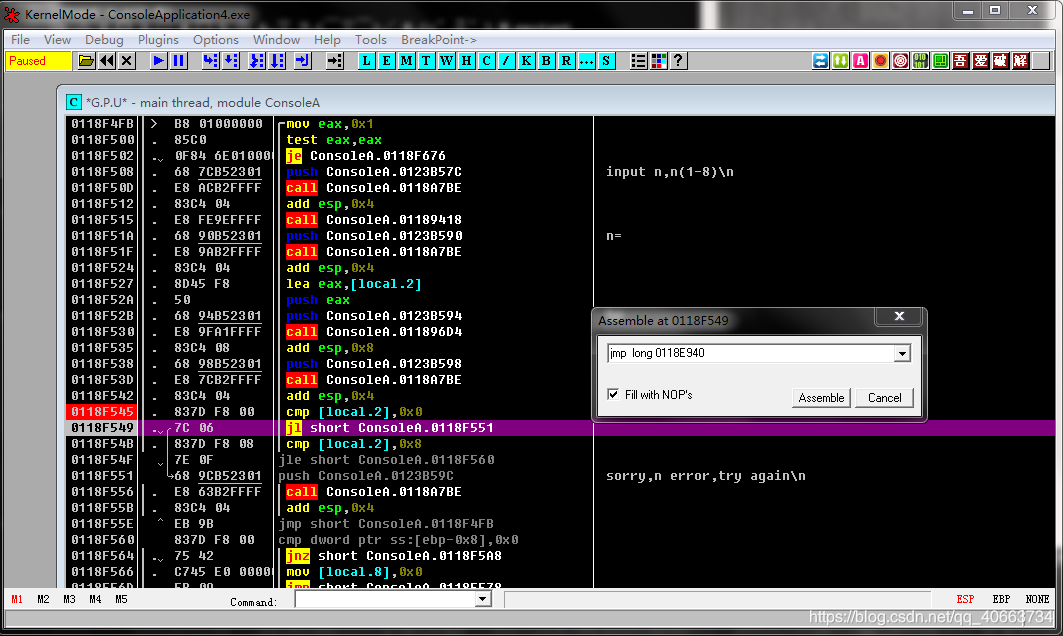

来到程序入口处,一步步调试,找到跳转语句,修改跳转目标地址:

得到flag:

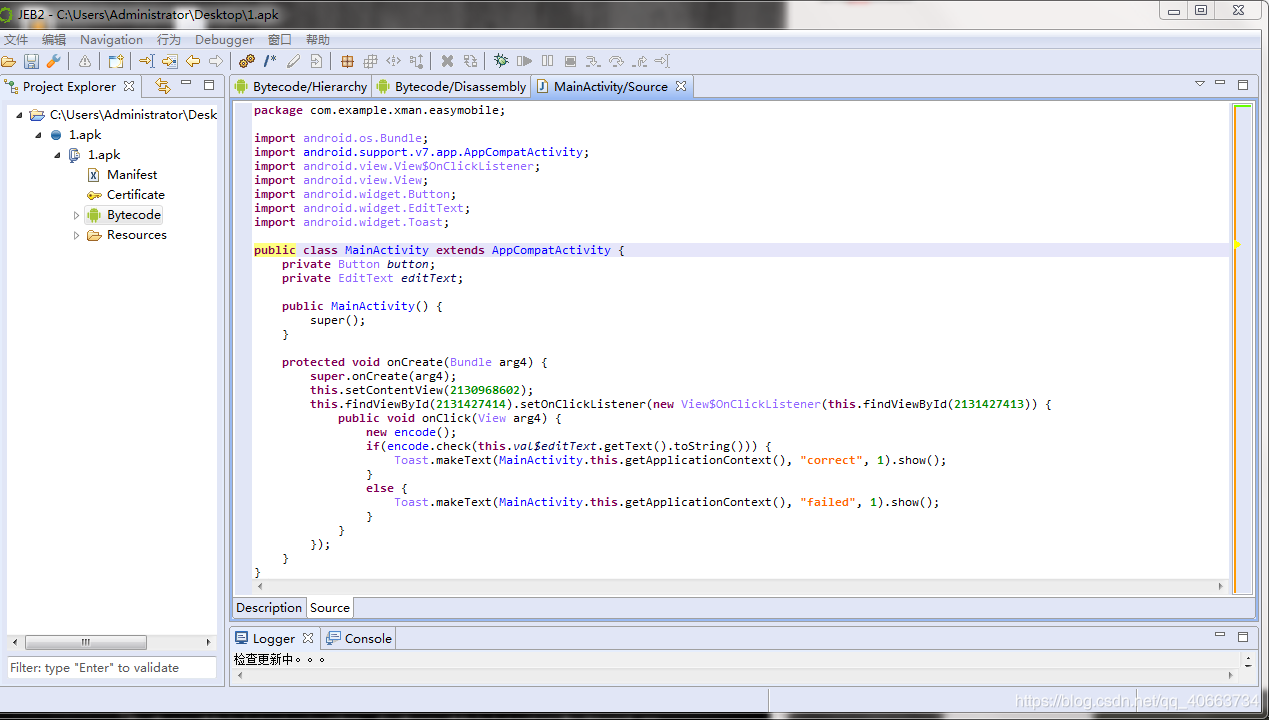

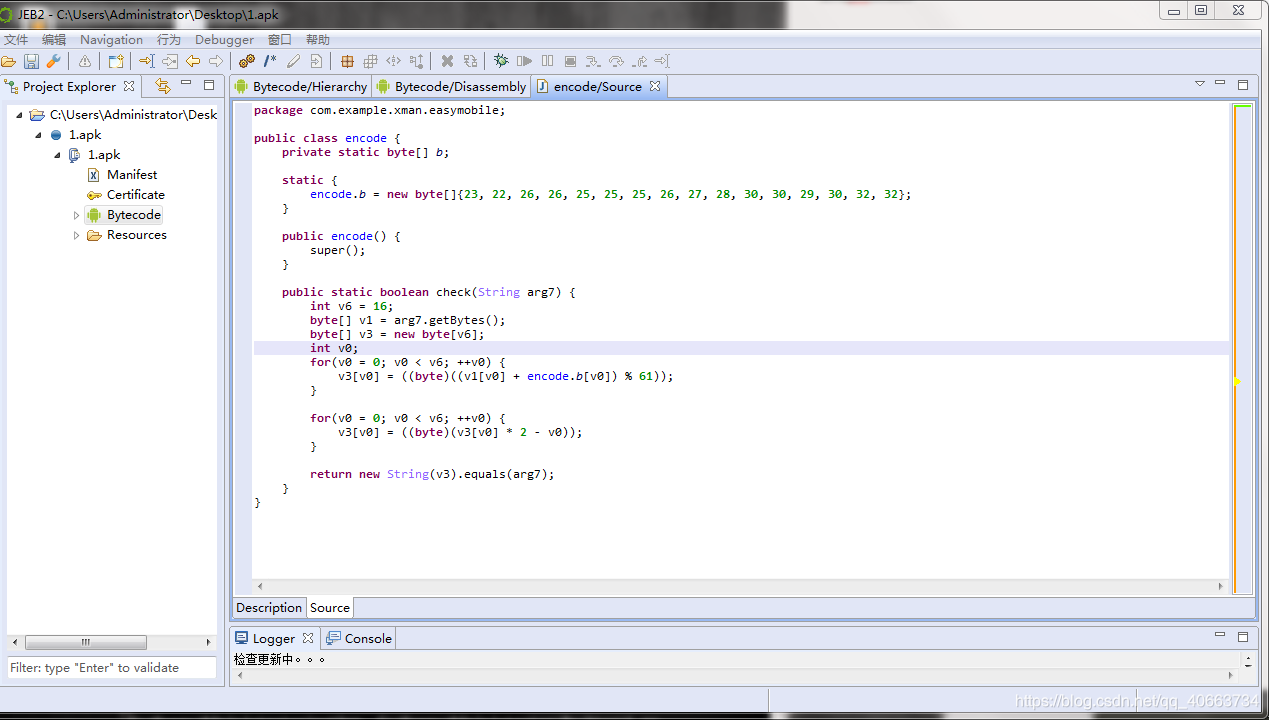

bugku 安卓逆向 First_Mobile(xman)

使用jeb反编译

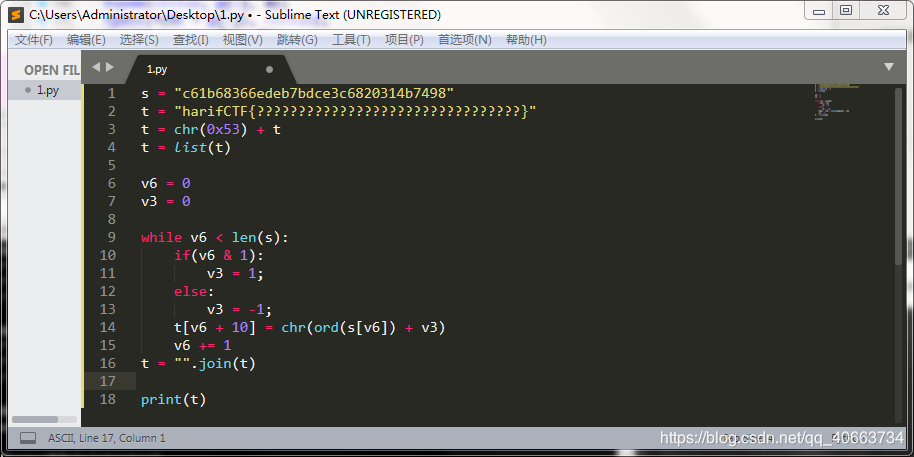

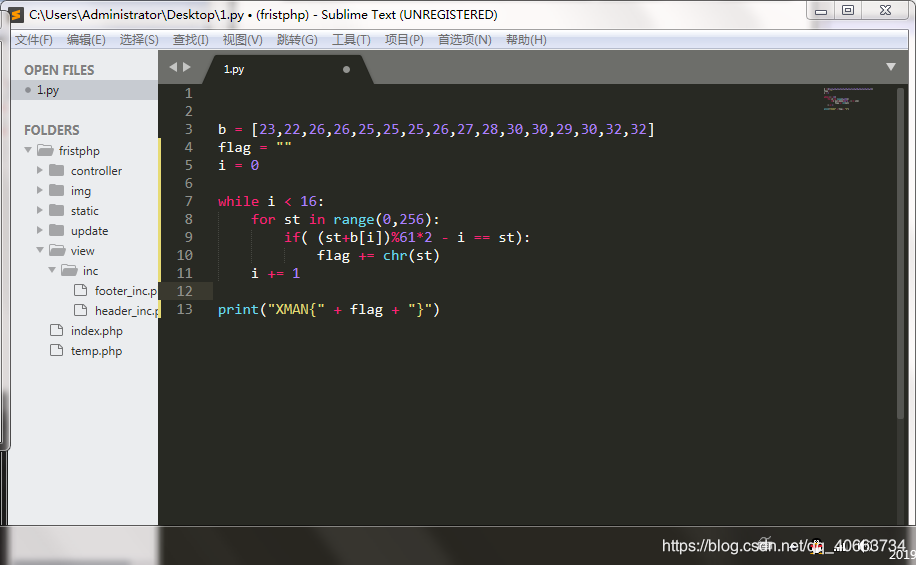

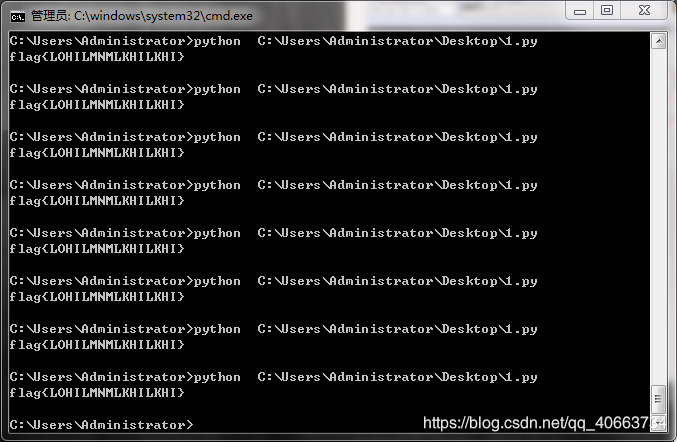

写解密代码,运行:

bugku 安卓逆向 HelloSmali2

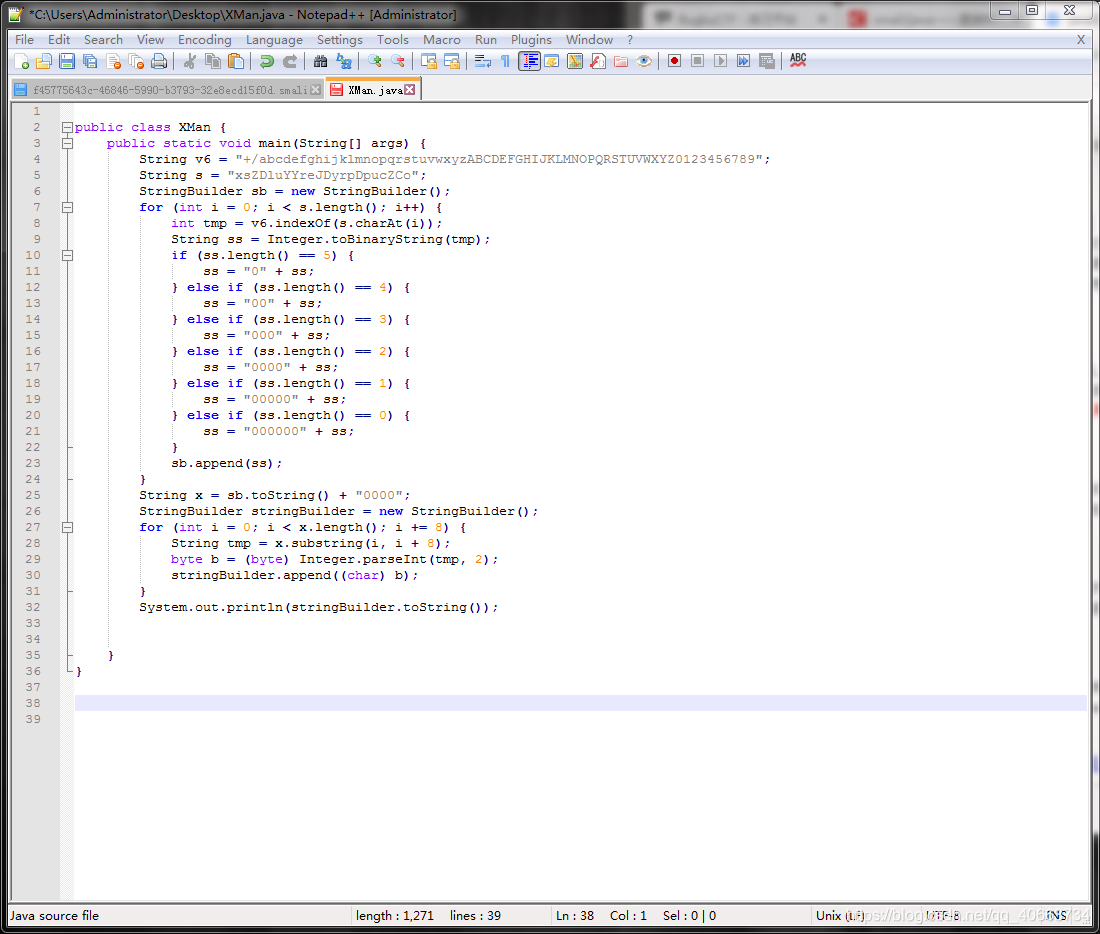

下载题中的java文件:

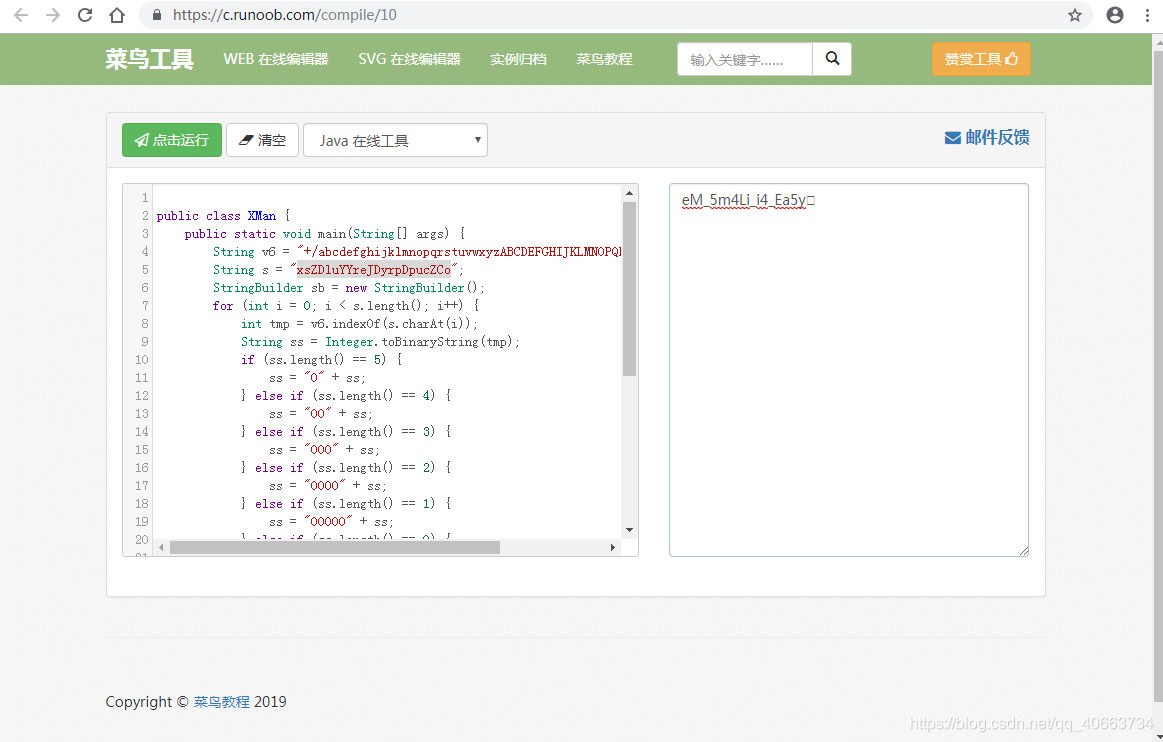

直接在网上的java在线工具中运行:

得到flag,加上XMAN{}提交。