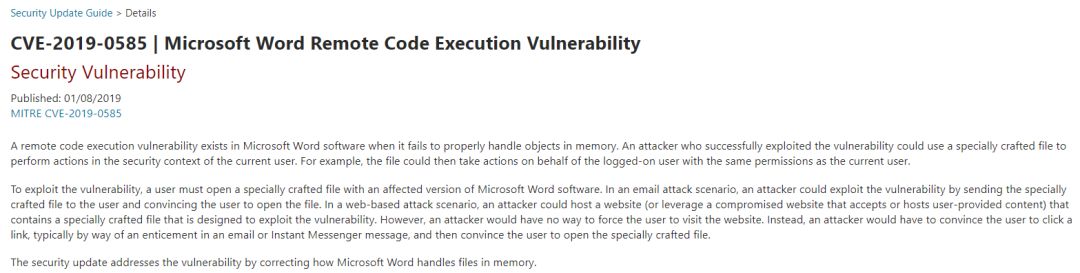

CVE-2019-0585 | Microsoft Word远程执行代码漏洞

当Microsoft Word软件无法正确处理内存中的对象时,存在远程执行代码漏洞。成功利用此漏洞的攻击者可以使用特制文件在当前用户的安全上下文中执行操作。

例如,该文件可以代表登录用户采取与当前用户相同的权限进行操作。 要利用此漏洞,用户必须使用受影响的Microsoft Word软件版本打开特制文件。

在电子邮件攻击情形中,攻击者可以通过将特制文件发送给用户并诱使用户打开该文件来利用此漏洞。

在基于Web的攻击情形中,攻击者可以托管网站(或利用接受或托管用户提供的内容的受感染网站),其中包含旨在利用此漏洞的特制文件。但是,攻击者无法强迫用户访问该网站。

相反,攻击者必须说服用户点击链接,通常是通过电子邮件或Instant Messenger消息中的诱惑,然后诱使用户打开特制文件。

此安全更新通过更正Microsoft Word处理内存中文件的方式来解决漏洞。

影响版本:

影响Microsoft Office 2019

Microsoft Word 2010 至 2016

修复方案

除了打补丁更新,你还能干啥?什么细节都没有,等着被patch比对怼死你么。

相关链接:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/cve-2019-0585

致谢

Jaanus Kp,Clarified Security与趋势科技的Zero Day Initiative合作

关注上面这几个人的twitter或者blog,也许近期文章就发出来了。

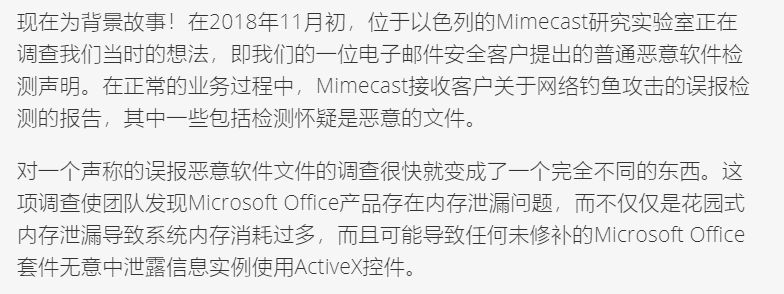

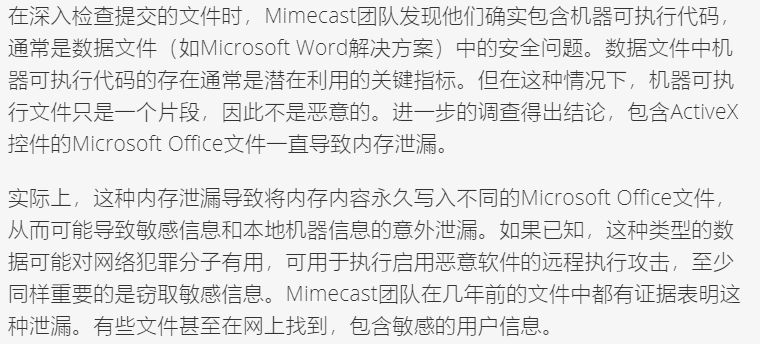

今天补丁日还有一个Office 内存泄露的打辅助的洞,没用于真实攻击案例中

背景和简介

相关链接

https://www.mimecast.com/blog/2019/01/mimecast-discovers-microsoft-office-product-vulnerability-cve-2019-0560/

疑似。看明天了。

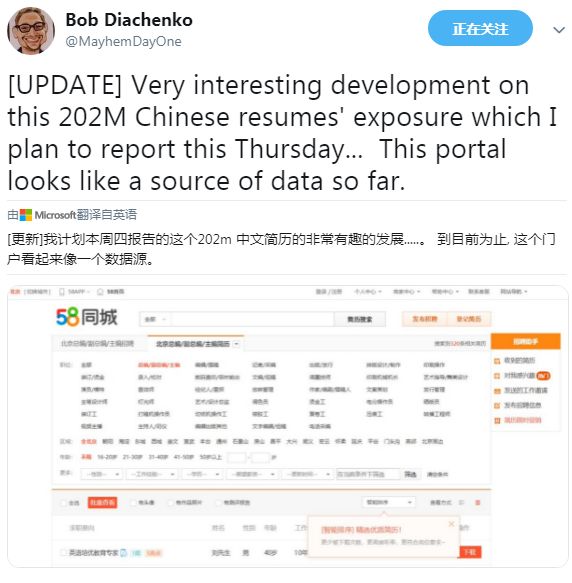

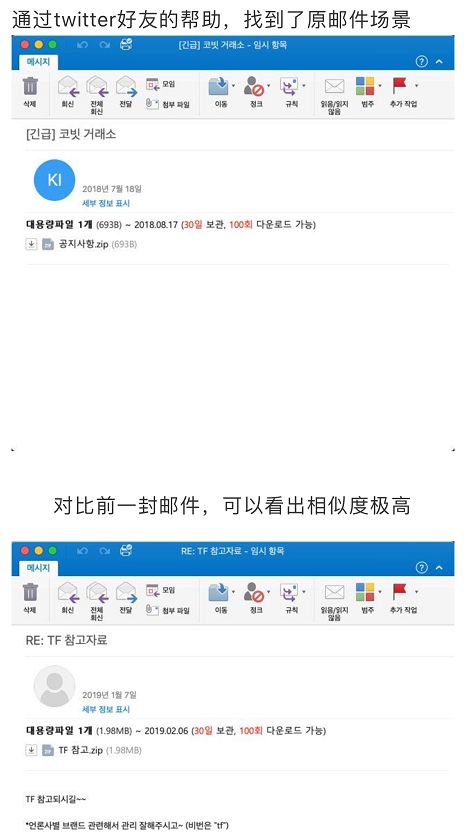

昨天文章中还漏了幅图

别问出处,看就行了

帮伍总招人,有意向可以关注公众号,在最底下的微信群或者微信号或者评论留言你的微信号都可以直接内推投简历。进群直接找skyMine就是了。

木星安全实验室,由中国网安·广州三零卫士成立,汇聚国内多名安全专家和反间谍专家组建而成,深耕工控安全、IoT安全、红队评估、反间谍、应用安全、数据防泄密、APT分析等高级安全领域,木星安全实验室坚持在反间谍和业务安全的领域进行探索和研究,具有强大的红队评估能力,拥有一支战略级别的红队——海蛇小队,在确保客户业务正常运行的前提下,持久性地模拟网络间谍渗透被授权的网络环境,有效覆盖传统渗透测试所不能进行0day漏洞挖掘、社会工程学、物理入侵等高级渗透方法。

安全研究员(web漏洞挖掘方向)

薪资15-25k

职位描述:

1、对web安全漏洞进行挖掘与分析,分析常见漏洞的攻击流程;

2、对公司安服团队进行内部技能培训,提升安服团队的整体技术水平;

3、web安全及黑客技术研究,能提供web安全相关问题的解决思路或针对性解决的模型;

任职要求:

1、对web漏洞挖掘、黑白盒测试等具有强烈兴趣;

2、熟悉常见的web安全原理,并有web漏洞分析与挖掘漏洞的经验;

3、精通PHP/JSP/ASP/Python等至少两种语言的代码审计;

4、具有良好的洞察力、数据分析能力和归纳总结能力;

5、熟练使用Python/Shell/PHP/Ruby等至少一种编程语言,能快速编写poc/exp

6、能够无障碍阅读英文技术文档

7、有过0day漏洞挖掘经验的优先。

加分项:

1、拥有10个以上的CNVD原创漏洞证书;

2、拥有已经验证的CVE编号,有四位数的更好,如CVE-2018-8888

3、曾在大型CTF竞赛中获奖、曾在安全会议上分享技术议题的优先

4、在大厂SRC、漏洞平台上长期排名TOP5的优先

5、具备安全开发能力的优先

广告都打到这了,再给自己加个戏,更多直播资讯,泄露的情报等,均在我的知识星球