目录

一、计算机系统的基础知识

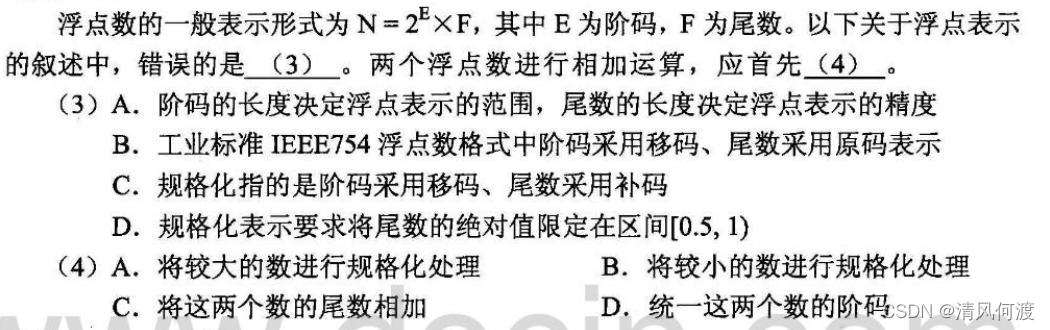

【例1】浮点数

分析:

(1)工业标准IEE754

该标准的表示形式如下:(-1)^S*2^E*M

S表示数符,0为整数,1为负数;E表示指数(阶码),用移码表示;M表示尾数,用原码表示

(2)规格化

为了提高运算的精度,需要充分地利用尾数的有效数位,通常采取浮点数规格化形式,即规定尾数的最高数位必须是一个有效值,即 1/2 <=|M|<1。在尾数用补码表示时,规格化浮点数应满足尾数最高数位与符号位不同,即当1/2<=M<1时,应有0.1xx...x形式;当-1<M<=-1/2时,应有1.0xx...x形式。 需要注意的是,当M=-1/2时,对于原码来说是规格化数,而对于补码来说不是规格化数;当M=-1时,对于原码来说不是规格化数,对于补码来说是规格化数。

答案:(3)C (4) B

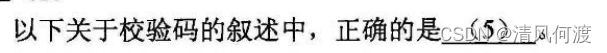

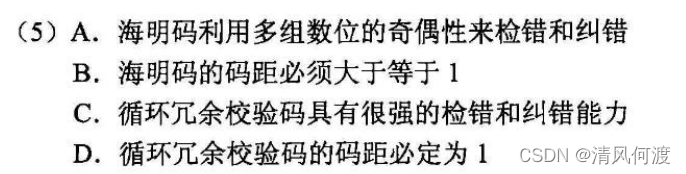

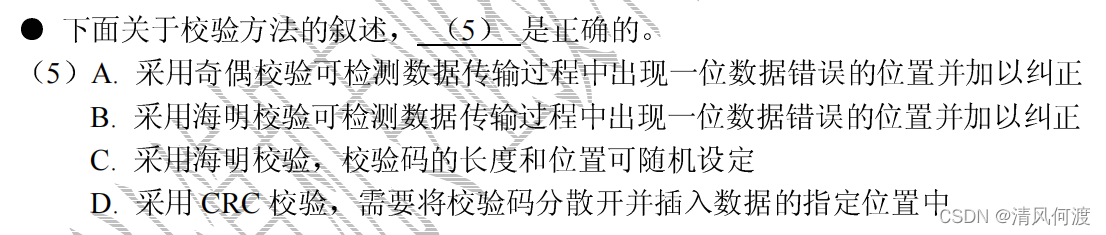

【例2】校验码

分析:

(1)校验码相关总结

补充说明·海明校验:2^校验位>=数据位+校验位+1

(2)码距

一个编码系统中任意两个合法编码(码字)之间不同的二进数位数称为这两个码字的码距,而整个编码系统中任意两个码字的最小距离就是该编码系统的码距。为了使一个系统能检查和纠正一个差错,码间最小距离必须至少是3。

答案:A

【例3】校验码

分析同【例2】

答案:B

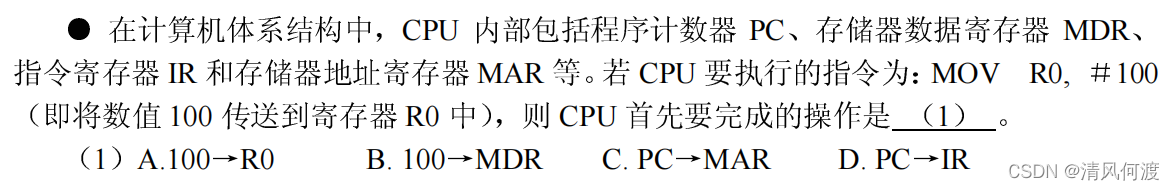

【例4】CPU指令执行

分析:

(1)指令执行过程:取指->分析->执行

(2)取指公操作

PC->MAR

M->MDR

MDR->IR

PC+1->PC

答案:C

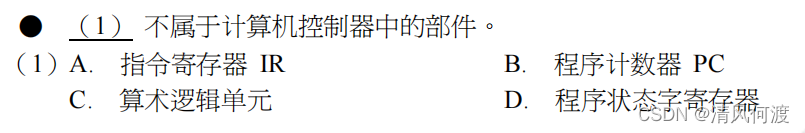

【例5】CPU组成

分析:

CPU组成:运算器、控制器、寄存器组、内部总线等

(1)运算器:算术逻辑单元(ALU)、累加器(ACC)、数据缓冲寄存器(MDR)、状态条件寄存器(PSW)

(2)控制器:指令寄存器(IR)、程序计数器(PC)、地址寄存器(MAR)、地址译码器(ID)

答案:CD

二、计算机体系结构

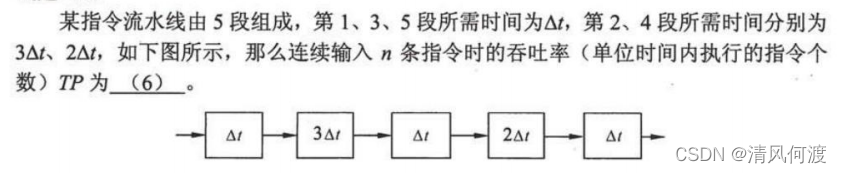

【例1】指令流水线

分析:

(1)流水线执行时间计算

流水线周期t=max{t1,t2,……tk}

理论公式:T=(t1+t2+……+tk)+(n-1)*t

实践公式:T=k*t+(n-1)*t

(求流水线执行时间默认用理论公式)

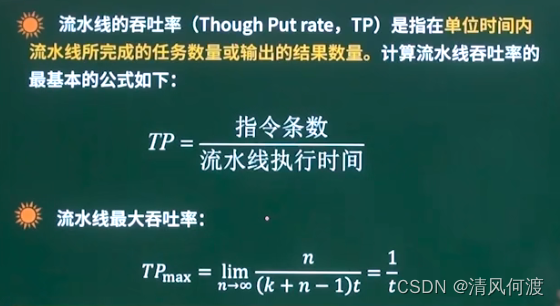

(2)流水线吞吐率计算

(求流水线最大吞吐率用实践公式计算流水线执行时间)

答案:B

三、安全性、可靠性与系统性能评测基础知识

【例1】数字签名

分析:

数字签名(Digital Signature)技术是不对称加密算法的典型应用。数字签名的应用过程是:数据源发送方使用自己的私钥对数据校验和或其他与数据内容有关的变量进行加密处理,完成对数据的合法“签名”;数据接收方则利用对方的公钥来解读收到的“数字签名”,并将解读结果用于对数据完整性的检验,以确认签名的合法性。数字签名技术是在网络系统虚拟环境中确认身份的重要技术,完全可以代替现实过程中的“亲笔签字”,在技术和法律上有保证,可见数字签名是对签名真实性的保护。

答案:D

【例2】可靠性

分析:

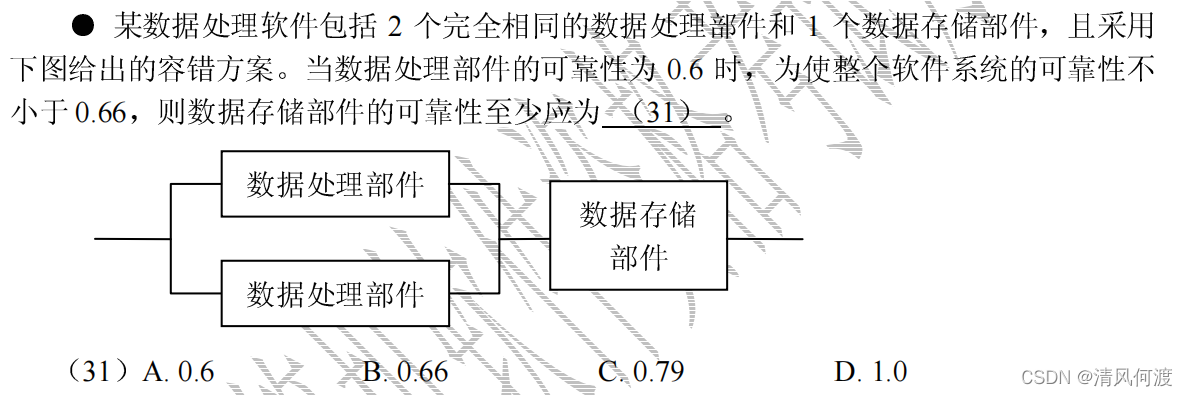

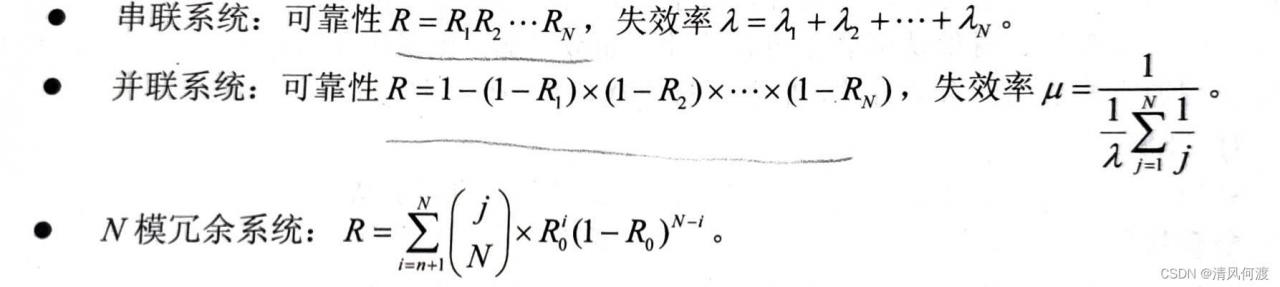

(1)串联系统与并联系统

本题:

由R*(1-(1-0.6)(1-0.6))>=0.66,得R=0.7857

答案:C

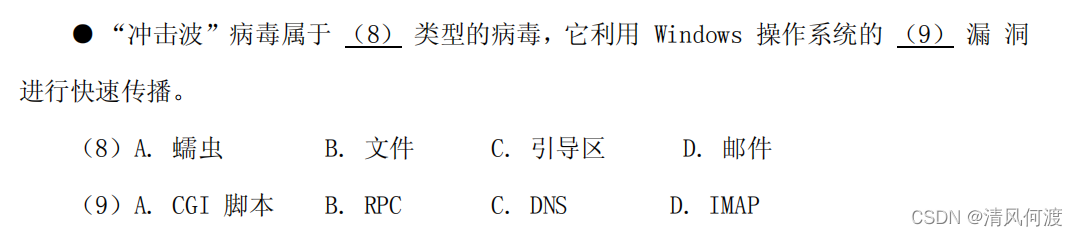

【例3】病毒

答案:(8)A (9)B

分析:

(1)病毒的分类

病毒可以按照三类方式进行分类:

1.按病毒的存在的媒体分类:网络病毒,文件病毒,引导型病毒

2.按病毒传染的方式分类:驻留型病毒,非驻留型病毒

3.按病毒的危害分类:无危险型,危险型,伴随型病毒,“蠕虫”型病毒,寄生型病毒

病毒有多种类型:

1.系统病毒:前缀为Win32、PE、Win95、W32、W95等,感染Windows操作系统的*.exe和*.dll文件;

2.蠕虫病毒:前缀Worm。通过网络或系统漏洞进行传播。例子:熊猫烧香,“冲击波”病毒

3.木马病毒、黑客病毒:木马病毒前缀Trojan,黑客病毒前缀Hack。

4.脚本病毒:前缀Script。使用脚本语言编写,通过网页进行传播。 例子:欢乐时光:VB程序病毒,专门感染.htm、.html、.vbs、.asp和.htt文件。

5.宏病毒:前缀Macro。 寄存在文档或模板的宏中,针对office系列,一般感染以DOC为扩展名的文件。

6.后门病毒:前缀Backdoor。通过网络传播,给系统开后门。

7.病毒种植程序病毒:运行时会从体内释放出一个或几个新的病毒到系统目录,由释放出来的新病毒产生破坏。

8.破坏性程序病毒:前缀Harm。本身具有好看的图标来诱惑客户点击,点击后便会直接对用户计算机产生破坏。

9.玩笑病毒:前缀Joke,恶作剧病毒。具有好看的图标诱惑用户点击,点击后病毒会做出破坏性操作来吓唬用户,其实病毒并没有对用户的计算机进行任何破坏。

10.捆绑病毒:前缀Binder。病毒作者会使用特定的捆绑程序将病毒与一些应用捆绑起来。

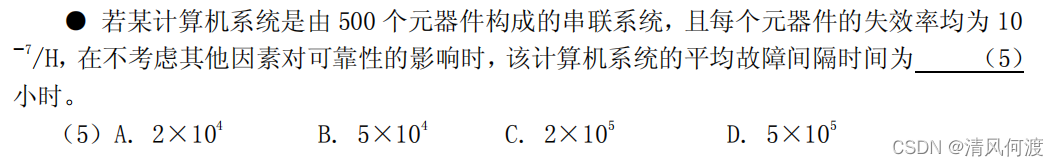

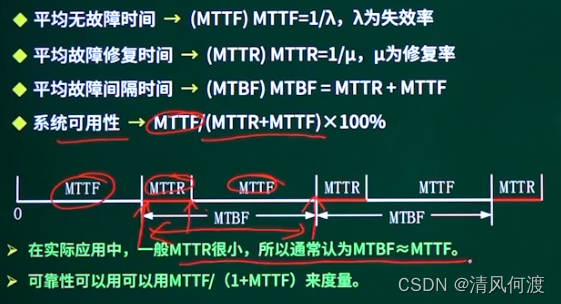

【例4】可靠性

分析:MTBF

(1)可靠性指标

本题中,对于串联系统,![]() MBTF认为等于MTTF,即1/失效率,的1/(5*10^-5)=20000,答案选A

MBTF认为等于MTTF,即1/失效率,的1/(5*10^-5)=20000,答案选A

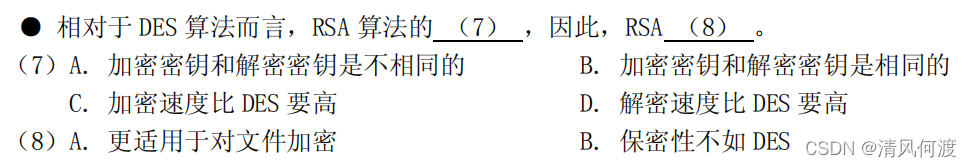

【例5】加密技术

分析:

(1)数据加密技术

(a)对称加密技术:加密和解密共享密钥,如DES,3DES,RC-5,IDEA

典型代表:DES

(i)优点:运算速度快,密钥产生容易,适合于在当前大多数计算机上用软件方法实现

(ii)缺点:保密性较差

(b)不对称加密技术:加密和解密使用的是两个不同的密钥,如RSA

典型代表:RSA

(i)优点:保密性较好

(ii)缺点:速度慢,不适合对文件进行加密,只适合对少量数据进行加密

数字签名是用私有密钥进行签名,用公开密钥核实签名,更适合RSA算法实现