前言

在工作常常碰到项目上部署FTP的需求,公司系统用到FTP服务也很多,相对于一般服务来说FTP客户端和服务器在网络建立关系上比较的特殊,不管是windows中还是linux中部署,现场多多少少都会出现一些问题,对于这些常出现的问题,我这里做了一定的整理分析。主要问题集中在:FTP的部署搭建没有明确的文档规范,FTP主动被动原理不清楚,FTP网络端口映射不准确等问题上,综合以上问题,本文以Centos 7中的VSFTP为例,详细对其部署搭建,主被动之间的差别,网络间客户端和服务端连接关系,FTP主被之间端口映射逻辑等问题做一个知识梳理总结。

Vsftpd部署详解

手动部署Vsftp:

1.切换到root用户

2.yum安装vsftp

yum install vsftpd* -y

3.启动vsftpd服务,以及重启命令(centos7.0以上版本)

[root@localhost vsftpd]# /bin/systemctl start vsftpd.service

[root@localhost vsftpd]# /bin/systemctl restart vsftpd.service

低版本试一下这些命令:

/etc/init.d/vsftpd restart

启动ftp命令 #service vsftpd start 停止ftp命令 #service vsftpd stop 重启ftp命令 #service vsftpd restart

4.设置自启:chkconfig vsftpd on

5.测试一下能否登录FTP了,先安装一个ftp客户端组件。

yum -y install ftp

尝试登录一下

ftp localhost

输入用户名ftp,密码随便(因为默认是允许匿名的)

登录成功,就代表ftp服务可用了。

6.取消匿名登录把 anonymous_enable=YES ,改为NO,重启

sed -i “s/anonymous_enable=YES/anonymous_enable=NO/g” grep anonymous_enable=YES -rl /etc/vsftpd/vsftpd.conf

7.创建一个组,用于存放ftp用户

groupadd ftpgroups

8.创建ftp用户,并加入ftpgroups组,/home/ftp是自己建的目录,不存在就自己创建一个

useradd -d /home/ftp -g ftpgroups ftptest

9.设置密码

passwd ftptest

10.用户权限设cd 置

usermod -s /sbin/bash ftptest //用户ftptest恢复正常

usermod -d /home/ftp //更改用户ftp的主目录为/home 现场可以自定义

11.这个/home/ftp服务授予权限

chmod 777 /home/ftp

chown -R ftptest /home/ftp

12.配置vsftpd.config文件

sed -i “s/anonymous_enable=YES/anonymous_enable=NO/g” grep anonymous_enable=YES -rl /etc/vsftpd/vsftpd.conf

echo ‘chroot_local_user=YES’ >> /etc/vsftpd/vsftpd.conf

echo ‘chroot_list_enable=YES’ >> /etc/vsftpd/vsftpd.conf

echo ‘chroot_list_file=/etc/vsftpd/chroot_list.txt’ >> /etc/vsftpd/vsftpd.conf在vsftpd文件夹中创建一个chroot_list文件

touch /etc/vsftpd/chroot_list.txt

13.在vsftpd/文件下新建一个chroot_list,然后授予所有的权限,在chroot_list文件下输入 用户名和密码:用户名一行,密码一行。

chmod 777 /etc/vsftpd/chroot_list.txt

echo ftptest >> /etc/vsftpd/chroot_list.txt

echo 创建的密码 >> /etc/vsftpd/chroot_list.txt

14.如果还是登陆不了ftp,那很有可能是selinux的问题,这个东西把他关掉就行

vi /etc/selinux/config

SELINUX=enforcing 设置成SELINUX=disabled

15.重启vsftpd

service vsftpd restart

FTP的主动被动模式原理详解

基础知识

FTP只通过TCP连接,没有用于FTP的UDP组件.FTP不同于其他服务的是它使用了两个端口, 一个数据端口和一个命令端口(或称为控制端口)。通常21端口是命令端口,20端口是数据端口。当混入主动/被动模式的概念时,数据端口就有可能不是20了。

主动模式FTP

主动模式下,FTP客户端从任意的非特殊的端口(N > 1023)连入到FTP服务器的命令端口–21端口。然后客户端在N+1(N+1 >= 1024)端口监听,并且通过N+1(N+1 >= 1024)端口发送命令给FTP服务器。服务器会反过来连接用户本地指定的数据端口,比如20端口。

以服务器端防火墙为立足点,要支持主动模式FTP需要打开如下交互中使用到的端口:

· FTP服务器命令(21)端口接受客户端任意端口(客户端初始连接)

· FTP服务器命令(21)端口到客户端端口(>1023)(服务器响应客户端命令)

· FTP服务器数据(20)端口到客户端端口(>1023)(服务器初始化数据连接到客户端数据端口)

· FTP服务器数据(20)端口接受客户端端口(>1023)(客户端发送ACK包到服务器的数据端口)

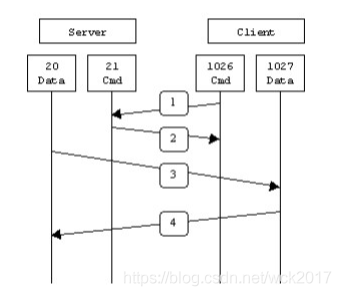

用图表示如下:

在第1步中,客户端的命令端口与FTP服务器的命令端口建立连接,并发送命令“PORT 1027”。然后在第2步中,FTP服务器给客户端的命令端口返回一个"ACK"。在第3步中,FTP服务器发起一个从它自己的数据端口(20)到客户端先前指定的数据端口(1027)的连接,最后客户端在第4步中给服务器端返回一个"ACK"。

主动方式FTP的主要问题实际上在于客户端。FTP的客户端并没有实际建立一个到服务器数据端口的连接,它只是简单的告诉服务器自己监听的端口号,服务器再回来连接客户端这个指定的端口。对于客户端的防火墙来说,这是从外部系统建立到内部客户端的连接,这是通常会被阻塞的。

被动模式FTP

为了解决服务器发起到客户的连接的问题,人们开发了一种不同的FTP连接方式。这就是所谓的被动方式,或者叫做PASV,当客户端通知服务器它处于被动模式时才启用。

在被动方式FTP中,命令连接和数据连接都由客户端,这样就可以解决从服务器到客户端的数据端口的入方向连接被防火墙过滤掉的问题。当开启一个FTP连接时,客户端打开两个任意的非特权本地端口(N >; 1024和N+1)。第一个端口连接服务器的21端口,但与主动方式的FTP不同,客户端不会提交PORT命令并允许服务器来回连它的数据端口,而是提交PASV命令。这样做的结果是服务器会开启一个任意的非特权端口(P >; 1024),并发送PORT P命令给客户端。然后客户端发起从本地端口N+1到服务器的端口P的连接用来传送数据。

对于服务器端的防火墙来说,必须允许下面的通讯才能支持被动方式的FTP:

· FTP服务器命令(21)端口接受客户端任意端口(客户端初始连接)

· FTP服务器命令(21)端口到客户端端口(>1023)(服务器响应客户端命令)

· FTP服务器数据端口(>1023)接受客户端端口(>1023)(客户端初始化数据连接到服务器指定的任意端口)

· FTP服务器数据端口(>1023)到客户端端口(>1023)(服务器发送ACK响应和数据到客户端的数据端口)

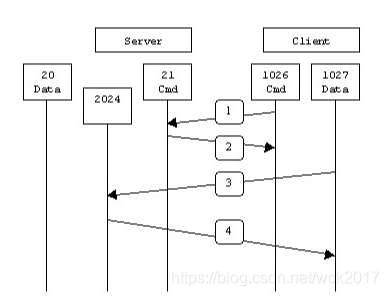

用图表示如下:

在第1步中,客户端的命令端口与服务器的命令端口建立连接,并发送命令“PASV”。然后在第2步中,服务器返回命令"PORT 2024",告诉客户端(服务器)用哪个端口侦听数据连接。在第3步中,客户端初始化一个从自己的数据端口到服务器端指定的数据端口的数据连接。最后服务器在第4 步中给客户端的数据端口返回一个"ACK"响应。

被动方式的FTP解决了客户端的许多问题,但同时给服务器端带来了更多的问题。最大的问题是需要允许从任意远程终端到服务器高位端口的连接。幸运的是,许多FTP守护程序,包括流行的WU-FTPD允许管理员指定FTP服务器使用的端口范围。详细内容参看附录1。

第二个问题是客户端有的支持被动模式,有的不支持被动模式,必须考虑如何能支持这些客户端,以及为他们提供解决办法。例如,Solaris提供的FTP命令行工具就不支持被动模式,需要第三方的FTP客户端,比如ncftp。

随着WWW的广泛流行,许多人习惯用web浏览器作为FTP客户端。大多数浏览器只在访问ftp://这样的URL时才支持被动模式。这到底是好还是坏取决于服务器和防火墙的配置。

备注:

当NAT(Network Address Translation)设备以主动模式访问FTP服务器时,由于NAT设备不会聪明的变更FTP包中的IP地址,从而导致无法访问服务器。

总结

下面的图表会帮助管理员们记住每种FTP方式是怎样工作的:

主动FTP:

命令连接:客户端 >1023端口 -> 服务器 21端口

数据连接:客户端 >1023端口 <- 服务器 20端口

被动FTP:

命令连接:客户端 >1023端口 -> 服务器 21端口

数据连接:客户端 >1023端口 -> 服务器 >1023端口

下面是主动与被动FTP优缺点的简要总结:

主动FTP对FTP服务器的管理有利,但对客户端的管理不利。因为FTP服务器企图与客户端的高位随机端口建立连接,而这个端口很有可能被客户端的防火墙阻塞掉。被动FTP对FTP客户端的管理有利,但对服务器端的管理不利。因为客户端要与服务器端建立两个连接,其中一个连到一个高位随机端口,而这个端口很有可能被服务器端的防火墙阻塞掉。

幸运的是,有折衷的办法。既然FTP服务器的管理员需要他们的服务器有最多的客户连接,那么必须得支持被动FTP。我们可以通过为FTP服器务指定一个有限的端口范围来减小服务器高位端口的暴露。这样,不在这个范围的任何端口会被服务器的防火墙阻塞。虽然这没有消除所有针对服务器的危险,但它大大减少了危险。

FTP主动模式和被动模式配置和防火墙策略详解

主动模式

主动模式配置:vsftpd在/etc/vsftpd/vsftp.config中添加 connect_from_port_20=YES后 保存vsftpd.config文件 重启vsftpd服务 service vsftpd restart

防火墙设置

一、现场使用的防火墙是firewalld

1、开放21、20端口

firewall-cmd --zone=public --add-port=20/tcp --permanent

firewall-cmd --zone=public --add-port=21/tcp --permanent

firewall-cmd --reload

二、现场使用的是防火墙是iptables

1、开放21、20端口

iptables -I INPUT 1 -p tcp -m multiport --dports 21,20 -j ACCEPT

iptables -I OUTPUT 1 -p tcp -m multiport --dports 21,20 -j ACCEPT

service iptables save

service iptables restart

2、如果现场是使用 state扩展模块的话

iptables -I INPUT 2 -p tcp -m multiport --dports 21,20 -m state --state NEW -j ACCEPT

service iptables save

service iptables restart

被动模式1

被动模式1配置:不需要设置vsftpd.config文件

一、现场使用的防火墙是firewalld

开放21端口开启firewalld的ftp服务

firewall-cmd --zone=public --add-port=21/tcp --permanent

firewall-cmd --add-service=ftp --permanent

firewall-cmd --reload

二、现场使用的防火墙是iptables

(此状态iptables必须开启了state扩展模块,否则用被动模式1即可)

防火墙配置:

vi /etc/sysconfig/iptables-config

找到IPTABLES_MODULES,取消注释,添加ip_conntrack_ftp模块,保存。ip_conntrack_ftp模块可以让iptables支持被动模式的ftp连接。

IPTABLES_MODULES=“ip_conntrack_ftp” 保存 防火墙策略 service iptables save 重启防火墙 service iptables restart

1、开启21端口

iptables -R INPUT 1 -m state --state RELATED,ESTABLISHED -j ACCEPT

iptables -A INPUT -m state --state NEW -p tcp -dport 21 -j ACCEPT

iptables -I OUTPUT 1 -m state --state ESTABLISHED -j ACCEPT

service iptables save

service iptables restart

被动模式2

被动模式2配置:vsftpd安装好后默认模式就是被动模式不需要配置,第一种模式是手动配置要开放的端口,vsftp的模式改成pasv模式 配置为 vim /etc/vsftpd/vsftp.conf 在最后增加

pasv_enable=YES、pasv_min_port=1025、pasv_max_port=1035(端口可以自己设定 这里设定的是1025到1035 建议设置1024以上的端口)保存后service vsftpd restart

防火墙设置

一、现场使用的防火墙是firewalld

firewall-cmd --zone=public --add-port=21/tcp --permanent

firewall-cmd --zone=public --add-port=1025-1035/tcp --permanent

firewall-cmd --reload

二、现场使用的防火墙是iptables

1、开放 21端口

iptables -A INPUT -p tcp --dport 21 -j ACCEPT

然后指定10个以上 1025-60000之间的端口

iptables -A INPUT -p tcp --dport 1025:1035 -j ACCPET

iptables -A OUTPUT -p tcp --dport 1025:1035 -j ACCPET

service iptables save

service iptables restart

2、如果现场是使用 state扩展模块的话

iptables -A INPUT -m state --state NEW -p tcp -dport 21 -j ACCEPT

iptables -I INPUT 2 -m state --state NEW -p tcp --dport 1025:1035 -j ACCEPT

service iptables save

service iptables restart

实例运用

现场很多项目会在内网中部署一个ftp服务后,映射到外网,要让外网上的客户端可以访问,由于ftp存在主动和被动的关系,常常导致现场映射端口出现很多问题,这里提供一个用firewalld防火墙做端口映射的案例。

模拟实验 :

服务器1:双网卡 配置地址为 192.168.138.151、192.168.1.2。(比如也可以假设138网段是外网的机器,192.168.138.151外网ip)

服务器2:单网卡 配置地址为192.168.1.12。

实验需求:让192.168.138网段的机器可以上传文件到 192.168.1.2机器上。

实验思路逻辑:在 服务器2 上部署Vsftpd服务,在服务器1 上做SNAT使得服务器2和138网段的机器可以互通,在服务器1上做DNAT映射,把服务器2上的21端口映射到服务器1上的21端口。

实验部署:

1、首先现在服务器2上部署vsftpd部署步骤看上述内容;

2、服务器2上开启21端口,开启步骤看上述内容;

3、服务器1上做SNAT 如果使用的firewalld

防火墙命令为:

firewall-cmd --add-masquerade #开启端口转发

firewall-cmd --permanent --add-rich-rule=‘rule family=ipv4 source address=192.168.1.0/24 masquerade’ # 实现 把源地址的192.168.1 地址转换成为本地ip 192.168.138.151

4、服务器2 FTP 21端口 映射到服务器1上:

firewall-cmd --permanent --add-forward-port=port=25:proto=tcp:toaddr=192.168.1.12:toport=21 #把192.168.138.151的25端口 转发为192.168.1.12上的12上 (等于 访问192.168.138.151的25端口就是端口就是访问192.168.1.21上的 21端口)

5、服务器2上开启ftp转发服务:

firewall-cmd --add-service=ftp --permanent #开启ftp数据端口转发服务

6、重新载入firwalld策略

firewall-cmd --reload #重新载入防火墙策略

最后可以实现使用ftp客户端采用被动模式,访问192.168.138.151:25端口实现对192.168.1.12上ftp进行访问。