声明:本文只作学习研究,禁止用于非法用途,否则后果自负,如有侵权,请告知删除,谢谢!

欢迎大佬加群一起交流哇( Q群:985475126)

本文以官网为例进行分析其加密手段。

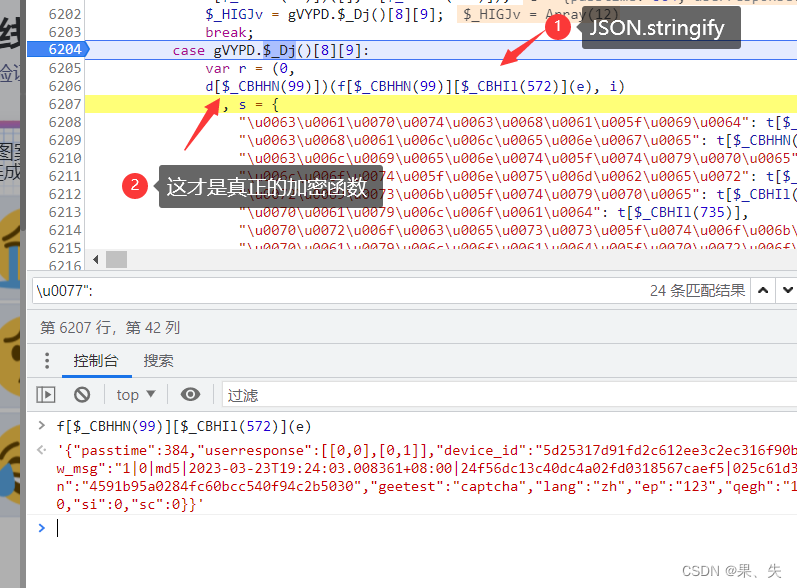

①加密定位

w unicode编码 为 \u0077

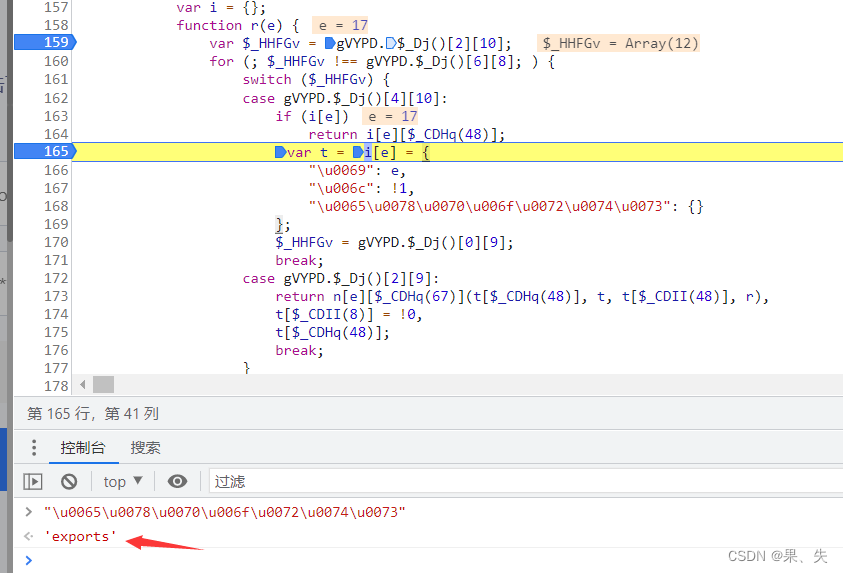

②分析加密过程

进入加密算法看一下

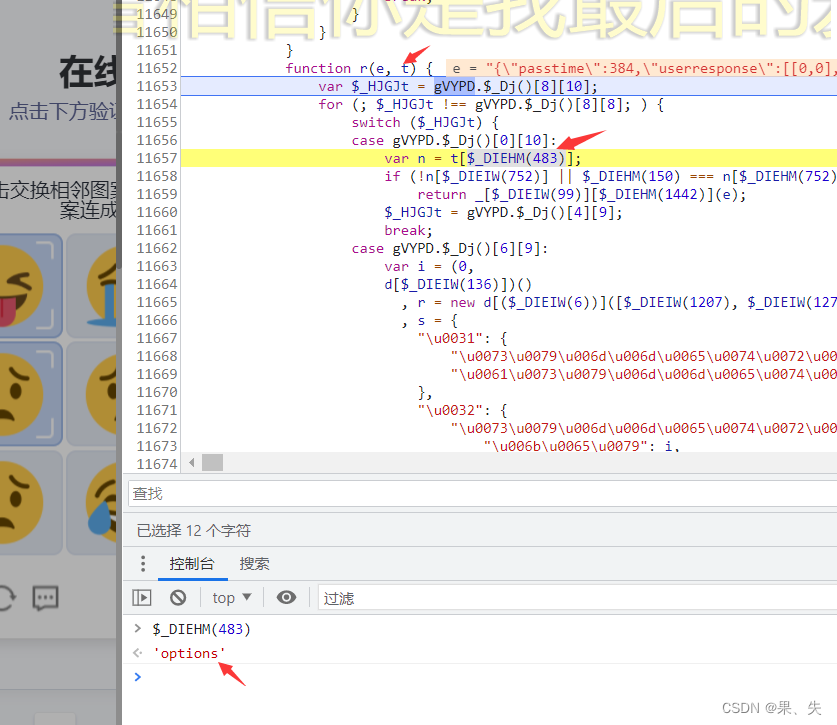

进入加密函数具体分析后发现,t参数只采用其中的options的值进行加密

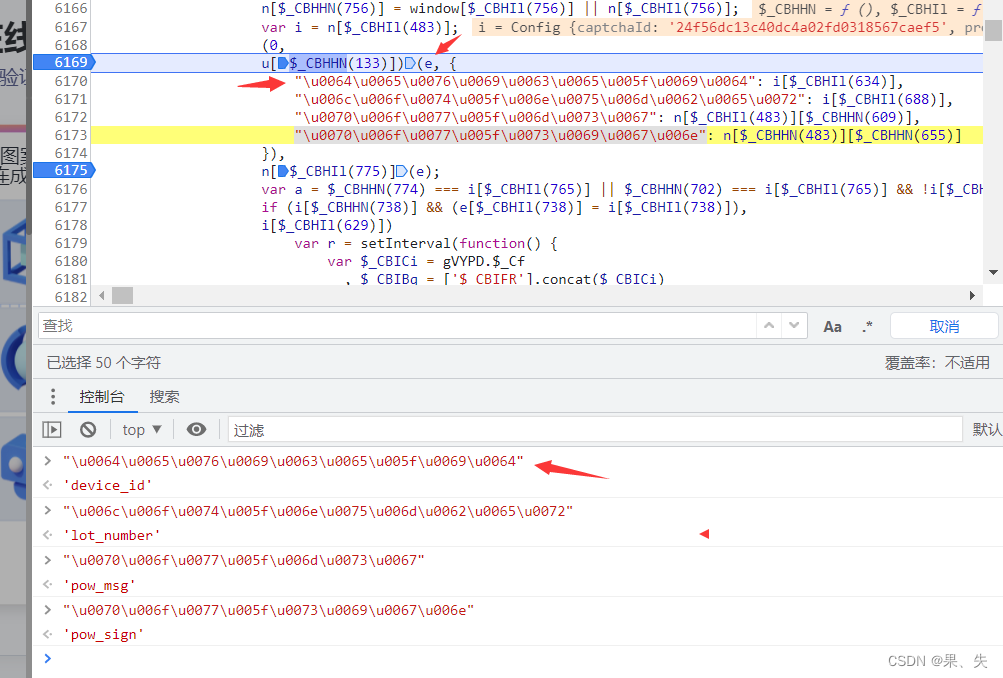

③参数生成分析

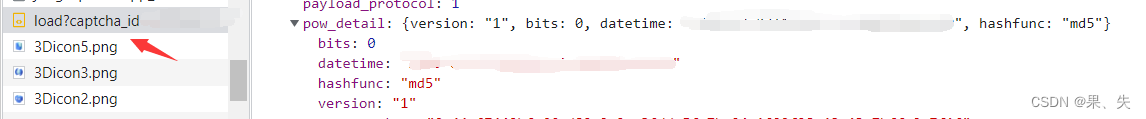

找到加密函数后,那我们就应该回找寻找参数的生成逻辑了,通过堆栈向上寻找,然后逐步定位到参数的生成位置,如下图就很好的发现了参数e的一部分。下面就具体分析一下pow_msg,加密逻辑。

通过搜索"\u0070\u006f\u0077\u005f\u006d\u0073\u0067",直接定位到加密地方

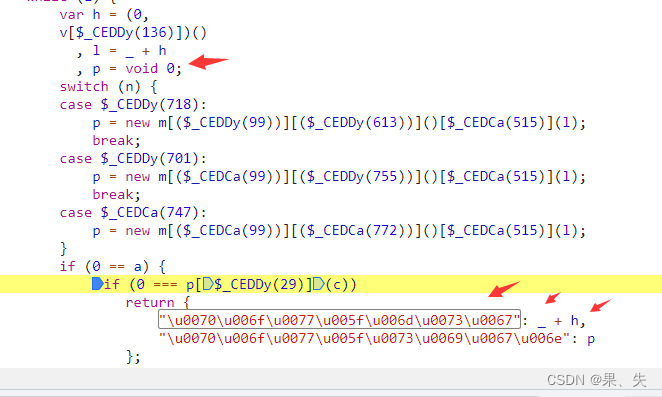

重新点击一下后,就进去其加密函数中

可以看到,pow_msg是现有一串字符串_,然后加上uuid生成的一段字符串相加得到的,而这个字符串l是有load这个返回的。

其他参数也可如这样分析出来

④加密js文件整体分析

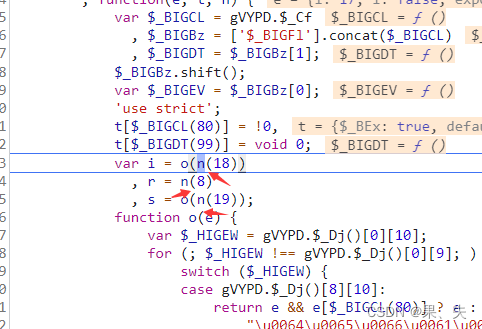

当我们把整个加密文件拿出来后,就发现了这其实就是一个webpack,回到文件开头,这段代码就很熟悉。

在看到后面有很多类似 n(数字) 这里的n是指向上面的r函数的,所以就是一个webpack。

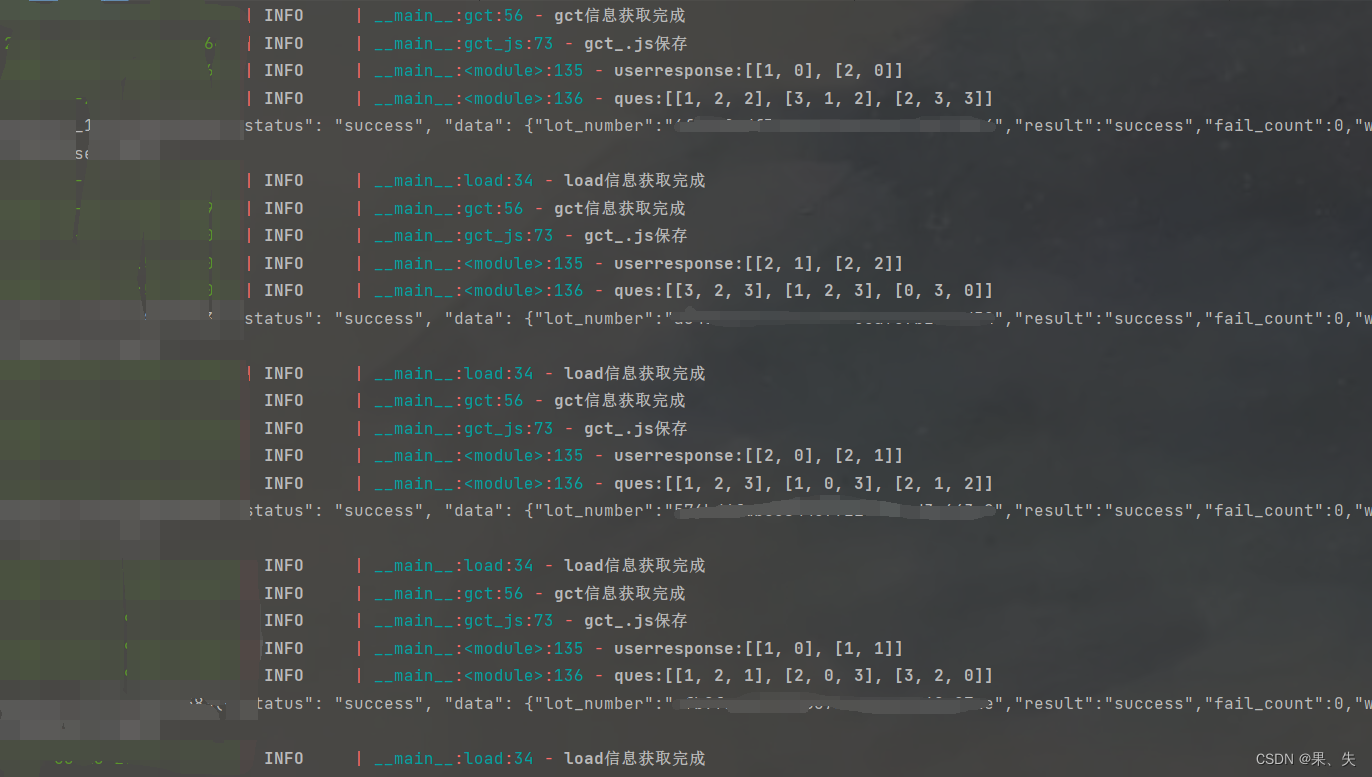

⑤结果展示

版权声明:本文为qq_50958709原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。