- 一些特定端口默认会开启一些特定服务。

- 端口信息收集可以帮助我们找到更多目标网站的功能点,更全面地对目标网站进行测试。

1、 Nmap/Masscan

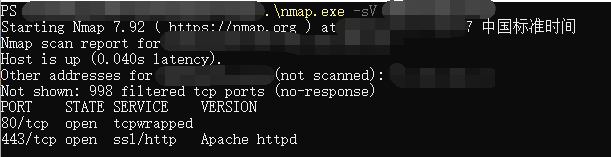

例如:Nmap简单扫描:nmap -sV IP/域名

- 端口状态

- open(开放的) 意味着目标机器上的应用程序正在该端口监听连接 / 报文

- filtered(被过滤的) 意味着防火墙,过滤器或者其它网络障碍阻止了该端口被访问,Nmap 无法得知 它是 open(开放的) 还是 closed(关闭的)

- closed(关闭的) 端口没有应用程序在它上面监听,但是他们随时可能开放

- unfiltered(未被过滤的) 当端口对 Nmap 的探测做出响应,但是 Nmap 无法确定它们是关闭还是开放

- open filtered 开放或者被过滤的

- closed filtered 关闭或者被过滤的

2、在线扫描网站

地址:http://coolaf.com/tool/port

3、端口服务和利用方式

| 端口 | 服务 | 利用方式 |

|---|---|---|

| 21 | ftp/tftp/vsftpd文件传输协议 | 爆破/嗅探/溢出/后门 |

| 22 | ssh远程连接 | 爆破 |

| 23 | Telnet远程连接 | 爆破/嗅探/弱口令 |

| 25 | SMTP邮件服务 | 邮件伪造 |

| 53 | DNS域名解析系统 | 域传送\劫持\缓存投毒\欺骗 |

| 67\68 | dhcp服务 | 劫持\欺骗 |

| 80\443 | http\https | web应用漏洞\心脏滴血 |

| 110 | pop3 | 爆破\嗅探 |

| 135 | RPC | 远程过程调用 |

| 445 | smb | ms08-067\ms17-010\端口溢出 |

| 1433 | SQLServer | 爆破\注入\SA弱口令 |

| 1521 | Oracle | 爆破\注入\TNS爆破\反弹shell |

| 3306 | Mysql | 爆破\注入 |

| 3389 | Rdp远程桌面连接 | 爆破\shift后门\CVE20190708 |

| 3690 | Svn | 远程代码执行 |

| 6379 | Redis数据库 | 未授权访问\爆破 |

| 27017\27018 | Mongodb | 未授权访问\爆破 |

版权声明:本文为qq_43307937原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。