作者:Taoing 编辑:白帽子社区运营团队

" ICMP隧道简单实用,是一个比较特殊的协议。在一般的通信协议里,如果两台设备要进行通信,肯定需要开放端口,而在ICMP协议下就不需要。

最常见的ping命令就是利用的ICMP协议,攻击者可以利用命令行得到比回复更多的ICMP请求。在通常情况下,每个ping命令都有相应的回复与请求。

在一些网络环境中,如果攻击者使用各类上层隧道(例如:HTTP隧道、DNS隧道、常规正/反向端口转发等)进行的操作都失败了,常常会通过ping命令访问远程计算机,尝试建立ICMP隧道,将TCP/UDP数据封装到ICMP的ping数据包中,从而穿过防火墙(防火墙一般不会屏蔽ping的数据包),实现不受限制的访问访问。

PingTunnel是一款常用的ICMP隧道工具,可以跨平台使用,为了避免隧道被滥用,还可以为隧道设置密码。

"

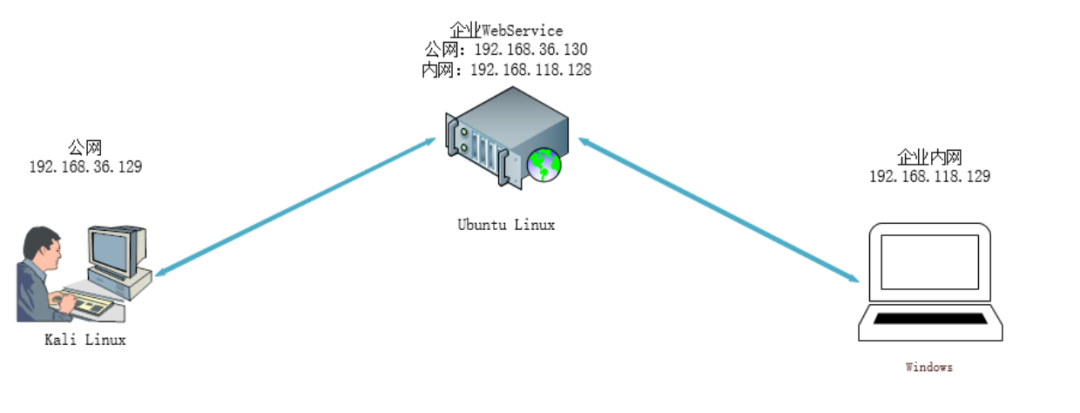

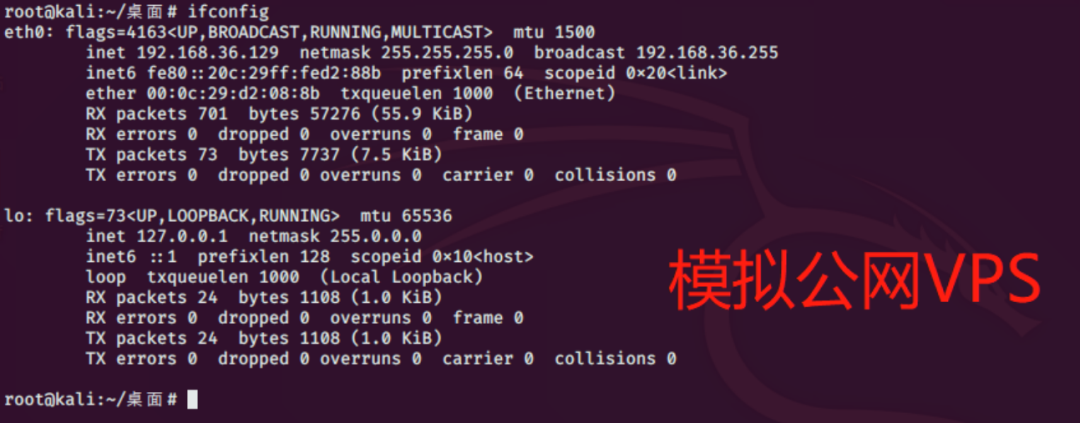

kali(模拟公网vps):192.168.36.129

kali(模拟公网vps):192.168.36.129

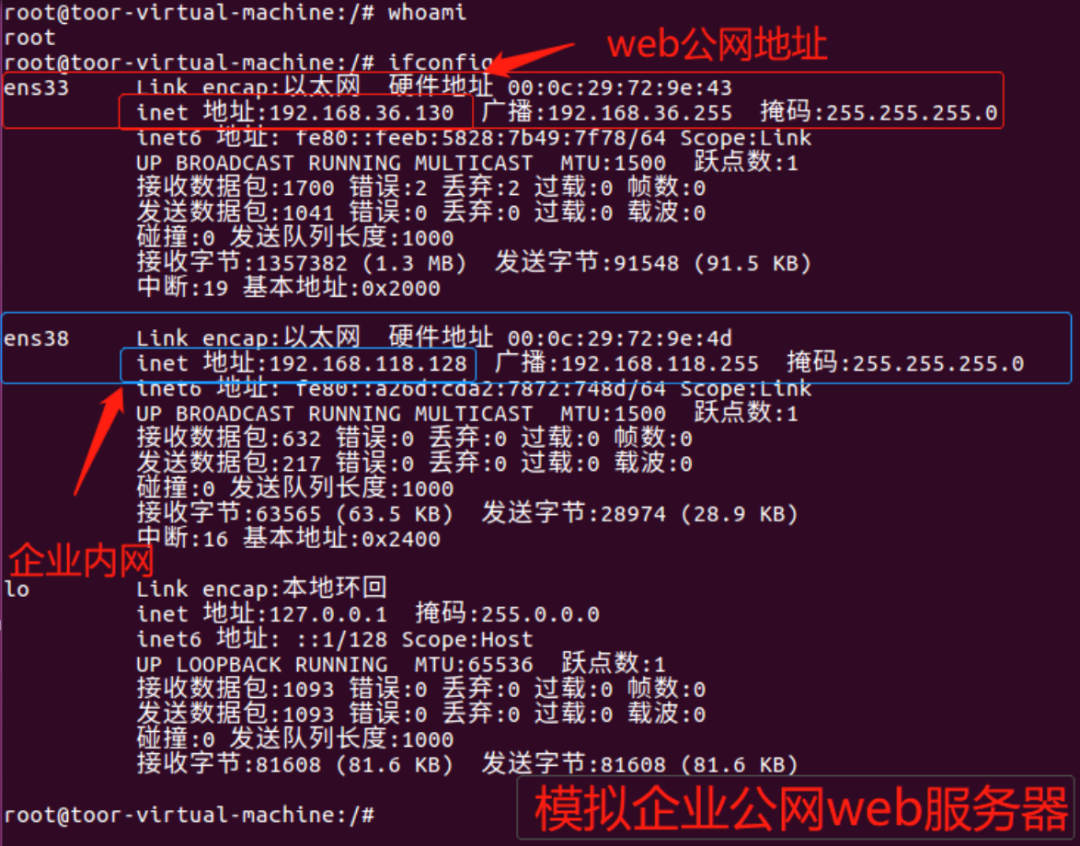

web服务器(Ubuntu,模拟企业公网web服务器,双网卡)公网:192.168.36.130 内网:192.168.118.128

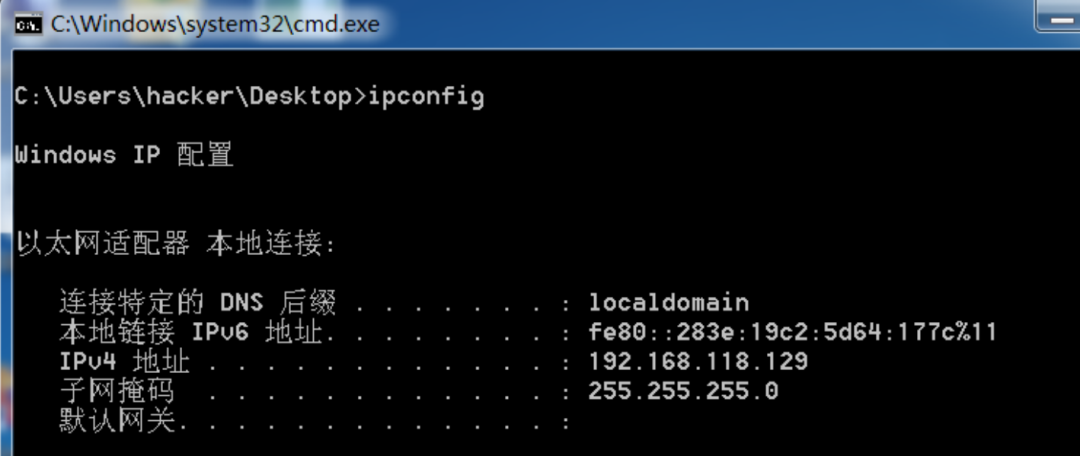

内网主机(windows):192.168.118.129

apt‐get update apt install ptunnelapt‐get install byacc apt‐get install flex bisonwget http://www.tcpdump.org/release/libpcap‐1.9.0.tar.gz tar ‐xzvf libpcap‐1.9.0.tar.gz cd libpcap‐1.9.0 ./configure make && make installwget http://www.cs.uit.no/~daniels/PingTunnel/PingTunnel‐0.72.tar.gz tar ‐xzvf PingTunnel‐0.72.tar.gz cd PingTunnel make && make installyum ‐y install gcc automake autoconf libtool make2)、在Webserver上启动pingtunnel

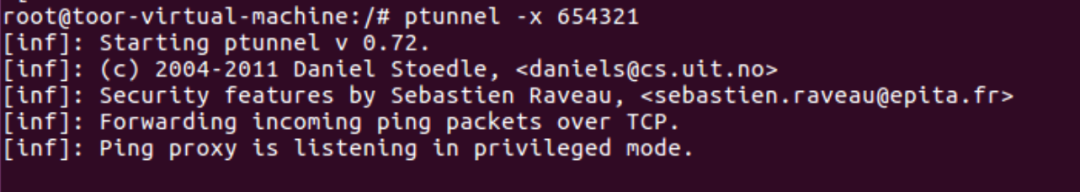

ptunnel ‐x 654321(‐x为隧道指定连接密码)

3)、kali 连接测试

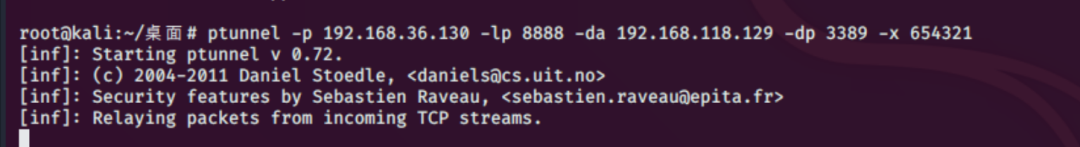

ptunnel ‐p 192.168.36.130 ‐lp 8888 ‐da 192.168.118.129 ‐dp 3389 ‐x 654321 ‐p 指定ICMP隧道另一端的IP 俗称跳板机 ‐lp:指定本地监听的端口 ‐da:指定要转发的目标机器的IP ‐dp:指定要转发的目标机器的端口 ‐x 之前的隧道密码

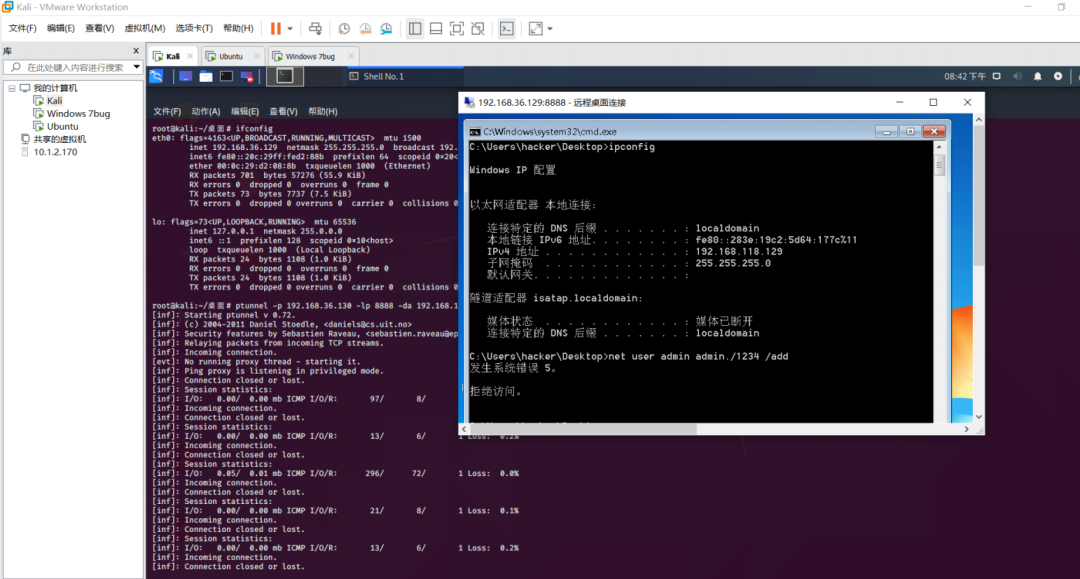

4)、成功连接本地windows PC 远程kali 8888端口,即成功连接内网windows3389

技术支持:白帽子社区团队 — 扫码关注我们 —

技术支持:白帽子社区团队 — 扫码关注我们 —