文章目录

需要收集的信息

针对不同的东西,需要收集不同的信息。

whois信息

- 什么是

whois?

whois指的是域名注册时留下的信息,比如留下管理员的名字、电话号码、邮箱。【百度直接搜索whois或者查看历史whois信息,可以直接被查到】;可以通过给邮箱发送钓鱼邮件等方法。

境外whois查询网站,这个国外网站查询的whois信息更完整。 - 可以通过企查查、天眼查、小蓝本【推荐】来查询与企业相关的内容。【可使用股东名字来爆破密码】

- 学校可以通过相应的公众号来寻找突破口。

- 为什么要收集

whois?

域名注册人可能就是网站管理员,可以尝试社工、套路,查询是不是注册了其他域名扩大攻击范围密码攻击器 kali中自带whois,直接使用whois xxx。

子域名

- 什么是子域名【网站越多存在漏洞的可能性越大】?

顶级域名下的二级域名或者三级甚至更多级的域名都属于子域名,有一些直接ip访问的WEB站我也归结于子域名收集范围。

a.zzz.cn与b.zzz.cn属于子域名;

a.zzz.cn与a.zzz.cn.com不属于子域名;

a.zzz.cn.com与a.zzz.cn.jp不属于子域名;

子域名收集工具有哪些

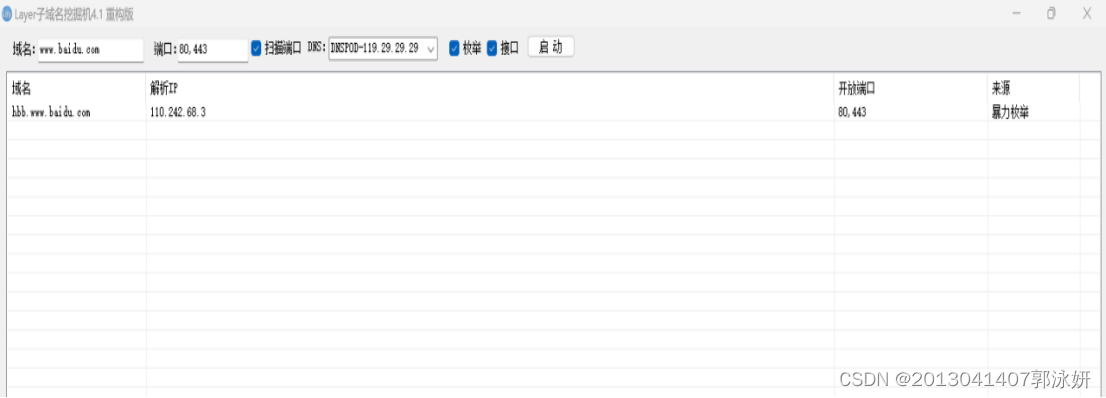

Layer是windows下的一款子域名探测工具,其工作原理是利用子域名字典进行爆破,使用简单容易上手。

subDomainsBrute

subDomainBrute的特点是可以用小字典递归的发现三级域名、四级域名、甚至五级域名等不容易被探测到的域名。

字典较为丰富,小字典就包括1万5千条,大字典多达6万3千条默认使用114DNS、百度DNS、阿里DNS这几个快速又可靠的Public DNS查询,可修改配置文件添加DNS服务器(在dict里面可以进行添加)

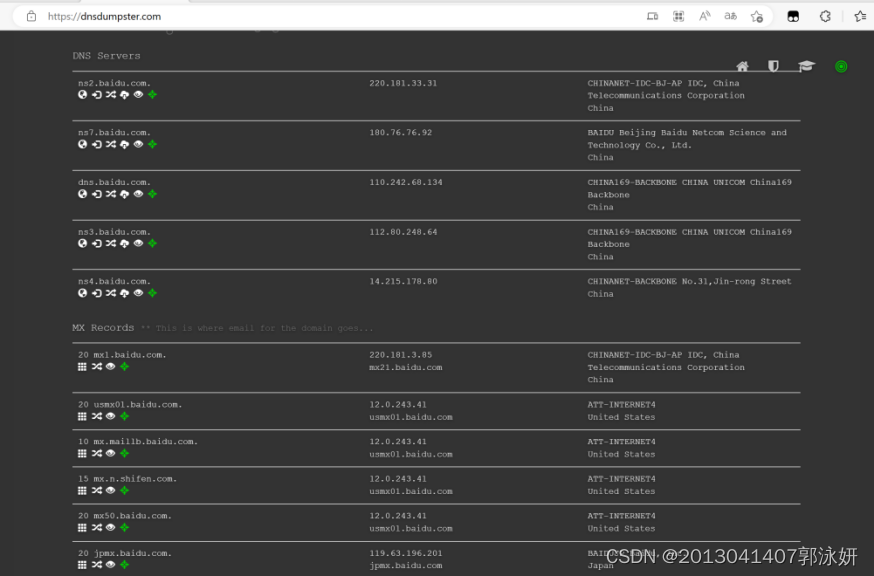

自动去重泛解析的域名,当前规则: 超过2个域名指向同一IP,则此后发现的其他指向该IP的域名将被丢弃。DNSdumpster

它可以为给定的域名找到大量的子域名。

收集子域名的方法

用子域名扫描器爆破收集

利用

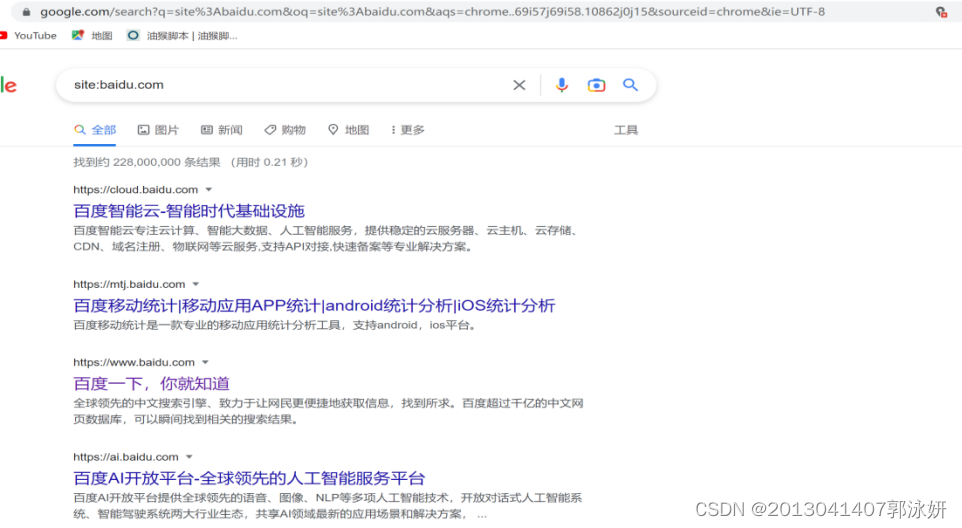

google查询

- js文件

通过f12,在源代码里面,可以找到隐藏的子域名链接。 - 证书查询:

https://crt.sh

例如:查询baidu.com的子域名

- 子域名之间没有特殊的关联,唯一的关联是属于同一个公司或者存在业务往来。

为什么要收集子域名?

子域名可以扩大攻击范围,同一个域名下的二级域名都属于相同资产,一般而言都有相关的联系。

端口探测 (Nmap | 搜索引擎)

电脑会开启一些端口来完成相应的功能,有一些端口容易存在漏洞。

- 为什么要探测端口?

有些危险端口开放了我们就可以尝试入侵,例如444(永恒之蓝)|3306|22|1433|6379(redis未授权访问)|3389(爆破)可以尝试爆破或者是使用某些端口存在漏洞的服务,而且有可能一台服务器上面不同端口代表着不同的Web网站。 - 有些网站,没给域名直接给了端口。

- 有域名网站的安全性>没有域名网站【纯

IP站点】的安全性 80端口网站的安全性>其他端口网站的安全性【主站防御更强】

网络空间搜索引擎(针对于网络设备的搜索)

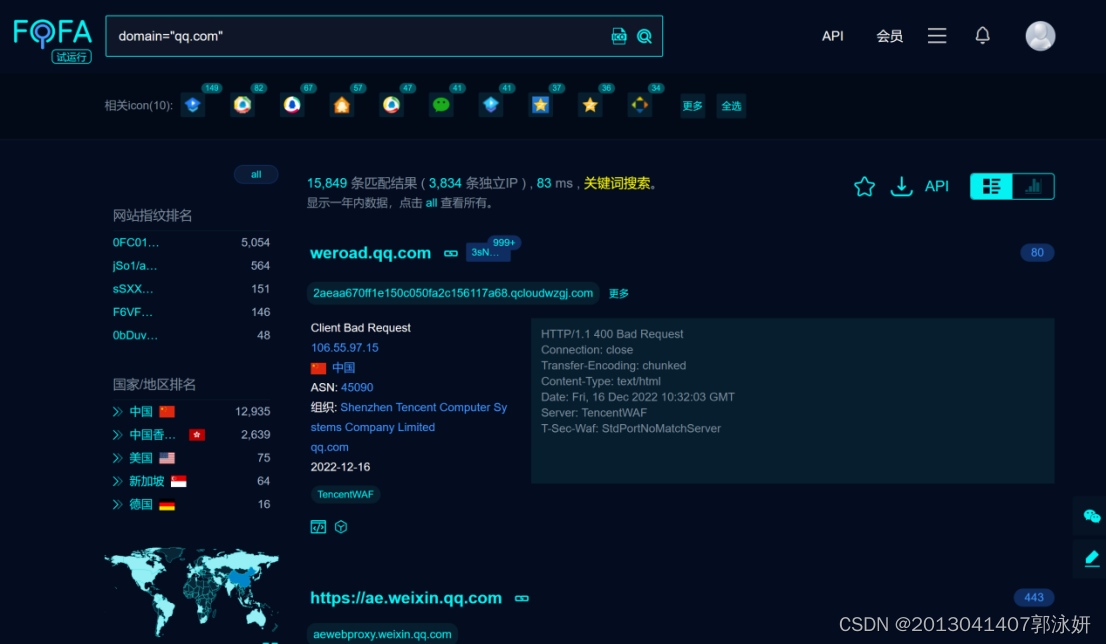

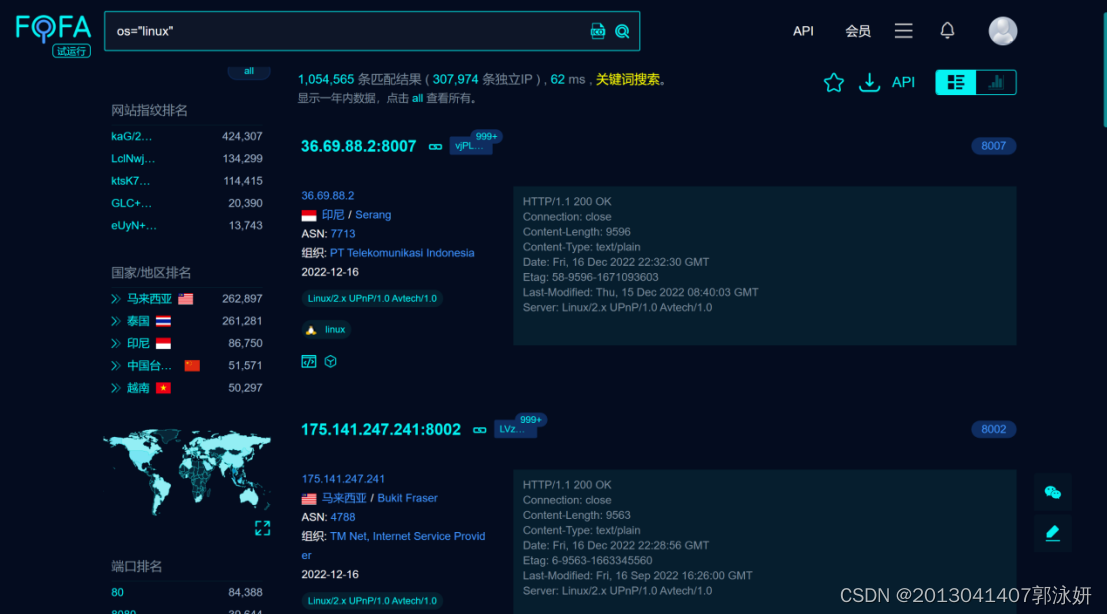

fofa【推荐】

FOFA是一个专门用于搜索互联网上的资产信息的网络搜索引擎。它是由国内网络安全公司同名推出的工具,旨在帮助用户搜索互联网上的设备、服务和应用程序,以便了解这些资源的公开情况和潜在风险。

搜索时直接https://fofa.so/hosts/ip地址,例如https://fofa.so/hosts/39.156.66.18;可以通过fofa找到隐藏IP,可能存在国外的假站点。

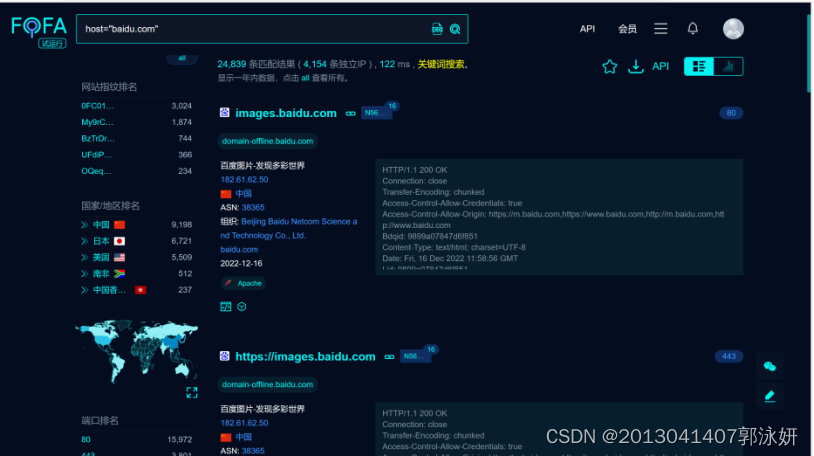

- Domain:搜索所有子域名,如:

domain=“qq.com”

- Host:搜索host内所有带有baidu.com的域名:

host=”baidu.com”

- ip:搜索ip相关信息:

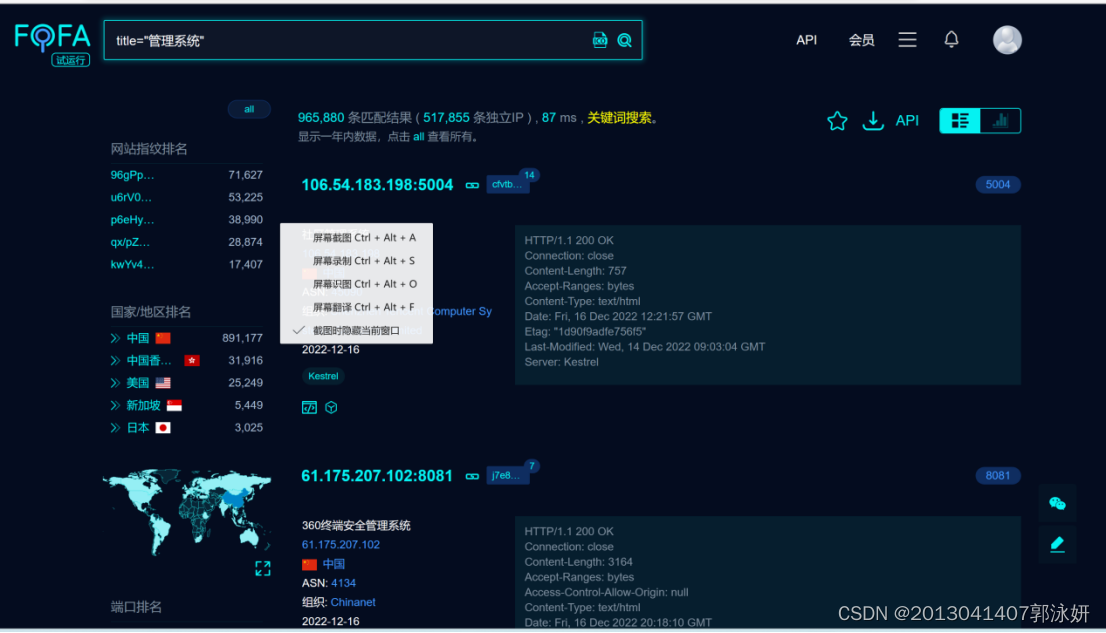

ip=“63.77.54.3”,支持ip段搜索 ip=”111.1.1.1/16″ip=”111.1.1.1/24″ - title:搜索包含“标题”的IP ,

title=“后台管理”

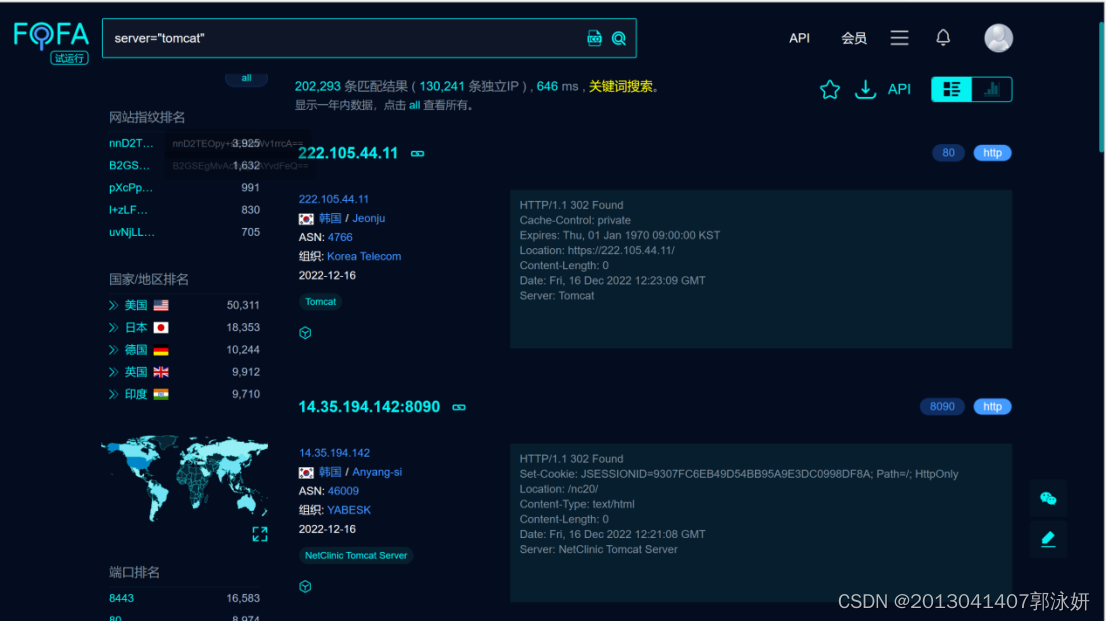

- server:例如tomcat被爆出了一个后门,我们需要去统计全球的tomcat ,

server=”tomcat”

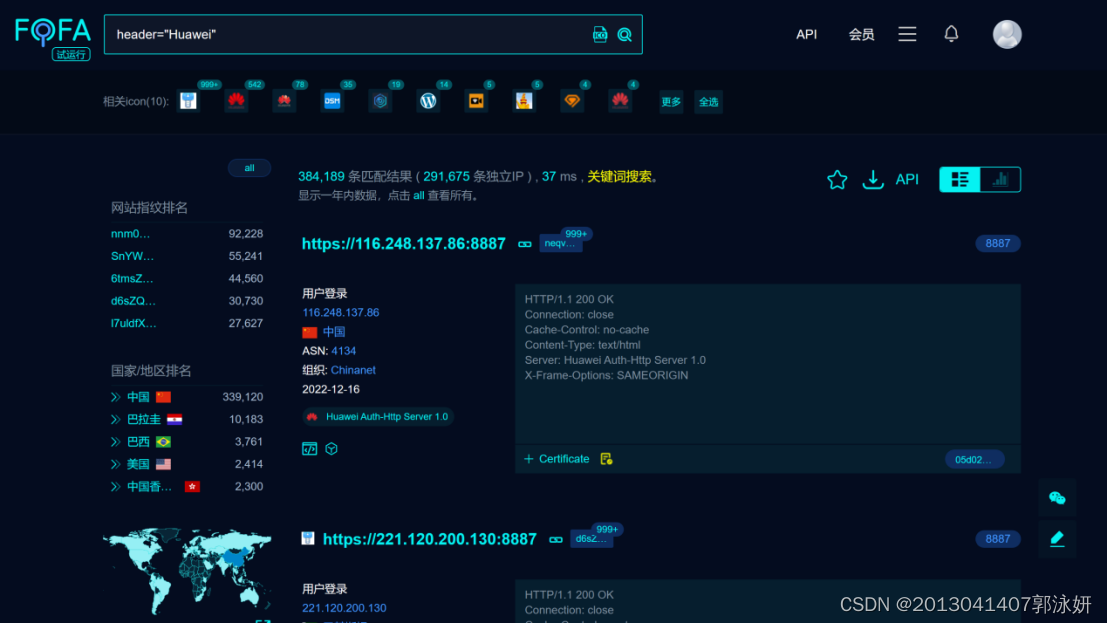

- header:例如搜索华为品牌,

header=”Huawei”

- Body:例如假如我想搜索微博的后台,域名为:weibo.com并且网页内body包含”后台”,

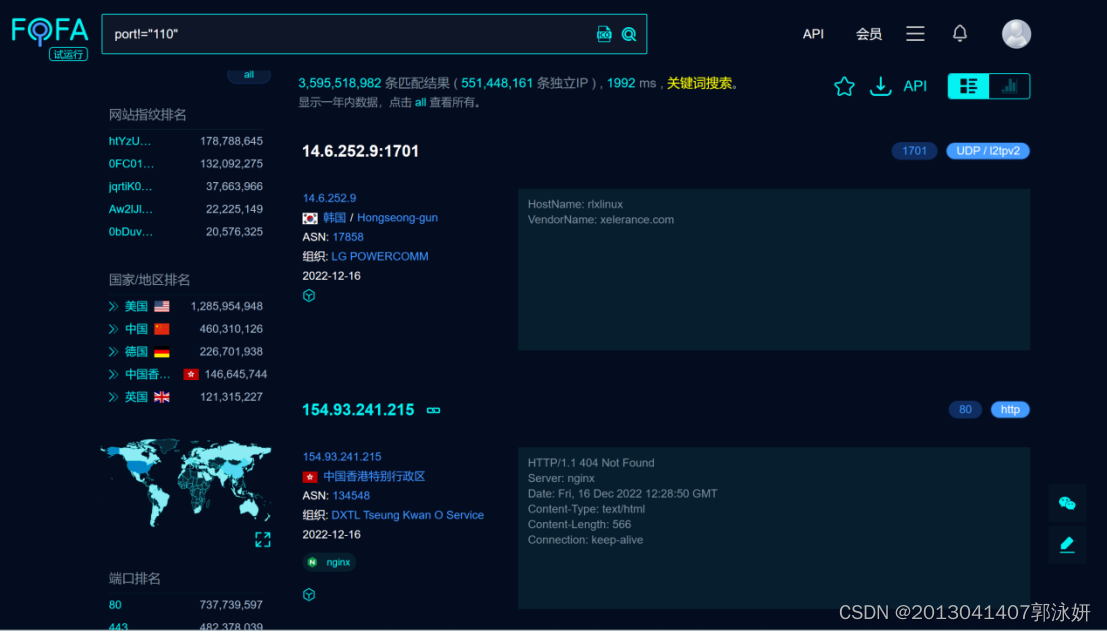

body=”后台” && domain=”weibo.com” - Port:例如想要找非110端口

port!=”110″

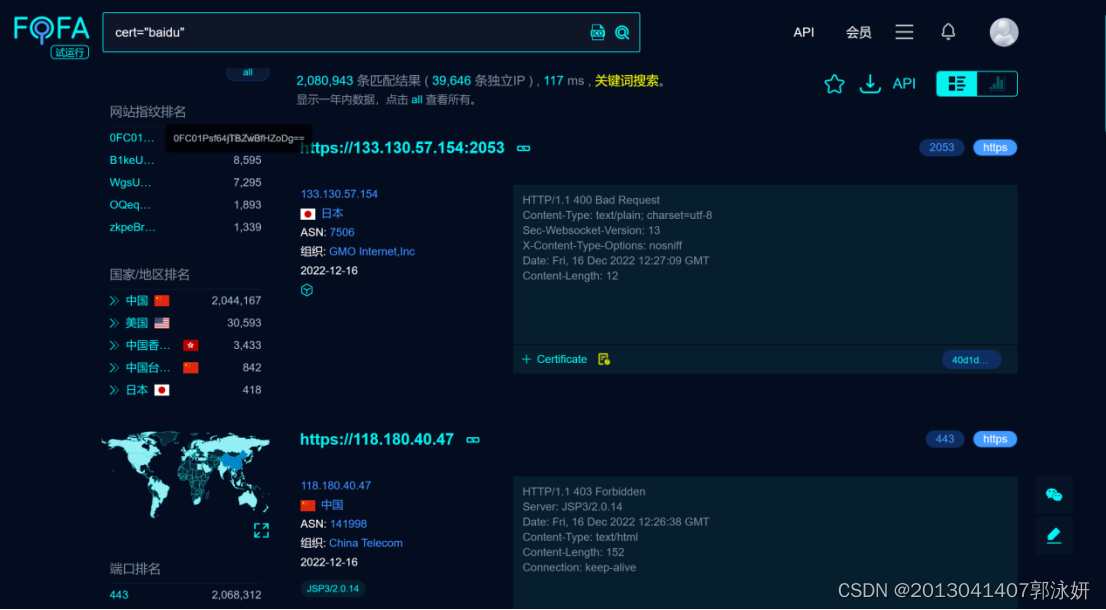

- Cert:搜索证书(https或者imaps等),

cert=”baidu”。

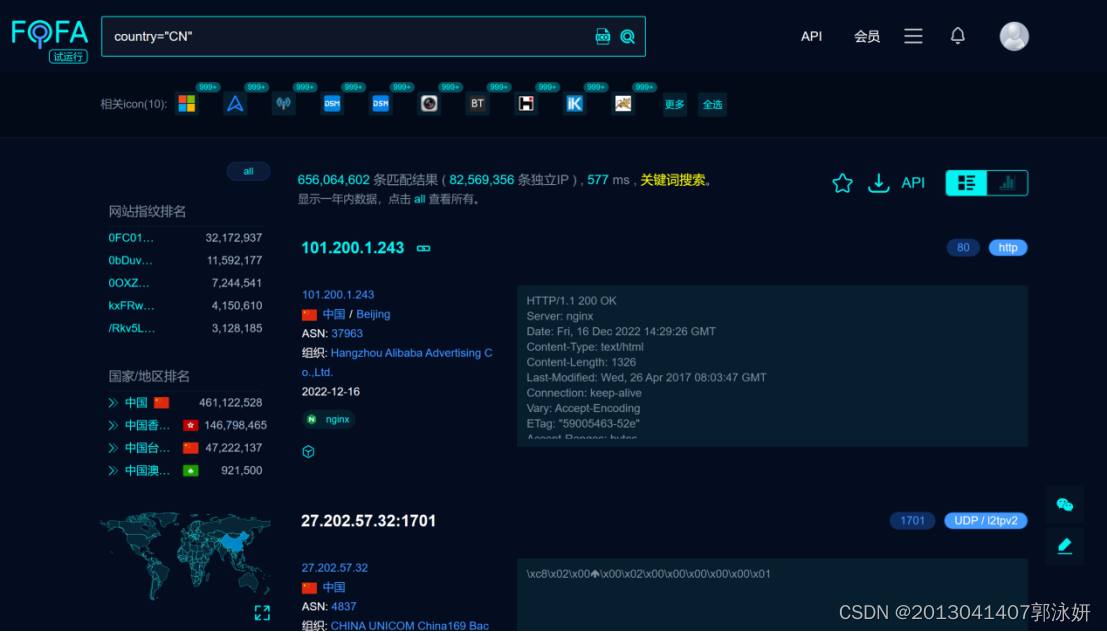

- Country:搜索指定国家(编码)的资产例:搜索中国的服务器 country=”CN”,注:country=”CN” country后面的规则为各国家的缩写,全球国家缩写如下链接

https://zhidao.baidu.com/question/538403206.html

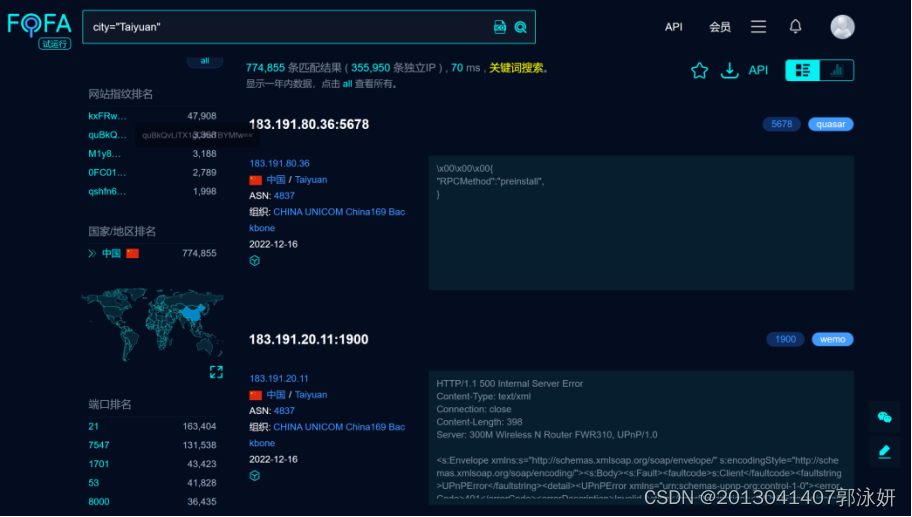

- City:搜索指定城市的资产例:搜索上海的服务器

city=”Taiyuan”。注: 搜索城市时填写城市的全称,首字母必须大写。

12. os:例如搜索centos所有主机,os=”linux”。

Shodan 搜索引擎

Shodan是一款互联网扫描工具,它可以扫描全球范围内的计算机和设备,并收集有关它们的信息。Shodan可以扫描所有可以访问的端口,并尝试收集有关设备的信息,例如操作系统、软件版本、硬件信息等。与谷歌、百度等搜索引擎爬取网页信息不同,Shodan爬取的是互联网上所有设备的IP地址及其端口号。

Shodan被认为是一款非常强大的社工利器,因为它可以帮助社工收集大量有关目标计算机或网络的信息。通过使用Shodan,社工可以发现未保护的计算机、服务器或网络设备,并利用这些信息进行网络攻击或其他不当行为。

值得注意的是,Shodan并非专为攻击而设计,它是一款用于信息收集和研究的工具。然而,由于它提供的信息可能会被恶意利用,因此使用Shodan时应该格外谨慎,并遵守所有适用的法律和政策。

就可以搜素到这个品牌的设备遍及全球的IP及其暴露的端口号,可以看到,这个品牌暴露了22、23、8443等端口,黑客可以根据这些端口进行针对性的攻击。

ZoomEye钟馗之眼

ZoomEye有些思想也是借鉴了shodan,ZoomEye和Shodan的区别是ZoomEye目前侧重于Web层面的资产发现,而Shodan则侧重于主机层面。比如我们以当前使用量世界第一的Blog应用Wordpress作为关键字分别进行搜索。使用Shodan搜索到了3万多条记录,而使用ZoomEye搜索到了30多条记录且结果吻合度非常高。

ZoomEye是一个网络搜索引擎,专门用于搜索互联网上的设备和服务。ZoomEye通过扫描互联网上的设备和服务,收集有关这些资源的信息,并将这些信息存储在一个数据库中。用户可以使用ZoomEye的搜索功能,输入关键字或者使用高级搜索功能,来查询某个设备或服务的信息。ZoomEye还提供了一些其他的功能,例如设备地图、报告生成和警报系统等,帮助用户更好地了解互联网上的资源情况。

ZoomEye是一个很有用的工具,可以帮助用户了解互联网上的资源情况,并对可能存在的安全风险进行评估。但是,用户在使用ZoomEye时也应该注意遵守相关法律法规,不要进行未经授权的访问或者攻击其他网站或系统。

ZoomEye目前还支持对Web应用指定版本号,比如我们想搜索使用wordpress 3.4.2版本的网站,输入搜索短语wordpress:3.4.2即可。同样我们还可以对国家和城市进行限定,比如输入wordpress:3.4.2 country:cn city:beijing能够搜索到主机位于中国北京且使用wordpress 3.4.2版本的网站。

目录扫描

- 为什么要扫描目录?

有些网站可能某个目录下是一个新的网站,有的时候目录扫描直接下载了压 缩包源码、编辑器目录、一些废弃的页面(会报错),可能找到后台登录地址或者报错页面。 - 原理是使用目录依次拼接访问,主动式扫描,存在风险,出现

403【没权限】状态码可能会被该网站拉黑。 - 访问任何一个网站,其实都是在访问某个服务器的某个文件夹。

- 状态码:

200正常访问、302跳转、404不存在 、403没权限、50x服务器内部错误

指纹识别

- 指纹识别?

看网站是否是某个cms或者框架或者基础组件 - 为什么要指纹识别?

cms可能存在通杀漏洞,如果使用了CMS建站我们可以用通杀漏洞直接攻击。 - 如何查看网站

cms?

- 可能在页面源代码里【页面源码里会存在敏感信息会隐藏一些敏感文件,

cms信息,robots.txt,或者一些偷偷隐藏的链接】 - 或者用指纹识别的平台查找

- 在一些特殊页面也有显示。

- 不是所有网站都有

robots.txt,不是所有网站的robots.txt都可以利用。 robots.txt:当一个搜索蜘蛛访问一个站点时,它会首先检查该站点根目录下是否存在robots.txt,如果存在,搜索机器人就会按照该文件中的内容来确定访问的范围;如果该文件不存在,所有的搜索蜘蛛将能够访问网站上所有没有被口令保护的页面。

旁站【同IP站点】查询

- 为什么要查询旁站?

旁站指的是在同一个ip上面的多个网站,如果你成功拿下旁站,运气好和主站在同一台机器上,我们就拿到了主站。 如果运气不好是一个内网,我们可以尝试内网渗透。 - 同

IP站点的可能性:同服务器【提权】、同内网【内网渗透、防御性差】。 - 同

ip不一定是同服务器,因为1个ip里面可能有一个庞大的内网。 ip查域名来找到更多的旁站。

C段扫描

- C段是什么|为什么要扫描?

x.x.x.1-255属于同一个C段,例如192.168.1.1,那么192.168.1.1-192.168.1.255都属于同一个C段,有些学校或者大公司,他们会持有整个IP段,这个ip段中所有的ip都是那个公司的资产,拿下一台可能有有用的信息,可能在同一内网。 - 容易误伤,不可随意扫描。

- 旁站是同

ip网站,C段是公网IP同一网段下的网站。 - C段不是内网,但是有可能同一个C端在同一个内网

内容敏感信息泄露(低危漏洞)

- 尝试

Google语法【利用谷歌搜索引擎去找敏感信息】,找到某些敏感内容,比如包含身份证号码的表格、包含服务器账号密码的文件、某些敏感文件、备份数据库等。 - 敏感信息包括:客户信息、路径、数据账号密码。

- 使用谷歌搜索除了科学上网等,可以在

fofa中搜索title="google"或者搜索谷歌镜像网站【一个月之内的】。 - 谷歌语法【百度上不可以用】:

filetype:指定文件类型+关键字 ,例如:filetype xls 123

site:指定域名,搜索所有在此域名的站点,包括子域名。

叠加使用各种谷歌语法

inurl:指定URL,例如:site edu.cn inurl:admin.php/site sdu.cn inurl:.php?id=123 公司

端口与Nmap的详细使用

如何绕过CDN获得真实IP

- 判断网站是否存在

CDN【内容分发网络】

- 多地点ping网站,如果

ping出的域名不一样,则说明存在CDN,反之。

- 绕过

CDN?

- 内部邮箱源:一般邮件系统都在系统内部,没经过

CDN,通常注册或者RSS订阅收到的邮件查找(必须是目标自己的邮件服务器)。 - 一般网站主站访问量大过

CDN,而子站没有,可以使用子域名挖掘Layer来在子站中寻找CDN。 - 查询域名的解析记录。