工作中遇到的漏洞,基于前人的复现教程成功复现,记录下自己的复现笔记,如有侵权,请联系我删除

漏洞详情

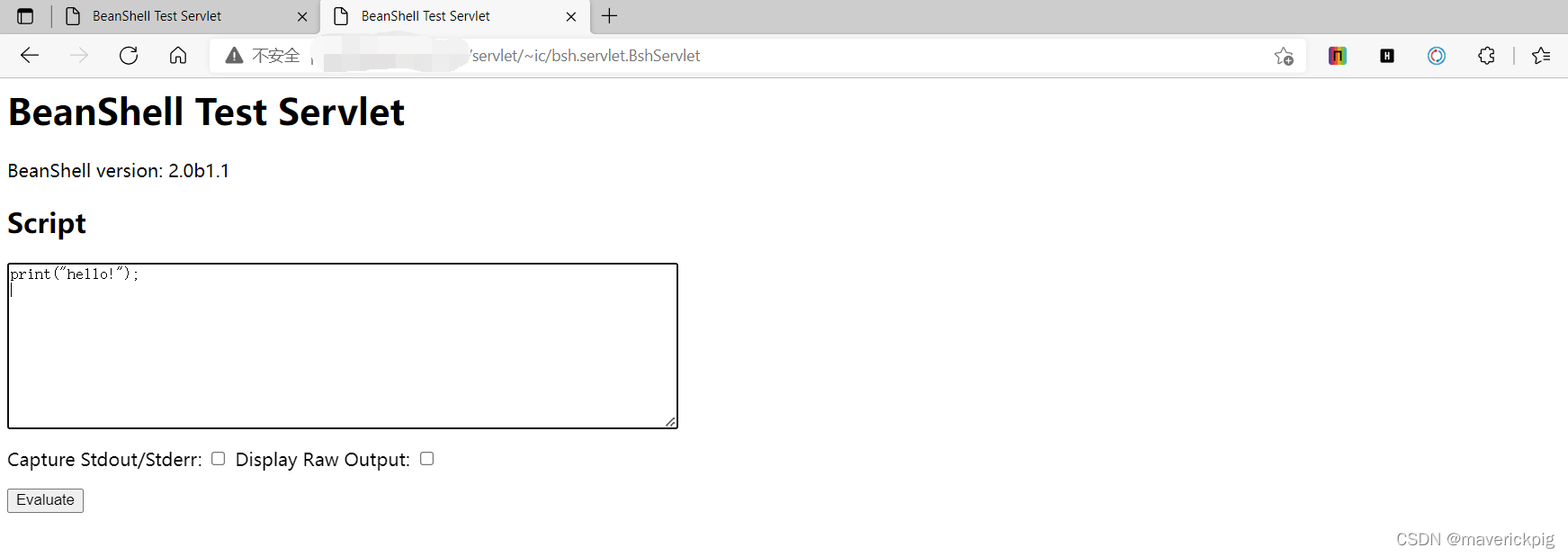

用友NC是一款企业级管理软件,在大中型企业广泛使用。实现建模、开发、继承、运行、管理一体化的IT解决方案信息化平台。用友 NC bsh.servlet.BshServlet 存在远程命令执行漏洞,通过BeanShell 执行远程命令获取服务器权限。

漏洞复现

漏洞复现步骤

通过构造特殊的poc(验证性测试)URL访问测试接口,通过向目标服务器发送恶意构造的Http请求,在目标系统上直接执行任意代码,从而获得目标服务器权限。

漏洞URL:

用友访问地址+/servlet/~ic/bsh.servlet.BshServlet

执行exec(“whoami”)进行测试,测试成功漏洞存在。

版权声明:本文为maverickpig原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。