前端:使用AdminLTE模板,下载地址为:

https://github.com/itheima2017/adminlte2-itheima![]() https://github.com/itheima2017/adminlte2-itheima

https://github.com/itheima2017/adminlte2-itheima

后端:maven构建的ssm工程

一、前端部分

1、AdminLTE介绍

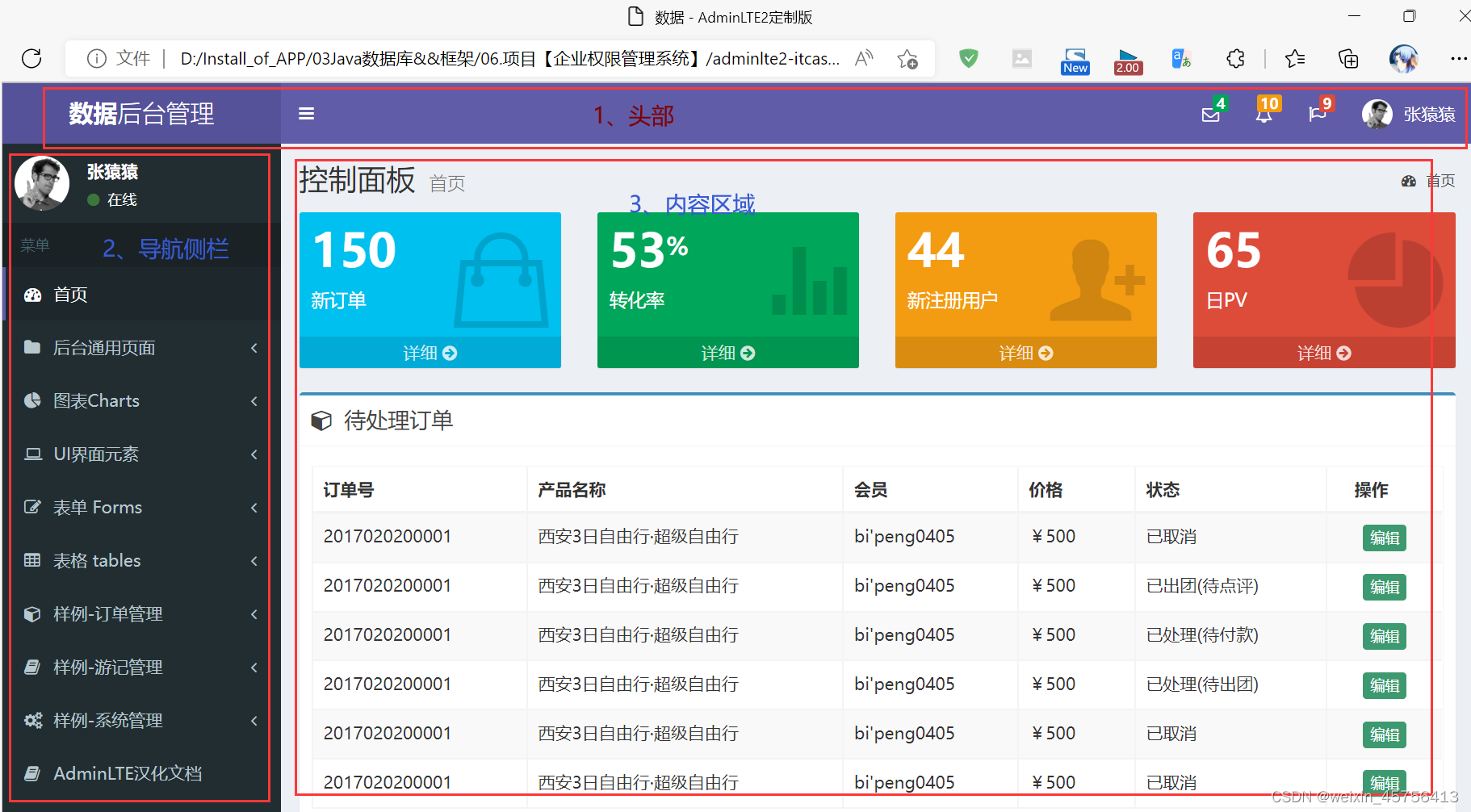

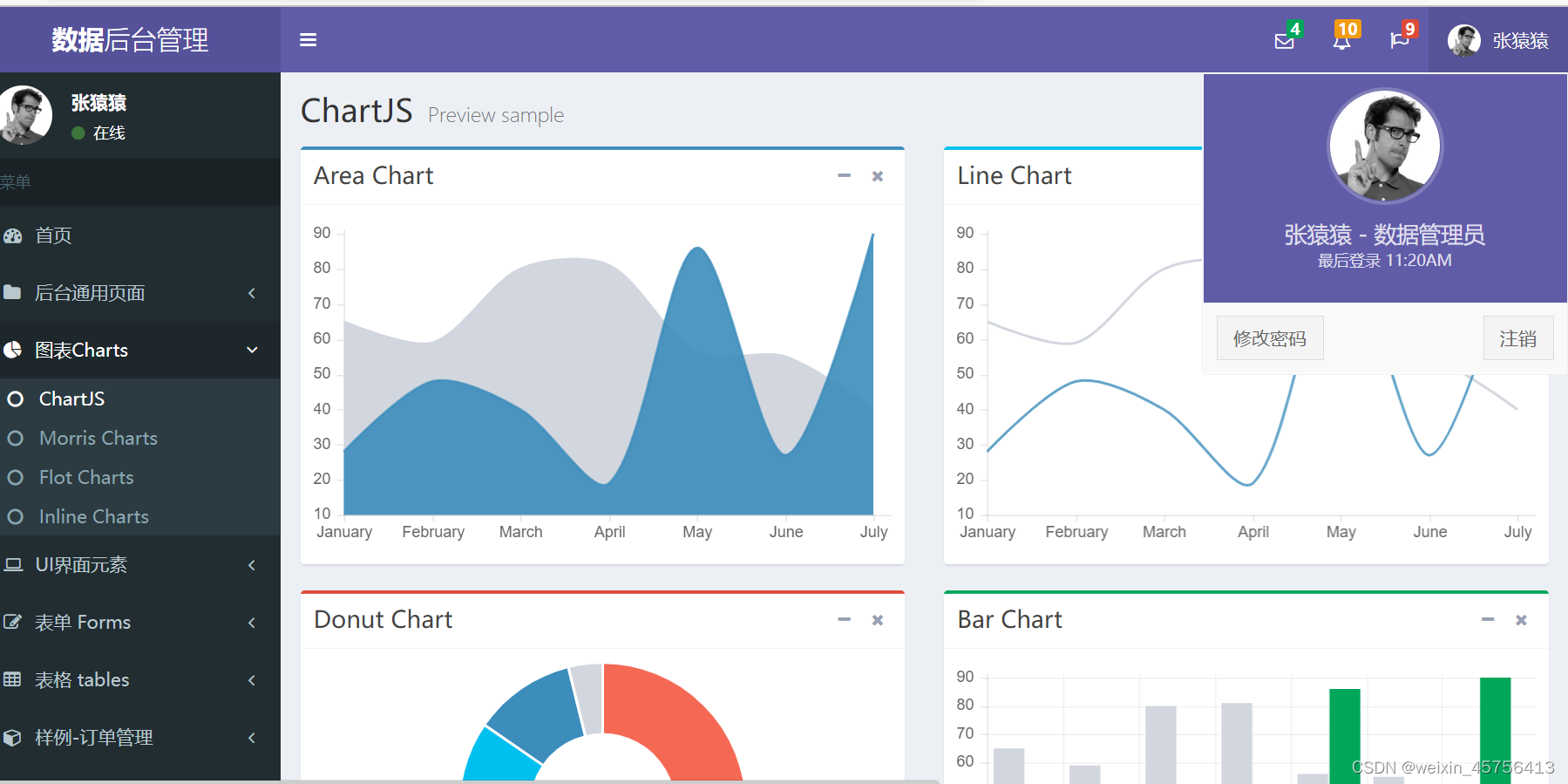

AdminLTE是一款建立在bootstrap和jquery之上的开源的模板主题工具,其提供了许多模板页面及响应组件,只要我们细心修改后利用,就可极大简化我们前端html/css/js代码的编写。

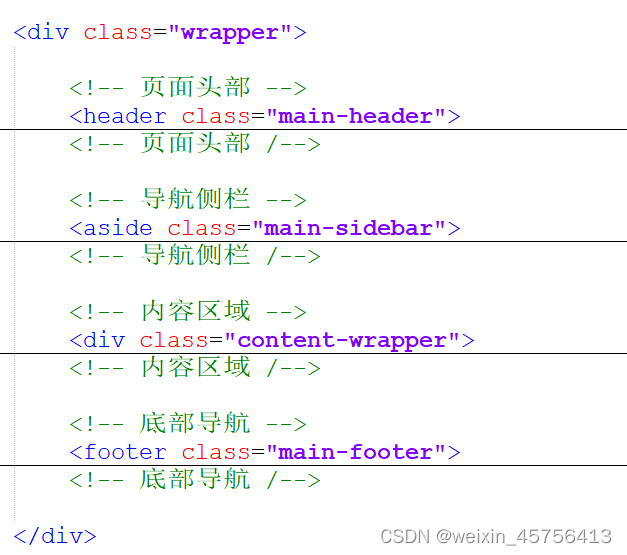

AdminLTE的页面大致布局为一下五个部分:

2、项目前端效果展示

i.登录界面:

ii.首页

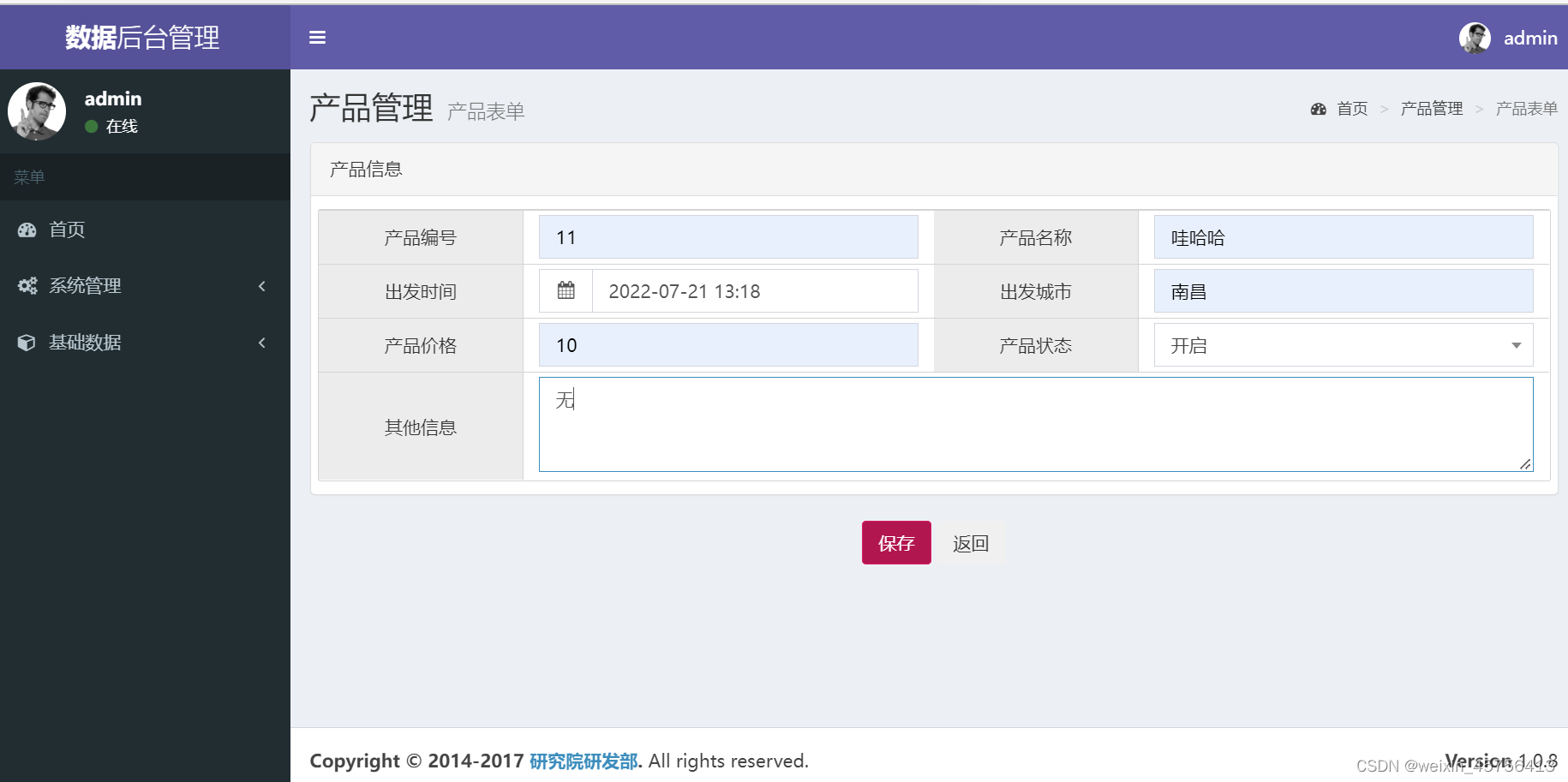

iii.产品管理:

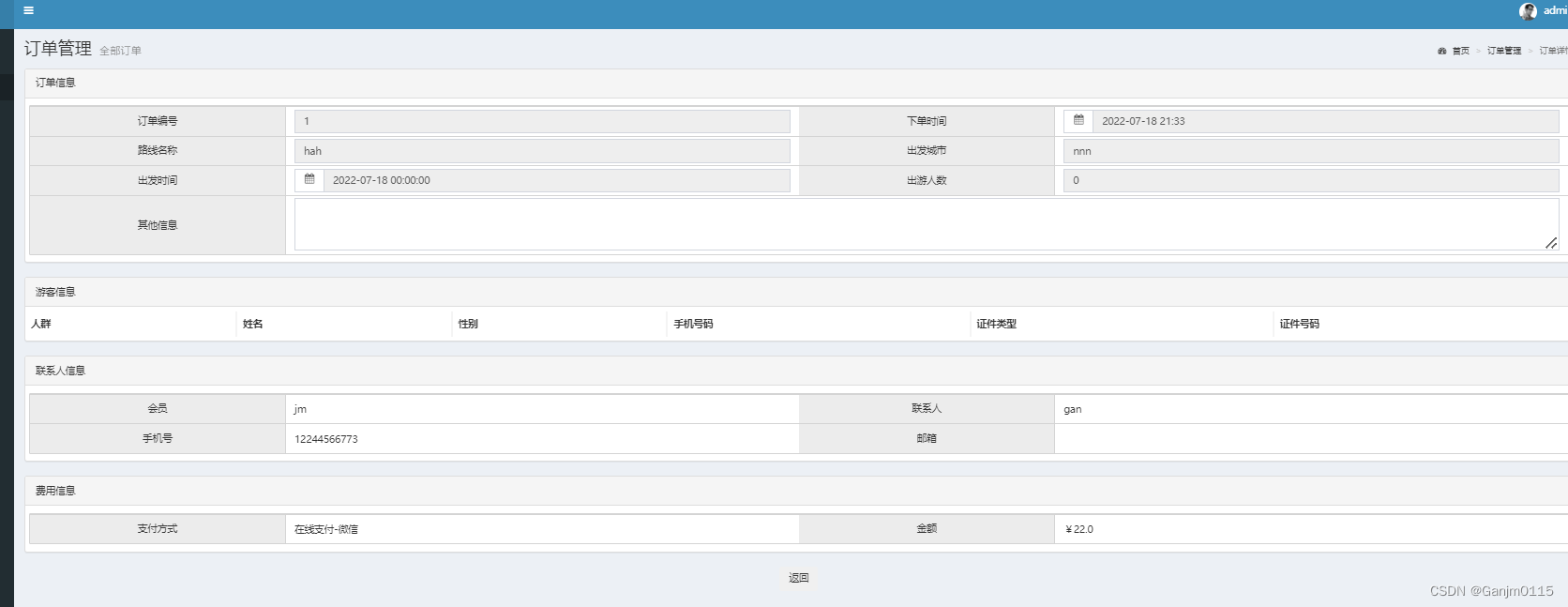

iv.订单管理:

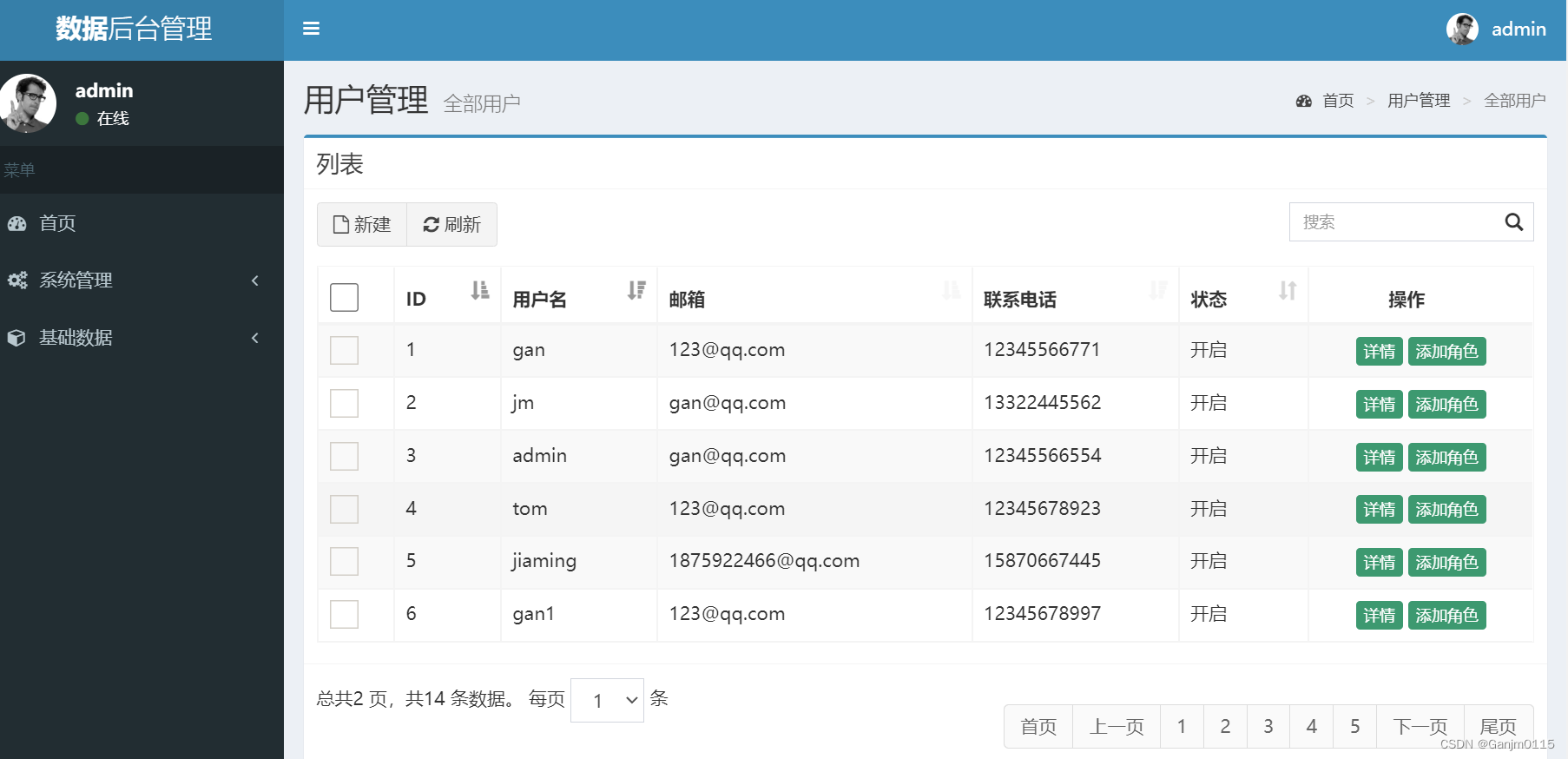

v.用户(user)管理:一个用户可以有多个角色role,每个角色又有不同的访问权限(可访问的url),从而实现user的权限控制。

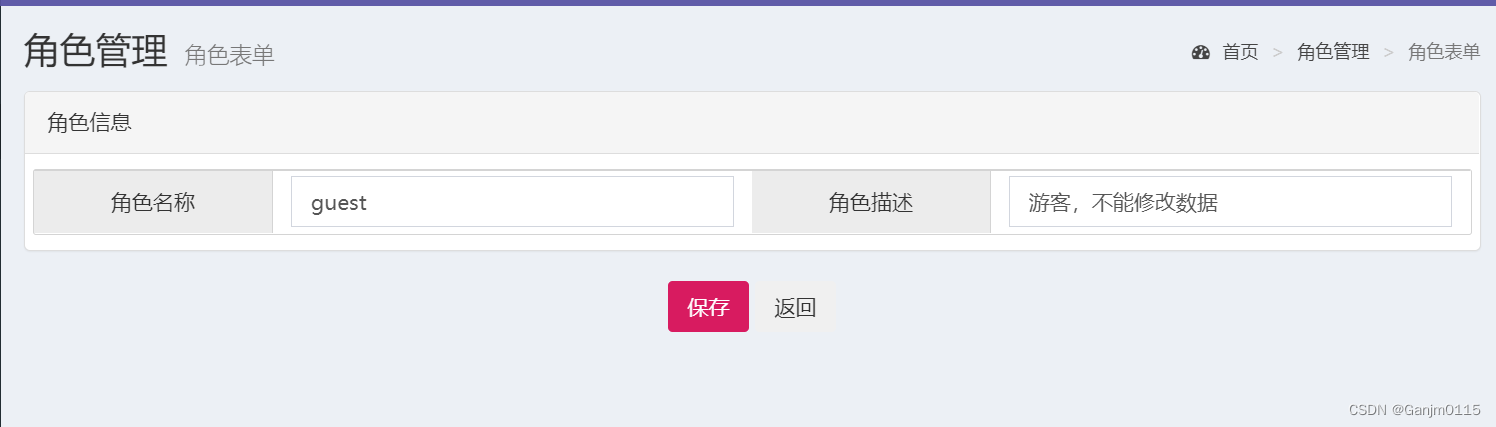

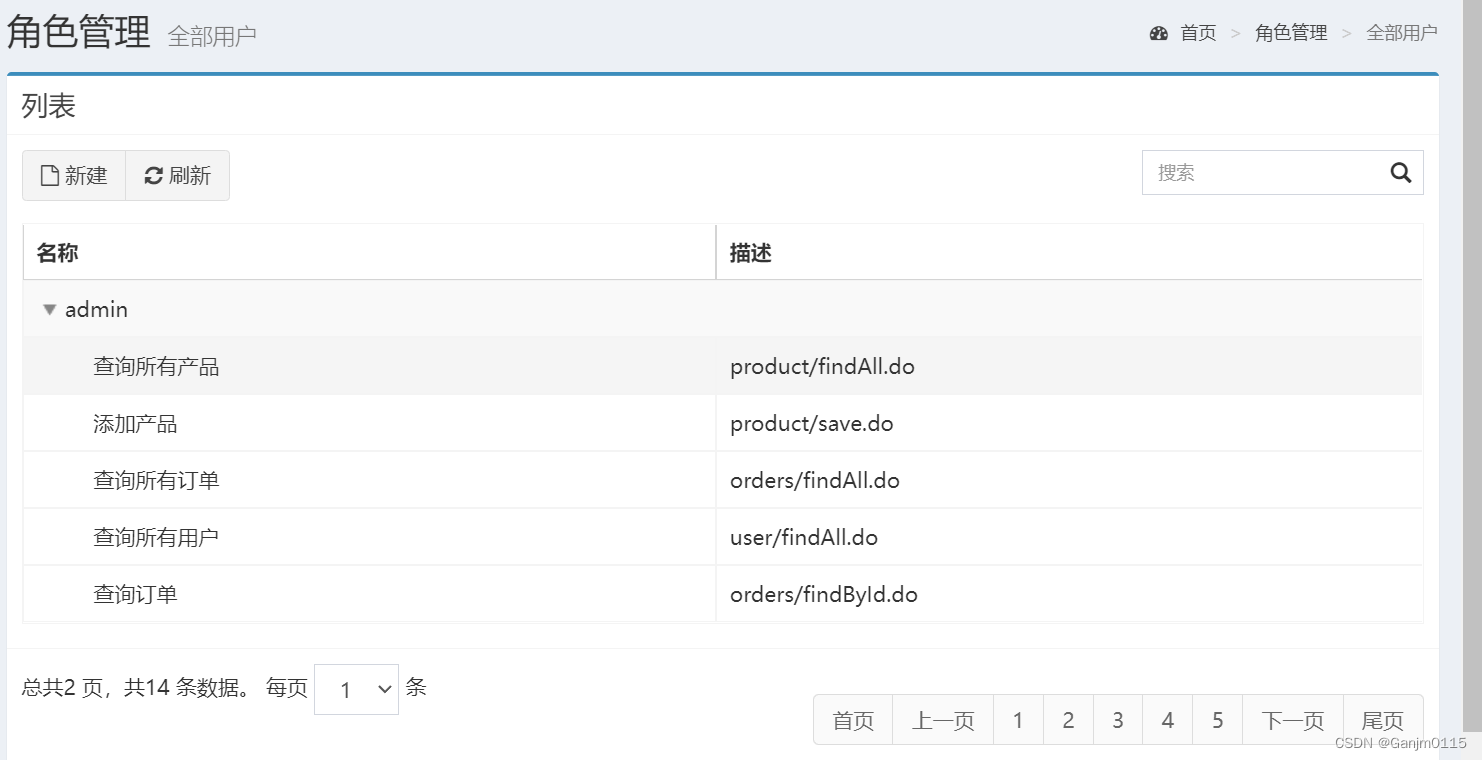

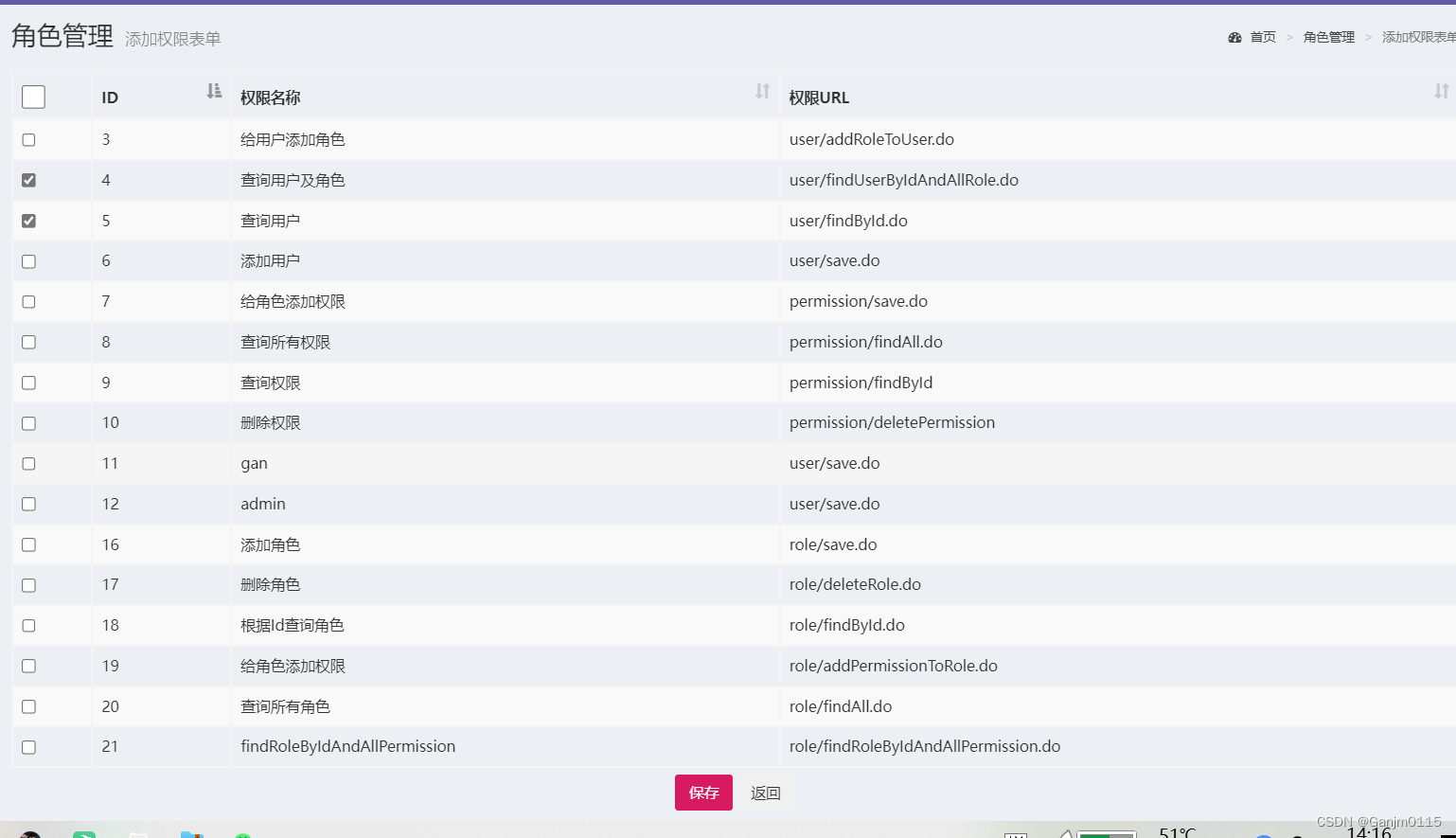

vi.角色管理:增删角色、查询角色的权限、为每个角色添加访问权限。

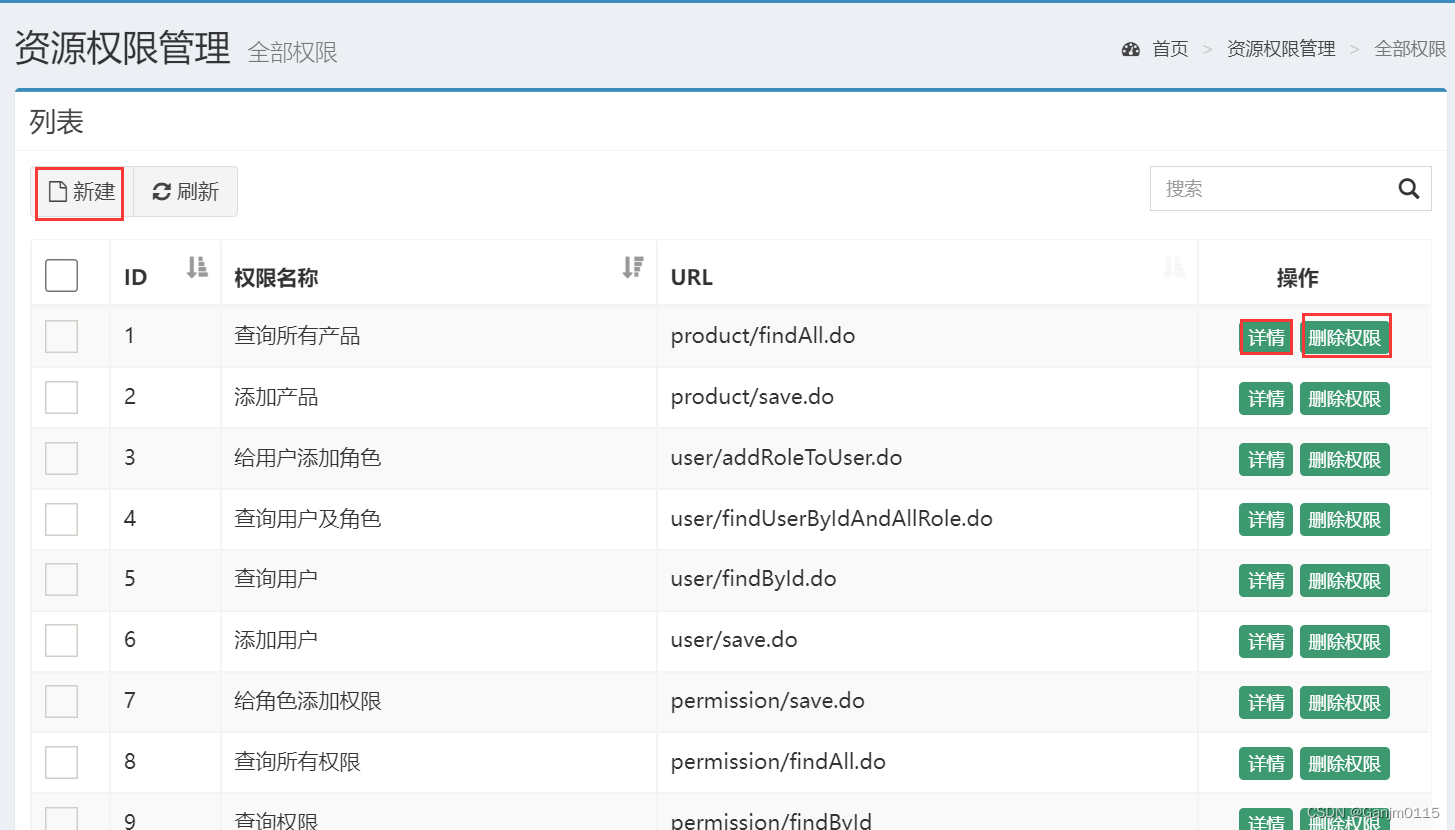

vii.访问资源权限管理:访问权限的增删查。

viii.AOP日志处理:

二、后端部分

1、数据库表结构设计:

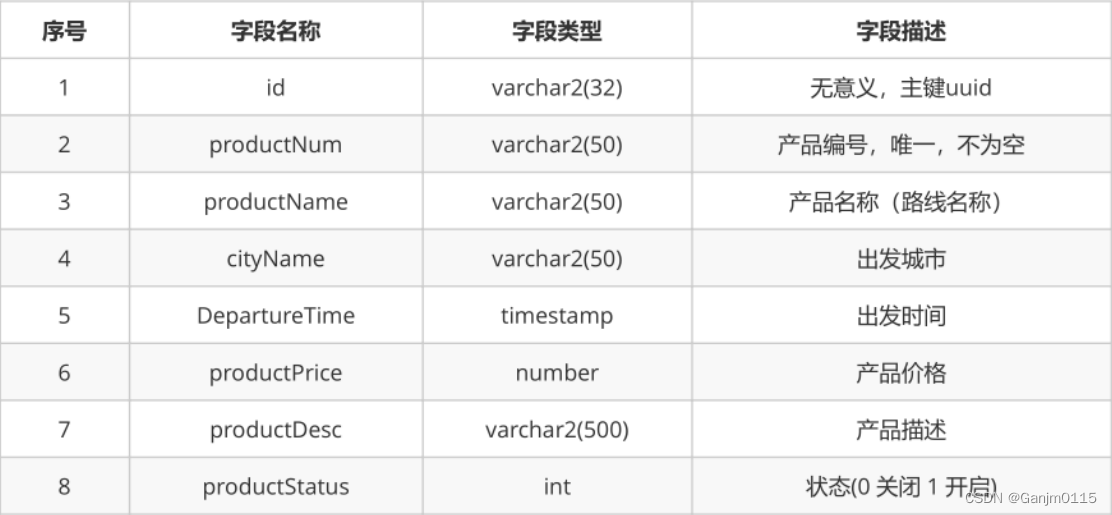

(1)产品表

(2)订单表

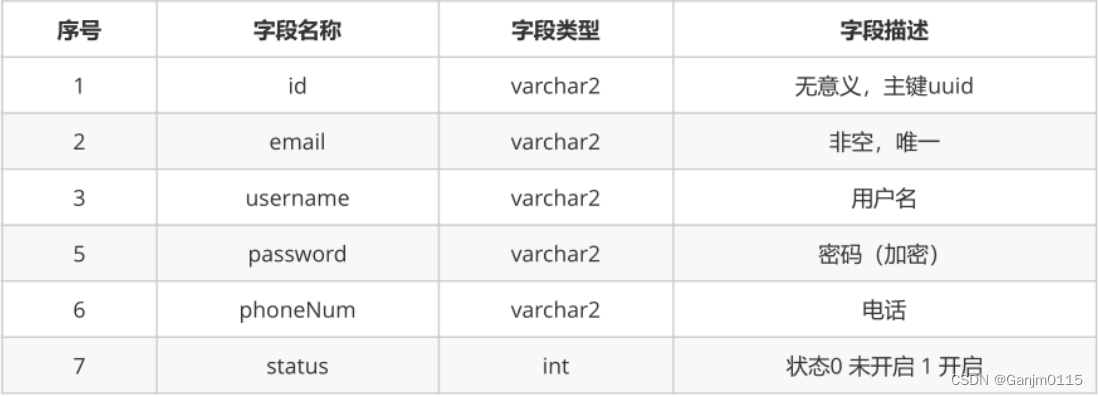

(3)用户表

(4)角色表

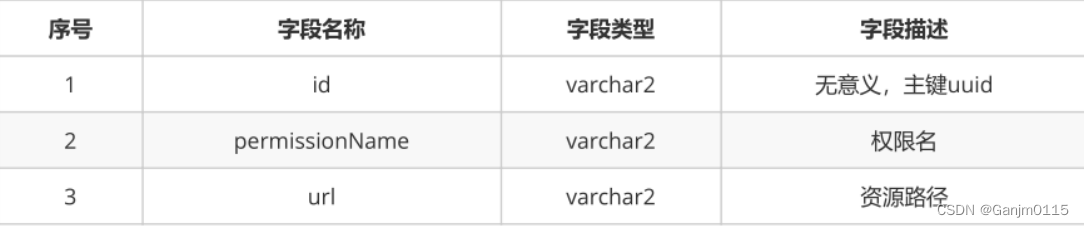

(5)资源权限表

(6)日志表

2、后端技术难点实现逻辑:

i.Spring-Security实现登录:

1.在pom.xml添加Spring-Security支持:

<properties>

<spring.version>5.0.2.RELEASE</spring.version>

<spring.security.version>5.0.1.RELEASE</spring.security.version>

</properties>

<dependencies>

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-web</artifactId>

<version>${spring.security.version}</version>

</dependency>

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-config</artifactId>

<version>${spring.security.version}</version>

<dependency>

</dependencies>2、在web.xml中配置,注意:filter-name必须是springSecurityFilterChain

<?xml version="1.0" encoding="UTF-8"?>

<web-app xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xmlns="http://java.sun.com/xml/ns/javaee"

xsi:schemaLocation="http://java.sun.com/xml/ns/javaee http://java.sun.com/xml/ns/javaee/web-app_2_5.xsd"

version="2.5">

<display-name>SpringSecurity</display-name>

<!-- 配置加载类路径的配置文件 -->

<context-param>

<param-name>contextConfigLocation</param-name>

<param-value>classpath:spring-security.xml</param-value>

</context-param>

<listener>

<listener-class>org.springframework.web.context.ContextLoaderListener</listener-class>

</listener>

<filter>

<filter-name>springSecurityFilterChain</filter-name>

<filter-class>org.springframework.web.filter.DelegatingFilterProxy</filter-class>

</filter>

<filter-mapping>

<filter-name>springSecurityFilterChain</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<welcome-file-list>

<welcome-file>index.html</welcome-file>

<welcome-file>index.htm</welcome-file>

<welcome-file>index.jsp</welcome-file>

<welcome-file>default.html</welcome-file>

<welcome-file>default.htm</welcome-file>

<welcome-file>default.jsp</welcome-file>

</welcome-file-list>

</web-app>3、编写spring-security.xml配置文件(话说回来还是springboot更简单易用,没有那么多配置)

<?xml version="1.0" encoding="UTF-8"?>

<beans xmlns="http://www.springframework.org/schema/beans"

xmlns:security="http://www.springframework.org/schema/security"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://www.springframework.org/schema/beans

http://www.springframework.org/schema/beans/spring-beans.xsd

http://www.springframework.org/schema/security

http://www.springframework.org/schema/security/spring-security.xsd">

<!-- 配置不过滤的资源(静态资源及登录相关) -->

<security:http security="none" pattern="/login.html" />

<security:http security="none" pattern="/failer.html" />

<security:http auto-config="true" use-expressions="false" >

<!-- 配置资料连接,表示任意路径都需要ROLE_USER权限 -->

<security:intercept-url pattern="/**" access="ROLE_USER" />

<!-- 自定义登陆页面,login-page 自定义登陆页面 authentication-failure-url 用户权限校验失败之后才会跳转到这个页面,如果数据库中没有这个用户则不会跳转到这个页面。

default-target-url 登陆成功后跳转的页面。 注:登陆页面用户名固定 username,密码 password,action:login -->

<security:form-login login-page="/login.html"

login-processing-url="/login" username-parameter="username"

password-parameter="password" authentication-failure-url="/failer.html"

default-target-url="/success.html" authentication-success-forward-url="/success.html"

/>

<!-- 关闭CSRF,默认是开启的 -->

<security:csrf disabled="true" />

</security:http>

<security:authentication-manager>

<security:authentication-provider>

<security:user-service>

<security:user name="admin" password="{noop}admin"

authorities="ROLE_ADMIN" />

</security:user-service>

</security:authentication-provider>

</security:authentication-manager>

</beans>4、此时的用户名密码固定都为admin,可编写一个简易的(只需此处编写form表单即可)login.html、failer.html、success.html页面进行测试。若要切换成数据库,则需改成一下方式即可。

<!-- 切换成数据库中的用户名和密码 -->

<security:authentication-manager>

<security:authentication-provider user-service-ref="userService">

<!-- 配置加密的方式-->

<security:password-encoder ref="passwordEncoder"/>

</security:authentication-provider>

</security:authentication-manager>

<!-- 配置加密类 -->

<bean id="passwordEncoder" class="org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder"/>

<!-- 提供了入门的方式,在内存中存入用户名和密码

<security:authentication-manager>

<security:authentication-provider>

<security:user-service>

<security:user name="admin" password="{noop}admin" authorities="ROLE_USER"/>

</security:user-service>

</security:authentication-provider>

</security:authentication-manager>

-->5、使用数据库是,spring-security会为用户的password进行加密。【spring-security的自动加盐,先把密码和盐值指定的内容合并在一起,再使用md5对合并后的内容进行演算,这样即使密码相同,得到的60位密文也不一定相同】

编写一个测试类测试一下:

import org.springframework.security.crypto.bcrypt.BCryptPasswordEncoder;

public class BCryptPasswordEncoderUtils {

private static BCryptPasswordEncoder bCryptPasswordEncoder=new BCryptPasswordEncoder();

public static String encodePassword(String password){

return bCryptPasswordEncoder.encode(password);

}

public static void main(String[] args) {

String password="123";

String pwd = encodePassword(password);

System.out.print(pwd);

//123加密后的结果有

//$2a$10$tJHudmJh6MRPdiL7mv0yfe0nZJbDHuhl7sSTnqNC4DauMik9ppi4K

//$2a$10$Ce8LB3jdYDZ2f6HB281zA.4eC7v6ziJdK8MMWg0Yu8ETMg5ToMpIe

}

}

6、在service业务逻辑层编写用户登录方法

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

UserInfo userInfo = null;

try {

userInfo = userDao.findByUsername(username);

} catch (Exception e) {

e.printStackTrace();

}

//处理自己的用户对象封装成UserDetails

// User user=new User(userInfo.getUsername(),"{noop}"+userInfo.getPassword(),getAuthority(userInfo.getRoles()));

User user = new User(userInfo.getUsername(), userInfo.getPassword(), userInfo.getStatus() == 0 ? false : true, true, true, true, getAuthority(userInfo.getRoles()));

return user;

}

//作用就是返回一个List集合,集合中装入的是角色描述

public List<SimpleGrantedAuthority> getAuthority(List<Role> roles) {

List<SimpleGrantedAuthority> list = new ArrayList<>();

for (Role role : roles) {

list.add(new SimpleGrantedAuthority("ROLE_" + role.getRoleName().toUpperCase()));

}

return list;

}以上就是这个项目的大致内容,这是小白我第一次写CSDN文章,如有错误,还请大家不吝请留言批评指正。