提示:文章写完后,目录可以自动生成,如何生成可参考右边的帮助文档

计算机系统知识

一、计算机系统基础知识

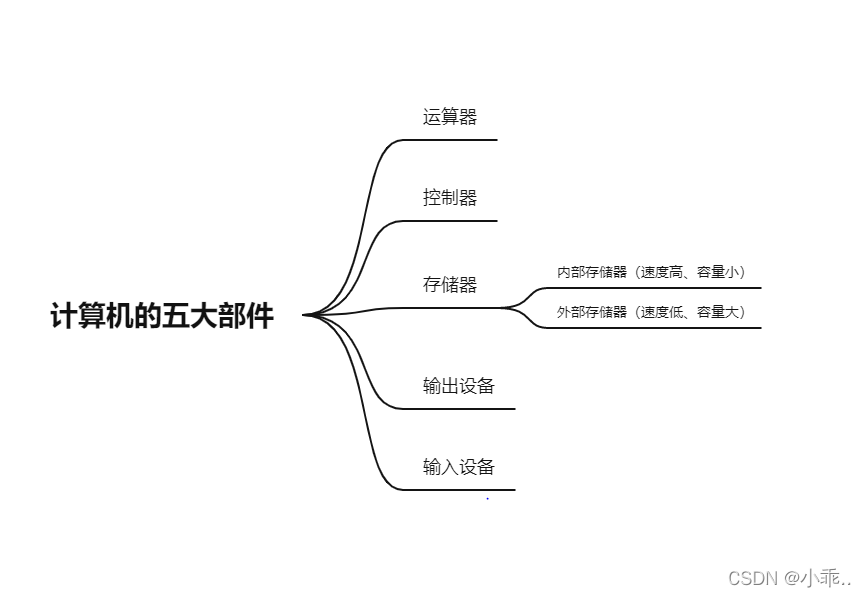

1、计算机系统硬件基本组成

2、CPU的组成与功能

2.1 CPU的组成

CPU主要由运算器、控制器、寄存器组和内部总线等部件组成。

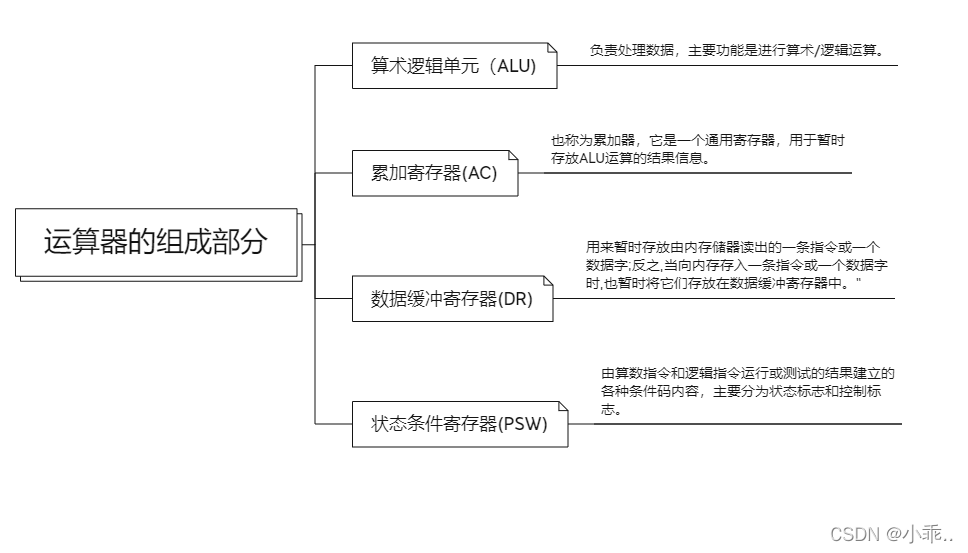

2.1.1运算器的组成

运算器的组成部分有四部分:算术逻辑单元、累加寄存器、数据缓冲寄存器、状态条件寄存器。

2.1.2运算器的主要功能

运算器的主要功能是执行所有的算术运算,比如加、减、乘、除等基本运算及附加运算;执行所有的逻辑运算并进行逻辑测试,比如与、或、非、零值测试或两个值的比较等。

2.1.3运算器中各组成部件的功能

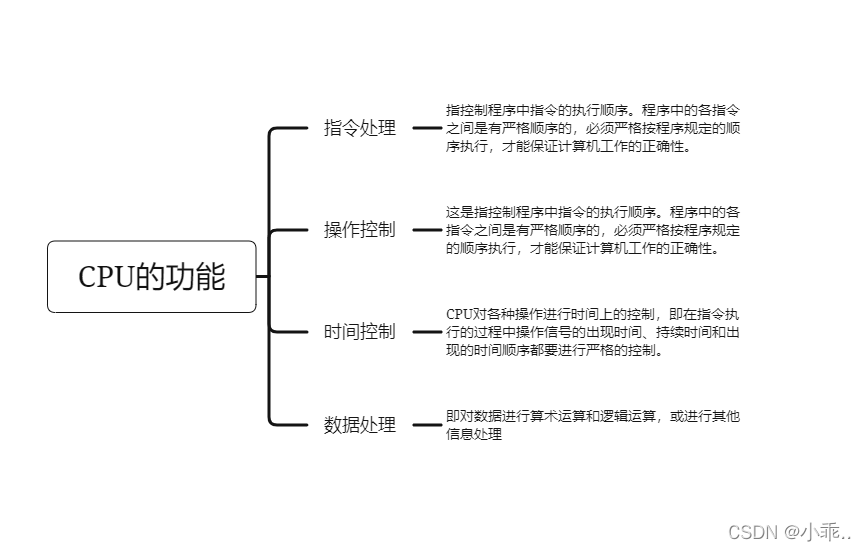

2.2 CPU的功能

3、数据表示

二进制是计算技术中广泛采用的一种数制。二进制数据是用0和1两个数码来表示的数。它的基数为2,进位规则是“逢二进一”,借位规则是“借一当二”,小数点则隐含(不占位置)。

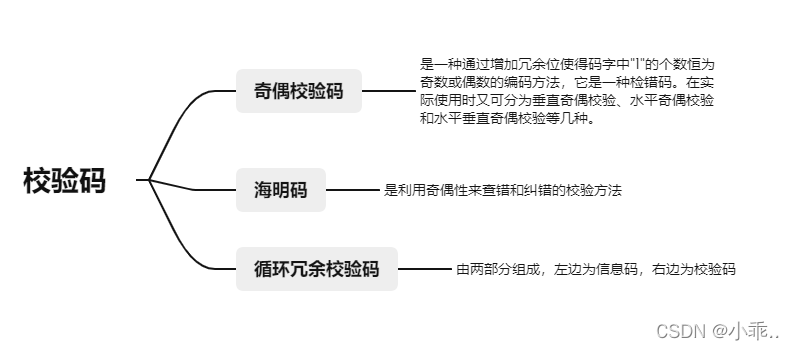

4、校验码

循环冗余校验码 如下图所示

二、计算机体系结构

1、计算机体系结构的发展

1.1 计算机体系结构、计算机组织和计算机实现

(1).计算机体系结构是指计算机的概念性结构和功能属性。

(2).计算机组织(计算机组成原理)是指计算机体系结构的逻辑实现,包括机器内的数据流和控制流的组成及逻辑设计等。

(3).计算机实现是指计算机组织的物理实现。

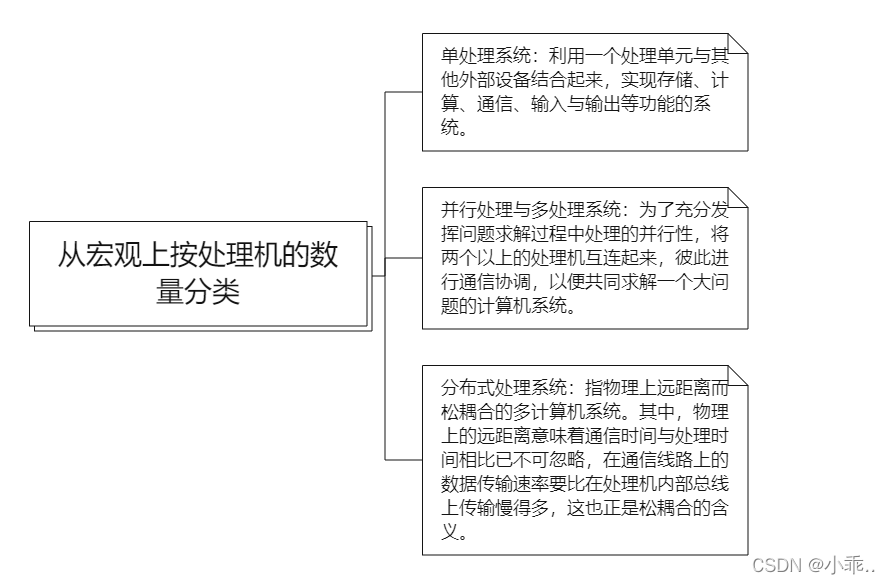

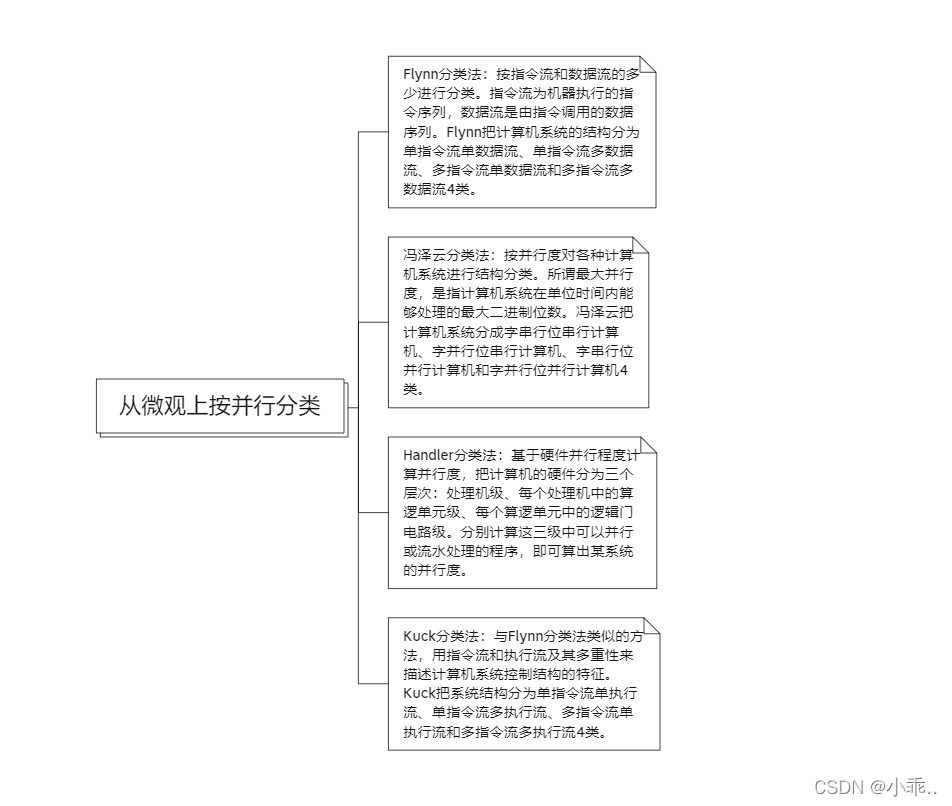

1.2计算机体系结构分类

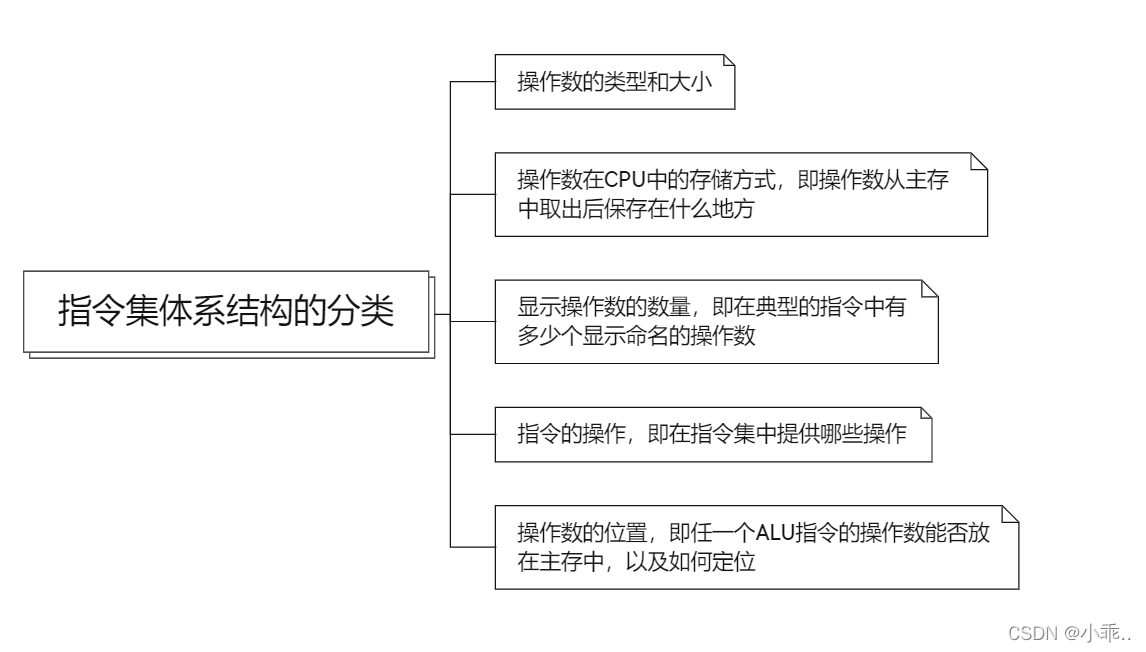

1.3指令系统

3、输入/输出技术

3.1 微型计算机中常用的内存和接口的编址方法

3.1.1 内存与接口地址独立的编址方式:两者是完全独立的两个地址空间,它们是完全独立且相互隔离的。

缺点就是:用于接口的指令太少,功能太弱。

3.1.2 内存与接口地址统一的编址方式:内存地址和接口地址在一个公共的地址空间。其中一部分划给接口使用,其余地址给内存单元使用。分配的地址空间只能给自己使用,比如内存单元分配的地址空间,只允许给内存单元使用。

特点:内存的指令可以全部用于接口。不区分内存指令和接口指令;缺点:内存地址不连续,原因是整个地址空间被分为两部分。

3.2 输入输出方式:直接程序控制、中断方式、直接存储器存取方式、输入/输出处理机。

3.2.1 直接控制程序的两种情况:①无条件传送:在这种情况下,外设总是准备好的,它可以无条件地随时接受CPU发来的输出数据,也能够无条件地随时像CPU提供需要输入的数据;②程序查询方式:在这种情况下,利用查询方式进行输入/输出,就是通过CPU执行程序来查询外设的状态,判断外设是否准备好接收数据或者准备好向CPU输入数据。

3.2.2

(1)中断处理的方法:多中断信号线法、中断软件查询法、菊花链法、总线仲裁法、中断向量表法。

(2)进行中断优先级控制时解决的两种情况:①当不同优先级的多个中断源同时提出中断请求是,CPU优先相应优先级最高的中断源;②在CPU对某个中断源进行服务时,有比它优先级更高的中断源提出中断请求,CPU应暂时中断正在执行的中断服务程序而转去对优先级更高的中断源服务,结束后再回到之前被中断的优先级较低的中断源服务程序继续执行,这种情况称之为中断嵌套,即一个中断服务程序中嵌套着另外一个中断服务程序。

3.2.3 直接存储器存取方式是一种高速数据传输方式,数据不经过CPU就直接在存储器及输入/输出设备之间进行传输,一般的传输过程如下图:

4、总线结构

4.1 总线的定义

一般来说,连接两个以上电子元器件的导线都可以成为总线。

4.2 总线的分类

一般分为三类:内部总线、系统总线(性能直接影响计算机性能)、外部总线(标准较多)。

(1)内部总线:CPU、内存、输入、输出设备传递信息的公用通道。

三、计算机安全

1、计算机安全概述

1.1 信息安全的基本要素

机密性、完整性、可用性、可控性、可审查性。

1.2 计算机的安全等级

计算机系统中的三类安全性是指技术安全性、管理安全性、政策法律安全性。

1.3 安全威胁

典型的安全威胁:授权侵犯、拒绝服务、窃听、信息泄露、截获/修改、假冒、否认、非法使用、人员疏忽、完整性破坏、媒体清理、物理入侵、资源耗尽 。

1.4 影响数据安全的因素

主要分为内部因素和外部因素。

2、加密技术和认证技术

2.1 加密技术

加密技术一般分为对称加密(私人密钥加密)算法和非对称加密(公开密钥加密)算法。

2.2 认证技术

认证技术有两种,一种是关键绩效指标(KPI)认证,二是数字签名认证。

签名的实现过程:

输入:信息本身、私钥

输出:签名值

1、将原文做HASH

2、将HASH用私钥加密,结果就是签名值

验证签名的实现过程:

输入:签名值、信息本身、公钥

输出:是否验证通过

1、将原文做HASH1

2、将签名值用公钥解密,取得HASH2

3、将第1步的HASH1与第2步的HASH2做比较,两个HASH一样就验证通过,否则不通过