BUU-MISC题解

签到

flag贴着脸送给你呢,还能不收着,别说看不到哈。

第二题

一道基础的动态图拆分。

利用工具

里面的Frame Browser:帧浏览器模块,一帧帧看可以得出flag

二维码

压缩包解压出一张二维码,掏出手机扫一扫,发现显示”secret is here“,就知道这题没那么简单,初步猜测是文件包含,放在foremost工具里分割一下,得到一个压缩包

他告诉咱是四个数字,放在爆破工具里跑一下就出来了

注意:提交的时候把ctf改成flag(别问为什么)

N种方法解决

解压得到一个.exe的文件,但是打不改,果断以用notepad打开,发现这是一道图片字节流的base64编码,粘贴放在浏览器的URL中解码

扫一扫得到flag

注:key改成flag

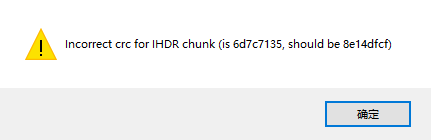

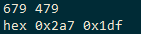

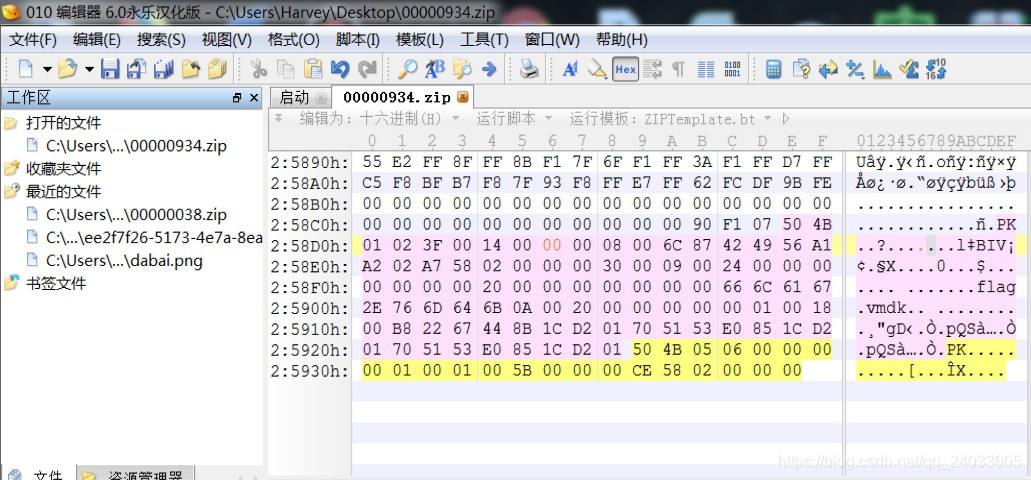

大白

看似图片的长宽高不对,利用工具tweakpng查看crc校验码是否正确。

crc不对,利用python脚本根据本身的crc得出长宽高

利用010editor修改高度即可。

附上python脚本:

#python2:

import os

import binascii

import struct

crcbp = open("dabai.png","rb").read() #此处填上文件名

for i in range(1024):

for j in range(1024):

data = crcbp[12:16] + struct.pack('>i',i) + struct.pack('>i',j) + crcbp[24:29]

crc32 = binascii.crc32(data) & 0xffffffff

if crc32 == 0x6d7c7135: #此处填上CRC值

print i,j

print "hex",hex(i),hex(j)

#python3:

import os

import binascii

import struct

crcbp = open("dabai.png","rb").read() #此处填上文件名

for i in range(1024):

for j in range(1024):

data = crcbp[12:16] + struct.pack('>i',i) + struct.pack('>i',j) + crcbp[24:29]

crc32 = binascii.crc32(data) & 0xffffffff

if crc32 == 0x6d7c7135: #此处填上CRC值

print i,j

print ("hex",hex(i),hex(j))

你竟然赶我走

直接以16进制打开,最后一行就是flag。

tips:遇到图片题,别想他是干嘛,直接16进制打开找思路,很多时候,它的flag就隐藏在开头和结尾。

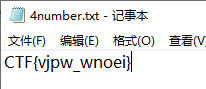

基础破解

压缩包解密,提示中告诉我们是四位数字,直接暴力破解。

得到一串base64加密的文件。(结尾为=所以是base64加密)

解密得flag

种图

老样子,看图片什么也没有,直接撂去16进制,果然在文件最后发现flag

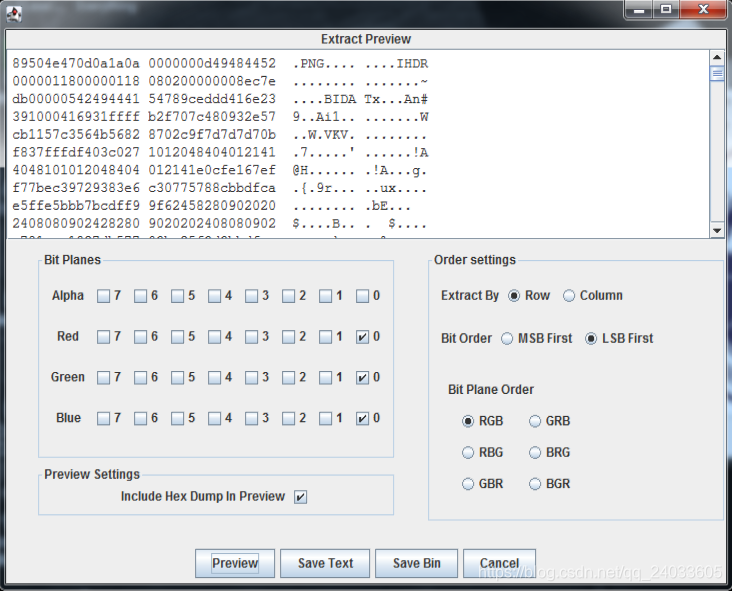

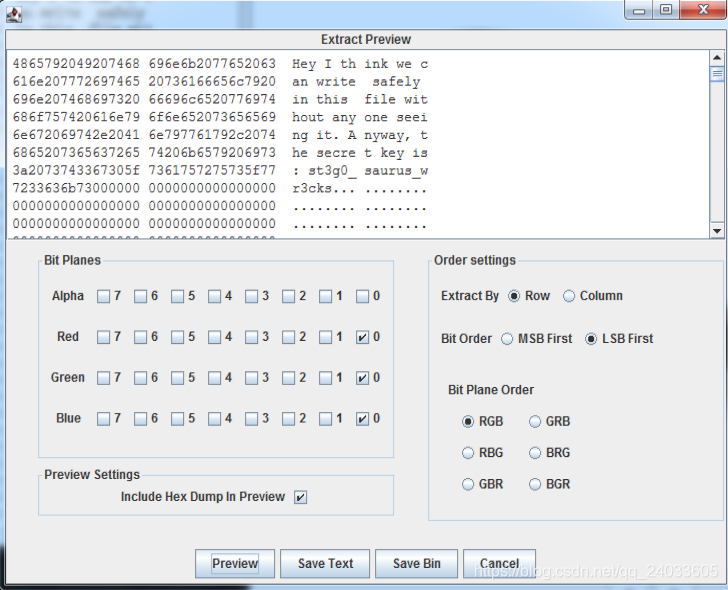

LSB

题目为LSB,直接扔进Stegsolve中Data Extract(数据提取)模块

调好参数,发现是一张png,取出来是一张二维码,扫一扫即可得出flag

文件中的秘密

查看图片属性,发现flag在备注中

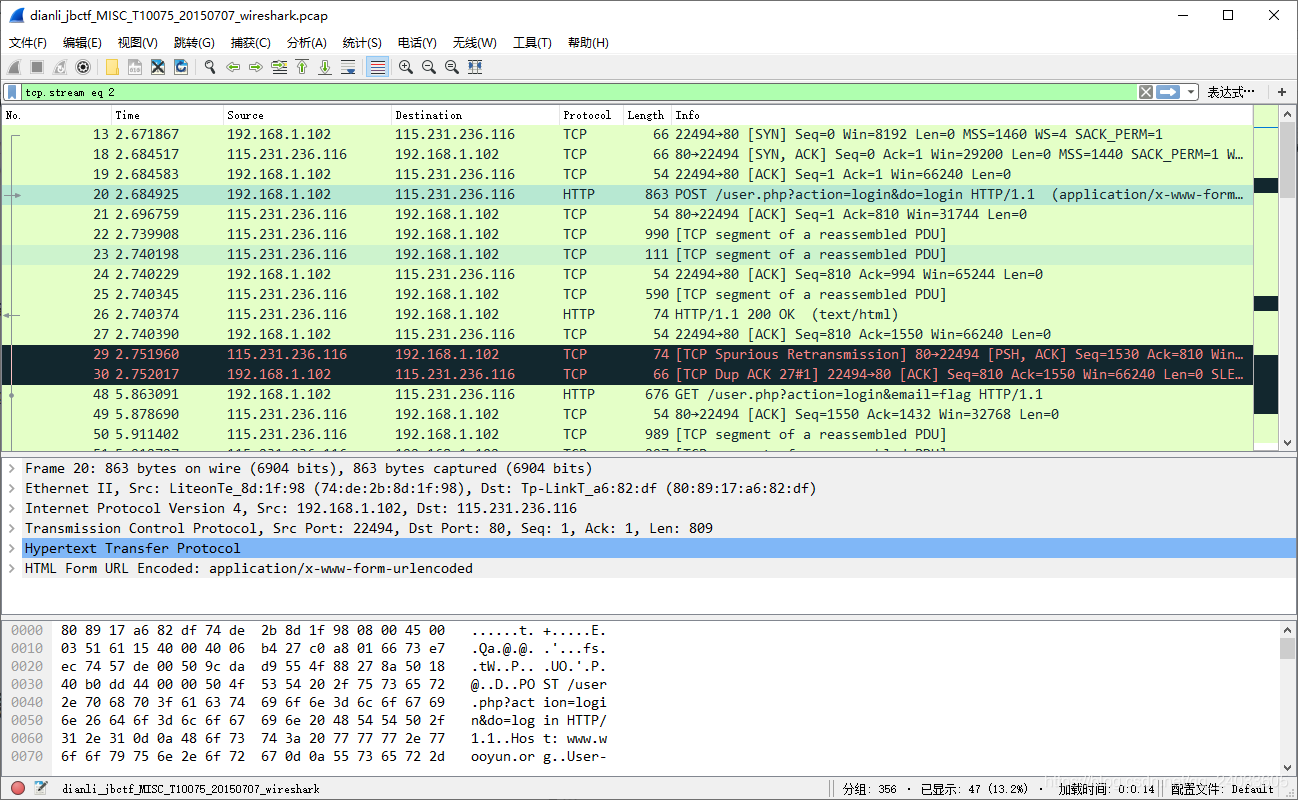

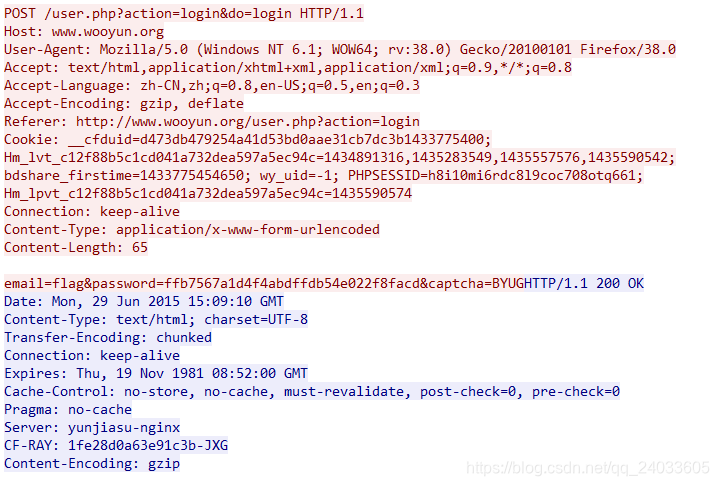

wireshark

一道简单的流量分析题,flag为密码

过滤筛选http流,发现有个POST包有关登录,追踪http流

找到登录的密码,即为flag。

rar

又是一道暴力解码题,四位纯数字,解吧,解出来就有flag

qr

孩子傻了 就单纯的扫一扫及出flag

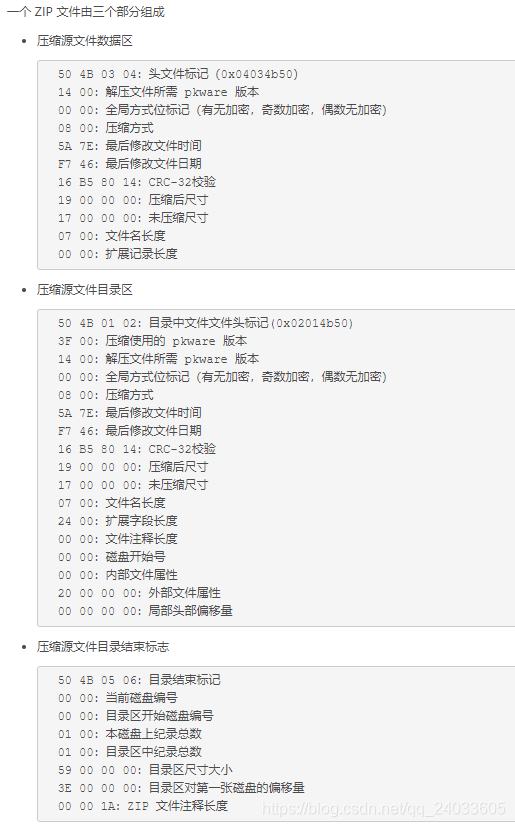

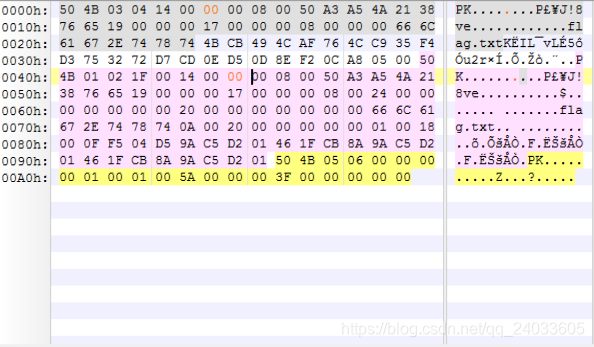

zip伪加密

百度搜索了一下zip文件的组成部分,找到加密点修改

根据zip有两个加密标记点,都修改为0000,即可解压得到flag

ningen

一张图片,看提示说解压密码是四位数字,估计是文件包含,foremost分析一下,解压出压缩包,再暴力破解即可得到flag

镜子里面的世界

解压出的文件名为steg,并且题目为镜子里的世界,猜测是LSB隐写,利用stegslove

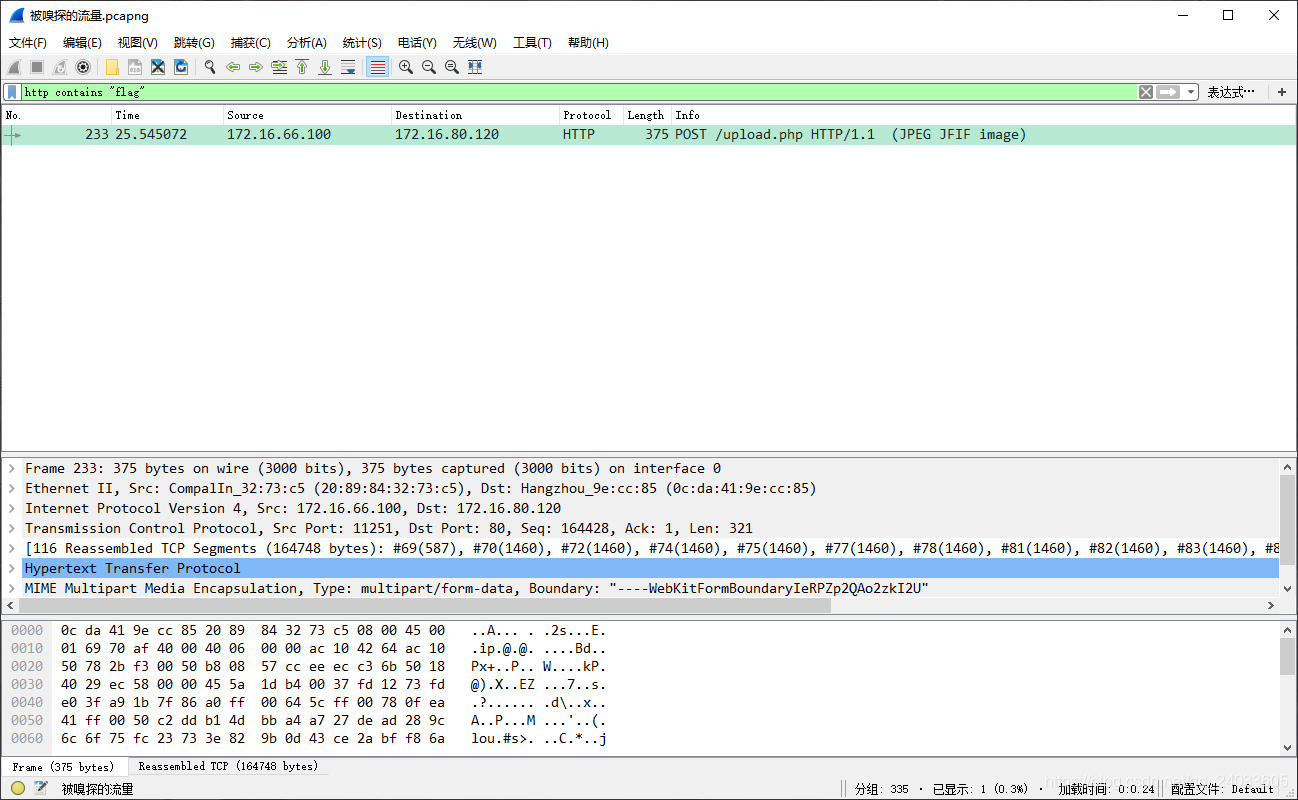

被嗅探的流量

16进制中发现有个flag.jpg,所以在wires hark中直接搜索flag

flag就在包尾

小明的保险箱

文件包含题,不用说知道该怎么做了吧。

爱因斯坦

查看属性,备注this_is_not_password,查看16进制,发现内容里有flag.txt,可能是文件包含,foremost走一下,有个压缩包,把备注里的密码放进去,解压成功取得flag

easycap

先放入16进制看一下,以防flag藏在其中,没有,打开流量包,只有tcp流,追踪tcp流即可得到flag

另一个世界

16进制下打开,在最后有一串二进制代码,二进制转ascii码得到flag内容。

隐藏的钥匙

提示说flag就藏在下面的图片中,图片很大,扔进16进制,开头结尾没看见flag相关的内容,于是foremost走一下,又跑出来一张图,以为flag在第二张图中,开头结尾没有,搜索一下,还是没有,又看了眼提示,再次回到第一张图中搜索flag,找到base64加密的flag,解码即是flag内容。

此事告诉我们,要相信出题人说的话,就离谱

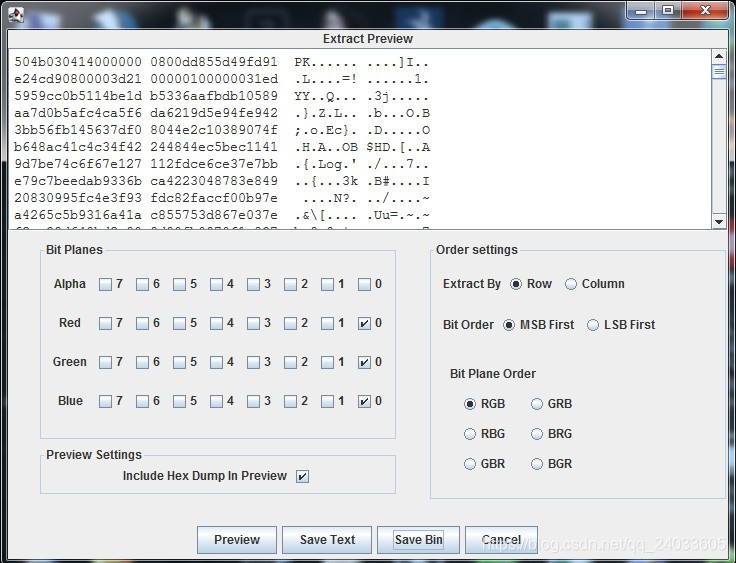

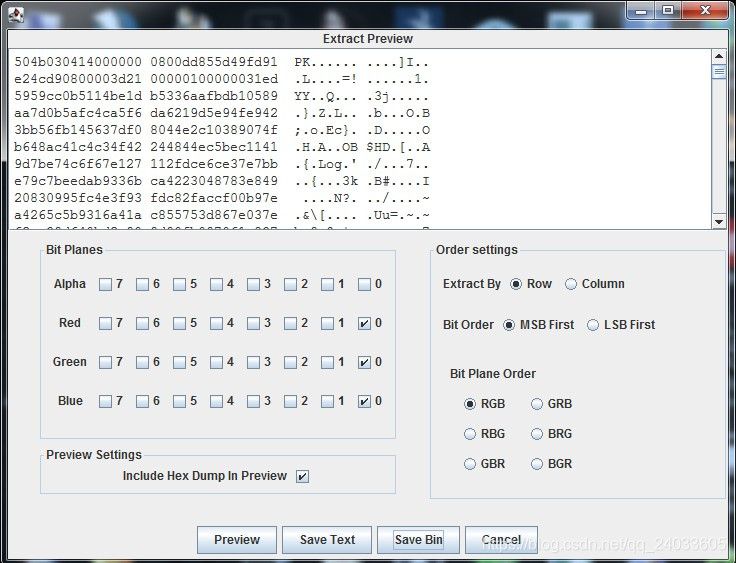

flag

(个人觉得这题很想pwn)

图片属性和16进制里没有任何提示,但是图片是png格式,想到LSB隐写,用stegsolve走一下

发现了个压缩包,savebin一下,虽然文件有破损,但还是能解压下来,打开16进制,发现是个ELF(二进制文件),扔进IDA中,得到flag

假如给我三天光明

压缩包里一张图片和一个压缩包,查看图片

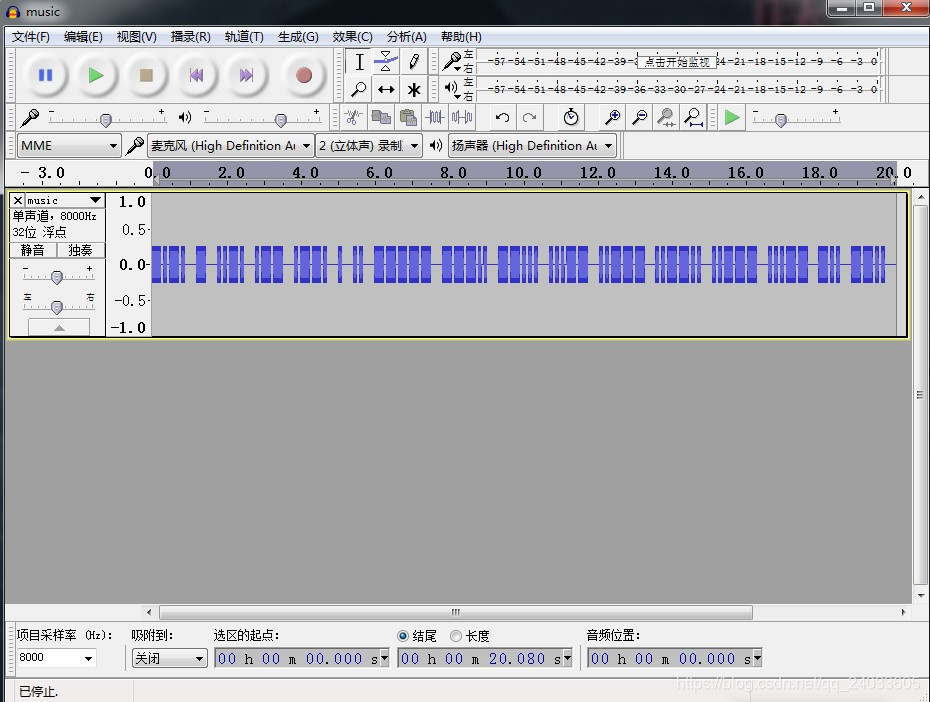

猜测下方是盲文,百度一下解密,得到密码是kmdonowg,解压另一个压缩包,得到一段音频,利用audacity工具分析

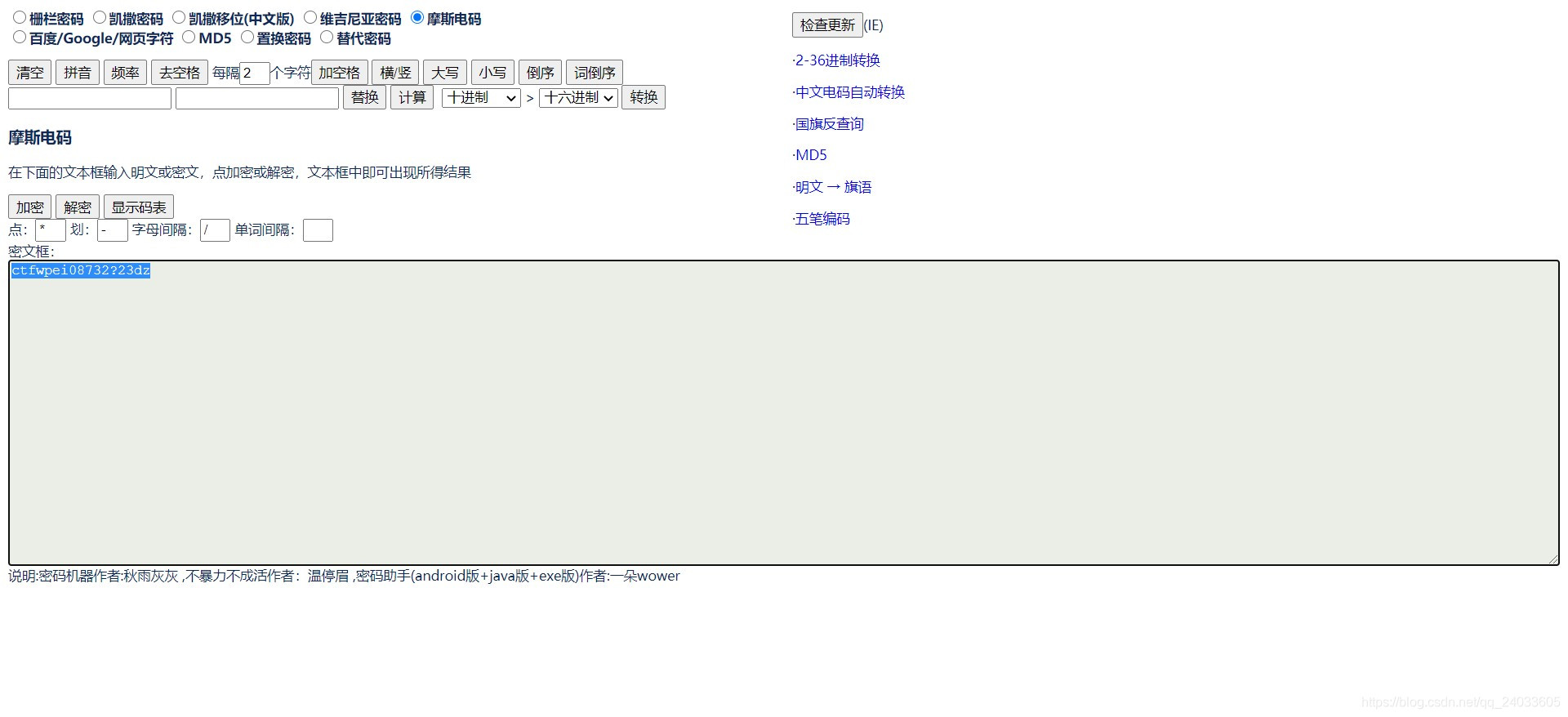

摩斯电码,长的是-,短的是*,解码

(别怀疑,这就是flag,亲测有效)

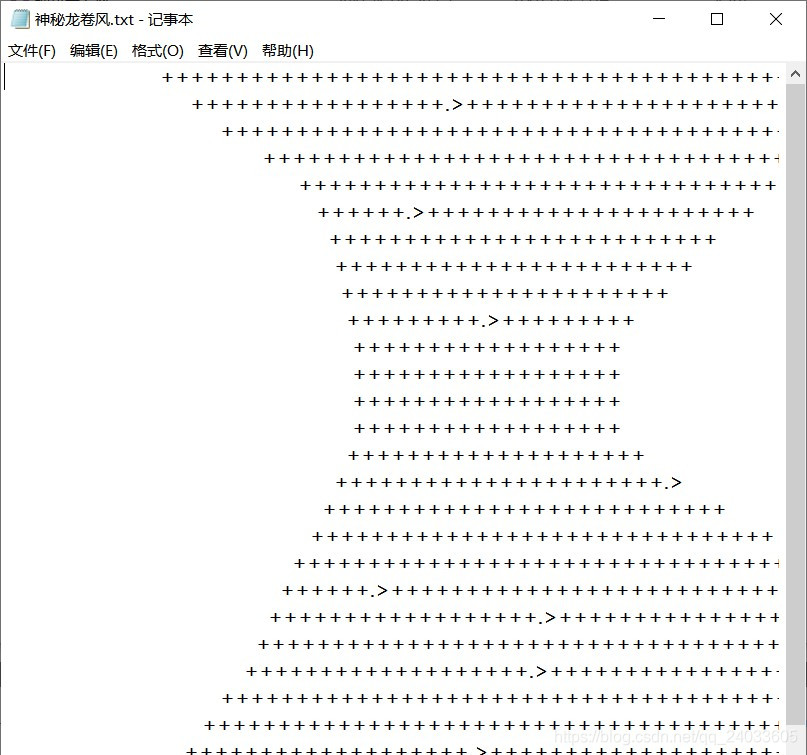

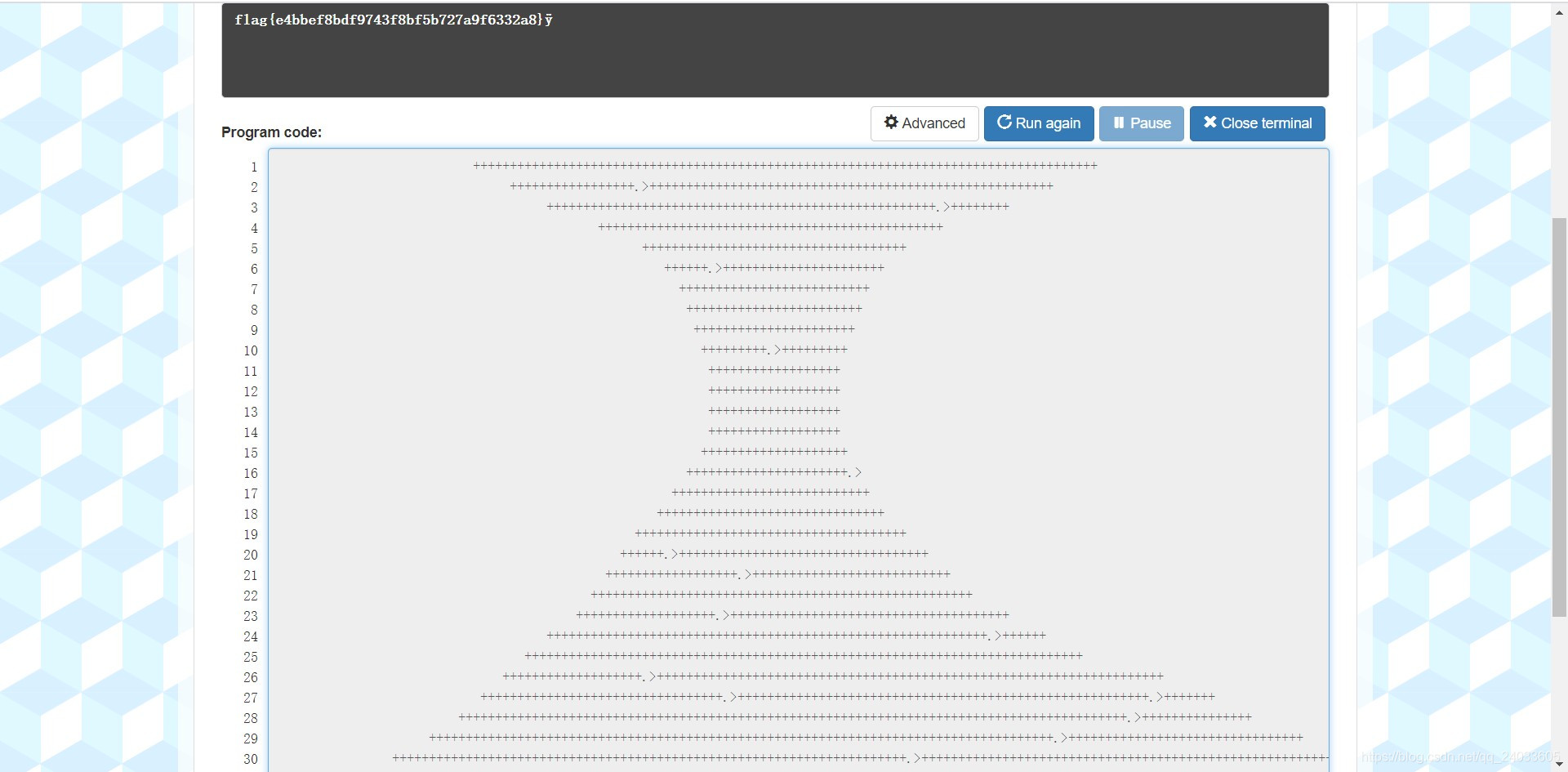

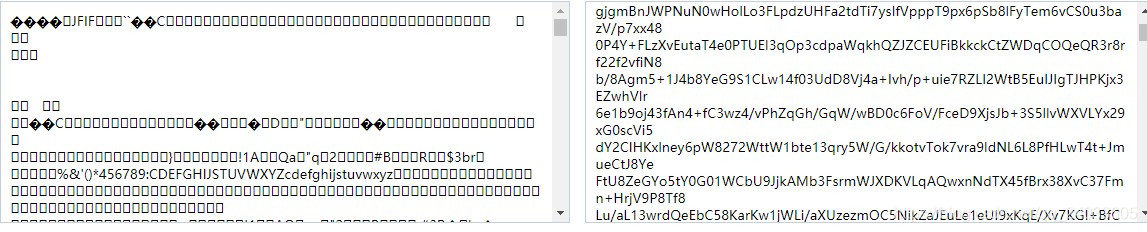

神秘龙卷风

根据提示四位数字密码爆破,得到文件

(看到是不是一脸懵,百度看了一下什么编码)

发现是一款叫brainfuck的加密

brainduck解密地址

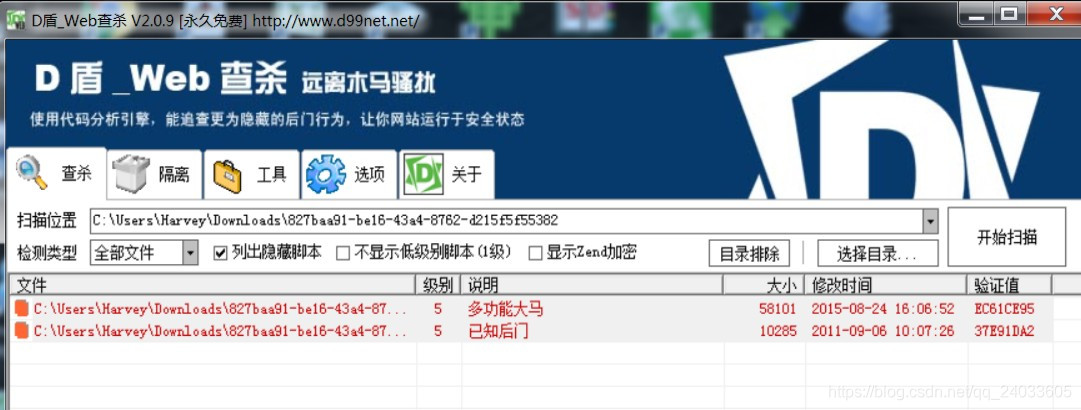

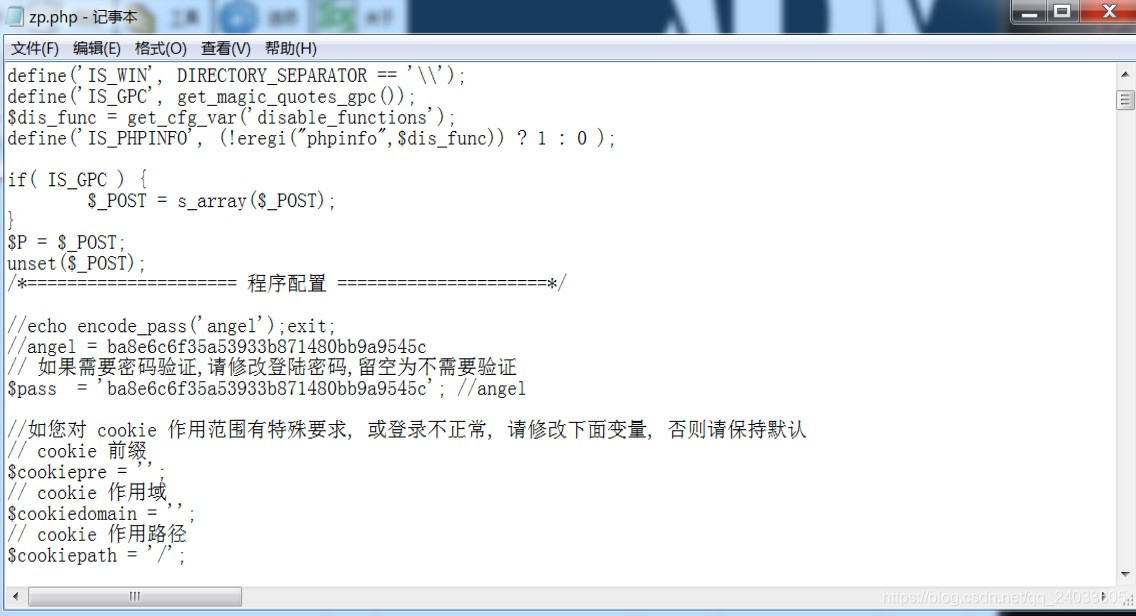

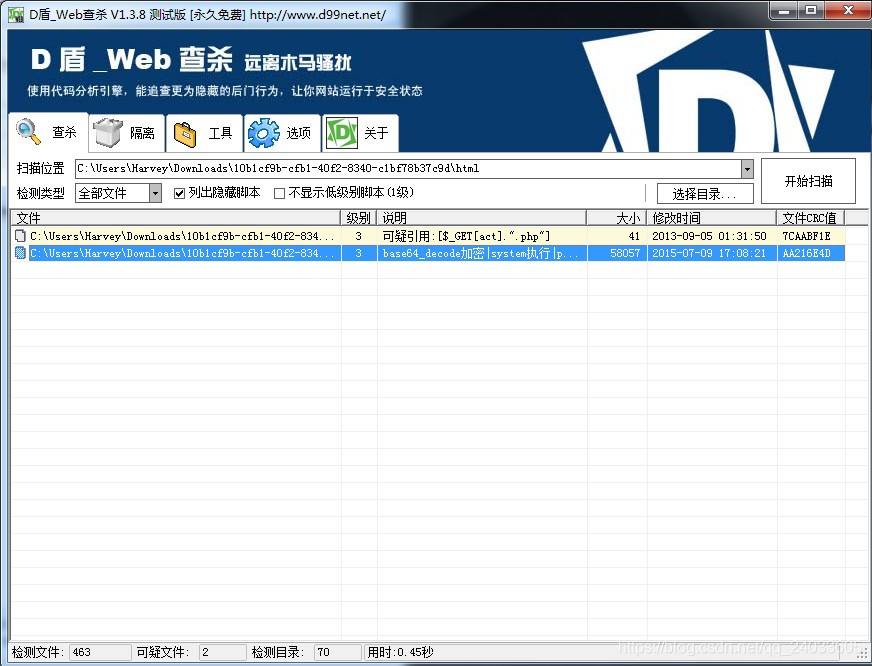

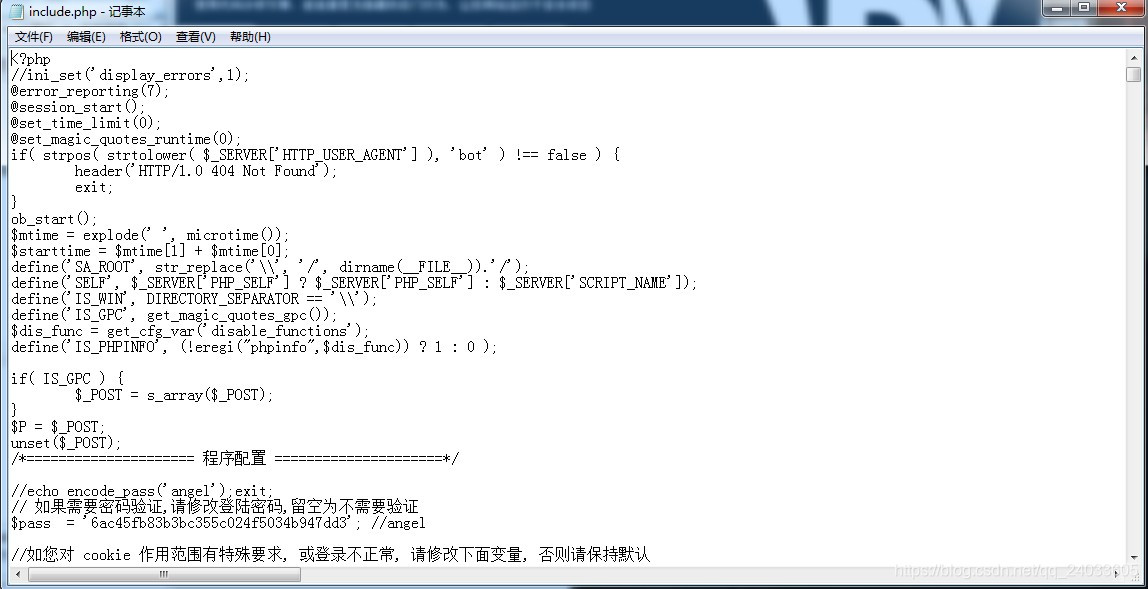

后门查杀

压缩包里是一个网站的架构,查杀后门利用工具D盾进行分析

查看查杀到的文件

pass的内容即为flag

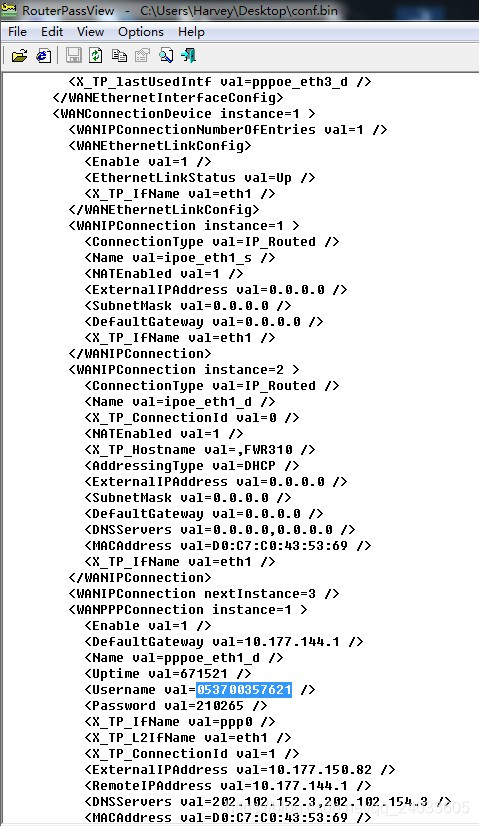

Holland宽带数据泄露

conf.bin文件利用工具RoutePassView工具打开查看

搜索了一下,没有flag字样,那么泄露的可能是用户名或者密码,都试一下,发现flag是username

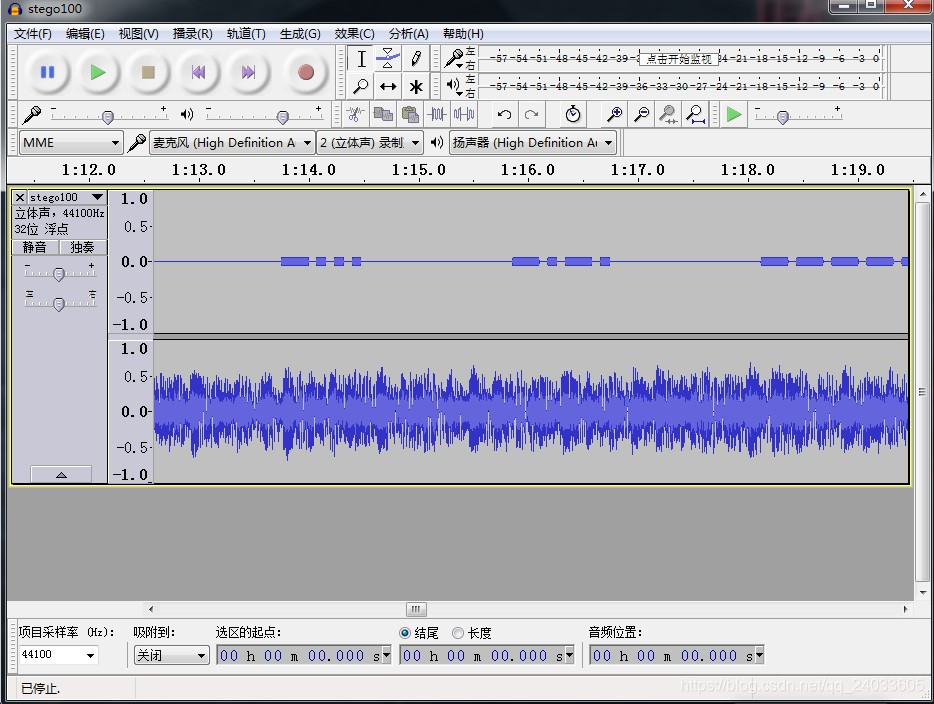

来首歌吧

(我听了一遍,听见里面有嘀嘀声怀疑是摩斯电码)

利用工具audacity打开,发现莫斯编码

(怕你们不偏要找答案,摩斯电码附上)

***** -*** -*-* ----* **--- ***** -**** ****- ----* -*-* -*** ----- *---- ---** ---** **-* ***** **--- * -**** *---- --*** -** --*** ----- ----* **--- ----* *---- ----* *---- -*-*

解密即可(注意字母要改成大写才行)

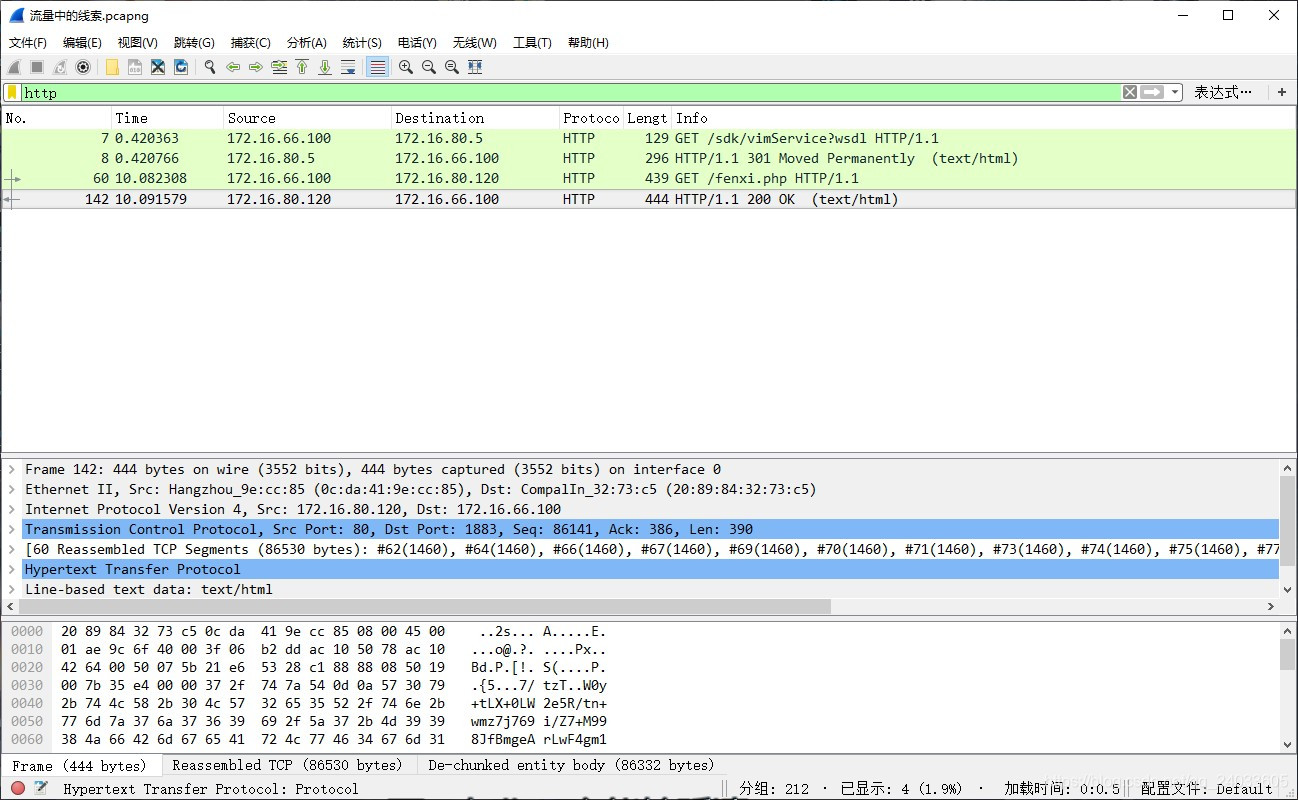

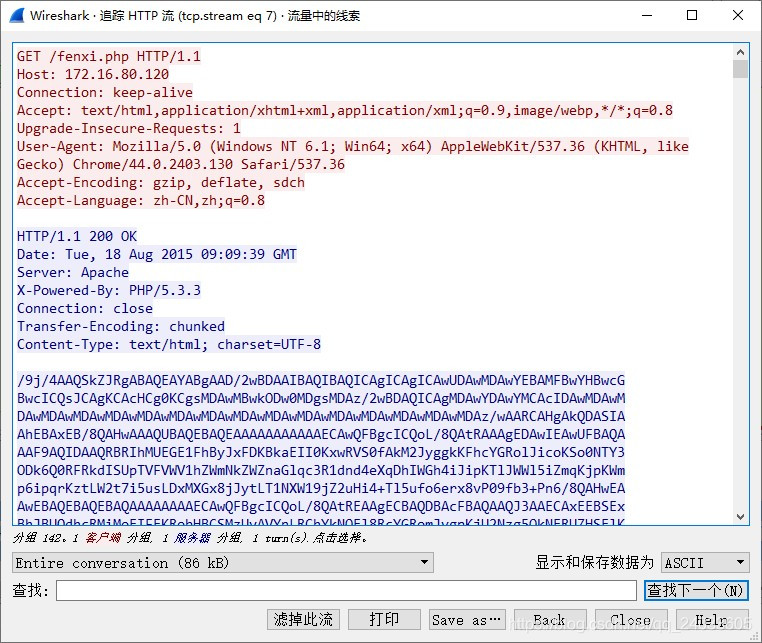

数据包中的线索

大致浏览了一下流量包,大部分是tcp包,直接过滤http包

筛选到一个状态码为200的text/html文档,追踪http流

看样子内容是一段base64编码,用常规解码器解码,发现是一段乱码,但开头显示是一张图片

换了个解码转换工具

tools

保存图片即可得到***王路飞***(本博主也是海贼迷)

九连环

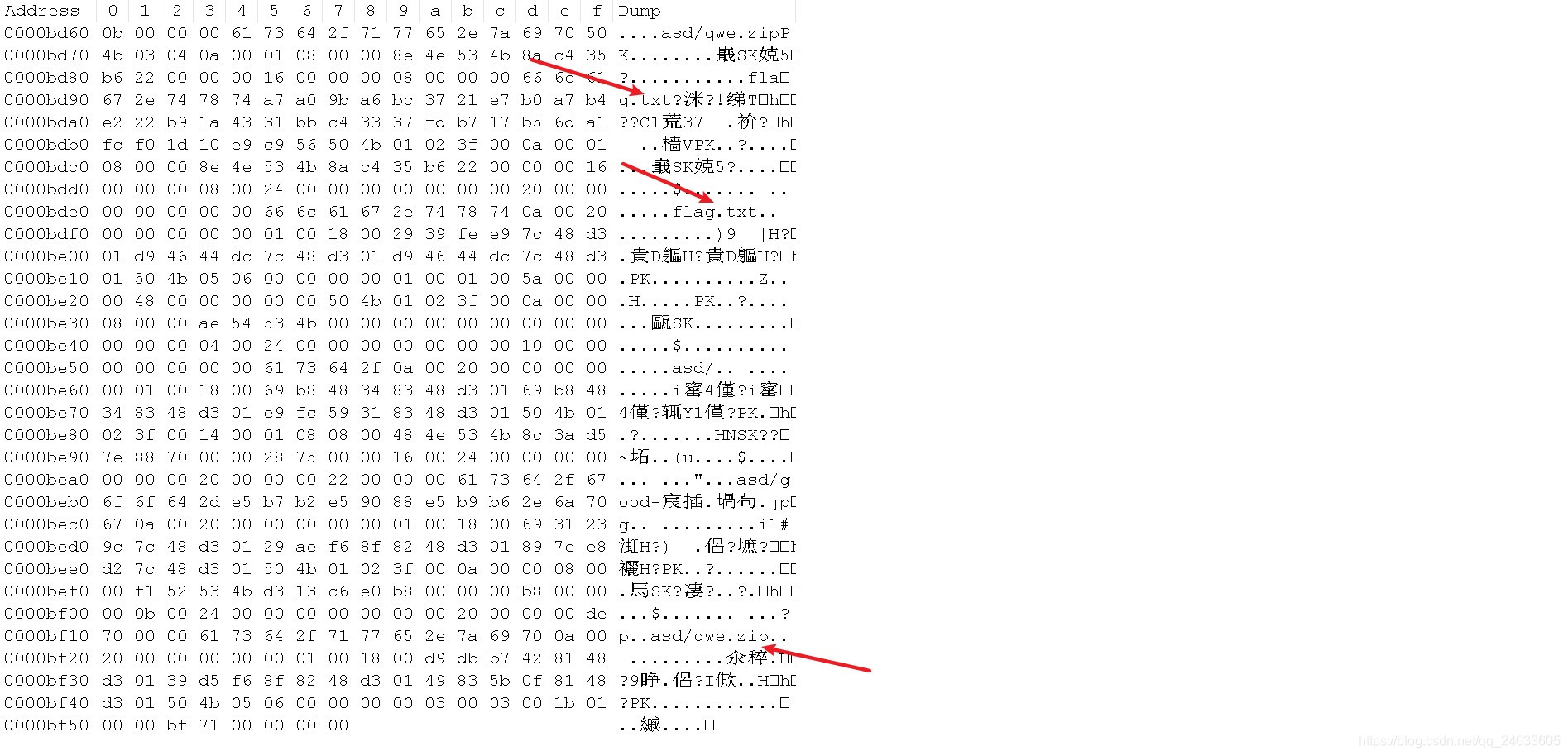

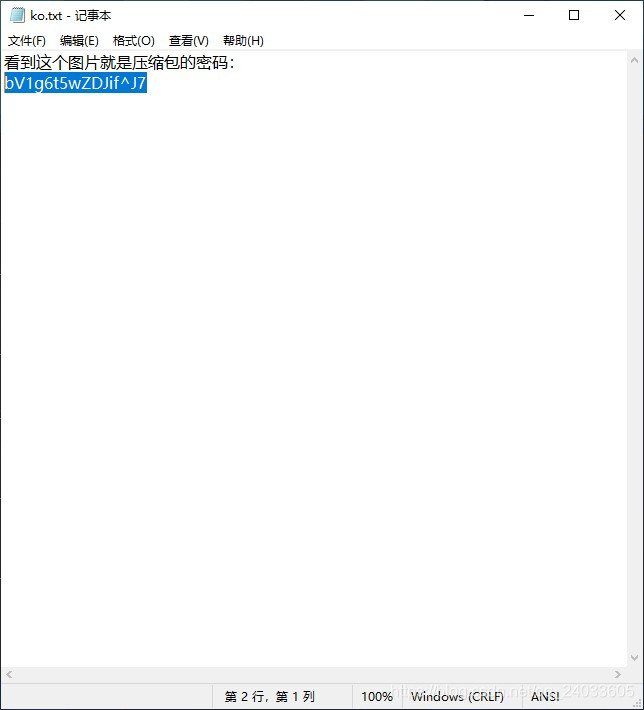

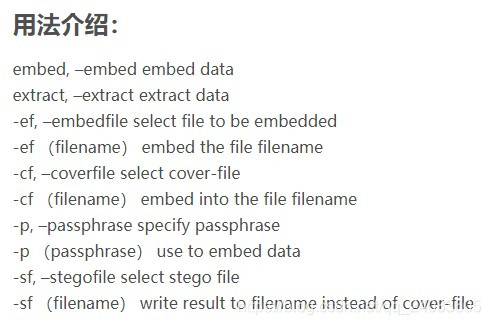

种种迹象表明这题是文件包含,于是直接去foremost,得到压缩包居然有密码,提示里没有,属性里没有,猜测是文件名123456cry,但是错了,于是怀疑是伪加密,于是手动切割压缩包,(zip开头:504B0304,结尾:504B0506),虽然有损坏但是还是可以加压出来,但是又是个加密的压缩包,和一张被调戏的 图片,孩子人傻了,不争气的我不得不去找wp了***(哭泣)***,原来是一个叫steghide的工具。

把第一张图片放进去没有加密的东西,把第二张图片放进去就有东西了。(无密码)

简单说一下常用的参数

(涨知识了)

面具下的flag

常规流程走一下,然后就放进foremost,分解出一个压缩包,但是需要密码,稍微爆破了一下,但是没找到密码,于是想到伪加密,修改加密的位置

解压出一个flag.vmdk文件,通过kali的7z解压

得到两个key的文件,一个是brainfuck加密,一个是0ok加密

bf-ook

webshell后门

(我怎么感觉我之前写过的样子)

D盾查杀一下就找到了