准备:

1、Jdk环境

2、BurpSuite抓包

3、搭建DVWA靶场

4、phpStudy(Apache和MySQL都已配置)

步骤一:检查配置

1、将DVMA靶场改名为dvma放进在phpStudy内www文件夹下面,同时开启Apache和MySQL服务

2、测试服务是否正常访问,正常则继续访问dvwa靶场

(由于主要是爆破过程,其中与Mysql服务器连接等相关问题都已经提前配置好了)

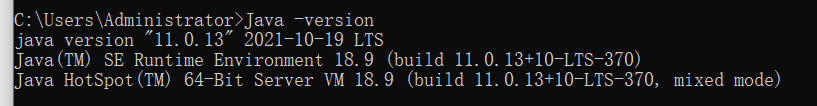

3、检查jdk环境

4、浏览器和Bursuite代理配置

步骤二:开始抓包

1、DVWA 暴力破解Brute Force,输入用户名和密码,并且用Bursuite进行抓取数据包

2、抓取数据包如下图所示,并且将抓取的数据包发送到爆破模块

3、选取要进行爆破的位置括起来如下面密码(password)那里

4、在Payloads点击load添加文件

5、然后进行字典爆破(关键点:length)

6、再在将抓取的数据包密码填写为password,关闭代理,爆破成功!

版权声明:本文为m0_53623242原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。