1. 开启用于攻击实验的路由器,并将路由密码设置为不加密。

2. 在 kali 终端输入: airodump-ng wlan0mon (此命令用于查看所有已开启的路由器的 mac 地址和 信道)。 可以查看实验路由器的 mac 地址和所运行的 信道。

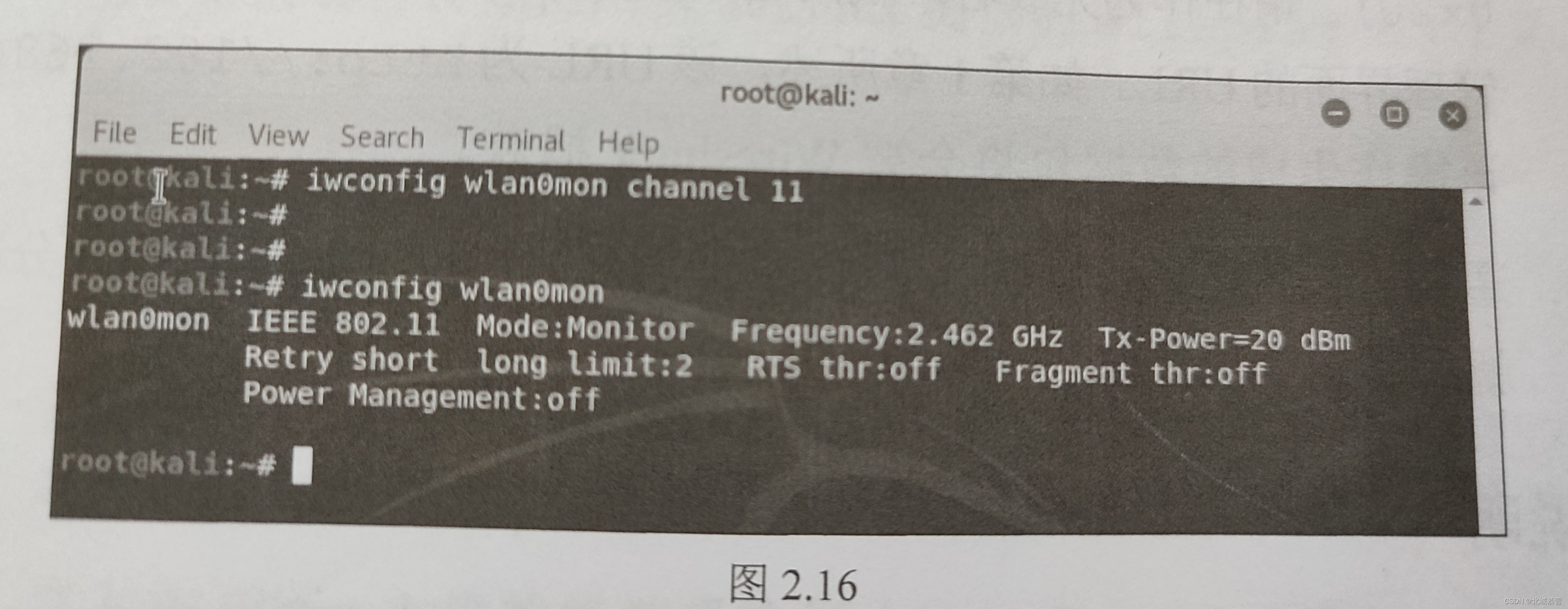

3. kali 锁定指定路由器 信道 命令: iwconfig wlan0mon channel 11 (11代表被锁定的当前路由器信道)。如图 2.16所示。 iwconfig wlan0mon (此命令用于验证是否锁定指定信道) 。如图 2.16 所示。

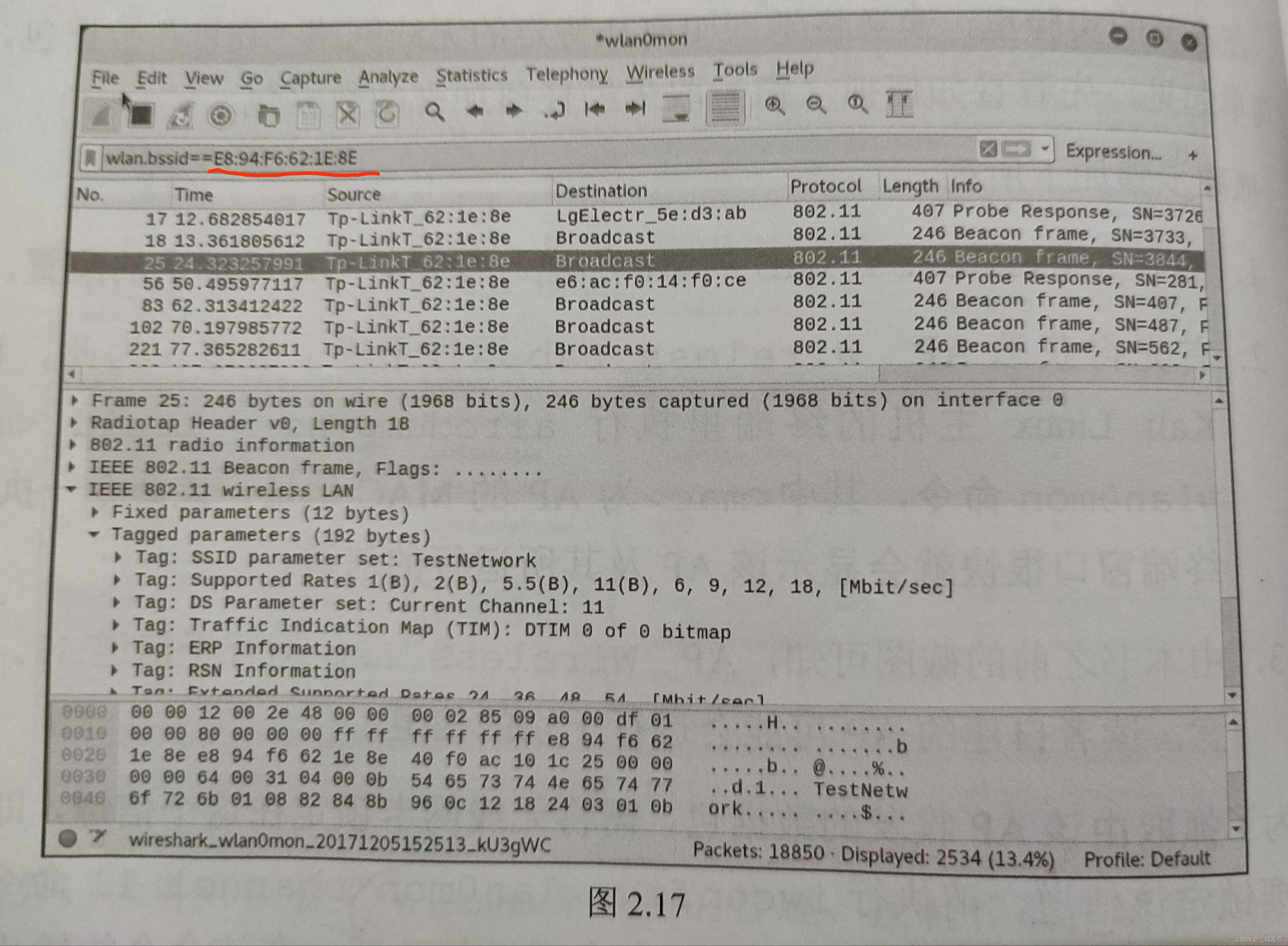

4. 启动 Wireshark ,双击两下 wlan0mon 抓包。 在 Wireshark 输入窗口输入: wlan.bssid==实验路由器的mac地址 。如图 2.17 所示。

5. 在 Wireshark窗口输入 (wlan.bssid==实验路由器mac) && (wlan.fc.type_subtype==0x20) 此命令用于查看实验路由器生成的数据包。 在浏览器中输入实验路由器的网管ip, 如: https://192.168.0.1 该操作生成的数据包将会被 Wireshark 捕获。

6. 通过抓包,可以让任何人都能对未加密的数据包进行分析,这就是要使用 wiff 密码的原因。

版权声明:本文为weixin_68630122原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。