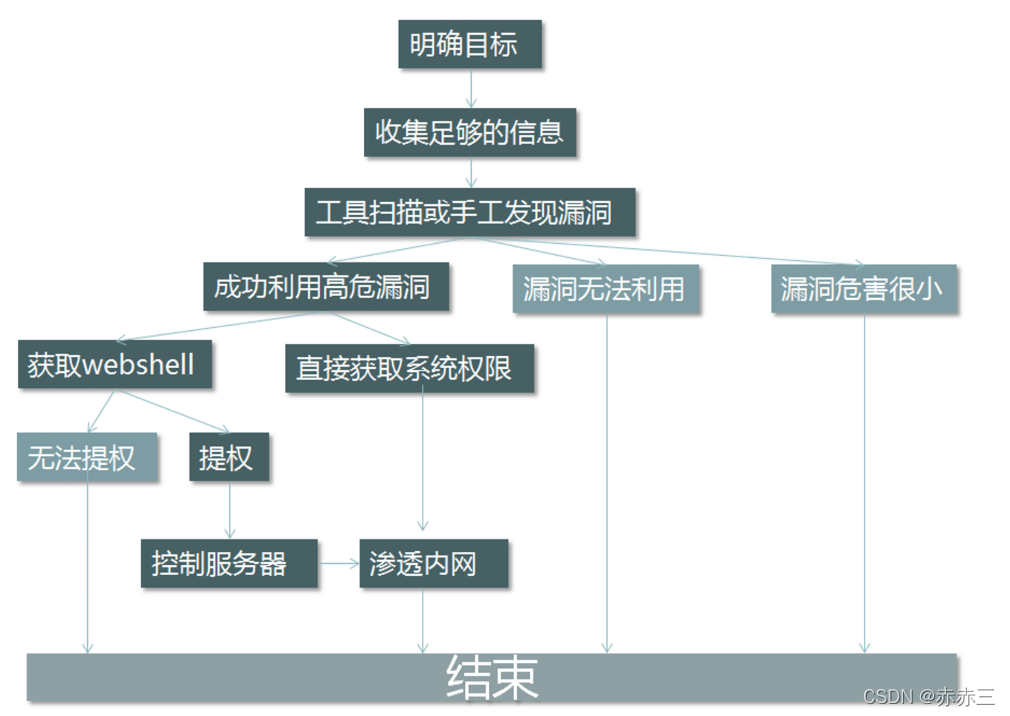

- 渗透测试

- 流程:

- 明确目标:测试目标的范围,ip,域名,端口,内外网

- 确定规则:能渗透到什么程度,时间,能否修改上传,能否提权

- 确定需求:web应用的漏洞(新上线程序)?业务逻辑漏洞(针对业务的)?人员权限管理漏洞(针对人员、权限)

- 名词解释:

- webshell:通过web入侵的一种脚本工具,对此网站服务进行一定程度的控制。

- 提权:操作系统低权限的账户提升为管理员权限的方法

- 黑盒测试:渗透测试

- 白盒测试:代码审计

- APT攻击:Advanced Persistent Threat。高级可持续性攻击。(极强的隐蔽性,潜伏期强,持续性强,目标性强)

- 流程:

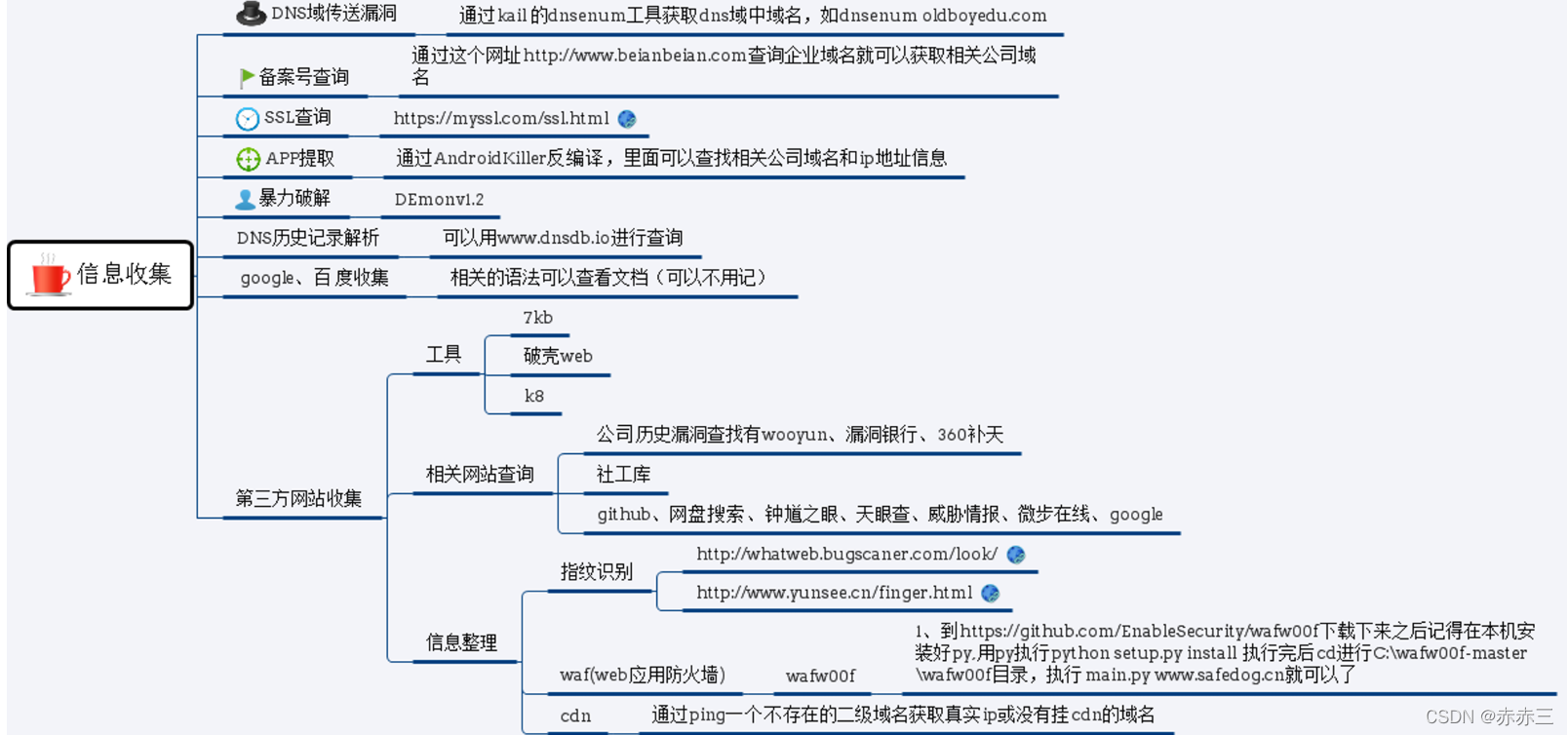

- 信息收集

- 概念:

- 一次完成的渗透过程是漫长的,前期的信息收集可以让人们初步了解渗透目标,后期的信息收集往往是成功的关键,任何攻击和防御之间的较量都是基于信息的掌控程度,在信息不对等的情况下,很容易出现误判和失误,由此,信息收集被视为“最重要、最耗时的”的步骤。

- 服务器信息搜集:

- 旁站攻击:

- 渗透服务器其中的一个web站点,当我们无法拿下目标站点时,可以尝试对服务器上的其他站点进行渗透,然后再通过跨目录或提权方法拿下目标站点

- 获取目标的真实IP地址

- 利用网络平台、工具反查ip地址

- 端口扫描:

- 扫描端口查看目标开放了哪些服务,如果使用对应的数据库,则可以尝试对数据库进行爆破

- 查找后台

- 提权

- 旁站攻击:

- web信息搜集:

- 二级域名攻击(旁站攻击):SQL注入,往往因为数据库的配置不严谨,导致黑客可以利用子站的注入进行跨库, 或者拿下子站的服务器,利用内网危害到主站的安全。

- 目录信息:有了Web目录,便可以尝试对后台地址进行爆破,对后台文 件进行猜解

- 搜索引擎:使用搜索引擎语法,尝试找到意外的收获

- 扫描器

- 爬虫

- whois信息收集:

- Whois即域名查询协议,是用来查询域名的IP地址以及所有者等信息的传输协议。

- 概念:

- 详细步骤

- 信息收集之二级域名收集及查找真实ip:

- kali自带dnsenum命令:查询域名解析地址及DNS线路

- 备案号查询:https://beian.miit.gov.cn/#/Integrated/index

- SSL查询:https://myssl.com/ssl.html

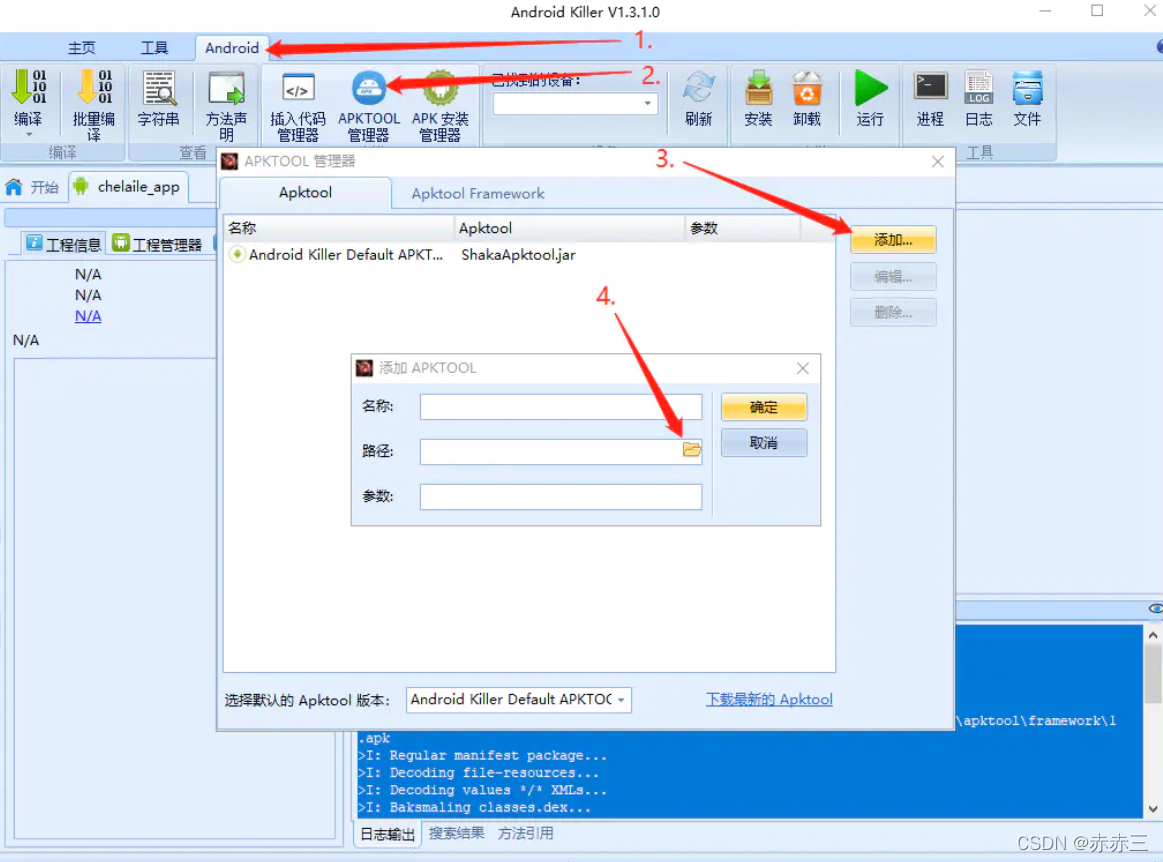

- 移动安全信息收集:Android Killer查找apl ip地址(安卓逆向反编译)

- 问题:Android Killer反编译失败,无法继续下一步源码反编译!

- 下载安装最新的APKTOOL(https://connortumbleson.com/apktool/)

- 手机APP抓取使用burp suite进行抓包(http和https的包 )->实验(待做)

- 问题:Android Killer反编译失败,无法继续下一步源码反编译!

- 子域名探测:爆破获取二级域名 (DEmonv1.2工具的使用)

- DNS历史记录解析 https://dnsdb.io/zh-cn/

- fofa搜索引擎 fofa hack语法 cer="十进制证书号"(证书是唯一的,搜索相关信息)| tool.lu在线工具 | 钟馗之眼 语法app:"weblogic httpd" port:"7001" 获取真实IP | shodan 自带语法

- JSfinder:快速在网站的js文件中提取URL,子域名的工具 | kali 安装jsfinder (https://github.com/Threezh1/JSFinder)

- python3 JSFinder.py -u https://www.jd.com

- 情报查询:360威胁情报查询 在线子域名爆破 站长之家的深度使用

- 谷歌hack语法搜集子域名

- 信息收集之端口扫描、存活主机以及操作系统(国际通用nusses扫描):

- nmap、Msscan 扫描器的使用 (kali自带nmap,终端执行nmap命令 )

- nmap -p 80,443 -Pn 192.168.56.0/24 扫描主机端口

- nmap -sn Ping Scan 只进行主机发现,不进行端口扫描 (nmap -sn 192.168.10.1-254 只扫描主机是否在线)

- nmap -sS -sU 采用TCP与UDP的端口扫描 (nmap -sS -sU 192.168.56.133)

- telnet 安装 (telnet x.x.x.x 80查看端口开没开)

- –sV 指定版本探测 (常用)

- -O 探测系统类型及版本号

- 漏洞检测可直接nmap 目标 --script=auth,vuln,扫描完可以直接拿漏洞编号去github搜索如何利用 (nmap 192.168.56.133 --script=auth,vuln)

- 绕过ping及防火墙扫描参数:nmap -Pn XXX.XXX.XXX.XXX (常用)

- nmap、Msscan 扫描器的使用 (kali自带nmap,终端执行nmap命令 )

- 指纹及CDN识别:

- 指纹识别:

- 在线cms指纹识别 http://whatweb.bugscaner.com/look/

- wappalyzer 谷歌嗅探工具安装下载 (常用)

- seebug.org 根据探测信息去seebug平台查找对应漏洞

- 御剑web指纹识别系统

- kali自带 whatweb 工具 (常用)--->记笔记

- WAF识别(wafw00f):

- 概念:

在KaliLinux中提供了一款防火墙探测工具“wafw00f”(这里的“00”是数字),该工具可以通过发送正常以及不正常甚至是包含恶意代码的HTTP请求,来探测网站是否存在防火墙,并识别该防火墙的厂商及类型。

- 如何使用:

- 1、到https://github.com/EnableSecurity/wafw00f下载下来之后记得在本机安装好py,用py执行python setup.py install 执行完后cd进行C:\wafw00f-master\wafw00f目录,执行main.py www.safedog.cn就可以了

- 云锁waf绕过

- 输入一些非法字符获取waf

- 使用burp suite抓包分析

- 概念:

- CDN识别:

- 通过ping一个不存在的二级域名获取真实ip或没有挂cdn的域名

- 通过fofa语法title标签获取真实ip

- DNS历吏记录

- 在线网站查找 https://sitereport.netcraft.com/?url=www.oldboyedu.com

- phpinfo.php 如果目标网站存在phpinfo泄露等,可以在phpinfo中的SERVER_ADDR或_SERVER[“SERVER_ADDR”]找到真实ip

- 通过国外VPS ping 访问

- 报错或搜索法

- 指纹识别:

- 信息收集之二级域名收集及查找真实ip:

- 敏感信息收集、学习网站、漏洞平台、漏洞扫描:

- Goby 网络安全资产管理工具的安装使用 (实战使用)

- 第三方扫描器的使用:

- 端口扫描器:尖刀端口扫描器的使用

- 其他扫描器的使用

- 敏感信息收集:

- web源代码泄露(7kb,破壳):

- .hg源代码泄露

- .git源代码泄露

- svn源代码泄露

- .DS_store源代码泄露

- 网站备案文件泄露:.rar .zip .7k bak tar等

- 目录探测工具7kbscan、破壳的使用 (实战使用)

- githack.py 拖取网站源代码

- 扫描器扫描svn,使用seay-svn 文件源代码泄露漏洞利用工具

- web.xml文件泄露 | 破壳web扫描器扫描敏感文件、下载压缩包

- github 源代码泄露

- google hack 语法

- 接口信息泄露

- 社工信息泄露:谷歌搜索社工库

- 邮件地址信息收集

- 网站查询漏洞平台 : 乌云镜像、漏洞银行、360补天、微步在线、漏洞盒子、教育行业漏洞报告平台、cnvd国家漏洞平台(国内漏洞命名CNVD前缀,国际CVE前缀cve.org)

- 学习网站:seebug、freebug、吾爱破解

- web源代码泄露(7kb,破壳):

- 漏洞扫描:

- 系统扫描:

- 注意事项:并发连接数、扫描线程数、弱口令扫描、扫描规则,时间,范围

- 系统扫描器:天镜(漏洞发现、生成报告比较差劲)、nessus(国外)、极光(最好用)、nmap(端口扫描,漏洞扫描比较弱)、

- nessus安装使用

- 天镜、极光视频的介绍使用

- 系统扫描:

版权声明:本文为qq_41755666原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。