CTF-Misc(base64÷4、神奇的Modbus)

一、base64÷4

1.下载附件得到一个文本文件,一串数字加字母的代码

2.根据题目选择base64加解密,没有flag。看到base64÷4,预测可能是base16,用base16加解密,也没有flag。

3.最后,观察这一串数字和字母,而且还联想到16这个数字,可能是16进制,解码16进制得flag。

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-kF3yz66g-1635172973348)(C:\Users\16069\AppData\Roaming\Typora\typora-user-images\image-20211025222607039.png)]](https://img-blog.csdnimg.cn/4b9d5428d0f54568b4e3721b80171d02.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-uwB8yGb5-1635172973349)(C:\Users\16069\AppData\Roaming\Typora\typora-user-images\image-20211025222625489.png)]](https://img-blog.csdnimg.cn/97a9aa802ada4251ab73d81498db15f9.png?x-oss-process=image/watermark,type_ZHJvaWRzYW5zZmFsbGJhY2s,shadow_50,text_Q1NETiBA6a2U5LqR6L-e5rSy,size_20,color_FFFFFF,t_70,g_se,x_16)

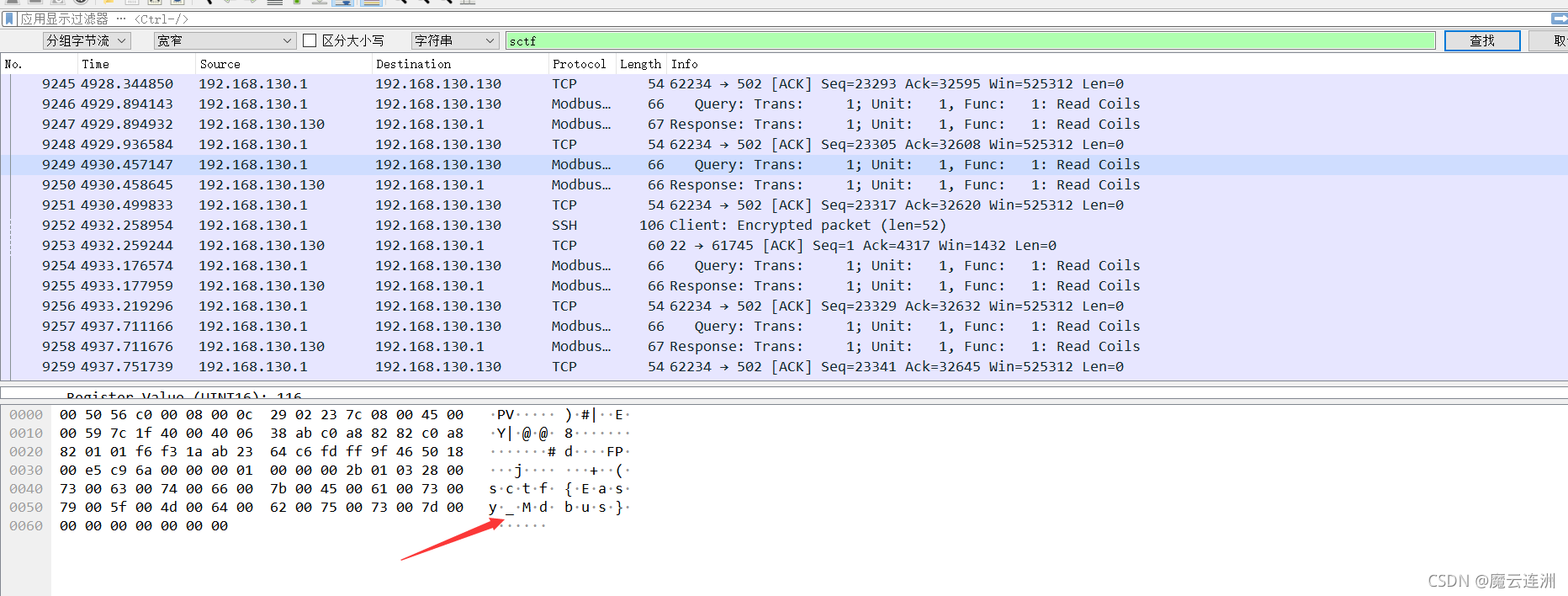

二、神奇的Modbus

1.下载附件,是一个数据包文件,直接用wireshark打开

2.以分组字节流的模式,查找字符串sctf,追踪状态

3.发现flag,sctf{Easy_Modbus}

版权声明:本文为m0_46335150原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。