一、前言

这是我第二次遇到这种病毒,第一次是两年前,当时因为公司的一台服务器映射到外网访问,而且还是弱口令,导致整个公司的服务器,全染上了?。。。当时经验缺乏,第一次遇到这种病毒,手足无措,在没有办法的情况下,重新装了一台服务器,后来发现还有好多台,重装效率太低,然后自掏腰包??(当时主要怕老板骂)找了个运维帮搞定了,然后涨了点知识。。。

这次是之前的同事在他现在公司遇到的问题,搞了好多天无果,找我帮忙看看,由于最近也比较忙,耽误了几天(2021-5-11)才帮他解决(也是抱歉了)。。。在解决的时候就想到后期可能还会有人遇到,便随手截了图,方便写个解决过程,供后来者参考!

切入正题

当我这再次听到这个病毒时,首先想到的是杀伤力不大,侮辱性极强,同时他有个特性,严重依赖开机启动和定时启动 ,严重占用cpu,cpu几乎占满,导致其他程序执行,直接挂掉。首先看一下top,命令,看看cpu有没有被沾满,如果有看一下,是哪个命令,如果是挖矿病毒,一般这个命令也是伪装过后的,这次产看产生的命令是 -bash

二、解决步骤

第一步产看定时任务

遇到这种病毒第一步就是想到去看下定时启动下有没有相应的任务,不出意外99.99% 都会在linux的cron下有了新增任务项

vi /var/spool/cron/ # 这个下面是干净的

# 再找一个

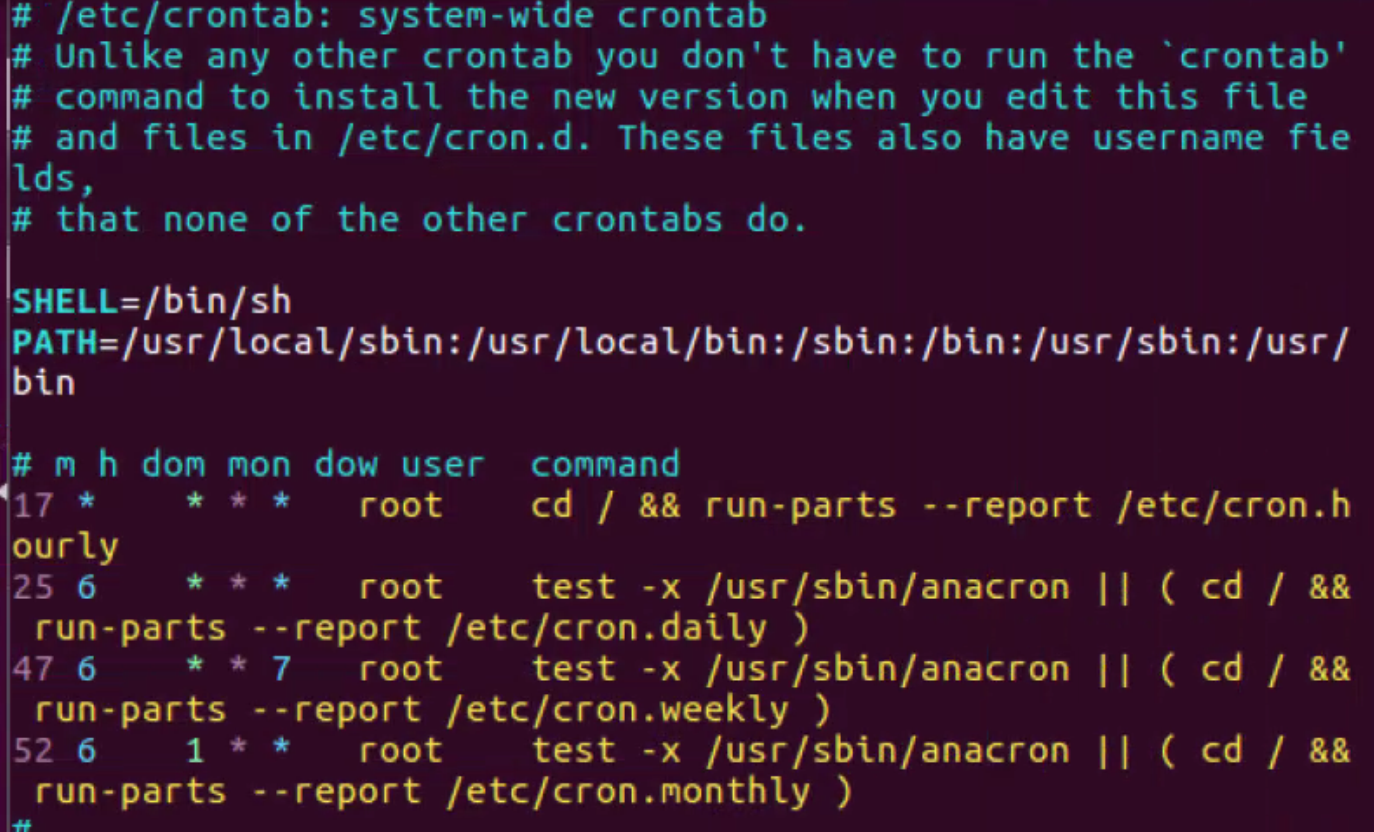

vi /etc/crontab # 找到这个文件被改过,可以看下面的内容

# 这个目录用来存放任何要执行的crontab文件或脚本。

cd /etc/cron.d/

vi /etc/crontab

第二步:顺藤摸瓜

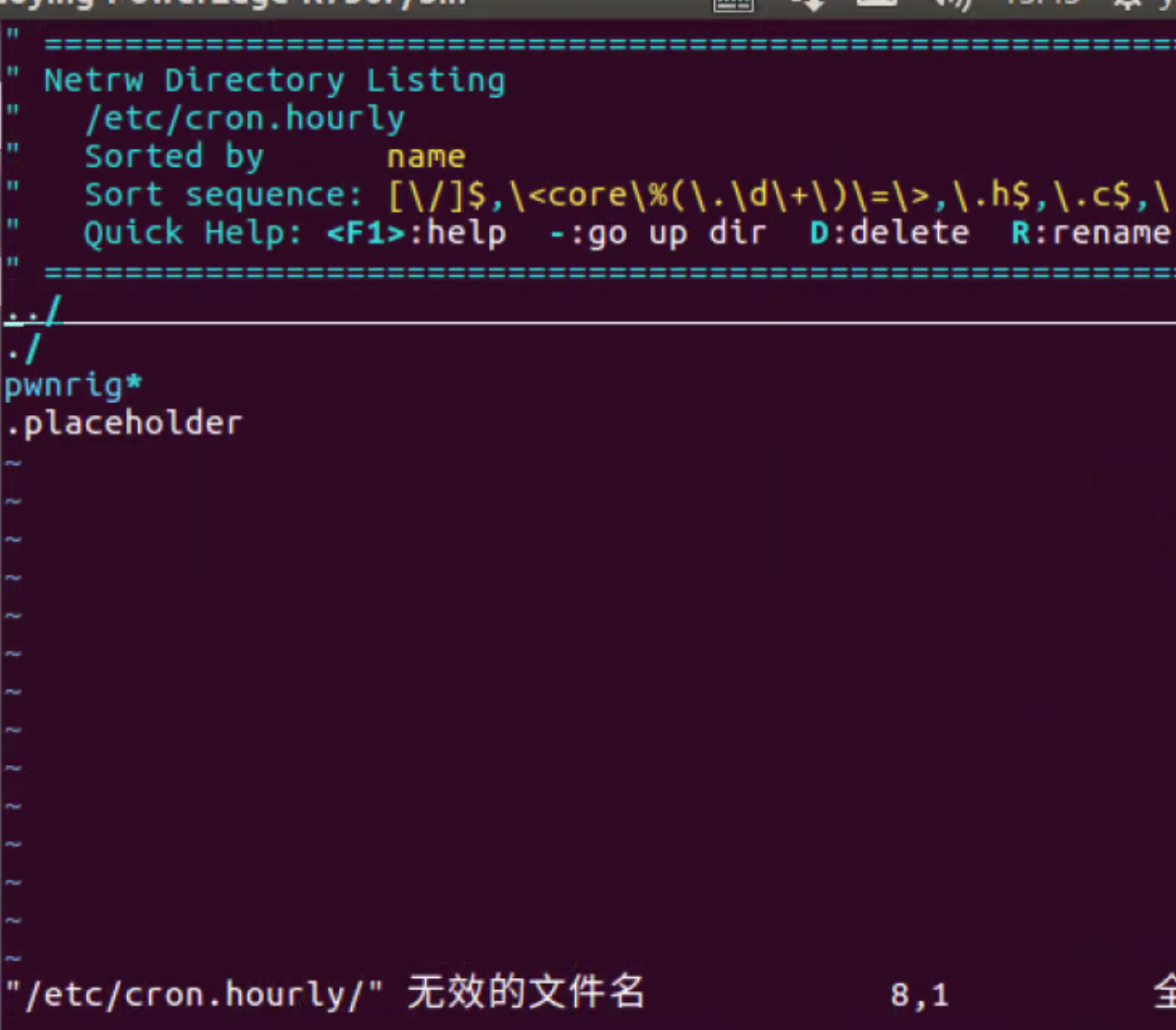

vi /etc/cron.hourly

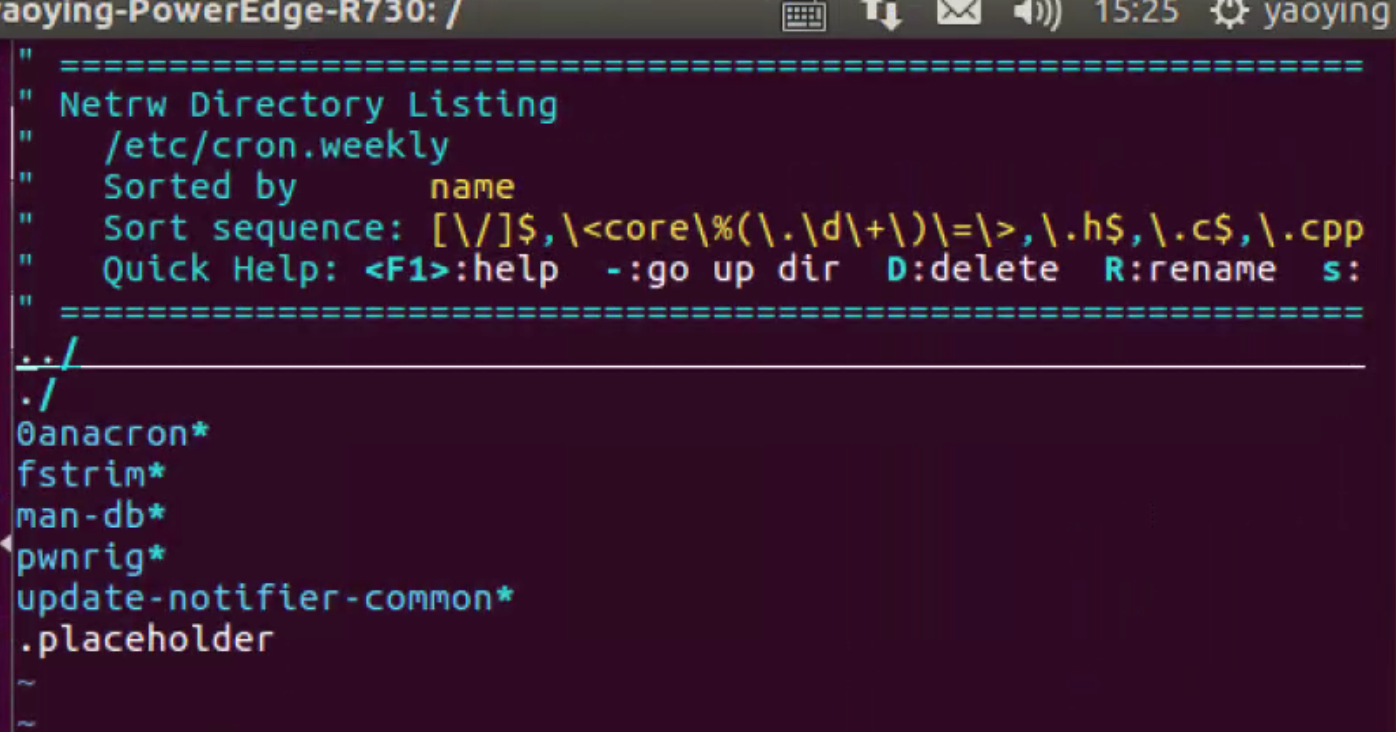

vi /etc/cron.weekly

看了这两个文件,发现都有pwnrig*,首先估计这个有问题,但这个里面文件比较多,还是都打开看一下,防止里面执行的命令放在其他地方,导致一直遗留在服务器上

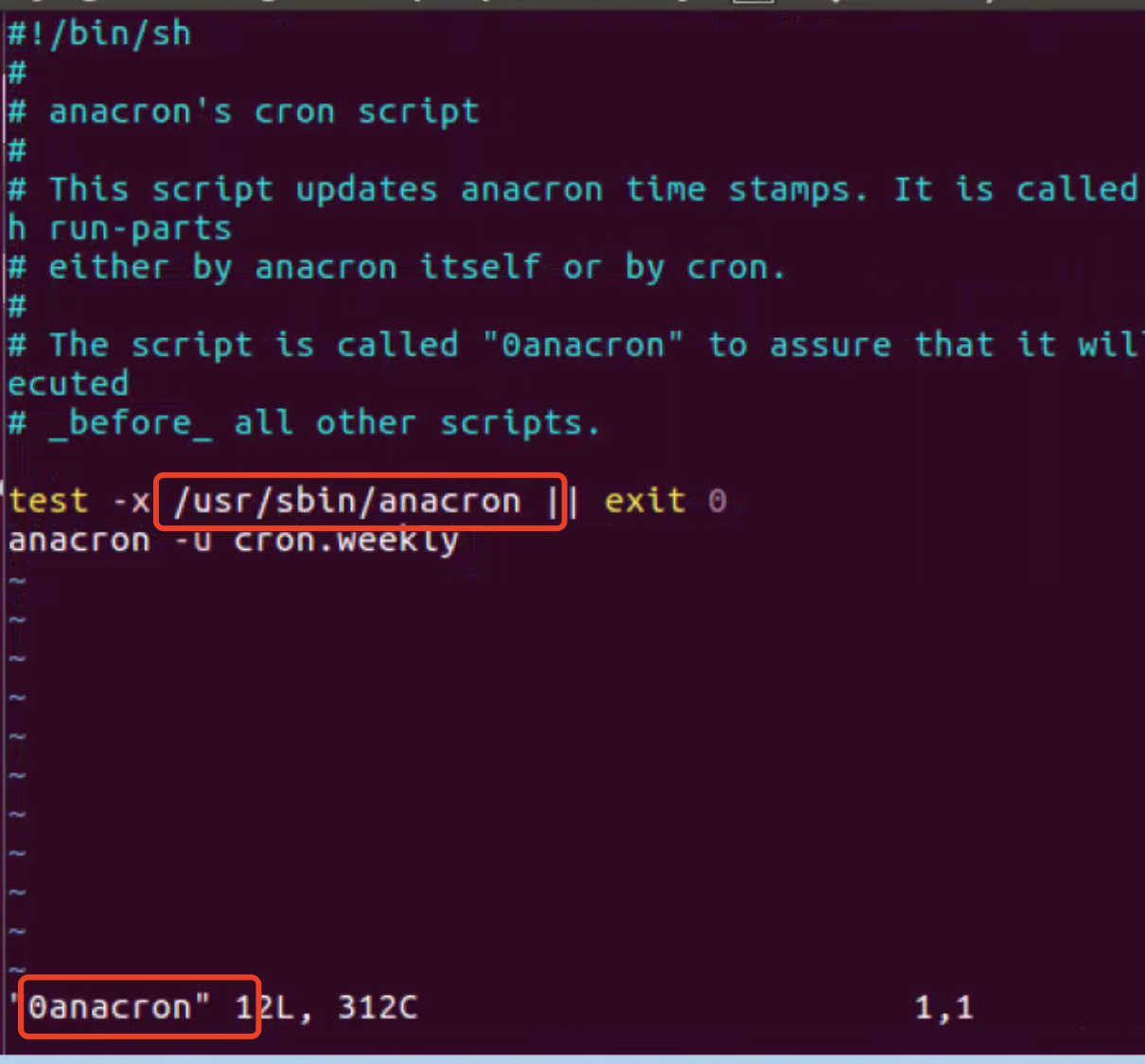

1、vi 0anacron

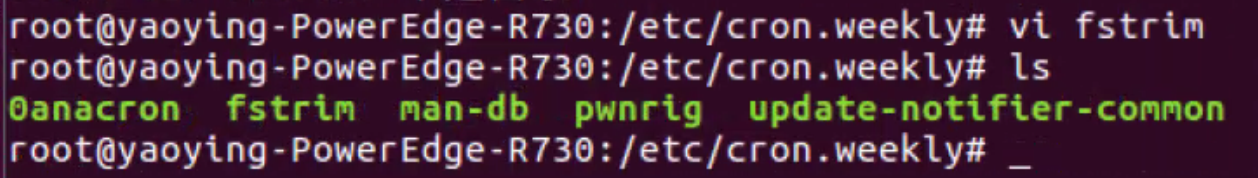

2、vi fstrim

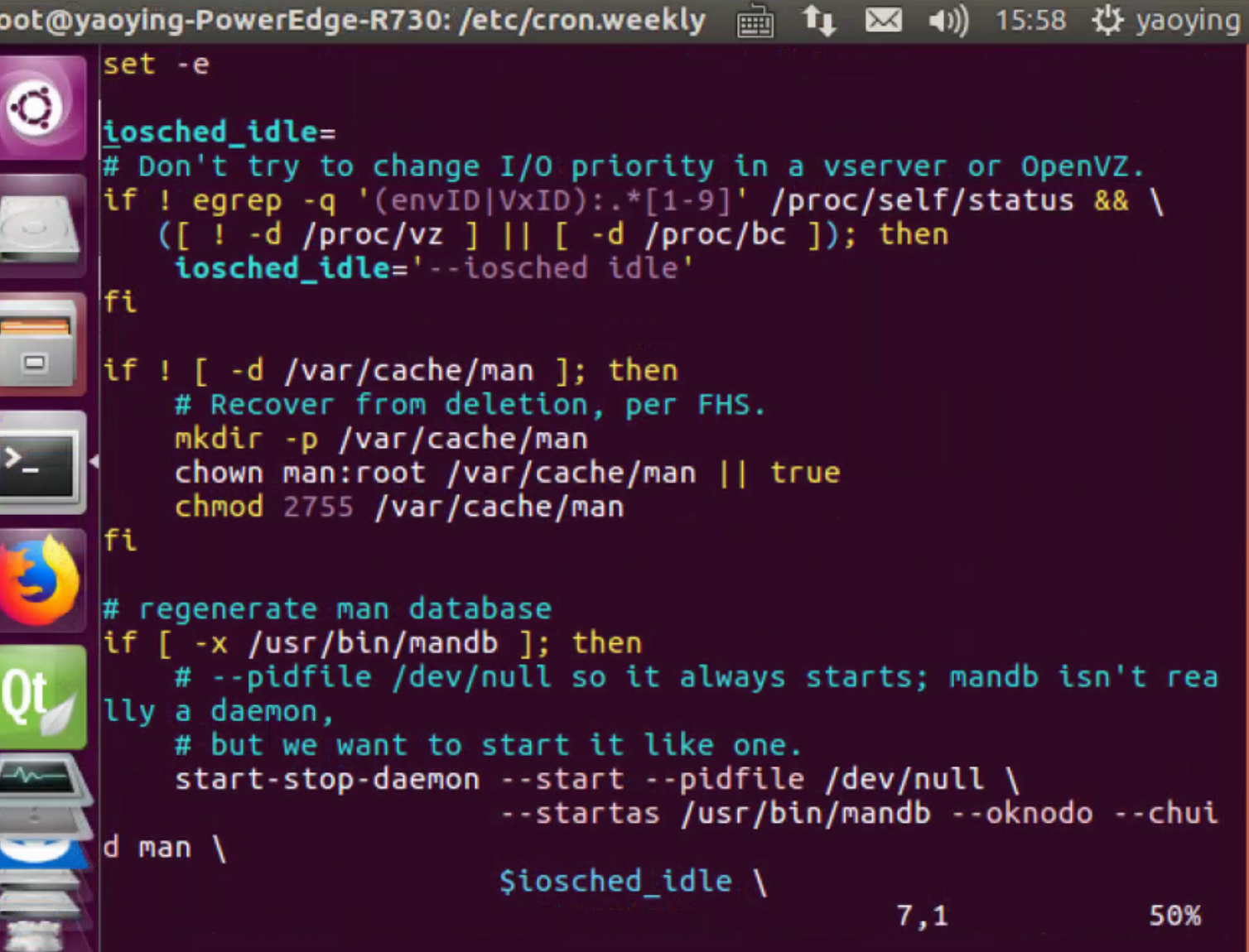

3、vi man-db

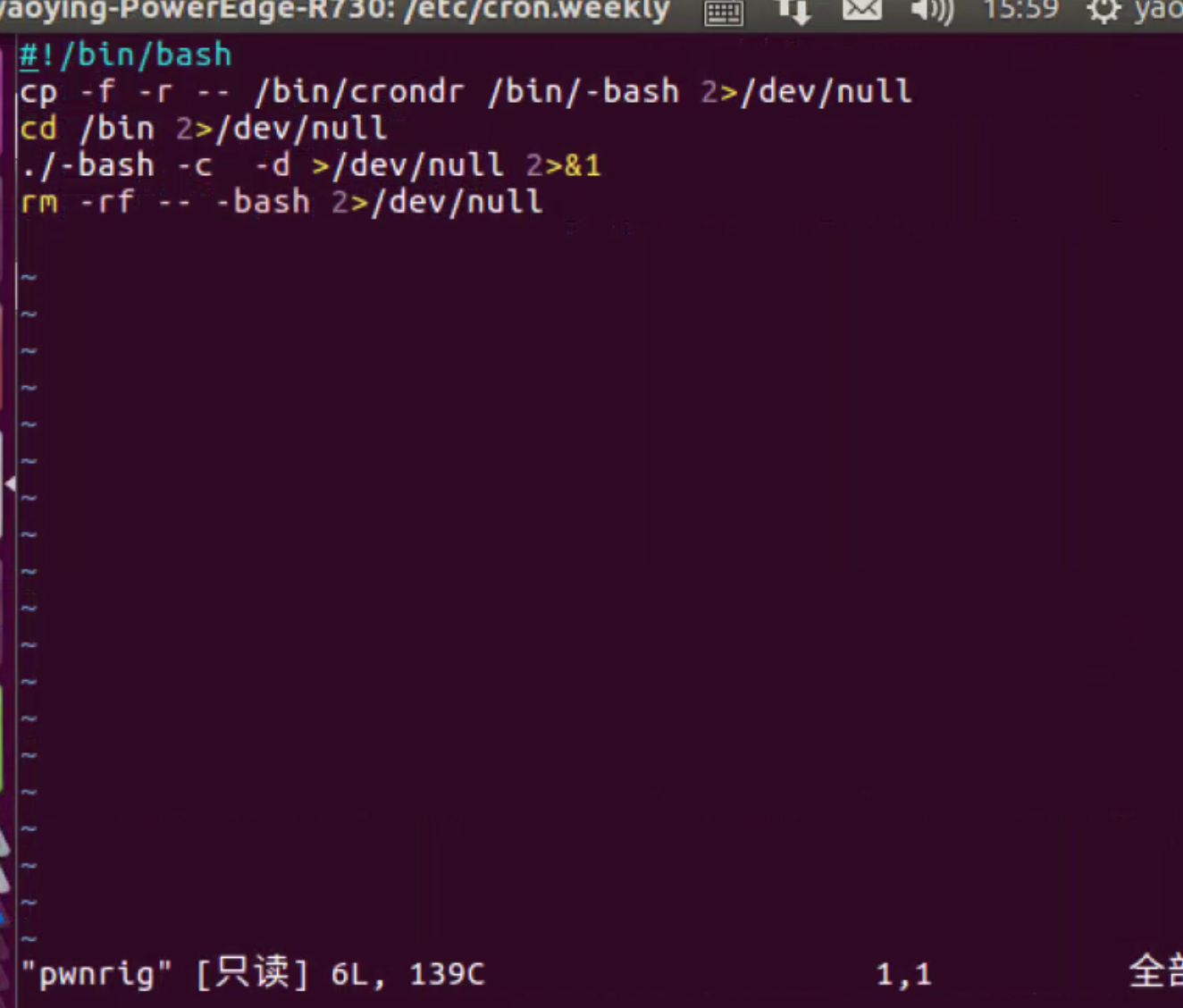

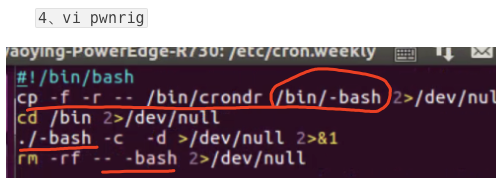

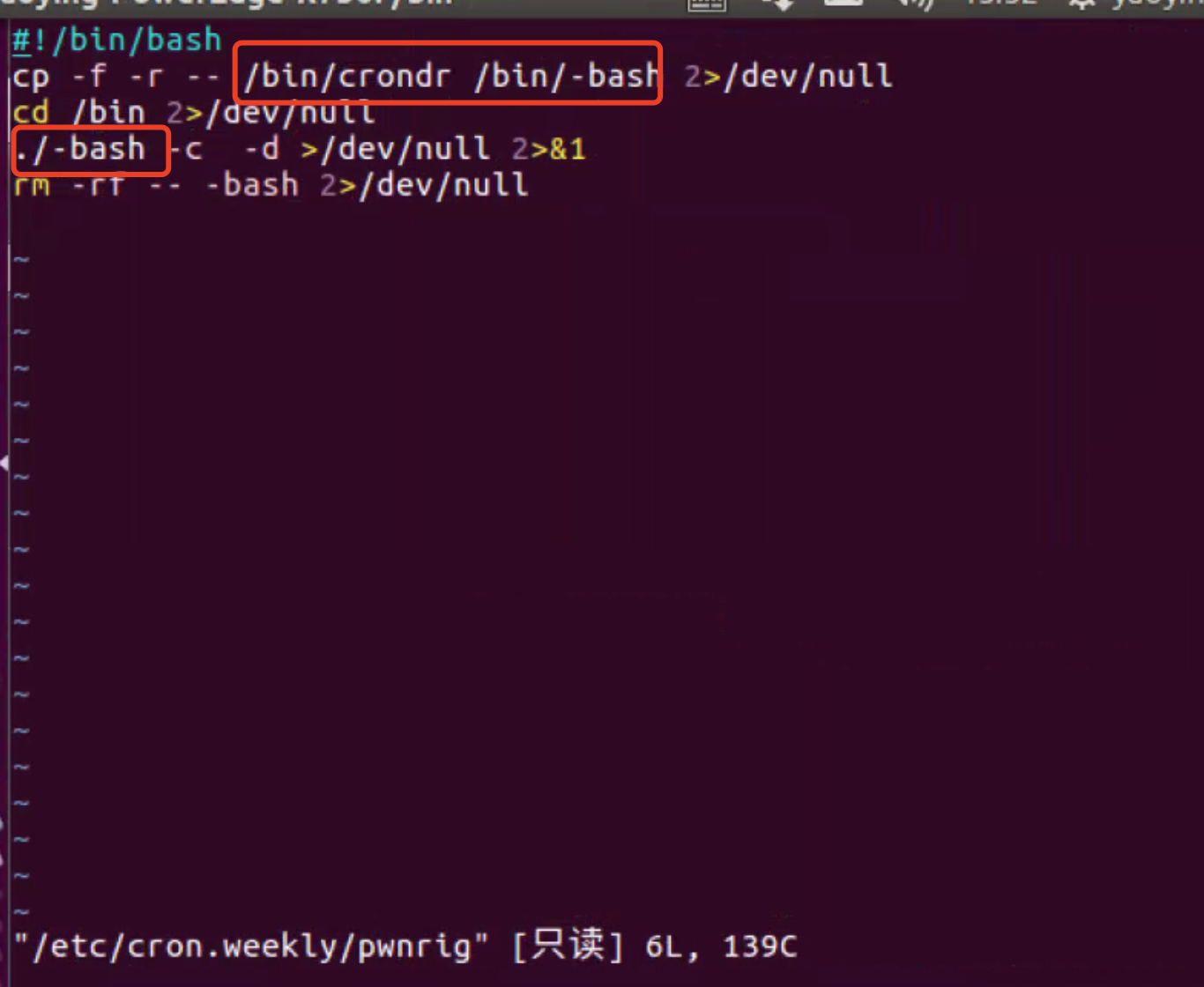

4、vi pwnrig

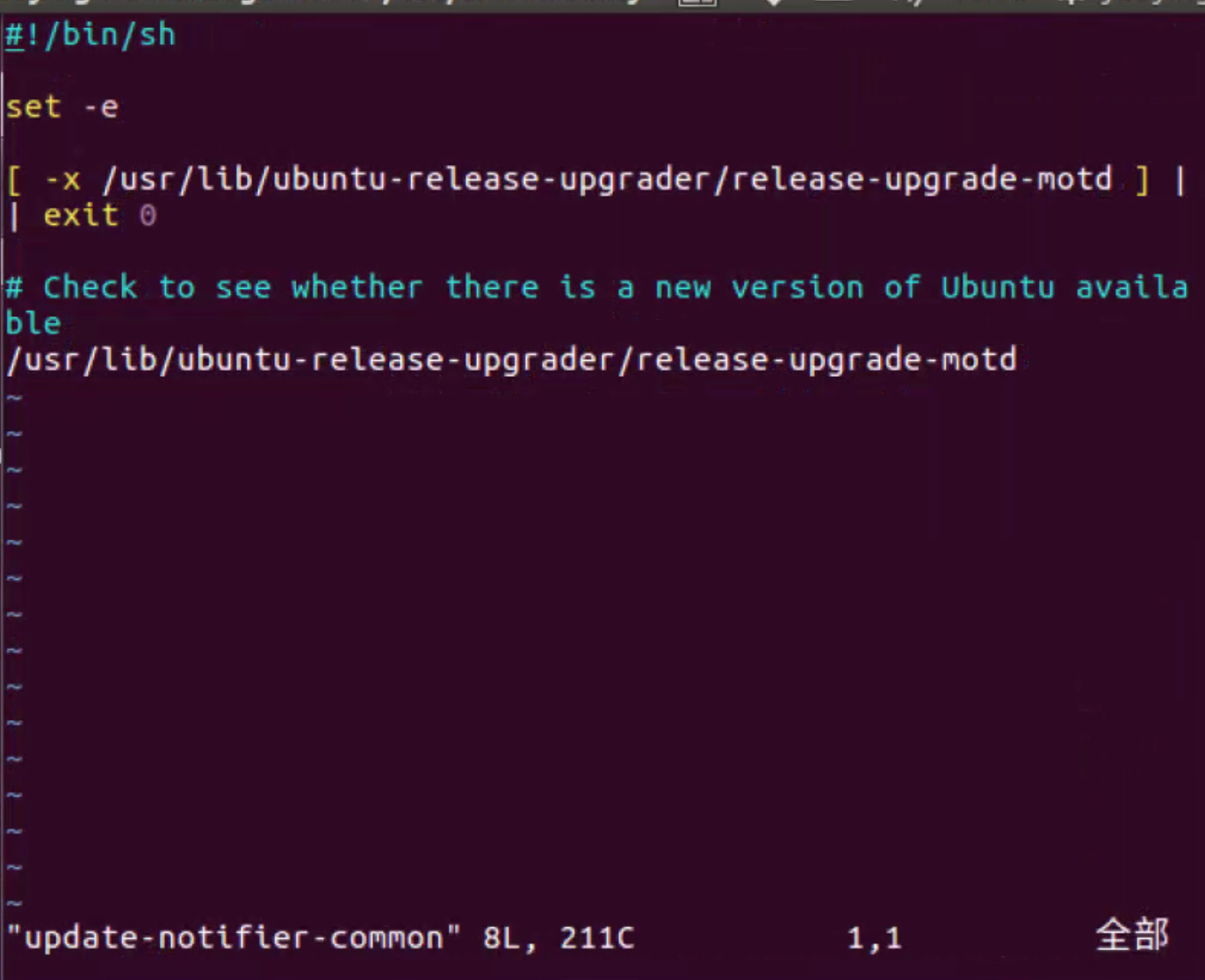

5、 vi update-notifier-common

第三步:大胆假设、小心求证

经过上面所有的文件,一个个查看,缩小范围,基本可以确定是pwnring这个脚本了,当然这个只是个入口脚本,真正的执行程序,在/bin/crondr中,可以从下面看出来

第四步:删除定时任务和病毒程序

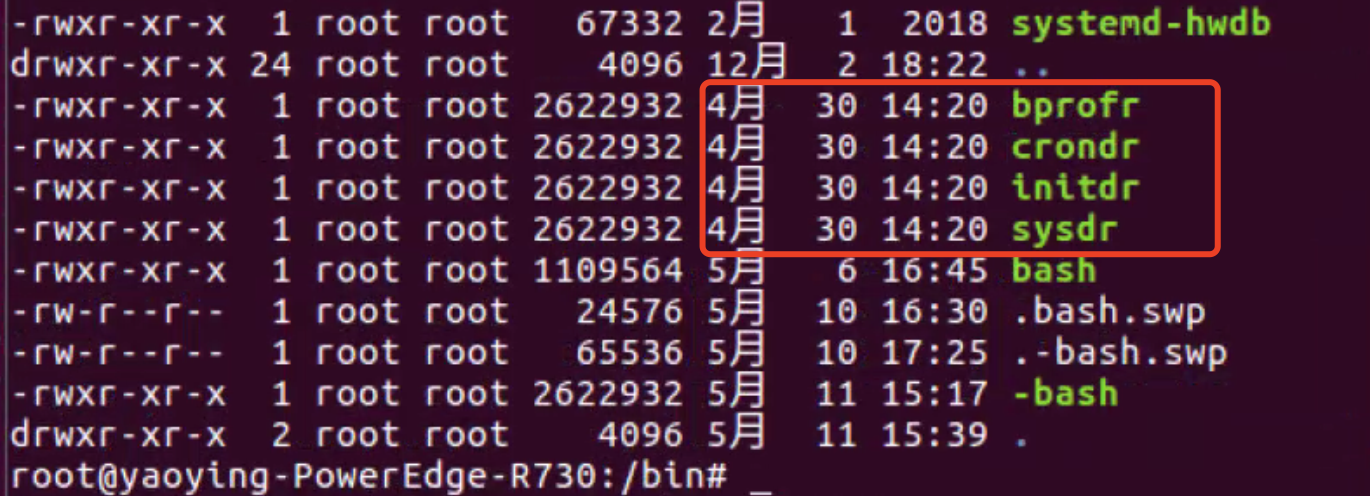

顺着这个入口脚本中的提示,进入相应的文件夹,执行 ls -lart按时间倒序排列,在最下面可以看到最近相同时间被创建的文件。

这里一般还会遇到个问题,就是找到了病毒文件,用 rm -rf 时却删不掉(注意 rm -rf 一定要小心,不要引发“血案”啊),提示不能删除,

这时需要先执行一个命令 chattr -aiu xxxx,然后就可以删除了。

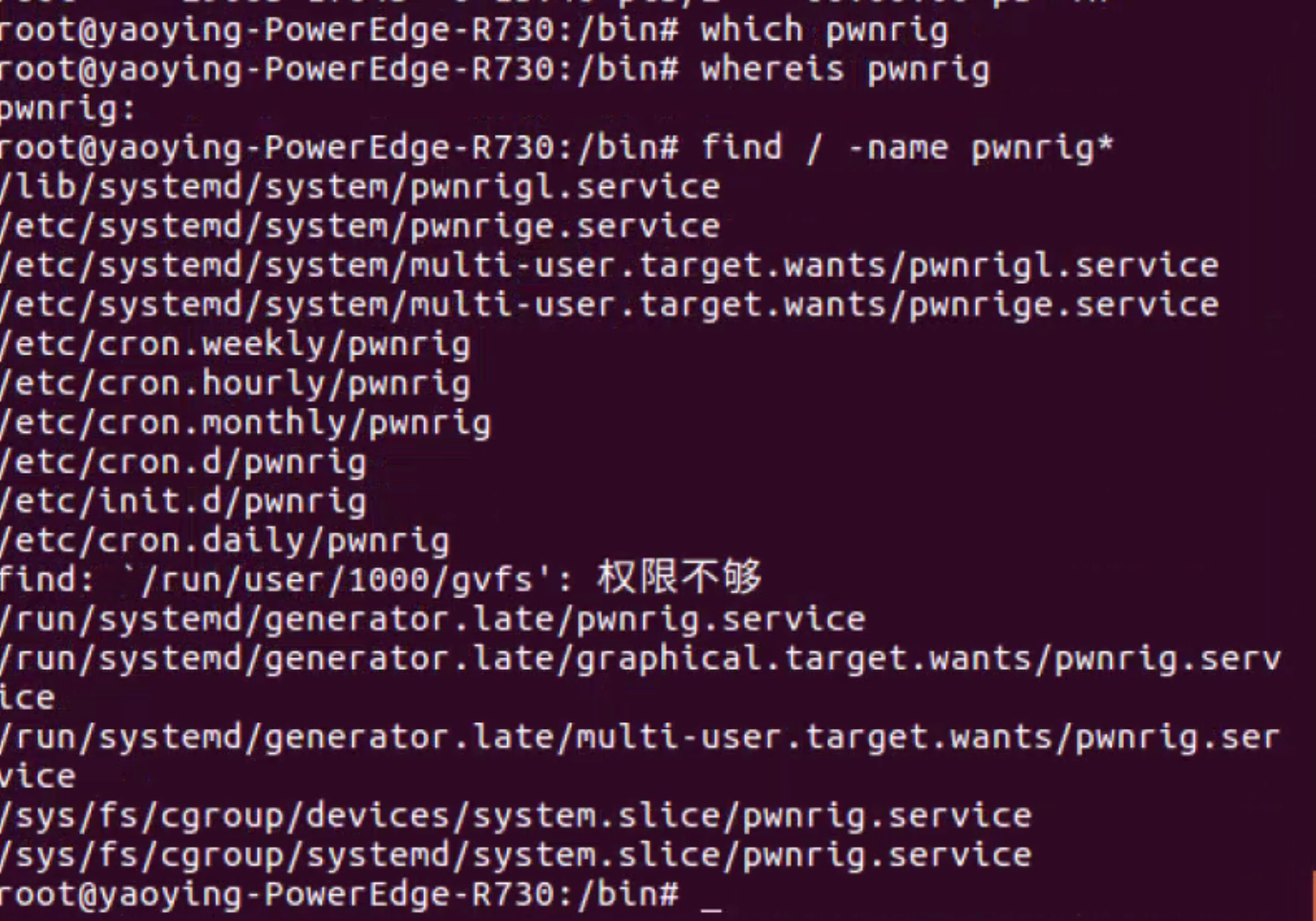

第五步: 清理开机启动

这一步容易被忽略,清理完了,不会定时重启了,然而过一段时间服务重启后,又发现了同样的问题。

这里清理时首先得找到,开机启动中的启动脚本,这里我直接用 find / -name pwnrig *来查找的,定位到好多地方,以此清理了。

三、重启验证一下

清理完,最好重启验证一下,重启是最快、最有效的验证方式!

最后:祝好人一生顺利

如果你感觉有用,请作者喝杯咖啡再走吧!