网络安全

#SQL注入

将SQL命令人为的输入到URL、表格域、或者其他动态生成的SQL查询语句的输入参数中,完成SQL攻击。

将SQL命令人为的输入到URL、表格域、或者其他动态生成的SQL查询语句的输入参数中,完成SQL攻击。

查询数据库中的敏感内容

绕过认证

添加、删除、修改数据

拒绝服务

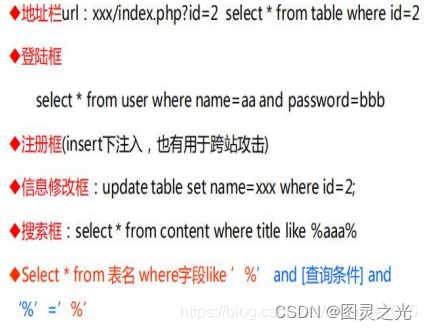

典型例子:

原URL:http://localhost/name?nameid=222

攻击SQL注入:http://localhost/name?nameid=‘’or1=1

注入点一般存在以下几个地方:

版权声明:本文为weixin_44419929原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。