一、基本概念

ACL:Access List 访问控制列表,在路由器流量进或出的接口上,先对流量进行匹配,之后产生动作—允许/拒绝

ACL作用:

- 访问控制

- 抓取感兴趣流量

匹配规则

- 至上而下逐一匹配,上条匹配按上条执行,不在查看下条;

- cisco默认末尾隐含拒绝所有,华为默认末尾允许所有;

- 一个借口的同一方向,只能调用一个ACL。

ACL分类

标准ACL(2000-2999):只能匹配源IP地址;

扩展ACL(3000-3999):可以匹配源IP、目标IP、目标端口、协议号;

基于MAC地址的acl(4000-4999)

标准写法:

[Huawei]acl 2000

//拒绝一段地址

[Huawei-acl-basic-2000]rule deny source 172.16.1.0 0.0.0.255

//拒绝一个主机

[Huawei-acl-basic-2000]rule deny source 172.16.2.1 0

//默认步调为5递增,可以利用该序号来插入条目

[Huawei-acl-basic-2000]rule 4 permit source 192.168.1.1 0

扩展写法:

[Huawei]acl 3000

[Huawei-acl-adv-3000]rule deny ip source 192.168.1.1 0 destination 192.168.2.1 0 //拒绝主机到主机

[Huawei-acl-adv-3000]rule deny tcp source 192.168.1.0 0.0.0.255 destination 192.168.2.1 0 destination-port eq 23 //拒绝一段地址到一个主机的tcp23端口---Telnet行为

ACL现在路由器上编辑,然后在对应的接口调用,注意方向;

[Huawei-GigabitEthernet0/0/0]traffic-filter ?

inbound Apply ACL to the inbound direction of the interface //入方向

outbound Apply ACL to the outbound direction of the interface //出方向

[Huawei-GigabitEthernet0/0/0]traffic-filter inbound acl 2000

其他配置:

[Huawei]display current-configuration //查看当前配置

[Huawei-acl-basic-2000]undo rule 5 //可以基于编号添加和删除

切记

标准ACL仅关注数据包中的源ip地址,因此调用时应该尽量的靠近目标,来避免误删;

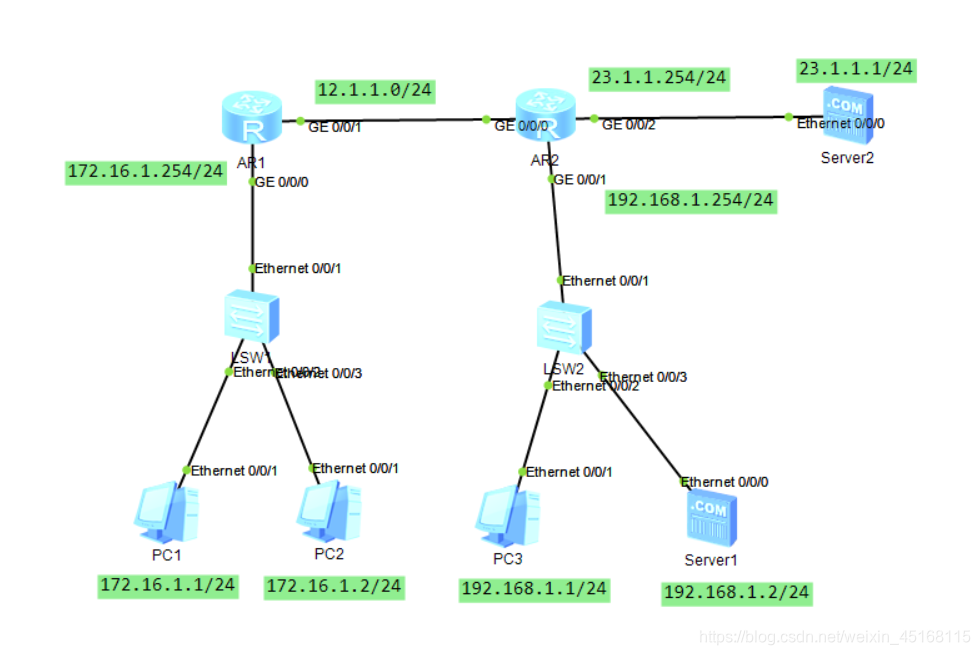

二、ACL实验

实验1:拒绝PC1访问192.168.1.0网段

//创建标准ACL表抓取PC1 172.16.1.1 的流量

[r2]acl 2000

[r2-acl-basic-2000]rule deny source 172.16.1.1 0

//在R2的G0/0/1口出方向监听此策略

[r2]int GigabitEthernet 0/0/1

[r2-GigabitEthernet0/0/1]traffic-filter outbound acl 2000

实验2:拒绝pc1 ping server 2,但允许Http协议访问server 2

// ping属于ICMP协议

[r1]acl 3000

[r1-acl-adv-3000]rule deny icmp source 172.16.1.1 0 destination 23.1.1.1 0 //拒绝PC1 ping server 2 ,但允许http和其他协议访问

[r1]int g0/0/0

[r1-GigabitEthernet0/0/0]traffic-filter inbound acl 3000 //在g0/0/2接口的出方向监听

实验3:拒绝源地址 192.168.1.1 telnet 访问23.1.1.1

//Telnet配置完成

[r2]acl 3000

[r2-acl-adv-3001]rule deny tcp source 192.168.1.1 0 destination 23.1.1.1 0 destination-port eq telnet

[r2-GigabitEthernet0/0/2]traffic-filter inbound acl 3000

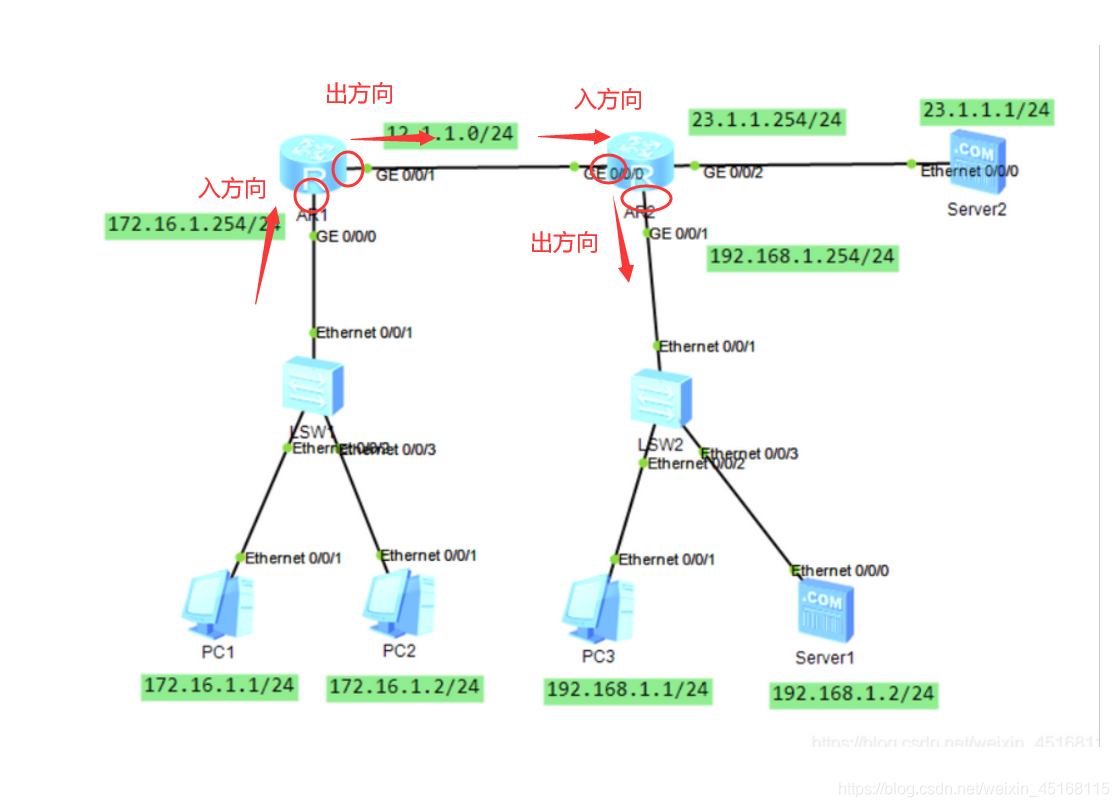

关于在哪配置问题

如上图所示,如果拒绝PC1访问PC3,理论上可以在上面四个接口上进行配置。

但由于标准acl只关注从哪来的流量而不关注这个流量去哪,所以最好是在R2的g0/0/1口进行拦截,把影响范围降到最低,如果在其他口则会影响到更多的路由器。

扩展acl更精确,可以直接识别PC1到PC3的流量,越早kill掉越好,所以最好在R1的g0/0/0口拦截,如果在别的接口拦截,虽然最后也会kill掉,但会给它经过的路由器造成工作负荷。

版权声明:本文为weixin_45168115原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。