目录

一、靶场环境

1.1、平台:

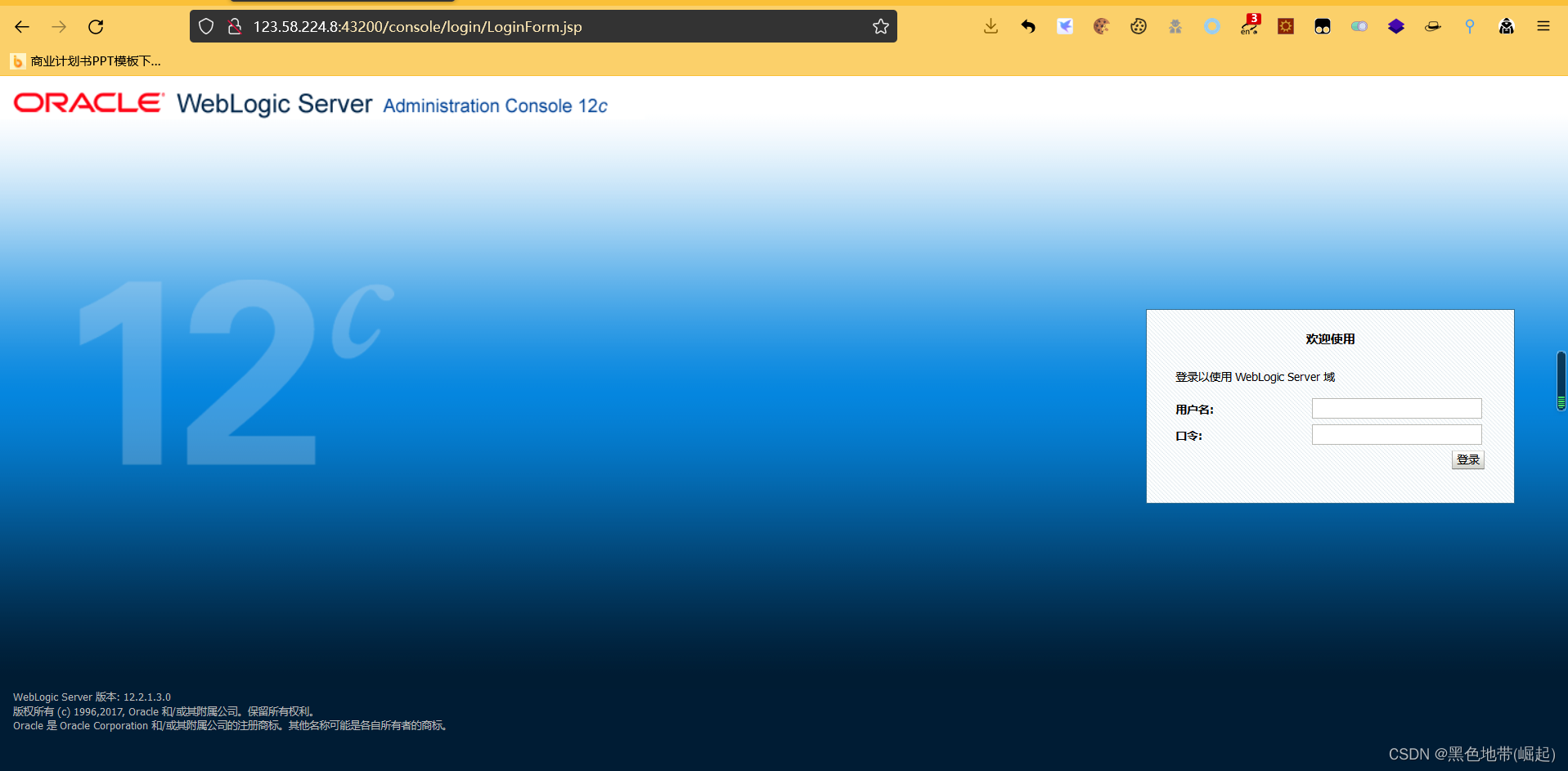

123.58.224.8:43200

访问http://ip:port/console后跳转到登陆页面

(可能要多等一会)

1.2、知识:

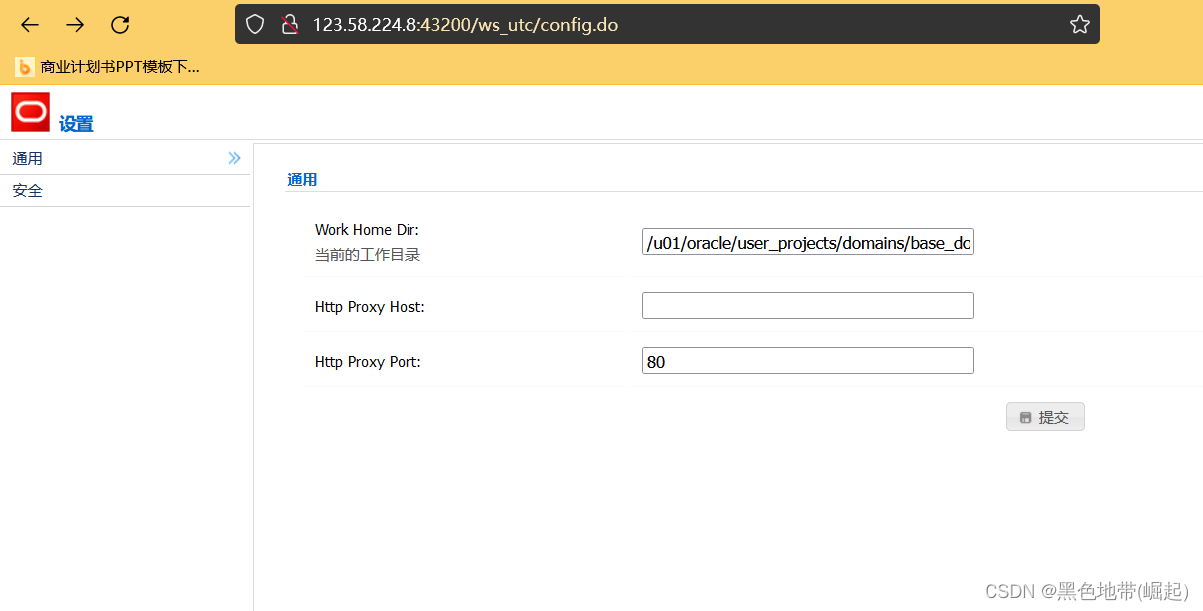

1、Web 服务测试页开启(此题/ws_utc/config.do)

在base_domain的配置中的,高级中开启“启用 Web 服务测试页”选项

2、工作目录(Work Home Dir)

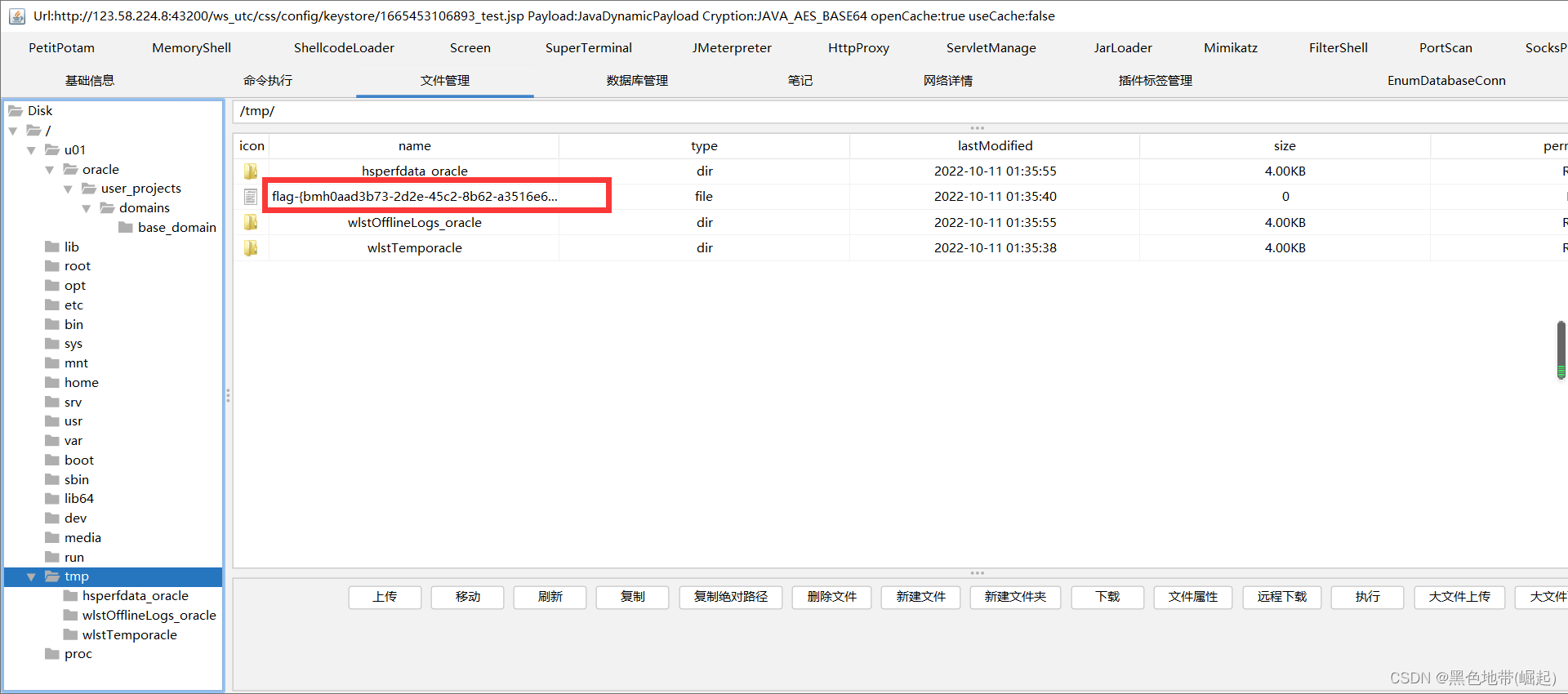

改为访问无需权限的,方便上传后门并进行连接,此题将目录设置为 ws_utc 应用的静态文件css目录

1.3、描述:

属于是配置文件上传了

二、漏洞验证

2.1、分析:

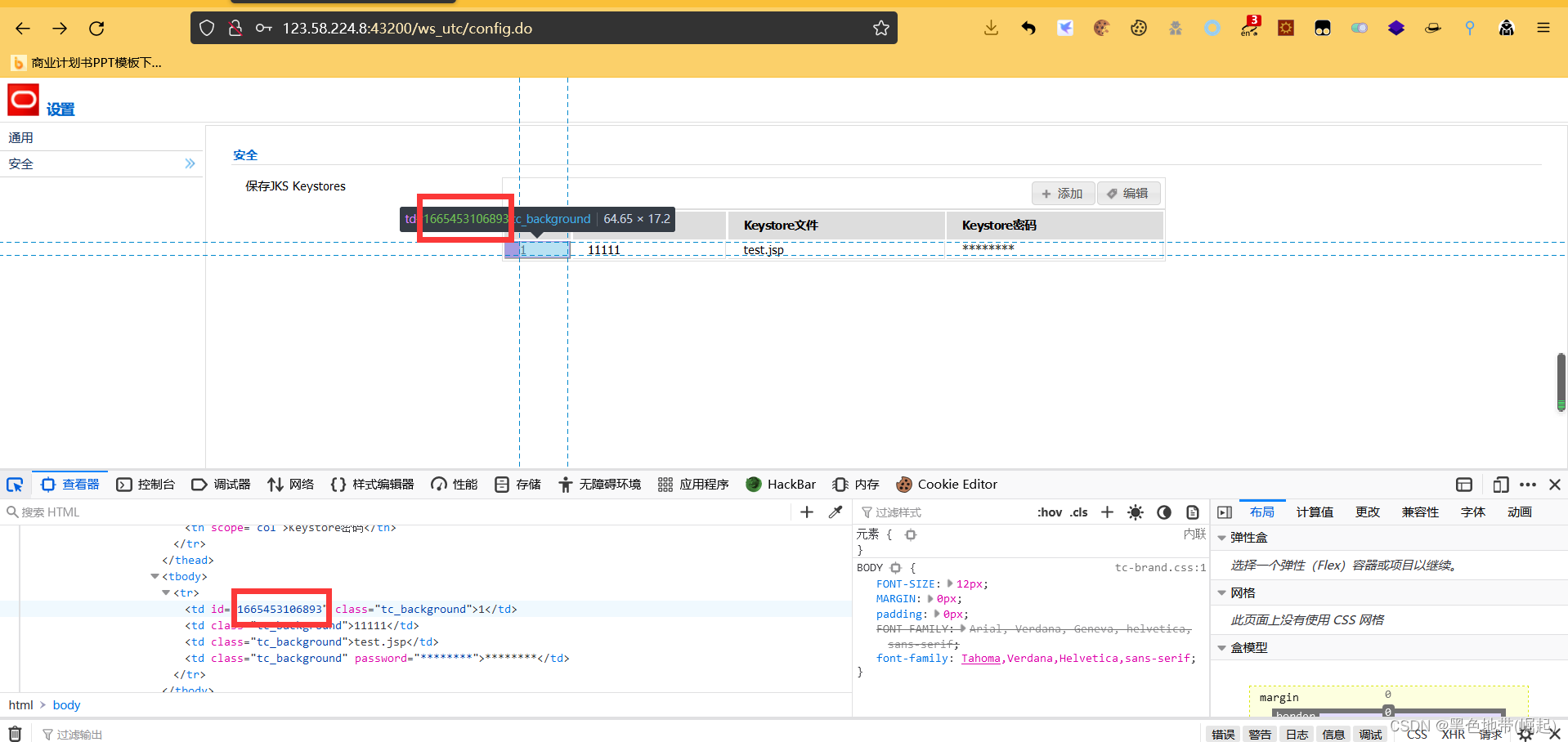

访问http://ip:port/ws_utc/config.do

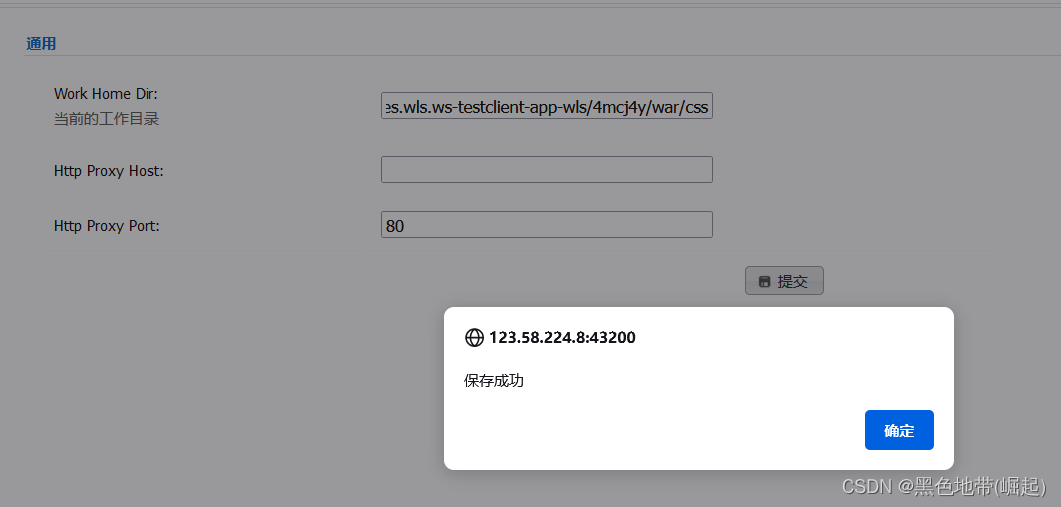

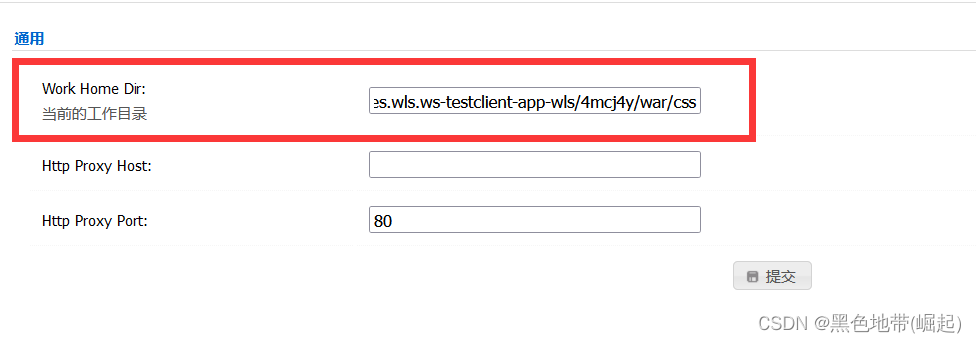

设置Work Home Dir为

/u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css

点击 安全 ---> 添加 --->随便填写一下---->再上传jsp

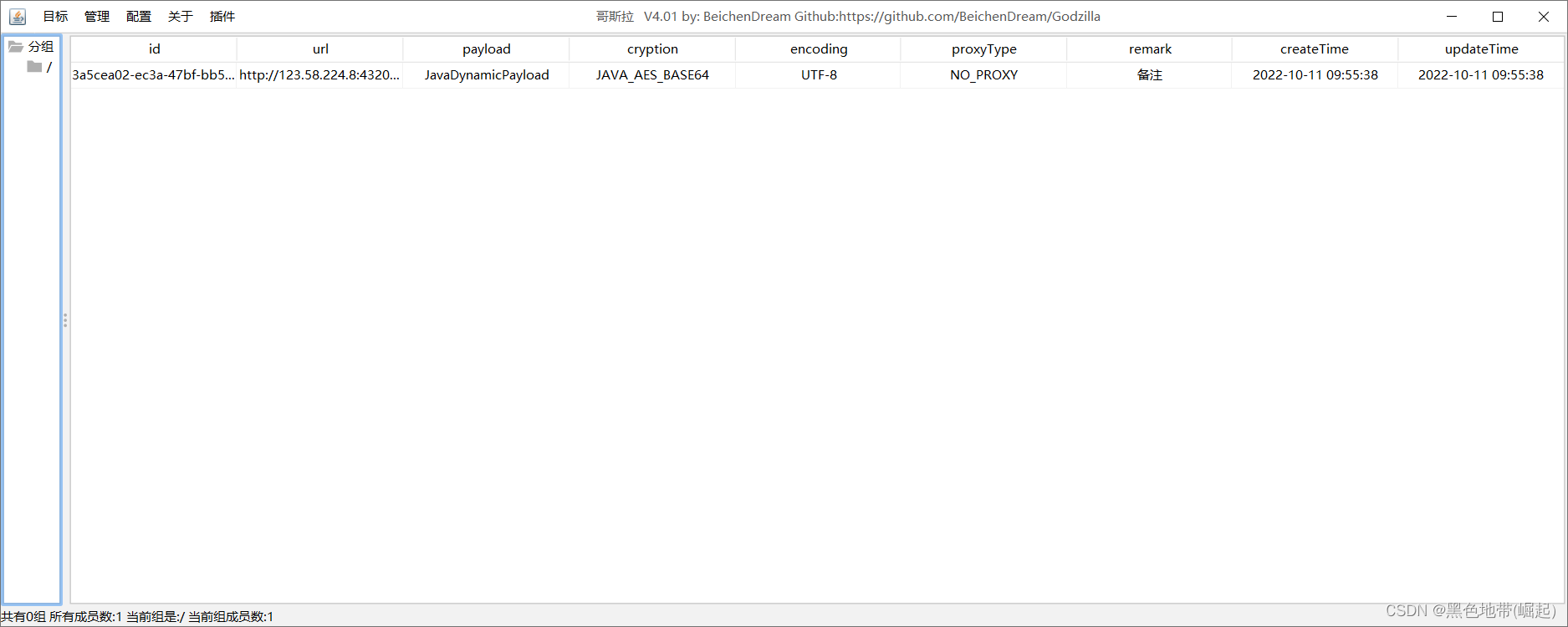

(我的jsp是使用哥斯拉生成的)

【后门工具】哥斯拉,YYDS#

https://blog.csdn.net/qq_53079406/article/details/127224240?spm=1001.2014.3001.5502

keystore

1665454084892

路径就为

http://123.58.224.8:59530/ws_utc/css/config/keystore/1665454084892_test.jsp

2.4、解题:

版权声明:本文为qq_53079406原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。