9、应用层安全协议

① S- HTTP

安全的超文本传输协议 (S-HTTP) 是一个面向报文的安全通信协议,是 HTTP 协议的扩展,其设计目的是保证商业贸易信息的传输安全,促进电子商务的发展。TCP 80端口。

② PGP

一个电子邮件加密软件。

PGP提供两种服务:数据加密和数字签名。数据 加密机制可以应用于本地存储的文件 ,也可以应用千网络上传输的电子邮件 。数字签名机制用于数据源身份认证和报文完整性验证 。

PGP 使用 RSA 公钥证书进行身份认证 ,使用 IDEA (128 位密钥)进行数据加密,使用 MD5 进行数 据完整性验证。

③ S/MIME

是 RSA 数据安全公司开发的软件。

S/MIME 提供的安全服务有报文完整性验证、数字签名和数据加密 。

④ SET

安全的电子交易(SET)是一个安全协议和报文格式的集合。

SET提供以下 3种服务。

(1) 在交易涉及的各方之间提供安全信道。

(2) 使用 X.509 数字证书实现安全的电子交易。

(3) 保证信息的机密性。

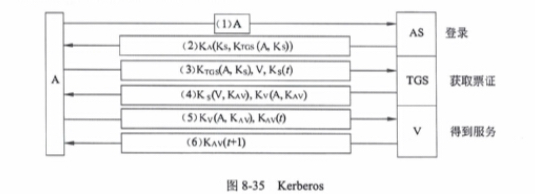

⑤ Kerberos

Kerberos 是一项认证服务 。

可以防止偷听和重放攻击,保护数据的完整性。Kerberos 的安全机制如下 :

• AS:认证服务器,是为用户发放TGT的服务器。

• TGS: 票证授予服务器,负责发放访问应用服务器时需要的票证。

认证服务器和票据授予服务器组成密钥分发中心 (KDC) 。

• V: 用户请求访问的应用服务器。

• TGT : 用户向 TGS 证明自己身份的初始票据。

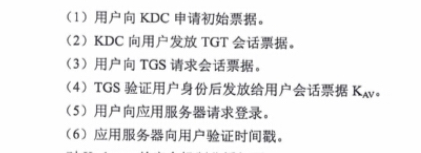

认证过程:

10、防火墙

① 防火墙的基本概念

Internet 防火墙的作用是防止 Internet 上的不安全因素蔓延到企业或组织的内部网。

从狭义上说,防火墙是指安装了防火墙软件的主机或路由器系统;从广义上说,防火墙还包括整个网络的安全策略和安全行为。

防火墙的定义

• 所有的从外部到内部或从内部到外部的通信都必须经过它。

• 只有内部访问策略授权的通信才能被允许通过。

• 系统本身具有很强的可靠性。

② 防火墙的功能和拓扑结构

⑴防火墙的基本功能:访问控制功能、内容控制功能、全面的日志功能、集中管理功能和自身的安全功能、认证服务、网络地址和拓扑结构的隐藏、

防火墙的失效模式应该是“失效一安全”型,即一旦防火墙失效、崩溃或重启,则必须立即阻断内部网络与外部网络的联系,保护内部网络安全。

另外防火墙还可支持其他功能:流量控制、NAT、VPN。

⑵防火墙的类型:

过滤路由器:在传统路由器中增加分组过滤功能就形成了最简单的防火墙。

双宿网关:这种防火墙由具有两个网络接口主机系统构成 。双宿主机内外的网络均可与双宿主机实施通信,但不可直接通信。(失效-安全型)

过滤式主机网关:防火墙由过滤路由器和运行网关软件的主机(代理服务器)组成。

过滤式子网:这种防火墙将单台主机的功能分散到多个主机组的子网中实现。

悬挂式结构:与过滤式子网的主要区别是作为代 理服务器的主机网关位为边界网络中,另外还增加了内部过滤路由器进一步保障内部网络的安 全。

⑶防火墙的工作模式:

路由模式:以第三层对外接,接口具有IP。

透明模式:以第二层对外接,接口无具IP。

混合模式:既有路由模式,又有透明模式。

11、计算机病毒及防护

① 计算机病毒的特征

病毒,是指一段可执行的程序代码,通过对其他程序进行修改。

经典的病毒四阶段:潜伏阶段、繁殖阶段、触发阶段、执行阶段。

② 病毒的分类和命名规则

1)系统病毒:其前缀为 Win32、PE、Win95、W32、W95 等。

该病毒一般感染 Windows 操作系统的 exe 和 dll 文件,并通过这些文件进行传播。

2)蠕虫病毒:前缀是 Worm。

这种病毒的特性是通过网络或者系统漏洞进行传播,大部分蠕虫病毒都有向外发送带毒邮件、阻塞网络的特性 。

3)木马病毒和黑客病毒:木马病毒的前缀为Trojan, 黑客病毒的前缀为 Hack。

木马病毒的特征是通过网络或系统漏洞进入用户系统并隐藏起来,然后向外界泄露用户的解密信息;而黑客病毒有一个可视的界面,能对用户的计算机进行远程控制。木马和黑客病毒往往是成对出现的,即木马病毒负责侵入用户计算机,而黑客病毒则通过木马病毒进行远程控制。

4)脚步病毒:其前缀是 Script。 脚本病毒的共同特性是使用脚本语言编写,通过网页进行传播,如红色代码 Script.Redlof。脚本病毒还可能有前缀 VBS、 JS (表明是用何种脚步所写),如欢乐时光病毒 (VBS.Happytime)、十四日病毒 (Js.Fortnight.c.s) 等。

5)宏病毒:宏病毒 的前缀是 Macro, 第二前缀是Word、Word97、 Excel、 Excel97 等。也是一种脚步病毒。

宏病毒是一种寄存在文档或文档模板的宏中的计算机病毒。一旦打开这样的 文档,其中的宏就会被执行,于是宏病毒就会被激活。

6)后门病毒:其前缀是 Backdoor。

这类病毒的共同特性是通过网络传播,给系统开后门,给用户的计算机带来安全隐患。

7)病毒种植程序:这类病毒的共同特征是运行时会释放出一个或几个新的病毒,存放在系统目录下,并由释放出来的新病毒产生破坏作用。例如冰河播种者 Dropper.BingHe2.2C、 MSN 射手病毒 Dropper.Worm.Smibag 等。

8)破坏性程序病毒:其前缀是 Harm。

这类病毒的共同特性是本身具有好看的图标来诱

惑用户点击。当用户点击这类病毒时,病毒便会对用户的计算机产生破坏。

9)玩笑病毒:其前缀是 Joke, 也称恶作剧病毒。这类病毒的共同特征是具有好看的图标来诱惑用户点击。当用户点击这类病毒文件时,病毒会呈现出各种破坏性画面来吓唬用户,其实病毒并没有对计算机进行任何破坏。

10)捆绑机病毒:其前缀是 Binder。

这类病毒的共同特征是病毒作者使用特定的捆绑程序将病毒与一些应用程序(如 QQ、 IE 等)捆绑起来,表面上看是一个正常文件。当用户运行

捆绑了病毒的程序时,表面上运行的是应用程序,实际上隐藏地运行了捆绑在一起的病毒,从而给用户造成危害。

另外,DOS病毒会对主机或服务器攻击;Exploit病毒会通过溢出系统漏洞来传播自身,或者其本身就是一个用于 Hacking 的溢出工具; HackTool 是一种黑客工具,也许它本身并不破坏用户的机器,但是会被别人利用 , 劫待用户去破坏其他人。

③ 计算机病毒防护

反病毒技术:类属解密(GD)、数字免疫系统。

预防攻击:安装杀毒软件安、硬件防火墙和UTM统一威胁安全管理设备,合理设置安全策略,制定应急预案等。

12、IDS 和 IPS

① 入侵检测系统(IDS)

1)IDS的概述

防火墙之后的第二道安全保障。通过从计算机系统或网络中的若干关键点收集网络的安全日志、用户的行为、网络数据包和审计记录等信息并对其进行分析,从中检查是否有违反安全策略的行为和遭到入侵攻击的迹象,入侵检测系统根据检测结果,自动做出响应(警报)。

IDS 的主要功能包括对用户和系统行为的监测与分析、系统安全漏洞的检查和扫描、重要文件的完整性评估、已知攻击行为的识别、异常行为模 式的统计分析、操作系统的审计跟踪,以及违反安全策略的用户行为的检测等。

入侵检测通过实时地监控入侵事件,在造成统损坏或数据丢失之前阻止入侵者进一步的行动,使系统能尽可能的保持正常工作。

2)IDS的部署

IDS是一个个监听设备,无须跨接在任何链路上,不产生任何网络流量便可以工作。因此,对 IDS 部署的唯一要求是应当挂接在所关注流量必须流经的链路上。

因此一般选择在尽可能靠近攻击源,或者尽可能接近受保护资源的地方, 这些位置通常是 :

• 服务器区域的交换机上。

• Internet 接入路由器之后的第一台交换机上。 • 重点保护网段的局域网交换机上。

② 入侵防御系统(IPS)

IPS 是在入侵检测系统 (IDS) 的基础之上发展起来 的,它不仅具有入侵检测系统检测攻击行为的能力,而且具有防火墙拦截攻击并且阻断攻击的功能。

但是 IPS 并不是 IDS 的功能与防火墙功能的简单组合,IPS 在攻击响应上采取的是主动的全面的深层次的防御。

1)IDS和IPS的区别

• 部署位置不同:IDS是并联接;IPS则是串联接。

• 入侵响应能力的不同:IDS是对网络中的入侵行为,发出入侵警报,被动。IPS是当检测到入侵行为,则主动进行防御,阻断攻击会话、ICMP不可达 等防御行为。