部署环境

提供镜像文件后,直接用虚拟机打开即可,kali攻击机用VMware打开即可,靶机用vbox打开即可

此次靶场是针对Log4j2漏洞复现的一个靶场,大家可以直接上手操作一遍

靶机ip地址:(桥接自动获取ip)

目标: user.txt和root.txt

信息收集

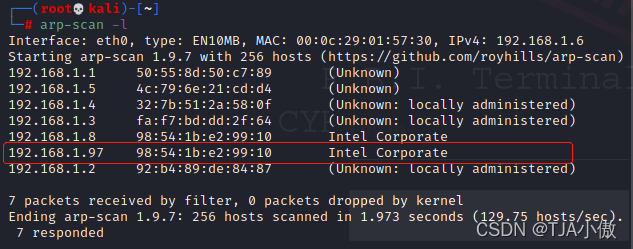

扫描主机

arp-scan -l

扫描到存活主机ip地址为192.168.1.97

扫描端口

nmap -A -p- -T4 192.168.1.97

发现端口有的还是80/8080/22这三个端口

Web渗透

<版权声明:本文为tlovejr原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。