平日里维护主机服务器的话,都需要用到账户口令来进行远程管理,这样一来,账户口令的安全性就极其重要了,如果密码强度不够高的话,就会很容易被入侵者爆破,然后就......

保障账户口令安全可以从一下几点来部署:

1、避免使用默认的账户名。比如Windows系统服务器的administrator账户,Linux系统的root账户等等,可以新建用户赋予对应权限来进行相关操作,根据账户用途的不同,设置不同的权限。

2、账户口令配置,使用强口令。什么是强口令呢?就是密码里含有大小写字母、数字、特殊字符三种组合以上且密码长度至少8位以上的密码,不要出现连续的组合。8位以下的口令,在没有其他策略辅助的话,很快就会被攻破的。

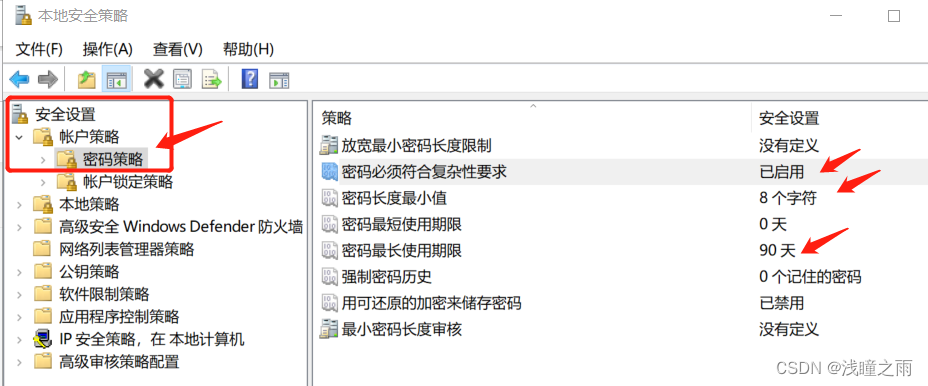

Windows系统:运行输入secpol.msc,安全设置-》账户策略-》密码策略

Linux系统(centos7):vi /etc/login.defs (密码定期修改策略)

PASS_MAX_DAYS 180 可使用密码的最大天数

PASS_MIN_LEN 8 新建用户密码最短长度

PASS_MIN_DAYS 1 新建用户密码可修改的最短天数,默认为0,表示随时可以修改

PASS_WARN_AGE 7 密码过期前开始警告的天数

vi /etc/security/pwquality.conf (密码复杂度策略)

minlen = 8 为密码最小长度;

minclass = 1 minclass 为新密码设置所需的最少字符类数

maxrepeat = 3 maxrepeat 在新密码中设置允许的连续相同字符的最大数量

maxclassrepeat = 3 maxclassrepeat 在新密码中设置同一类的最大允许连续字符数

lcredit = -1 lcredit 为密码中最少包含小写字母的个数;-1表示至少一个

ucredit = -1 ucredit 为密码中最少包含大写字母的个数;

dcredit = -1 dcredit 为密码中最少包含数字的个数;

ocredit = -1 ocredit 为密码中最少包含特殊字符的个数;

difok=5 difok 代表不得与上次密码相同的字符个数;

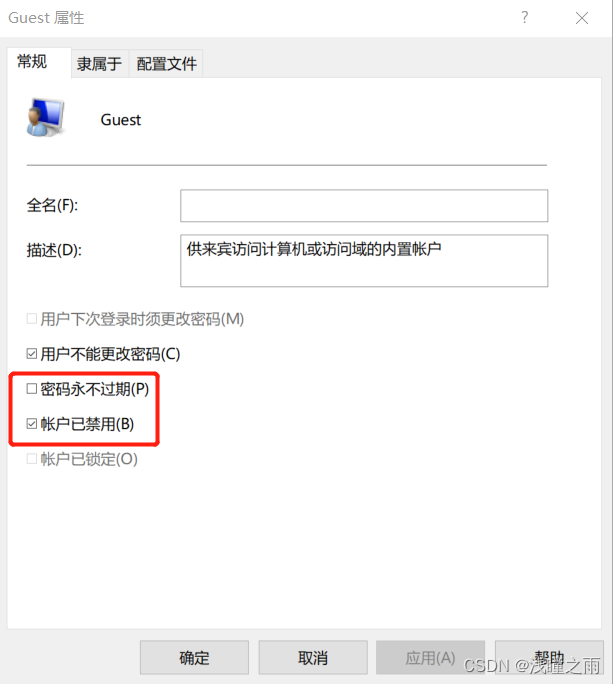

3、清理多余的账户。将不用的用户删除或者在账户属性里勾选“禁用”。密码永不过期不要勾选。

Windows系统:运行输入lusrmgr.msc 点击"用户",便可查看到主机上所有的用户信息。

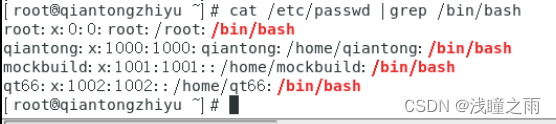

Linux系统(centos7):cat /etc/passwd |grep /bin/bash 查看有登录权限的账号

userdel -r 账户名 删除账户及对应家目录

awk -F: 'length($2)==0 {print $1}' /etc/shadow 查看是否有空口令账户

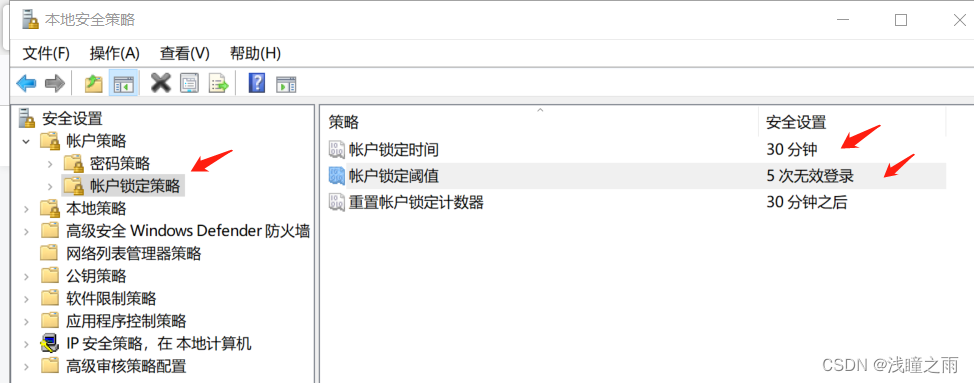

4、配置登录失败锁定策略。比如连续输入账户密码超过5次,锁定5分钟,这样可以有效的避免主机被入侵爆破。

Windows系统:运行输入secpol.msc,安全设置-》账户策略-》账户锁定策略

Linux系统(centos7): vi /etc/pam.d/password-auth 登录失败锁定配置

auth required pam_tally2.so onerr=fail deny=5 unlock_time=300 even_deny_root root_unlock_time=300 (普通用户和root用户都5次输错锁住300秒,300秒后解锁,放到/etc/pam.d/password-auth文件的开头#%PAM-1.0的下方

pam_tally2 -u 账户名 查看账户登录失败锁定情况

pam_tally2 -u 账户名 -r 解除锁定

5、定期修改账户密码。比如3个月修改一次,根据实际需求来。

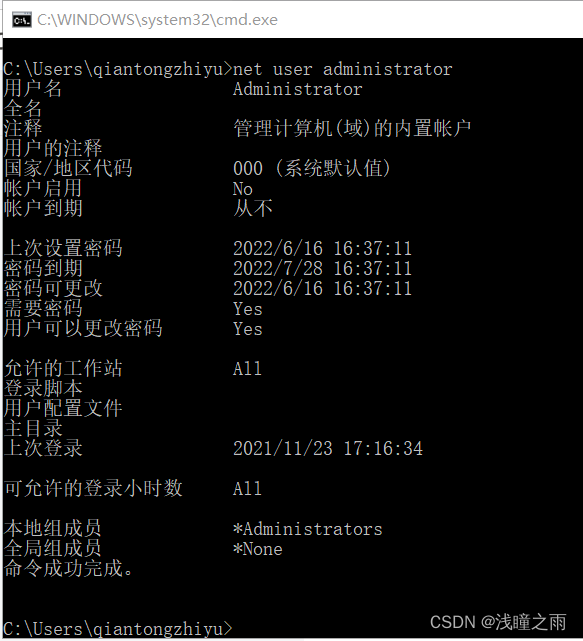

Windows系统:在cmd里输入:net user 账户名 便可查询具体账户详细情况,含上次登录情况,上次修改密码日期等信息。

Linux系统(centos7):chage -l 账户名 查看账户使用详情

最后:刚学习不久,分享一下自己的总结,想必会存在一些不足,欢迎各位的指导。