- Nmap目标IP:扫描IP

- Nmap -v目标IP:扫描IP并查看详细信息

- -v:扫描IP并查看详细信息

- Nmap目标IP-p 1-65535/-p-:全端口扫描

- Nmap目标IP-p端口1,端口2,端口3,端口段

- -p:扫描端口

- Nmap -sS -O域名/IP/网段:半连接查看目标系统

- -sS:半连接 -O:查看操作系统

- Nmap -sT目标IP-p目标端口:TCP端口扫描

- -sT:全连接,TCP端口扫描

- Nmap -sU目标IP:UDP端口扫描

- -sU:UDP端口扫描

- Nmap -v -p端口号域名/IP/网段/IP组:查看目标系统有无目标端口开放

- Nmap -iL IP文件:批量扫描IP地址

- Nmap -v –randomize-host –scan-delay延迟时间-p端口目标IP段:每间隔固定时间随机扫描目标IP段

- --randomize_hosts:随机扫描,对目标主机随机的顺序随机划分

- --scan-delay:显示扫描,单位为秒,调整探针之间的延时

- Eg:Nmap -v --randomize_hosts --scan-delay 30 -p 1-65535 192.168.1.*

- --scan-delay:显示扫描,单位为秒,调整探针之间的延时

- Nmap -f -v目标IP:报文分段扫描(将一个包分段发送,降低目标IP的检测和拦截几率)

- 使用-f 选项可以对 nmap 发送的探测数据包进行分段。这样将原来的数据包分成几个部分,目标网 络的防御机制例如包过滤、防火墙等在对这些数据包进行检测的时候就会变得更加困难。另外必须谨慎使 用这个选项,一些老旧的系统在处理分段的包时经常会出现死机的情况。

- Nmap -D RND:诱饵个数目标IP:伪造IP使用诱饵主机隐藏扫描

- -D RND:诱饵个数:随机生成n个诱饵主机

- -D ME:用自己作为诱饵

- -D指定IP1,IP2,IP3(个数随机):用指定的IP做为诱饵

- Nmap –source-port指定端口目标IP:伪造端口对目标进行扫描

- Nmap -g指定端口目标IP:伪造端口对目标进行扫描

- Nmap -v -iR 10(随机主机个数)-p 80(指定IP):从互联网上随机选择10台主机扫描是否运行web服务器(开放80端口)

- Nmap -Pn -sV目标网址:将所有主机视为联机,跳过主机发现,这种方式可以穿透防火墙,避免防火墙发现

- -Pn:非Ping扫,规避防火墙

- -sV:服务识别,查看服务类别和版本

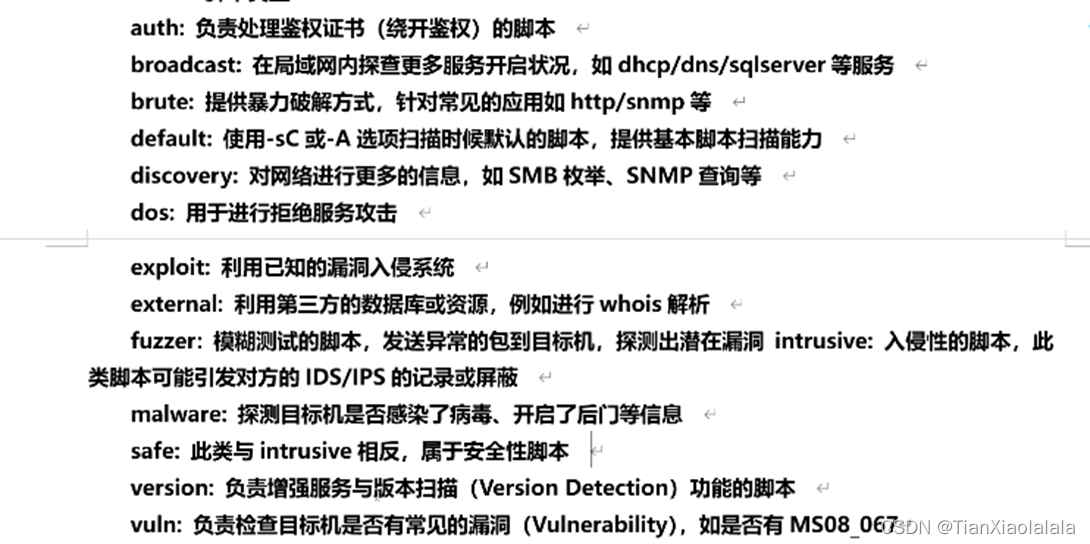

- Nmap --script=vuln目标主机:使用脚本扫描目标主机的漏洞

- --script:使用脚本

- Nmap --script smb-vuln-ms17-0-010目标主机:扫描目标主机是否存在永痕之蓝

版权声明:本文为qq_56924160原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。