一、URL跳转

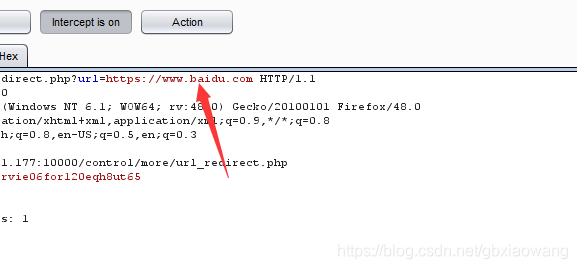

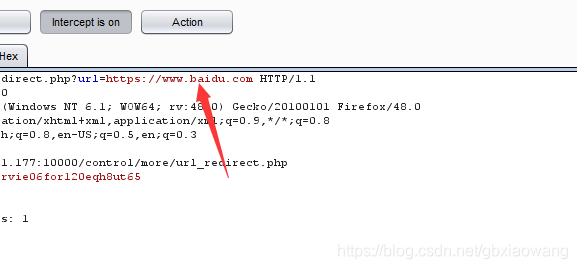

这里有个百度的链接,思路就是抓包后 把这个链接改为别的。

成功跳转。

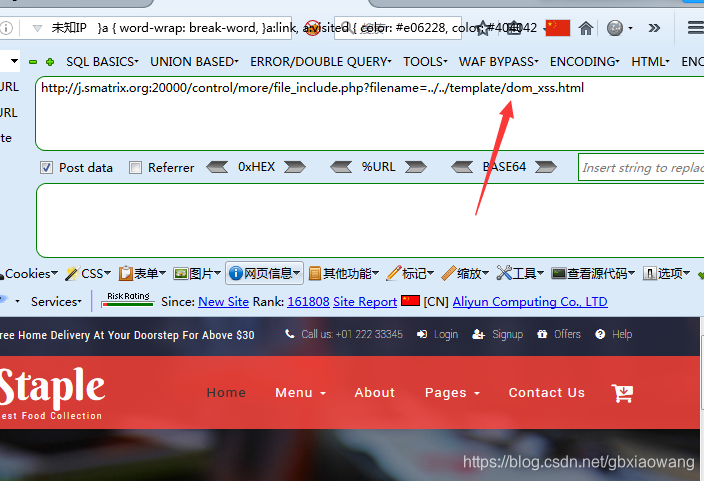

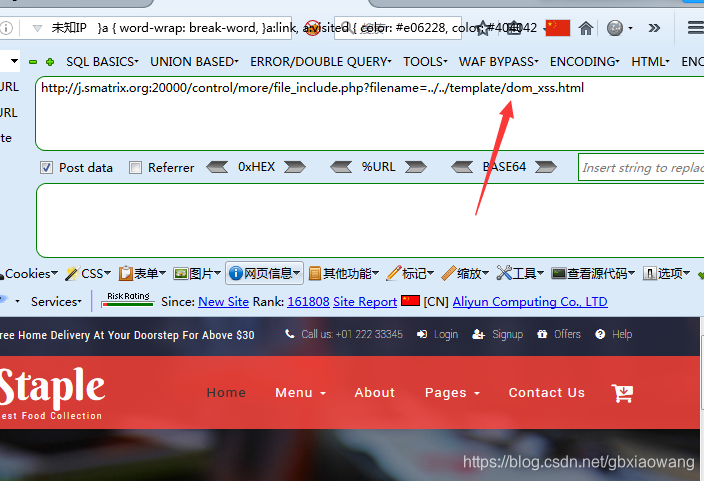

二、文件包含漏洞

服务器执行php文件时,可以通过文件包含函数加载另一个文件中的Php代码,并且当php执行。

可以试着通过修改这个来查看之前在文件上传漏洞中上传的内含Phpinfo的文件。

命令执行打不开、webshell爆破都打不开,ssrf打开是空白页

版权声明:本文为gbxiaowang原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。

这里有个百度的链接,思路就是抓包后 把这个链接改为别的。

成功跳转。

服务器执行php文件时,可以通过文件包含函数加载另一个文件中的Php代码,并且当php执行。

可以试着通过修改这个来查看之前在文件上传漏洞中上传的内含Phpinfo的文件。

命令执行打不开、webshell爆破都打不开,ssrf打开是空白页