目录

Wireshark最基础用法

1、捕获过滤器

Host目标IP:只捕获目标IP

Scr host目标IP:只捕获源IP是目标IP的

Dst host目标IP:只捕获目标IP是目标IP的

Port端口:只捕获固定端口

Ether host Mac地址:只捕获目标MAC地址

Port端口 ||/&& host 目标IP:只捕获目标IP的目标端口/只要有目标IP或目标端口都要捕获

!port 端口:只捕获不是目标端口

Scr port端口:只捕获源端口是目标端口的

Dst port端口 :只捕获目标端口是目标端口的

2、搜索过滤器

Tcp:只显示TCP

Udp:只显示udp

Arp:只显示arp

Http:只显示http

Dns:只显示dns

Ip.addr ==目标IP:只显示目标ip

Ip.src_host ==目标IP:只显示源IP是目标IP的

Ip.dst_host ==目标IP:只显示目标IP是目标IP的

Ip.src_host ==目标IP ||/&&(and/or) Ip.dst_host == 目标IP:只显示源IP是目标IP的并且目标IP是目标IP的/源IP是目标IP的和目标IP是目标IP的都显示

Http.request.method == POST:只显示POST请求

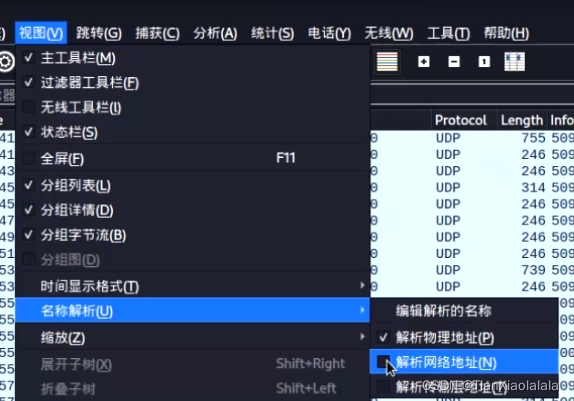

3、视图

解析网络地址:解析至域名

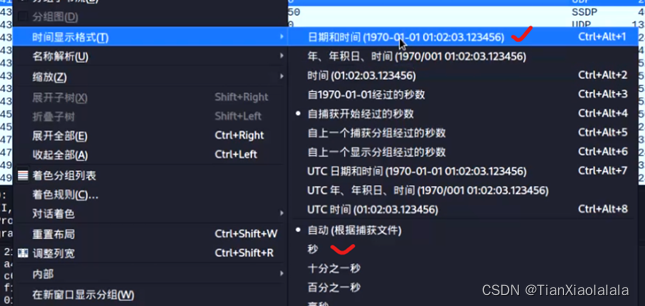

时间显示格式:

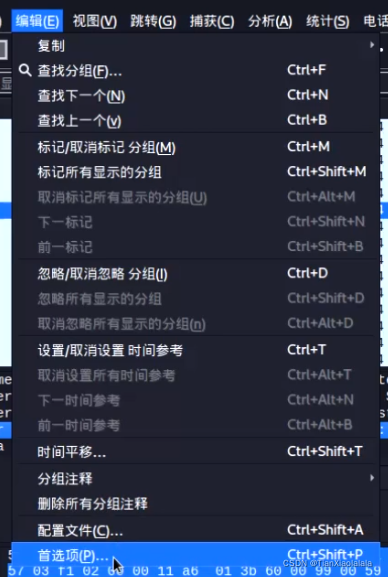

4、更改布局

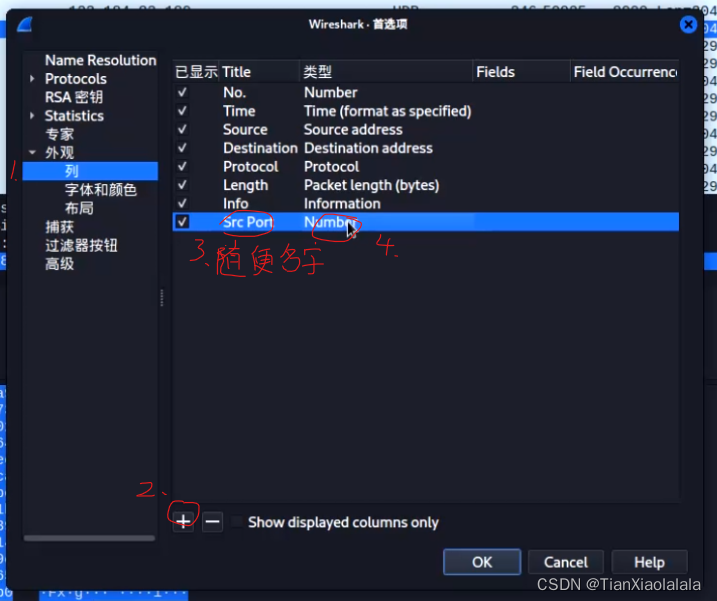

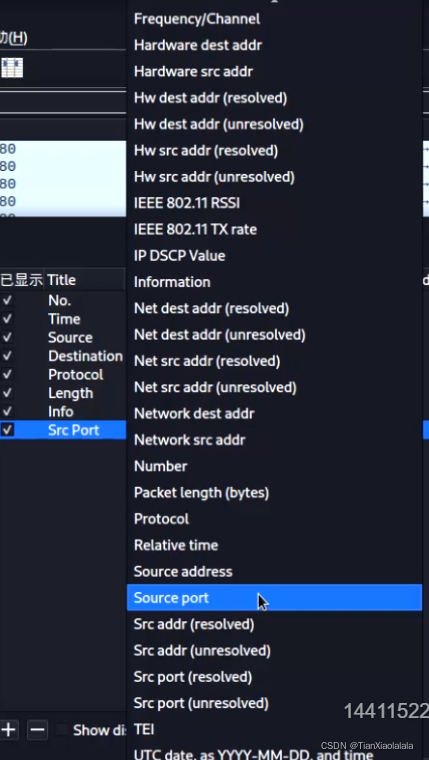

添加列:

打开首选项

例如添加源端口

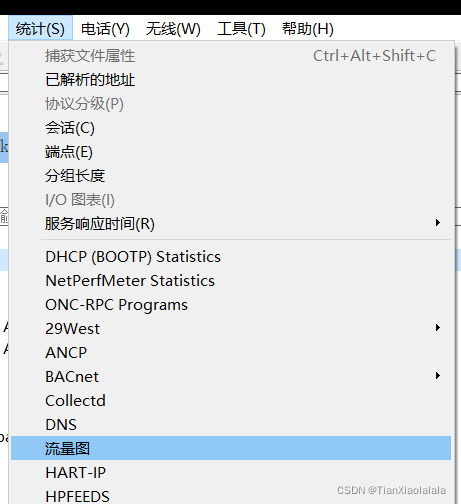

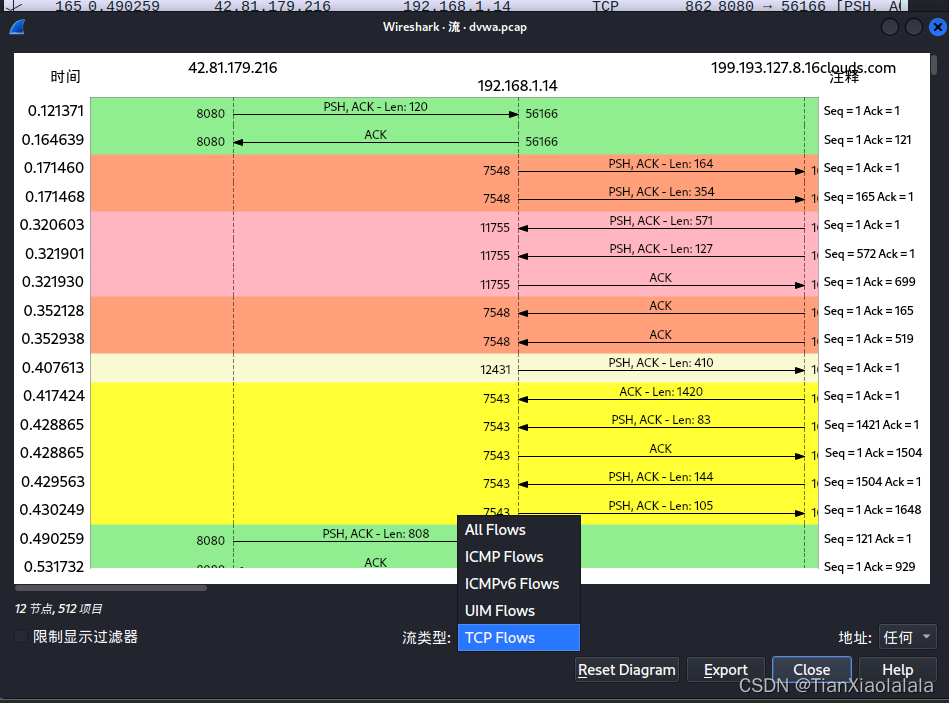

5、流量图查询

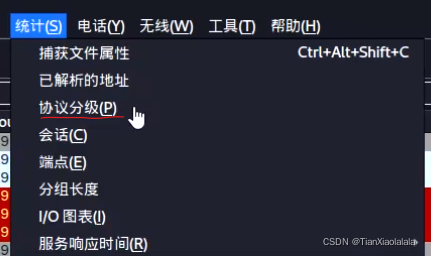

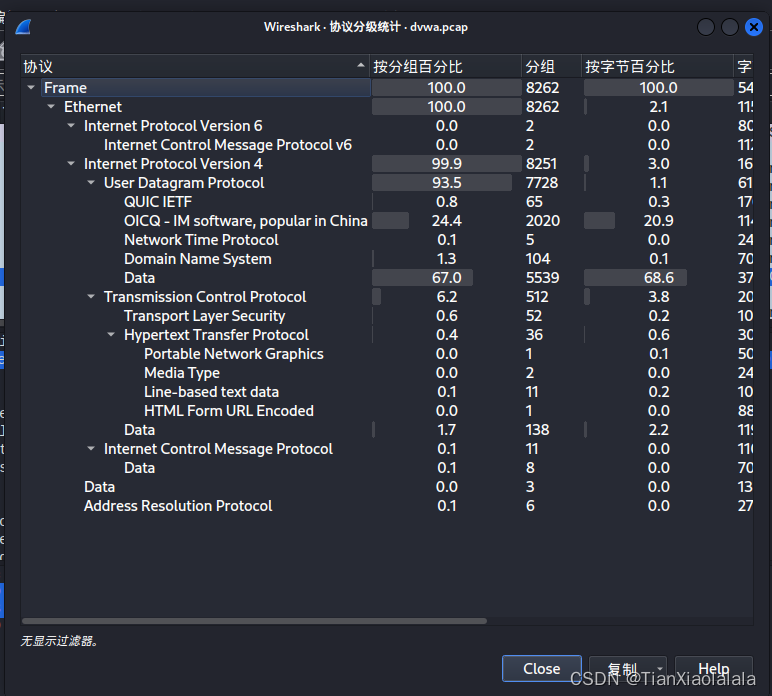

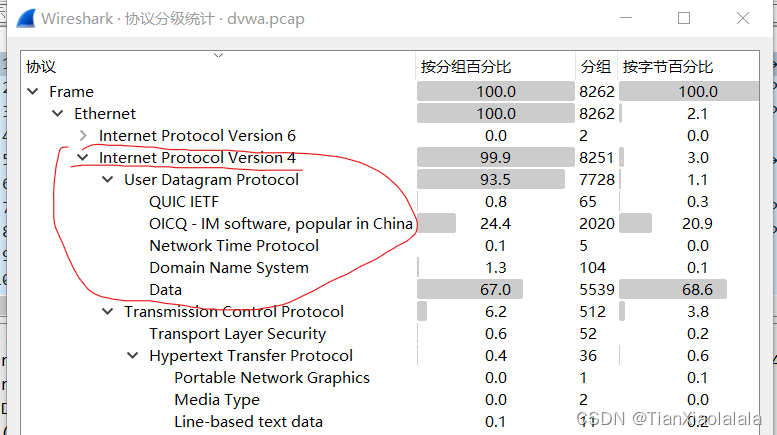

6、协议分级

大概查看数据包各种类型的占比

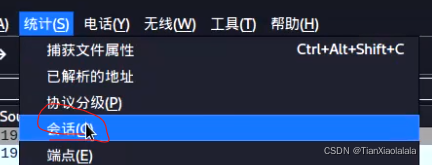

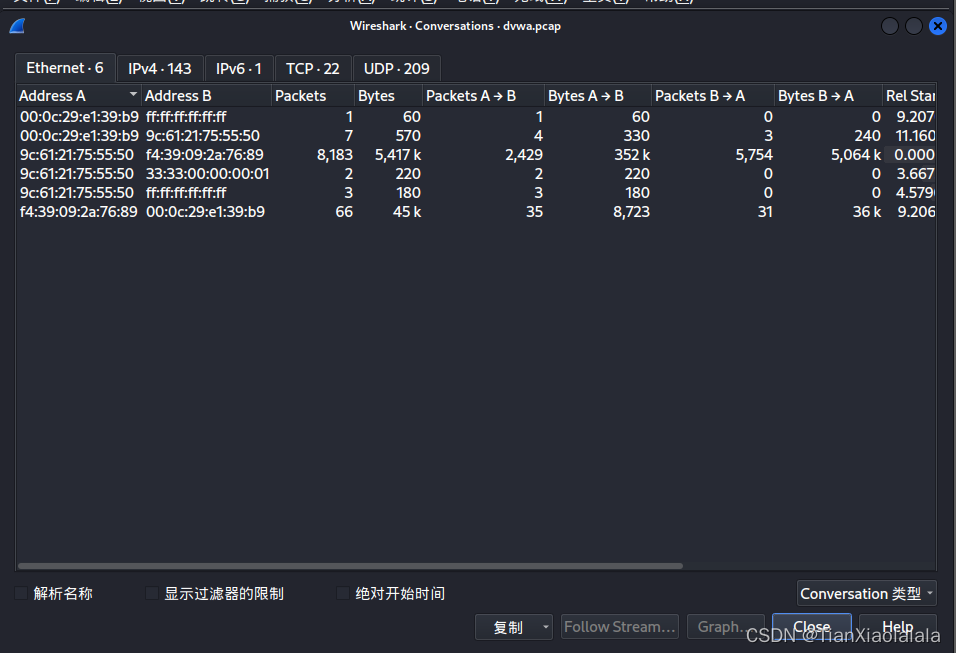

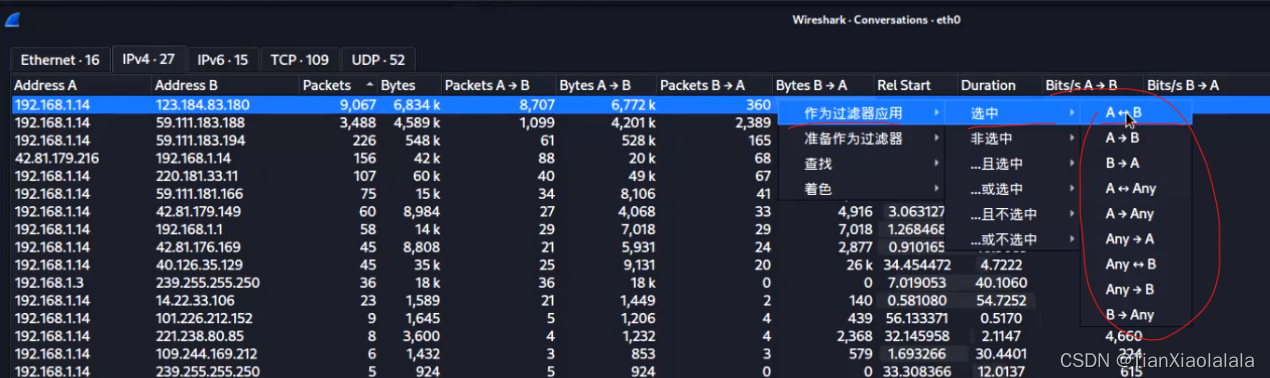

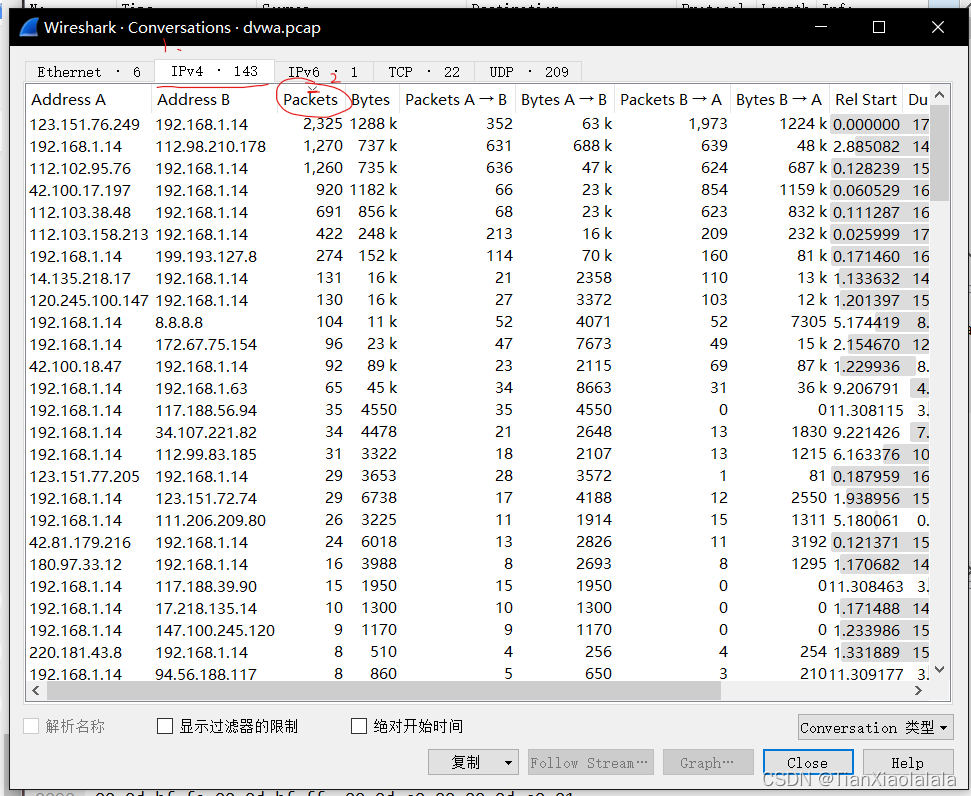

7、会话

了解都有哪些源IP和目标IP的会话比例

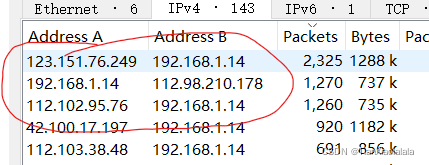

查出哪两台主机交互多

可以筛选进行查看

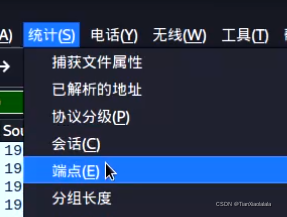

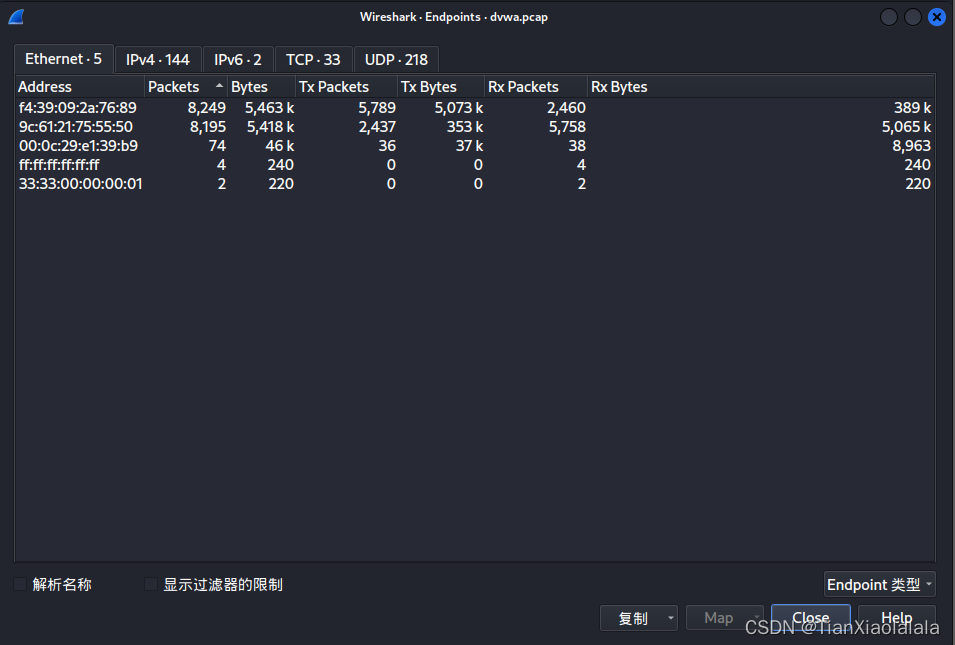

8、端点

查看哪个端发送的数据包数量多少

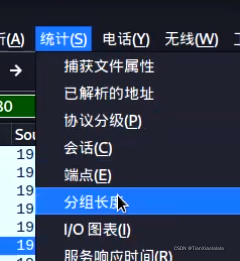

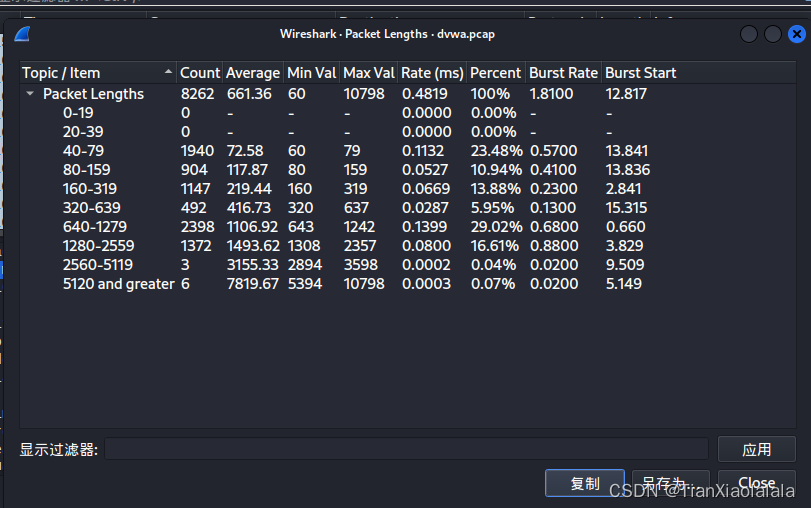

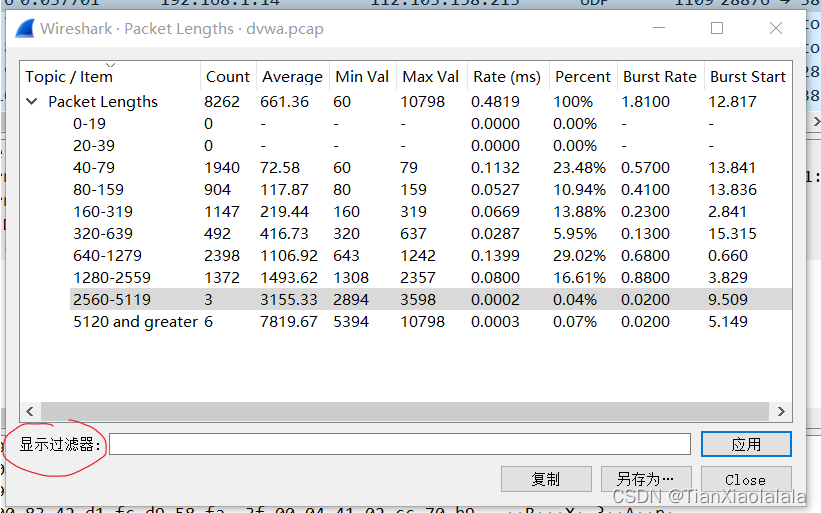

9、分组长度

查看数据包大小从而找出大量数据

小实战——拿到数据包后的分析

首先通过统计的协议分级查看所有数据的占比

从中发现IPV4的占比最高,则目标数据最有可能出现在IPV4中,接下来的分析重点在IPV4上

接下来查看统计中的会话,由于上面我们知道数据的重心在IPV4上,所以我们选择IPV4进行查看,并检查数据包的个数(Packets),点击排序后可以发现数据包主要的发起者和接收者

分析后发现了数据包最大的几个IP,这几个IP则又可以称为重点IP进行挖掘

接下来通过统计的分组长度查看各种数据包的大小(重点关注大包),如果需要则可以通过函数在下面的显示过滤器中查询这些包的内容

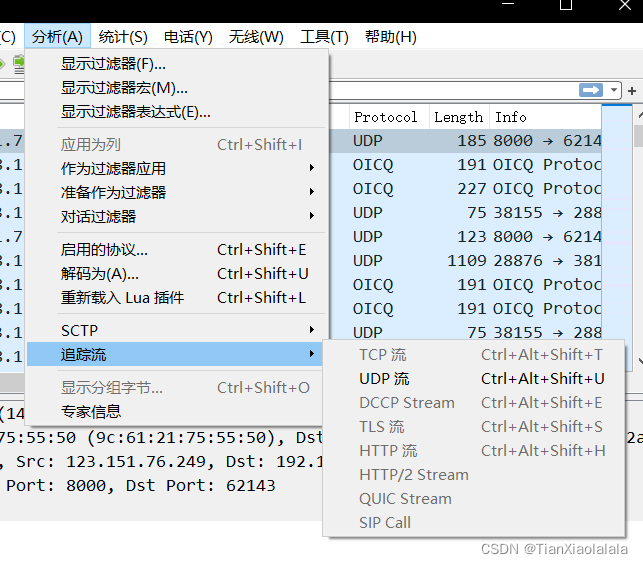

如果以上没有任何发现,则也可以使用分析中的追踪流来查看

结合以上信息、数据包的提示、实际情况以及一点点运气分析,判断自己的数据类型,并利用显示过滤器进行进一步筛选。

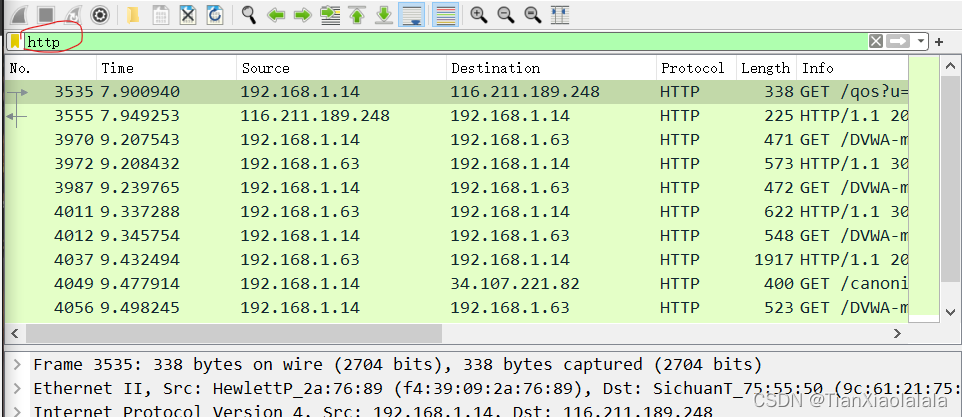

图中我的目标数据类型为http,利用显示过滤器进行筛选

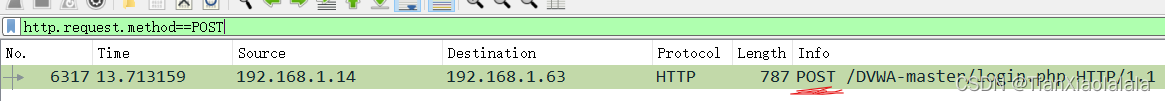

由于一般网页的登录请求为POST请求,直接寻找或者利用过滤器搜索到POST数据包

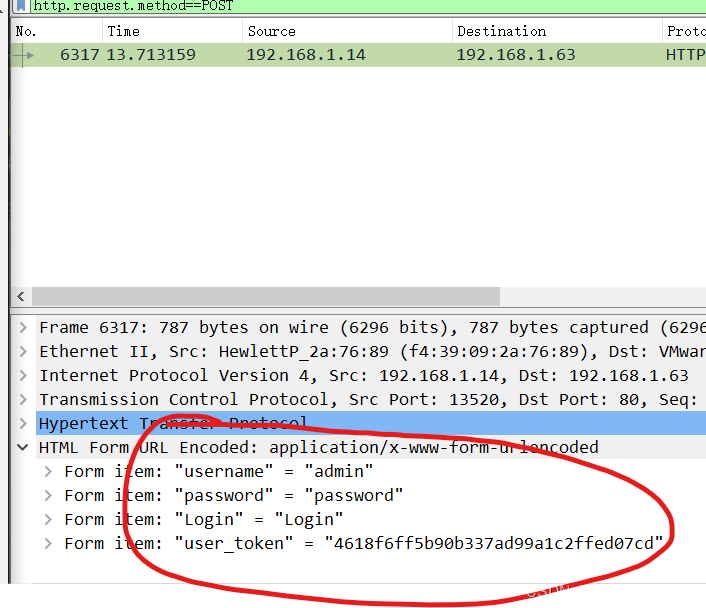

点击后认真查看数据得到目标信息

以上为个人经验所得,欢迎各位大佬指点 0w0